Цель работы: изучить типы учетных записей пользователей, ознакомиться с основными принципами управления учетными записями. Изучить основные способы авторизации пользователей.

Программные и аппаратные средства используемые при выполнении работы:

Процессор: AMD Ryzen 5 3400G with Radeon Vega Graphics 3.70 GHz;

Оперативная память: 16,0 ГБ (доступно: 13,9 ГБ);

Видеокарта: AMD Radeon(TM) RX Vega 11 Graphics.

Основная часть

1) Диспетчер учетной записи безопасности (SAM) — это база данных, которая присутствует на компьютерах с Windows операционными системами, которые хранит учетные записи пользователей и дескрипторы безопасности для пользователей на локальном компьютере.

Диспетчер доступа (Security Reference Monitor, SRM), проверяющий, имеет ли пользователь право на доступ к объекту и на выполнение тех действий, которые он пытается совершить. Этот компонент обеспечивает легализацию доступа и политику аудита, определяемые LSA.

Маркер доступа (Access token) — программный объект операционных систем класса Microsoft Windows, содержит информацию по безопасности сеанса и идентифицирует пользователя, группу пользователей и пользовательские привилегии.

Идентификатор безопасности (SID) используется для уникальной идентификации директора или группы безопасности. Принципы безопасности могут представлять любую сущность, которая может быть аутентификацией операционной системы, например, учетную запись пользователя, учетную запись компьютера или поток, или процесс, который выполняется в контексте безопасности пользователя или учетной записи компьютера.

Права пользователей регулируют методы, с помощью которых пользователь может войти в систему. Права пользователей применяются на локальном уровне устройства и позволяют пользователям выполнять задачи на устройстве или в домене.

Компьютерная безопасность. Олицетворение - это стандартная техника, которую службы используют для ограничения клиентского доступа к ресурсам домена службы. В роли ресурсов домена службы могут выступать ресурсы компьютера, например, локальные файлы (олицетворение), или ресурсы, расположенные на другом компьютере, например, общая папка (делегирование).

Access Control List (ACL) — список управления доступом, который определяет, кто или что может получать доступ к объекту (программе, процессу или файлу), и какие именно операции разрешено или запрещено выполнять субъекту (пользователю, группе пользователей).

Учетная запись пользователя домена позволяет службе использовать все преимущества функций безопасности служб Windows и доменных служб Microsoft Active Directory. Служба имеет любые локальные и сетевые права доступа к учетной записи или любой группе, членом которой является эта учетная запись. Служба может поддерживать взаимную проверку подлинности Kerberos.

2) Нажали на кнопку «Пуск» для открытия меню, открыли «Панель управления» и из списка компонентов панели управления выбрали «Учетные записи пользователей»;

Рисунок 1 –Создание пользователя

В диалоге «Учетные записи пользователей» перешли по ссылке «Управление другой учетной записью», а затем нажали на «Создание учетной записью»;

Рисунок 2 –Создание пользователя

Здесь ввели имя для учетной записи, выбрали тип учетной записи и нажали на кнопку «Создание учетной записи»;

Рисунок 3 –Создание пользователя

Учетные записи локальных пользователей по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, назначенных учетной записи. Учетные записи локальных пользователей по умолчанию и созданные вами учетные записи локальных пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы» локальной консоли управления компьютером ММС.

3) Ввели имя для записи, выбрали тип учетной записи «Администратор» и нажали на кнопку «Создание учетной записи».

Учетная запись администратора имеет полный доступ к файлам, каталогам, службам и другим ресурсам на локальном компьютере. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может управлять локальными ресурсами, просто изменив права и разрешения пользователя.

Рисунок 4 –Создание пользователя администратора

4) Параметры контроля учетных записей пользователей (UAC) описаны в соответствии с таблицей 1.

Таблица 1. Описание параметров UAC

Компонент |

Описание |

Пользователь |

|

Пользователь выполняет операцию, требующую определенных прав |

Если операция вносит изменения в файловую систему или реестр, вызывается функция виртуализации. Все остальные операции вызывают ShellExecute. |

ShellExecute |

ShellExecute вызывает CreateProcess. ShellExecute проверяет, нет ли ошибки ERROR_ELEVATION_REQUIRED в CreateProcess. Если ошибка обнаружена, ShellExecute вызывает службу сведений о приложениях для выполнения требуемой задачи с запросом на повышение прав. |

CreateProcess |

Если приложение требует повышения прав, CreateProcess отклоняет вызов с ошибкой ERROR_ELEVATION_REQUIRED. |

Система |

|

Служба сведений о приложениях |

Системная служба, позволяющая запускать приложения, для выполнения которых требуются повышенные привилегии или права пользователя, например локальные задачи администрирования или приложения, требующие более высоких уровней целостности. |

повышение уровня установки ActiveX |

Если технология ActiveX не установлена, операционная система проверяет уровень ползунка службы контроля учетных записей пользователей. Если технология ActiveX установлена, проверяется значение параметра групповой политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. |

Безопасный рабочий стол включен |

Проверяется значение параметра политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. — Если включен безопасный рабочий стол, все запросы на повышение прав переходят на защищенный рабочий стол независимо от параметров политики для администраторов и обычных пользователей. — Если безопасный рабочий стол не включен, все запросы на повышение прав передаются на Рабочий стол интерактивного пользователя, а также используются пользовательские параметры для администраторов и обычных пользователей. |

CreateProcess |

CreateProcess вызывает AppCompat, Fusion и функцию обнаружения установщика для проверки, не требуется ли приложению повышение прав. Исполняемый файл проверяется с целью определения требуемого для него уровня выполнения, который хранится в манифесте приложения для данного файла. CreateProcess завершается ошибочно, если требуемый уровень выполнения, указанный в манифесте, не соответствует маркеру доступа, и возвращает ошибку (ERROR_ELEVATION_REQUIRED) в ShellExecute. |

AppCompat |

В базе данных AppCompat хранятся сведения в виде записей о решении проблем совместимости для каждого приложения. |

Fusion |

В базе данных Fusion хранятся сведения из манифестов приложений, представляющие описания этих приложений. Схема манифеста обновлена — в нее добавлено новое поле, содержащее требуемый уровень выполнения. |

Функция обнаружения установщика |

Технология обнаружения установщика служит для обнаружения исполняемых установочных файлов, что позволяет предотвратить выполнение установки незаметно и без согласия пользователя. |

Ядро |

|

Виртуализация |

Технология виртуализации позволяет предотвратить необъяснимый сбой несовместимых приложений или такой сбой, при котором не удается определить его причину. Служба контроля учетных записей пользователей обеспечивает также виртуализацию файлов и реестра, а также протоколирование приложений, выполняющих запись в защищенные области. |

Файловая система и реестр |

При виртуализации файлов и реестра с разделением по пользователям происходит перенаправление запросов на запись в файлы и реестр, сформированных с разделением по компьютерам, в эквивалентные расположения, разделенные по пользователям. Запросы на чтение перенаправляются сначала в виртуализованные расположения с разделением по пользователям, а затем в расположения с разделением по компьютерам. |

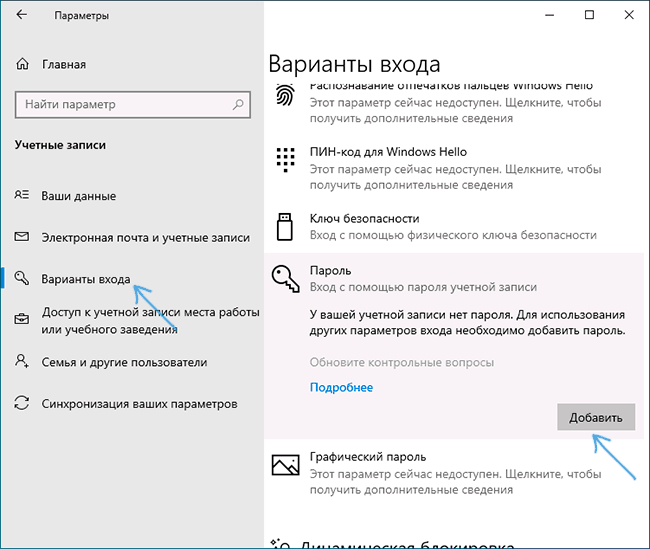

5) Добавление пароля учетной записи в Параметрах

Зашли в Пуск — Параметры.

Выбрали пункт «Учетные записи», а затем — «Параметры входа».

В разделе «Пароль», нажали «Добавить», указали новый пароль, повторили его. И нажали «Далее».

Рисунок 5 –Создание пароля пользователя

Рисунок 6 –Создание пароля пользователя

После этого, пароль будет установлен и будет запрошен в следующий раз при входе в Windows 10.

Вывод: в ходе лабораторной работы настроили вход пользователя в систему по паролю, рассмотрели и реализовали возможные способы усиления парольной защиты, реализовали и проиллюстрировали возможность запуска приложения под другой учетной записью после аутентификации.

Контрольные вопросы

Перечислите типы учетных записей.

Ответ: Типы пользователей

Базовый. Базовый пользователь — это пользователь, не имеющий платной лицензии. ...

Лицензированный. Лицензированный пользователь — это пользователь платной учетной записи, который может проводить неограниченные по времени конференции в общедоступной облачной среде. ...

Локальный.

Перечислите способы создания учетных записей.

Ответ:

Способ 1 – через меню «Параметры»

Способ 2 — через «Локальные пользователи и группы»

Способ 3 – через командную строку

Способ 4 – через инструмент «Учетные записи пользователей»

Что понимается под идентификацией пользователя?

Ответ: Идентификация — процесс распознавания пользователя по его идентификатору.

4) Что понимается под аутентификацией пользователей?

Ответ: Аутентификация — процедура проверки подлинности, доказательство что пользователь именно тот, за кого себя выдает.

5) Перечислите возможные идентификаторы при реализации механизма идентификации.

Ответ: может быть логин, имя и фамилия, адрес электронной почты или номер мобильного телефона.

6) Перечислите возможные идентификаторы при реализации механизма аутентификации.

Ответ: Логин, адрес электронной почты, пароль, пин-код.

7) Какой из механизмов (аутентификация или идентификация) более надежный? Почему?

Ответ: Постоянная аутентификация является наиболее надежной, поскольку обеспечивает идентификацию каждого блока передаваемых данных, что предохраняет их от несанкционированной модификации или вставки.

8) Опишите механизм аутентификации пользователя.

Ответ: Пользователь предоставляет системе свой личный идентификатор (например, вводит пароль или предоставляет палец для сканирования отпечатка). Далее система сравнивает полученный идентификатор со всеми хранящимися в ее базе идентификаторами. Если результат сравнения успешный, то пользователь получает доступ к системе в рамках установленных полномочий. В случае отрицательного результата система сообщает об ошибке и предлагает повторно ввести идентификатор. В тех случаях, когда пользователь превышает лимит возможных повторов ввода информации (ограничение на количество повторов является обязательным условием для защищенных систем) система временно блокируется и выдается сообщение о несанкционированных действиях (причем, может быть, и незаметно для пользователя).

9) Структура маркера доступа.

Ответ: Составляющие маркера доступа:

идентификатор; идентификатор ассоциированной сессии входа в систему. Сессия обслуживается сервисом идентификации и заполняется идентификационными пакетами с коллекцией всей информации (мандат), сообщенной пользователем во время входа в систему.

10) Структура SID.

Ответ:

Описание каждой части SID:

S — идентификатор SID. Этот идентификатор служит признаком того, что следующее число является идентификатором безопасности, а не простым большим загадочным числом.

R — первое число является номером редакции (revision). Все идентификаторы безопасности, сгенерированные операционной системой Windows, используют номер редакции 1.

IA — источник выдачи (issuing authority). Практически все идентификаторы безопасности в операционной системе Windows указывают NT Authority номер 5. Исключением являются широкоизвестные (well-known) учетные записи групп и пользователей.

SA — уполномоченный центр (sub-authority). Этот идентификатор определяет специальные группы и функции. Например, число 21 указывает, что идентификатор безопасности был выдан контроллером домена или изолированным компьютером.

Три длинные последовательности цифр 1507001333-1204550764-1011284298 определяют конкретный домен или компьютер, выдавший идентификатор. Эти числа генерируются случайным образом при инсталляции ОС на компьютер. Таким образом обеспечивается уникальность идентификаторов безопасности.

RID — относительный идентификатор (Relative Identifier). Это уникальное порядковое число, присвоенное учетной записи (пользователя, компьютера или группы) уполномоченным центром SA (в нашем примере его значение равно 1003).

Гордиенко

Л.В.