Конспект / 8

.docУгрозы и методология оценки уязвимости информации

В процессе развития теории и практики защиты информации сформировалось три методологических подхода к оценке уязвимости информации: эмпирический, теоретический и теоретико-эмпирический.

Сущность эмпирического подхода заключается в том, что на основе длительного сбора и обработки данных о реальных проявлениях угроз информации и о размерах того ущерба, который при этом имел, место, чисто эмпирическим путем устанавливаются зависимости между потенциально возможным ущербом и коэффициентами, характеризующими частоту проявления соответствующей угрозы и значения имевшего при ее проявлении размера ущерба.

Наиболее характерным примером моделей рассматриваемой разновидности являются модели, разработанные специалистами американской фирмы IBM. Рассмотрим развиваемые в этих моделях подходы.

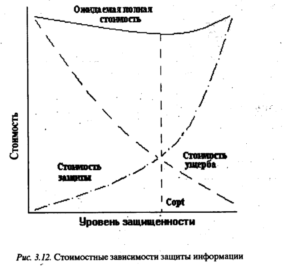

Исходной посыпкой при разработке моделей является почти очевидное предположение: с одной стороны, при нарушении защищенности информации наносится некоторый ущерб, с другой, обеспечение защиты информации сопряжено с расходованием средств. Полная ожидаемая стоимость защиты может быть выражена суммой расходов на защиту и потерь от ее нарушения. Указанная зависимость графически представлена на рис. 3.12. Совершенно очевидно, что оптимальным решением было бы выделение на защиту информации средств в размере Copt, поскольку именно при этом обеспечивается минимизация общей стоимости зашиты информации.

Для того чтобы воспользоваться данным подходом к решению проблемы, необходимо, во-первых, знать (или уметь определять) ожидаемые потери при нарушении защищенности информации, а во-вторых, зависимость между уровнем защищенности и средствами, затрачиваемыми на защиту информации.

Решение первого вопроса, т.е. оценки ожидаемых потерь при нарушении защищенности информации, принципиально может быть получено лишь тогда, когда речь идет о защите промышленной, коммерческой и им подобной тайны, хотя и здесь встречаются весьма серьезные трудности. Что касается оценки уровня потерь при нарушении статуса защищенности информации, содержащей государственную, военную и им подобную тайну, то здесь до настоящего времени строгие подходы к их получению не найдены. Данное обстоятельство существенно сужает возможную область использования моделей, основанных на рассматриваемых подходах.

Для определения уровня затрат, обеспечивающих требуемый уровень защищенности информации, необходимо по крайней мере знать, во-первых, полный перечень угроз информации, во-вторых, потенциальную опасность для информации каждой из угроз и в-третьих, размеры затрат, необходимых для нейтрализации каждой из угроз.

Поскольку оптимальное решение вопроса о целесообразном уровне затрат на защиту (см. рис. 3.12) состоит в том, что этот уровень должен быть равным уровню ожидаемых потерь при нарушении защищенности, достаточно определить только уровень потерь. Специалистами фирмы IBM предложена следующая эмпирическая зависимость ожидаемых потерь от i-й угрозы информации:

Ri = 10 (Si + Vi - 4), (3.1)

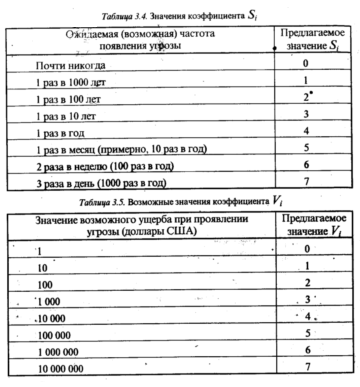

где Si - коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы; Vi - коэффициент, характеризующий значение возможного ущерба при ее возникновении. Предложенные специалистами значения коэффициентов приведены в табл. 3.4 и 3.5.

Суммарная стоимость потерь определяется формулой

R = Ri (3.2)

i

Условность и приближенность рассмотренного подхода является очевидной, и это серьезно подрывает доверие к рассматриваемой модели. Попытки повысить адекватность модели приводят к достаточно сложным аналитическим выкладкам, основанным на методах теории вероятностей и теории принятия решений. Для иллюстрации приведем так называемую динамическую модель оценки потенциальных угроз.

Пусть , есть средний коэффициент возможного появления угрозы рассматриваемого типа. Для общего случая этот коэффициент рассматривается как случайная переменная с распределением вероятностей f (). Функция распределения должна определяться на основе обработки данных о фактах проявления угроз в процессе реального функционирования ИС.

Числу проявлений данной угрозы (rt) в течение фиксированного периода времени (например, одного года) соответствует распределение вероятности f (r /). Если количество проявлений угрозы зависит только от продолжительности периода наблюдений и среднего коэффициента проявления, то справедливой будет функция распределения Пуассона:

P(r = r / ) = ((t) re -t ) / r! (3.3)

r = 0, 1, 2, …,

где t – число периодов времени, за которые определены значения r .