Конспект / 7

.docУгрозы и методология оценки уязвимости информации

1) запоминание информации на бланках с исходными данными;

2) запоминание информации с устройств наглядного отображения;

3) запоминание информации на выходных документах;

4) запоминание служебных данных;

5) копирование (фотографирование) информации в процессе обработки;

6) изготовление дубликатов массивов и выходных документов;

7) копирование распечатки массивов;

8) использование программных ловушек;

9) маскировка под зарегистрированного пользователя;

10) использование недостатков языков программирования;

11) использование недостатков операционных систем;

12) использование пораженности программного обеспечения вредоносными закладками.

КНПИ 5-го класса - каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам ЭВТ с изменением последних:

1) подмена бланков;

2) подмена перфоносителей;

3) подмена магнитных носителей;

4) подмена выходных документов;

5) подмена аппаратуры;

6) подмена элементов программ; 7) подмена элементов баз данных;

8) хищение бланков с исходными данными;

9) хищение перфоносителей;

10) хищение магнитных носителей;

11) хищение выходных документов;

12) хищение других документов;

13) включение в программы блоков типа "троянский конь", "бомба" и т.п.;

14) чтение остаточной информации в ОЗУ после выполнения санкционированных запросов.

КНПИ 6-го класса - каналы, проявляющиеся в процессе обработки информации с доступом злоумышленника к объектам ЭВТ с изменением элементов ЭВТ:

1) незаконное подключение к аппаратуре;

2) незаконное подключение к линиям связи;

3) снятие информации на шинах питания устройств наглядного отображения;

4) снятие информации на шинах питания процессоров;

5) снятие информации на шинах питания аппаратуры связи;

6) снятие информации на шинах питания линий связи;

7) снятие информации на шинах питания печатающих устройств;

8) снятие информации на шинах питания внешних запоминающих устройств;

9) снятие информации на шинах питания вспомогательной аппаратуры.

3.6. Методы и модели оценки уязвимости информации

Уязвимость информации есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в ИС средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторов нежелательного их воздействия на защищаемую информацию. Модель уязвимости информации в ИС в самом общем виде представлена на рис. 3.8. Данная модель детализируется при изучении конкретных видов уязвимости информации: нарушения физической или логической целостности, несанкционированной модификации, несанкционированного получения, несанкционированного размножения.

Дестабилизирующие

факторы

Средства защиты

Внешние

Внешние

Внутренние

Внутренние

Входные потоки

Внутренние потоки

Выходные потоки

Рис. 3.8. Общая модель воздействия на информацию

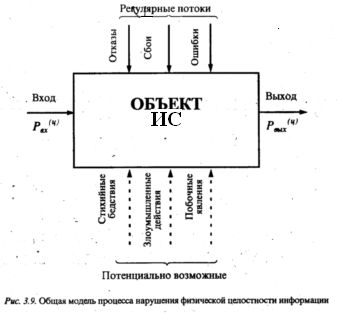

При детализации общей модели основное внимание акцентируется на том, что подавляющее большинство нарушений физической целостности информации имеет место в процессе ее обработки на различных участках технологических маршрутов. При этом целостность информации в каждом объекте ИС существенно зависит не только от процессов, происходящих на объекте, но и от целостности информации, поступающей на его вход. Основную опасность представляют случайные дестабилизирующие факторы (отказы, сбои и ошибки компонентов ИС), которые потенциально могут проявиться в любое время, и в этом отношении можно говорить о регулярном потоке этих факторов. Из стихийных бедствий наибольшую опасность представляют пожары, опасность которых в большей или меньшей степени также является постоянной. Опасность побочных явлений практически может быть сведена к нулю путем надлежащего выбора места для помещений ИС и их оборудования. Что касается злоумышленных действий, то они связаны, главным образом, с несанкционированным доступом к ресурсам ИС. При этом наибольшую опасность представляет занесение вирусов.

В соответствии с изложенным общая модель процесса нарушения физической целостности информации на объекте ИС может быть представлена так, как показано на рис. 3.9.

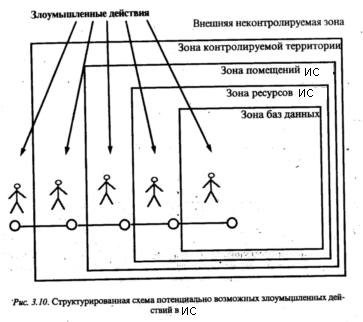

С точки зрения несанкционированного получения информации принципиально важным является то обстоятельство, что в современных ИС оно возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей. Воздействие случайных факторов само по себе не ведет к несанкционированному получению информации, оно лишь способствует появлению КНПИ, которыми может воспользоваться злоумышленник. Структурированная схема потенциально возможных злоумышленных действий в современных ИС для самого общего случая представлена на рис. 3.10.

Выделенные на рисунке зоны определяются следующим образом:

1) внешняя неконтролируемая зона - территория вокруг ИС, на которой персоналом и средствами ИС не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации;

2) зона контролируемой территории - территория вокруг помещений ИС, которая непрерывно контролируется персоналом или средствами ИС;

3) зона помещений ИС - внутреннее пространство тех помещений, в которых расположены средства системы;

4) зона ресурсов ИС - та часть помещений, откуда возможен непосредственный доступ к ресурсам системы;

5) зона баз данных - та часть ресурсов системы, с которых возможен непосредственный доступ к защищаемым данным.