Горбатов Аттестационные испытания автоматизированных систем от 2014

.pdf«НКВД 2.2», и структуры объектов доступа, содержащейся в файле пользователя, необходимо выбрать команду «Сравнение ресурсов» и в появившемся диалоговом окне в списке моделей СРД пользователей выбрать по имени пользователя нужную. Если ни одна модель СРД не была загружена, эксперт получит предупреждение: «Ни один пользователь не загружен!»

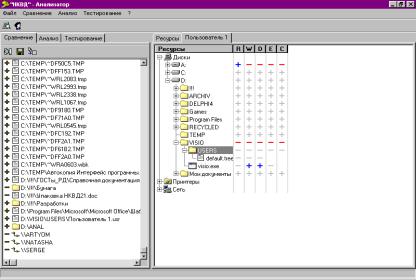

Результат сравнения отображается в рабочей области левой панели под закладкой «Сравнение» (см. рис. 8.28) и представляет собой перечень:

–новых ресурсов, обнаруженных при сканировании в анализаторе «НКВД 2.2», но не найденных в структуре ресурсов модели СРД пользователя. Относительно каждого нового ресурса, указанного в перечне, в рабочей области установлен знак "+";

–ресурсов, не обнаруженных при сканировании анализатором уязвимости «НКВД 2.2», но описанных и найденных в структуре модели СРД пользователя. Относительно каждого необнаруженного ресурса, указанного в перечне, в рабочей области установлен знак "–".

Если эксперт сочтет нужным внести изменения в файл пользо-

вателя в соответствии с результатами выполненной операции сравнения, то ему следует выбрать команду «Внести изменения». При этом новые ресурсы будут добавлены в структуру ресурсов модели СРД пользователя АРМ с разрешенными правами доступа, а необнаруженные ресурсы – удалены. Результат выполненной команды отобразится в правой панели под закладкой этого пользователя.

Для сохранения измененной модели СРД необходимо выбрать команду «Сохранить результаты».

Проверка корректности назначения полномочий пользователя

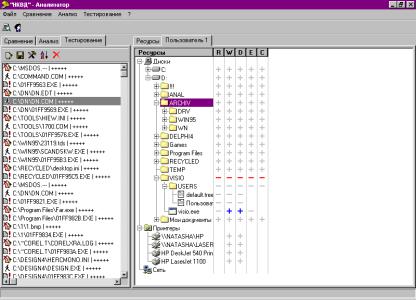

Для проверки корректности назначенных пользователю полномочий доступа к объектам доступа, установленным в модели СРД пользователя АРМ, необходимо выбрать команду «Анализ полномочий» и в появившемся диалоговом окне в списке существующих файлов пользователей выбрать нужный файл пользователя. Результат анализа отображается в рабочей области левой панели под за-

201

кладкой «Анализ» и представляет собой перечень ресурсов файла пользователя, к которым некорректно определены права доступа, с указанием предупреждения (рис. 8.29).

Рис. 8.29. Закладка анализа ресурсов

Для сохранения измененной модели СРД необходимо выбрать команду «Сохранить результаты».

Проверка реальных полномочий пользователя по доступу к объектам доступа АРМ

Проверка осуществляется по команде «Приступить к тестированию», для осуществления проверки реально предоставляемых полномочий СЗСИ АС (АРМ) по отношению к объектам доступа АРМ в соответствии с планом проверки СРД (рис. 8.30). Тестирование производится по указанному алгоритму и сопровождается необходимыми указаниями.

Выбрав команды «Сохранить результаты тестирования», эксперт выполняет сохранение результатов тестирования в файлотчет.

202

Рис. 8.30. Закладка тестирования ресурсов

Порядок выполнения работы

1.Включить питание ПЭВМ.

2.Установить программы «НКВД 2.2» и «НКВД 2.3».

3.Запустить анализатор уязвимостей «НКВД 2.3».

4.Создать нового пользователя и запустить сканирование объектов доступа АРМ.

5.Для созданного пользователя запретить любой доступ к папкам с «НКВД 2.3» и «НКВД 2.2».

6.Разрешить чтение и удаление исполняемых файлов «НКВД

2.2» и «НКВД 2.3».

7.Перезагрузить ПЭВМ и зайти в систему под созданным пользователем.

8.Запустить анализатор уязвимостей «НКВД 2.2».

9.Запустить сканирование объектов доступа АРМ и сравнить полученные данные о структуре и составе объектов доступа с дан-

203

ными описания модели СРД, созданной анализатором уязвимостей

«НКВД 2.3».

10.Зафиксировать некорректно предоставленные полномочия.

11.Внести необходимые изменения для устранения некорректных полномочий.

12.Получить текстовый файл с отчетом от «НКВД 2.2».

13.Составить отчет, в котором будет содержаться скриншот программы «НКВД 2.3» с созданным пользователем и установленной политикой для папок с «НКВД 2.2» и «НКВД 2.3», скриншот программы «НКВД 2.2» с полученным списком сравнения данных

оструктуре и составе объектов доступа с данными описания модели СРД, скриншот анализа некорректности полномочий для этих же папок, внесенные изменения, а также текстовый файл с отчетом от «НКВД 2.2».

Тестовые задания к работе 8

1.Какие значения параметров обеспечивают паролю оптимальную стойкость?

a) 10 символов, 5 дней; b) 8 символов, 30 дней; c) 5 символов 15 дней; d) 8 символов, 8 дней.

2.Для некоторого ресурса в «НКВД 2.3» установлена последовательность атрибутов – «++-+-». Это значит, что…

a) можно читать, перезаписывать и исполнять; b) можно удаляться, читать и исполнять;

c) можно читать, перезаписывать и создавать; d) можно читать и исполнять.

3.В каких случаях предоставленные права будут некорректными или не имеющими смысла?

a) пользователь не имеет доступ к родительской папке, но имеет доступ к дочерней;

b) пользователь может запускать исполняемый файл, находящийся в папке, к которой он не имеет доступа;

c) пользователь не имеет доступа к дочерней папке, но имеет доступ к родительской;

d) все вышеперечисленное.

204

4.В «НКВД 2.3» можно разграничивать доступ к следующим ресурсам:

a) локальные диски; b) локальные принтеры;

c) неизвестные устройства; d) все вышеперечисленное.

5.Журнал событий СЗИ «Соболь» рассчитан на:

a)60 записей;

b)100 записей;

c)80 записей;

d)Количество неограниченно.

6.Где хранится журнал событий АМДЗ «Аккорд»? a) на жестком диске;

b) в оперативной памяти;

c) в энергонезависимой памяти; d) нет правильного ответа.

7.После скольких неправильных попыток ввода пароля АМДЗ «Аккорд» блокирует ПЭВМ?

a) 3; b) 5. c) 7; d) 9.

205

КОНТРОЛЬ ПРАВ ДОСТУПА СУБЪЕКТОВ К ОБЪЕКТАМ

В состав тематики входит шесть лабораторных работ (9–14).

1.Проверка правильности идентификации объектов досту-

па. Проверка осуществляется путем обращения к ним субъектов доступа по идентификаторам объектов. Обращение должно осуществляться однозначно только к данному объекту.

Объекты доступа определяются в соответствии с РД «Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации» и Актом классификации АС.

2.Проверка правильности идентификации субъектов дос-

тупа. Проверятся при входе в систему путем обращения субъектов АС к объектам доступа при помощи штатных средств, для чего системе предъявляются персональные идентификаторы.

Результаты испытания считаются удовлетворительными в случае выполнения следующих условий:

•при предъявлении идентификатора не зарегистрированного в системе, средства управления должны приостанавливать процесс предоставления доступа;

•при неоднократном предъявлении идентификатора не зарегистрированного в системе, средства управления должны прекратить процесс предоставления доступа;

•при предъявлении идентификатора зарегистрированного в системе процесс предоставления доступа должен быть продолжен.

3. Проверка подтверждения подлинности субъекта доступа

(аутентификация). Для проверки подлинности производится ввод личного пароля субъекта, соответствующего предъявленному идентификатору.

Результаты испытания считаются удовлетворительными в случае выполнения следующих условий:

•при вводе пароля, не соответствующего предъявленному идентификатору, средства управления должны приостанавливать процесс предоставления доступа;

•при неоднократном вводе пароля, не соответствующего предъявленному идентификатору, средства управления должны прекратить процесс предоставления доступа;

206

•при вводе пароля, соответствующего предъявленному идентификатору, субъекту доступа должен быть предоставлен доступ в систему в соответствии с его полномочиями.

4. Проверка механизма контроля доступа. Для проверки ме-

ханизма контроля доступа проводятся:

•проверка соответствия реально установленным средствам СЗИ НСД правилам разграничения доступа (ПРД), матрице разграничения доступа субъектов АС к её объектам;

•проверка непротиворечивости установленных ПРД;

•выборочные попытки реализовать НСД.

При установлении факта соответствия ПРД матрице доступа и блокировки произведенных попыток НСД, реализация механизма доступа считается удовлетворенной.

5. Проведение контроля защищенности информации от утечки за счет НСД. Проведение контроля осуществляется с помощью сертифицированных ФСТЭК России программ по аттестации объектов информатизации (ОИ).

Работа 9

ПРОВЕРКА ОРГАНИЗАЦИИ КОНТРОЛЯ ДОСТУПА К ОБЪЕКТУ С ИСПОЛЬЗОВАНИЕМ СПЕЦИАЛИЗИРОВАННЫХ СРЕДСТВ ДОВЕРЕННОЙ ЗАГРУЗКИ

Цель: получение практических навыков по работе со средствами доверенной загрузки, проведение идентификации/аутенти-фикации; предотвращение попыток НСД; контроль доступа к автоматизированному рабочему месту; изучение средств доверенной загрузки

«Аккорд–NT/2000» v.3.0 и «Соболь» v.2.0.

ПЛАН ПРОВЕДЕНИЯ РАБОТЫ

1.Установка и настройка «Аккорд–NT/2000» v.3.0.

2.Задание пользователям персональных идентификаторов и паролей для доступа к системе.

207

3.Проведение испытаний организации контроля доступа к

АРМ.

4.Создание отчета по проделанной работе.

5.Установка и настройка комплекса «Соболь» и проведение мероприятий указанных в соответствующих пунктах.

ОПИСАНИЕ РАБОТЫ СРЕДСТВ ДОВЕРЕННОЙ ЗАГРУЗКИ

Комплекс «Аккорд-NT/2000» v.3.0.

Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «Аккорд-NT/2000» v.3.0 – это эффективный комплекс технических и программных средств, используя который можно надежно защитить от несанкционированного доступа информацию на ПЭВМ (в АС), функционирую-

щих под управлением ОС Microsoft Windows NT/2000/XP/ 2003/Vista, без переделки ранее приобретенных программных средств.

Комплекс СЗИ НСД «Аккорд-NT/2000» v.3.0 позволяет надежно обеспечить:

•защиту от несанкционированного доступа к АС (ПЭВМ) и ее ресурсам;

•разграничение доступа к ресурсам АС (ПЭВМ), в том числе

квнешним устройствам, управлением потоками информации в соответствии с уровнем полномочий пользователей, используя дискреционный и мандатный способы управления доступом пользователей к информационным ресурсам АС (ПЭВМ);

•защиту от несанкционированных модификаций программ, данных и различного рода проникающих разрушающих воздействий (ПРВ);

•контроль целостности конфигурации технических средств ПЭВМ (РС), программ и данных с реализацией пошагового алгоритма контроля целостности;

•создание изолированной программной среды (ИПС) с исключением возможности несанкционированного выхода в ОС, загрузки с FDD и несанкционированного прерывания контрольных процедур с клавиатуры;

208

•ввод широкого перечня дополнительных защитных механизмов в соответствии с политикой информационной безопасности, принятой в организации (на предприятии, фирме и т.д.).

Комплекс СЗИ НСД «Аккорд-NT/2000» v. 3.0 включает:

•программно-аппаратный комплекс СЗИ НСД для ПЭВМ (РС) «Аккорд-АМДЗ»;

•специальное программное обеспечение разграничения доступа в среде операционных систем Windows, построенных с использованием технологии NT – СПО «Аккорд-NT/2000» (версии 3.0).

В комплексе «Аккорд-АМДЗ» из состава комплекса «АккордNT/2000» могут применяться различные модификации специализированных контроллеров:

•контроллер «Аккорд–5» используется для защиты ПЭВМ (РС) с шинным интерфейсом PCI;

•контроллер «Аккорд-5mx» используется для защиты ПЭВМ (РС) с шинным интерфейсом PCI (5В), или PCI-X (3.3В);

•контроллер «Аккорд-5.5» используется для защиты ПЭВМ (РС) с шинным интерфейсом PCI (5В), или PCI-X (3.3В);

•контроллер «Аккорд-5.5-E» используются для защиты ПЭВМ (РС) (РС) с шинным интерфейсом PCI Express.

Характеристики контроллеров «Аккорд-АМДЗ» из состава комплекса СЗИ НСД «Аккорд-NT/2000» v. 3.0 приведены в табл.

9.1.Все модификации вышеуказанных контроллеров:

•могут использоваться на ПЭВМ (РС) с процессором и объемом RAM, обеспечивающим применение ОС Windows NT/2000/XP/2003/Vista;

•используют для идентификации пользователей персональные идентификаторы TM DS 1992-1996 с объемом памяти до 64 Кбит, ПСКЗИ ШИПКА, или смарт-карты eToken PRO;

•используют для аутентификации пароль до 12 символов;

•блокируют загрузку ПЭВМ (РС) с FDD, CD ROM, ZIP Drive;

•предусматривают регистрацию до 126 пользователей на ПЭВМ (РС);

•имеют аппаратный датчик случайных чисел (ДСЧ) для криптографических приложений;

•имеют разъем для внутреннего подключения съемника информации (контактного устройства) к контроллеру;

209

•обеспечивают контроль целостности программ, данных и системных областей жестких дисков, а также конфигурации технических средств ПЭВМ (РС) до загрузки ОС;

•имеют внутреннюю энергонезависимую память для хранения данных о зарегистрированных пользователях и журнала регистрации событий;

•допускают изменение встроенного ПО (технологический режим) без замены аппаратной части комплекса (платы контроллера);

•обеспечивают режим доверенной загрузки ОС (выполнение процедур идентификации/аутентификации пользователя, контроль целостности аппаратной части ПЭВМ (РС), системных файлов, программ и данных на аппаратном уровне до загрузки ОС).

|

|

|

Таблица 9.1 |

|

|

|

|

|

|

Особенности различных |

«Аккорд-5.5» |

«Аккорд-5» |

«Аккорд-5mx» |

|

типов контроллеров |

||||

Тип используемой |

PCI(5B) и |

PCI |

PCI(5B) и PCI- |

|

системной шины |

PCI-X(3.3D) |

X(3.3B) |

||

|

||||

Реле блокировки |

Три реле |

Возможна |

Возможна |

|

установлены |

установка двух |

установка двух |

||

физических каналов |

||||

по умолчанию |

реле по заказу |

реле по заказу |

||

|

||||

Возможность |

+ |

+ |

+ |

|

перепрограммирования |

||||

|

|

|

||

Таймер реального |

Устанавлива- |

Возможна |

Возможна |

|

ется по |

установка по |

установка по |

||

времени |

||||

умолчанию |

заказу |

заказу |

||

|

||||

Аппаратный ДСЧ |

Установлен по |

Установлен по |

Установлен по |

|

умолчанию |

умолчанию |

умолчанию |

||

|

||||

|

Устанавлива- |

Возможна |

Возможна |

|

Интерфейс RS 232 |

ется по |

установка по |

установка по |

|

|

умолчанию |

заказу |

заказу |

|

Реле управление |

Устанавлива- |

- |

- |

|

питанием материнской |

ется по |

|||

платы |

умолчанию |

|

|

|

Встроенный USB-хост |

Возможна |

- |

- |

|

установка |

||||

|

по заказу |

|

|

В данной лабораторной работе изучаются работа и функции контроллера «Аккорд-АМДЗ» типа 5mx.

210