Отчет_Лаба1_ЗИ_Алексеева

.docУфимский государственный авиационный технический университет

ОТЧЕТ по лабораторной работе №1

по дисциплине:

«Защита информации»

на тему:

«Стенография

Выполнил: бакалавр гр. ПРО-323

Алексеева А.В.

Проверил: Узбекова Лилия Явгаровна

Содержание

Содержание 2

Цель работы

Ознакомление с понятием стеганографии, ее базовыми принципами, используемыми форматами контейнеров, способами упаковки скрываемой информации.

2. Ход работы

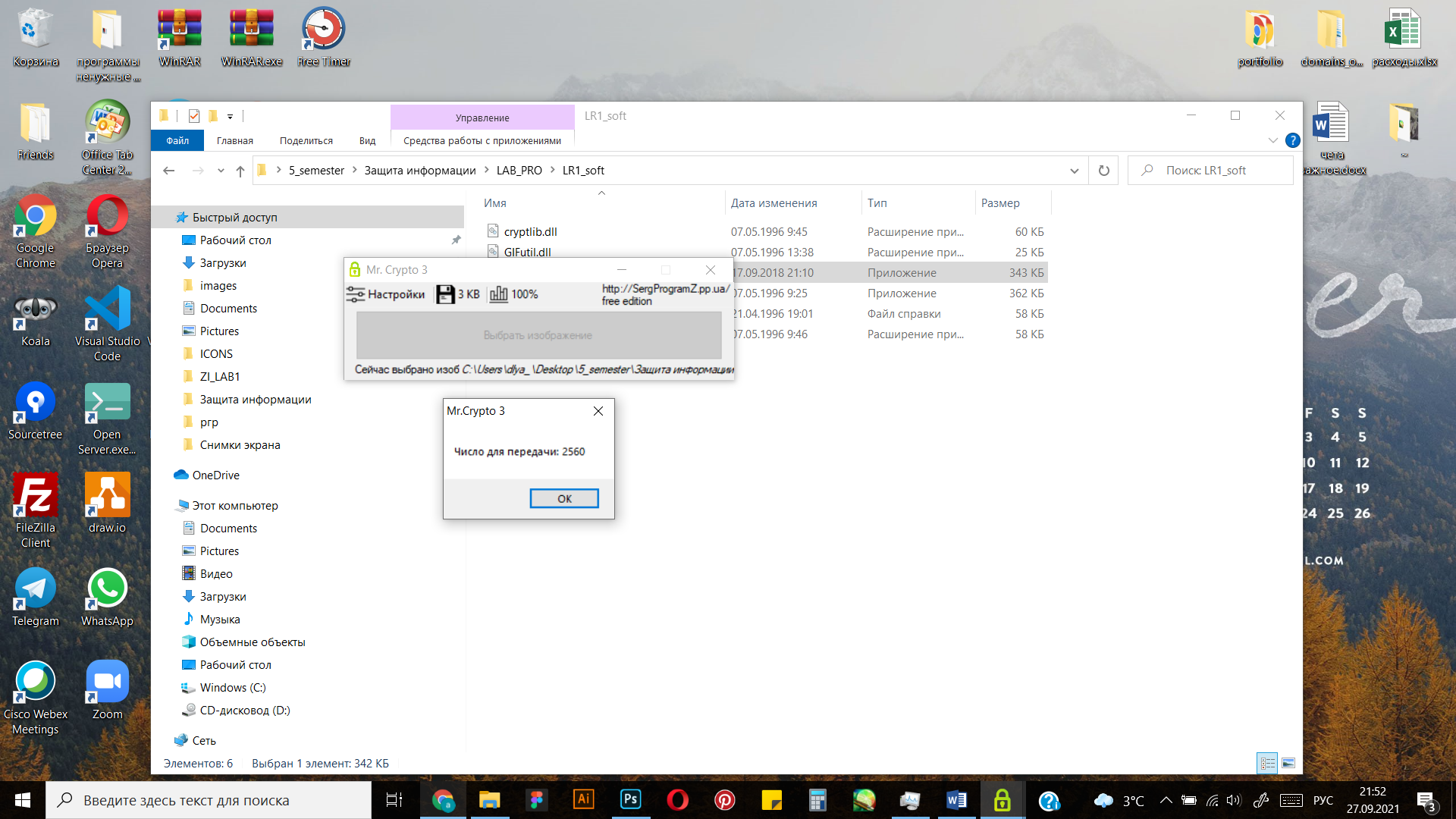

Рисунок 1 Ввод пароля для шифрования текста

Рисунок 2 Ввод текста для шифрования

Рисунок 3 Число для передачи

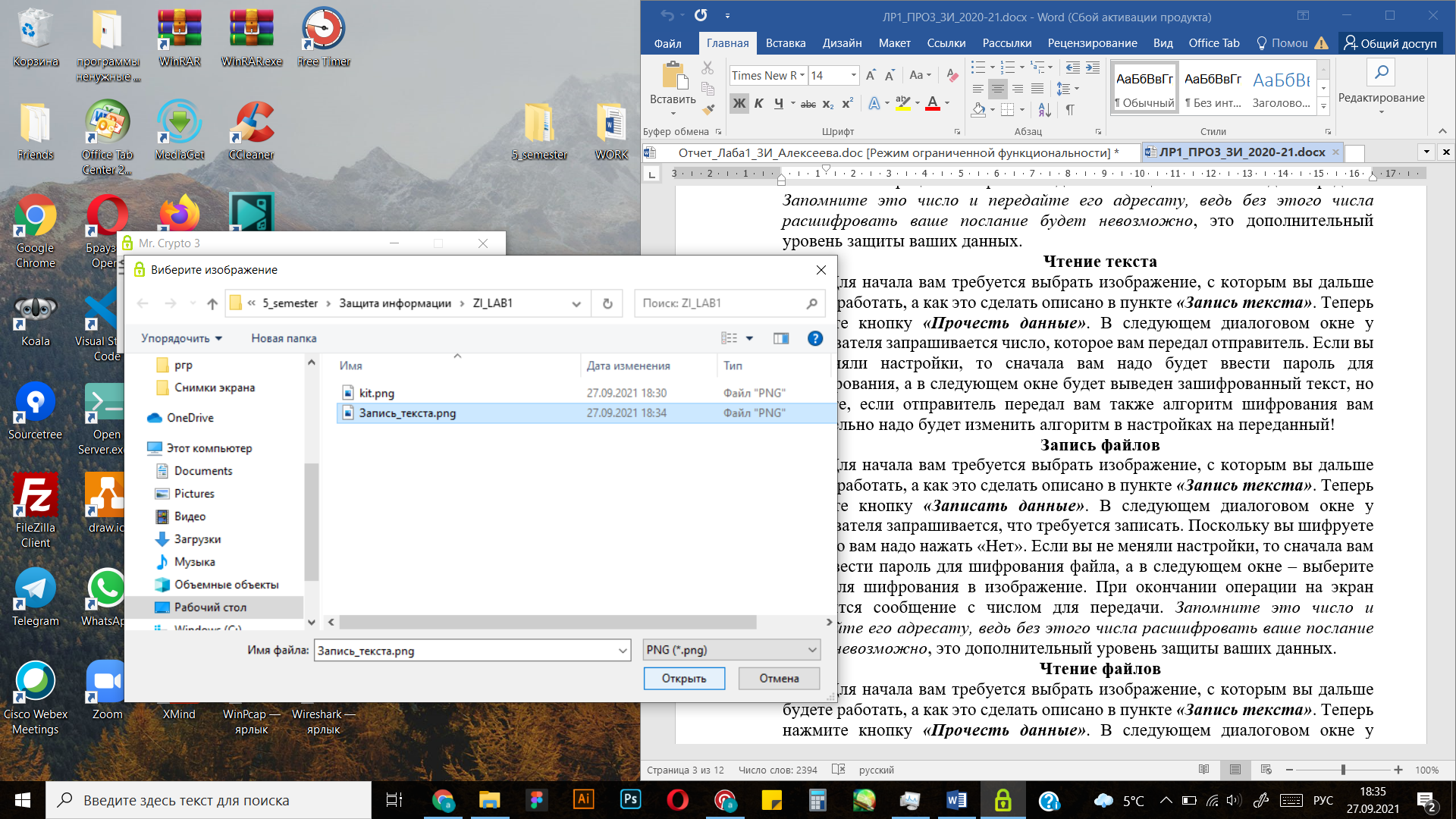

Рисунок 4 Выбор файла для чтения зашифрованного текста

Рисунок 5 Ввод числа для передачи

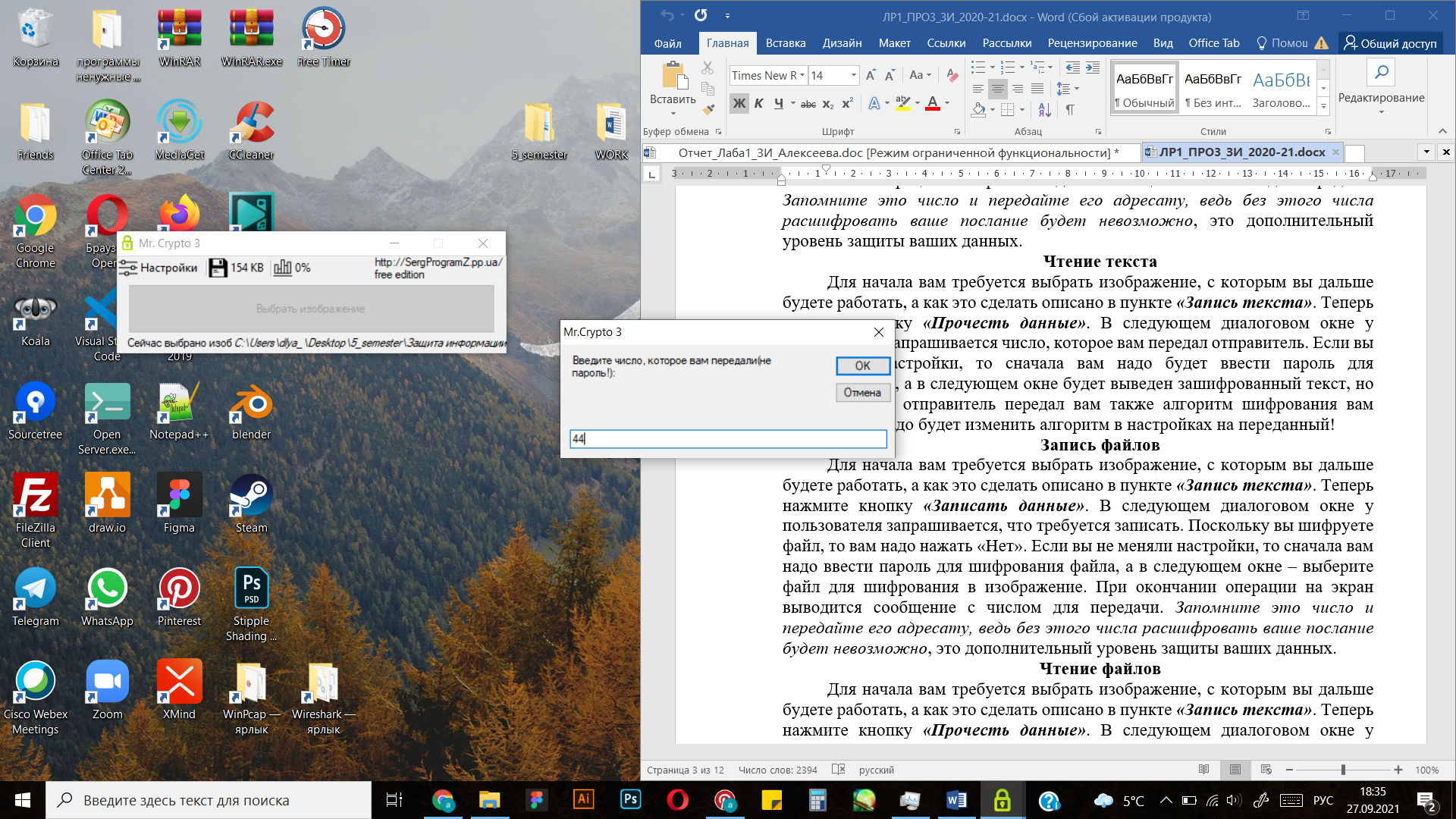

Рисунок 6 Ввод пароля

Рисунок 7 Результат расшифровки

Файл записывался намного дольше при записи файла

Запись файла:

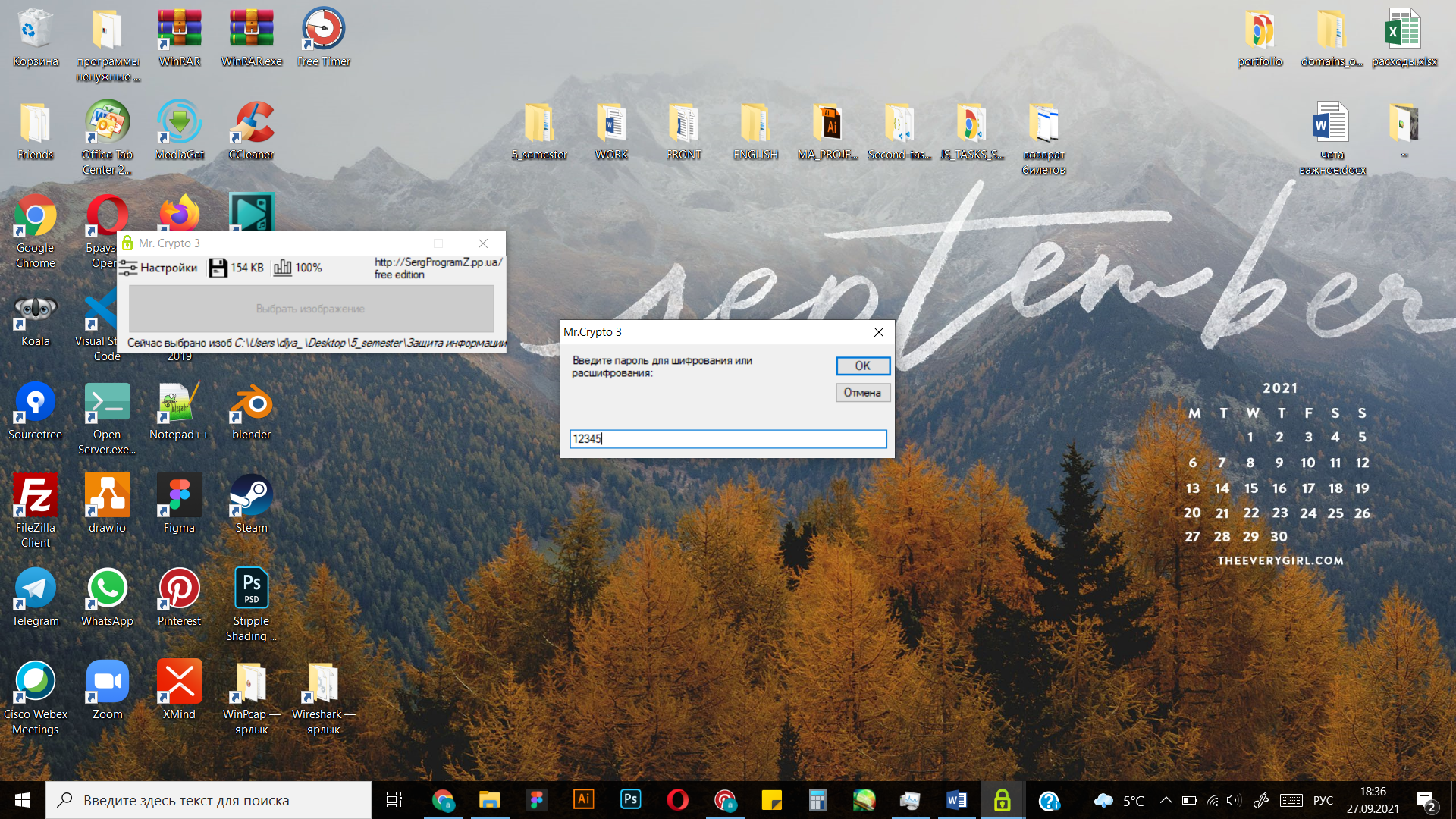

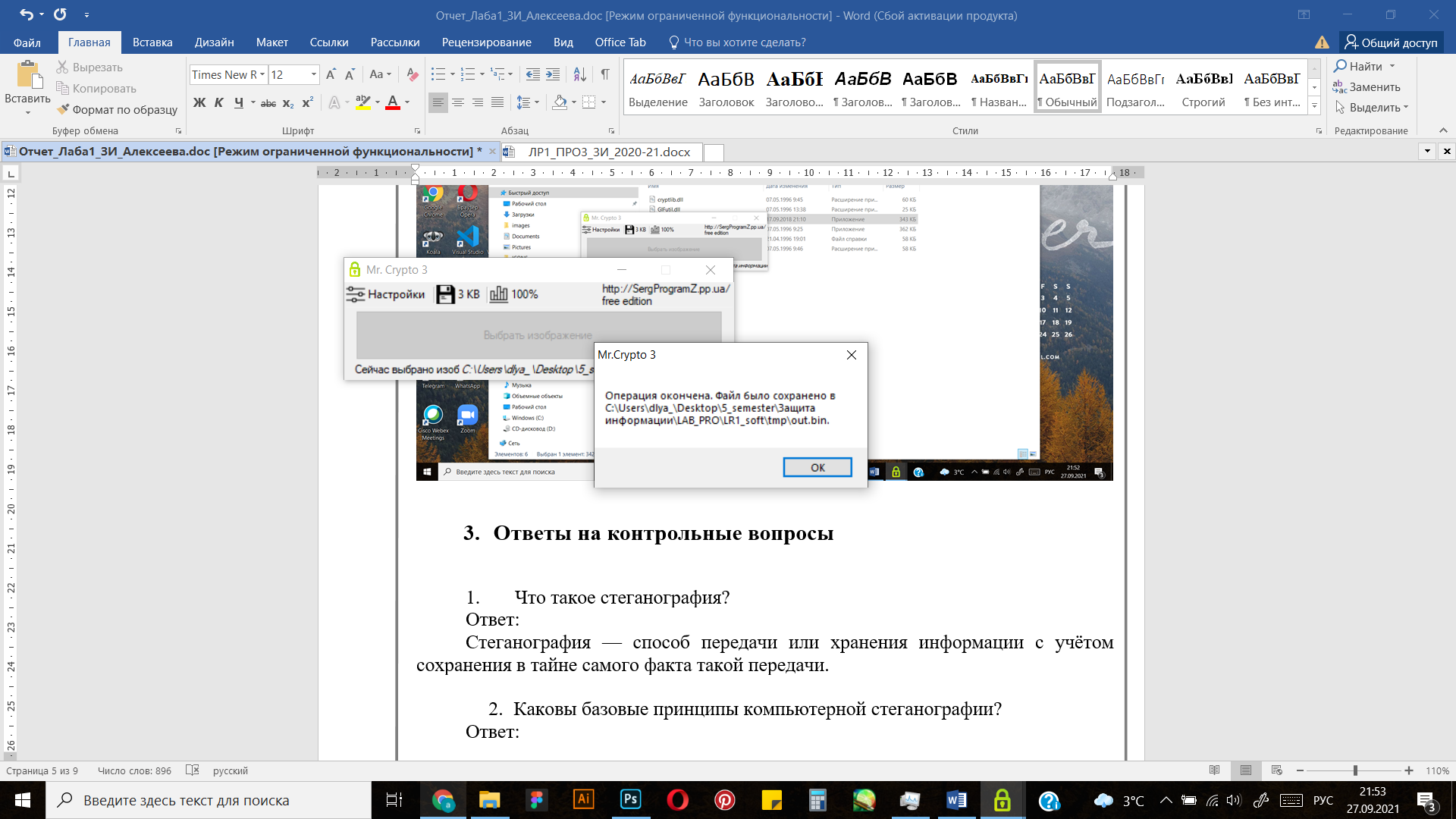

Рисунок 8 Получение числа для передачи

Рисунок 9 Результат

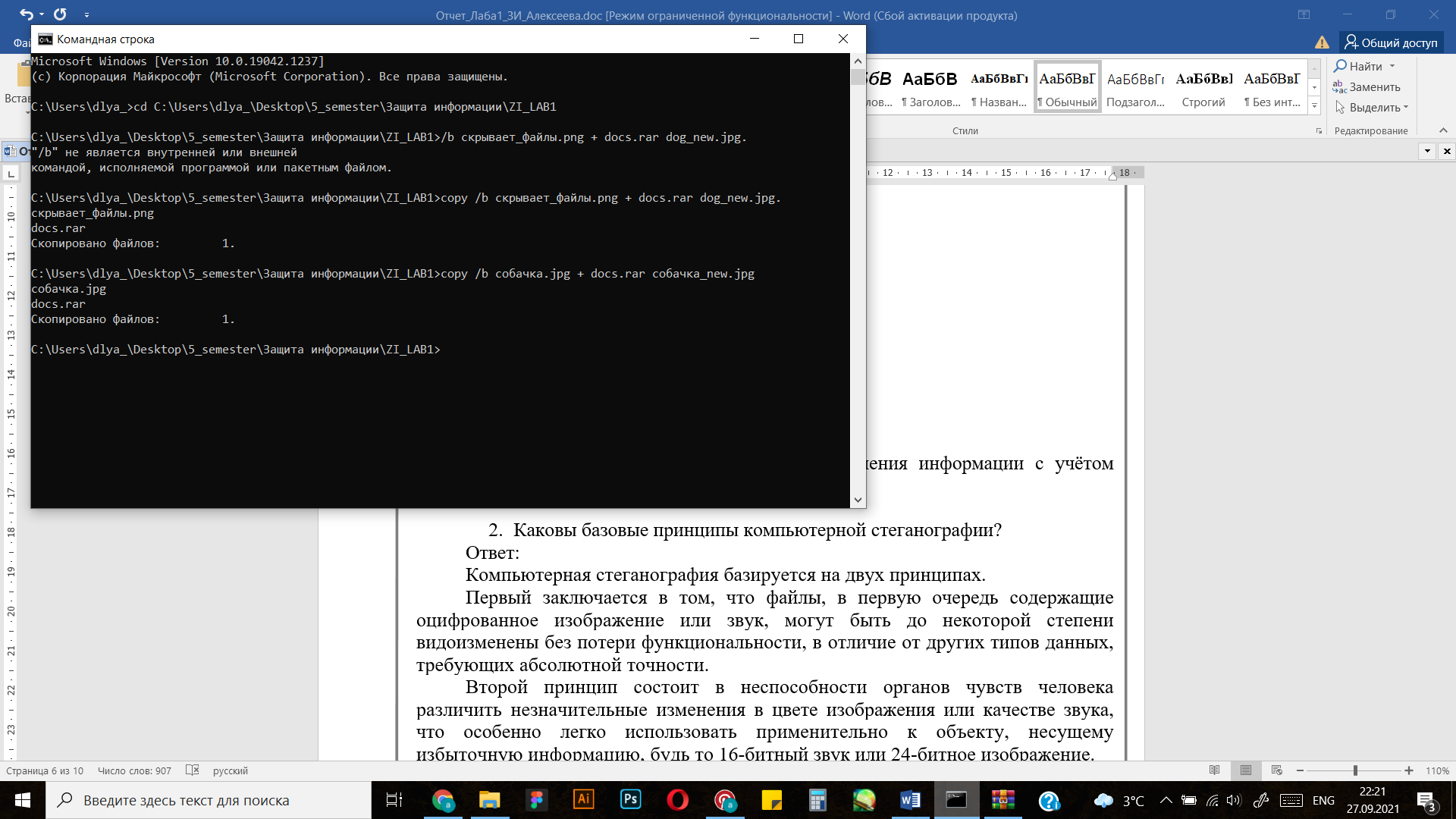

Windows скрытие

Рисунок 10

Рисунок 11 Выделены файлы, которые использовались при шифровании

Рисунок 12 Результат - архив

Рисунок 13 Содержимое архива

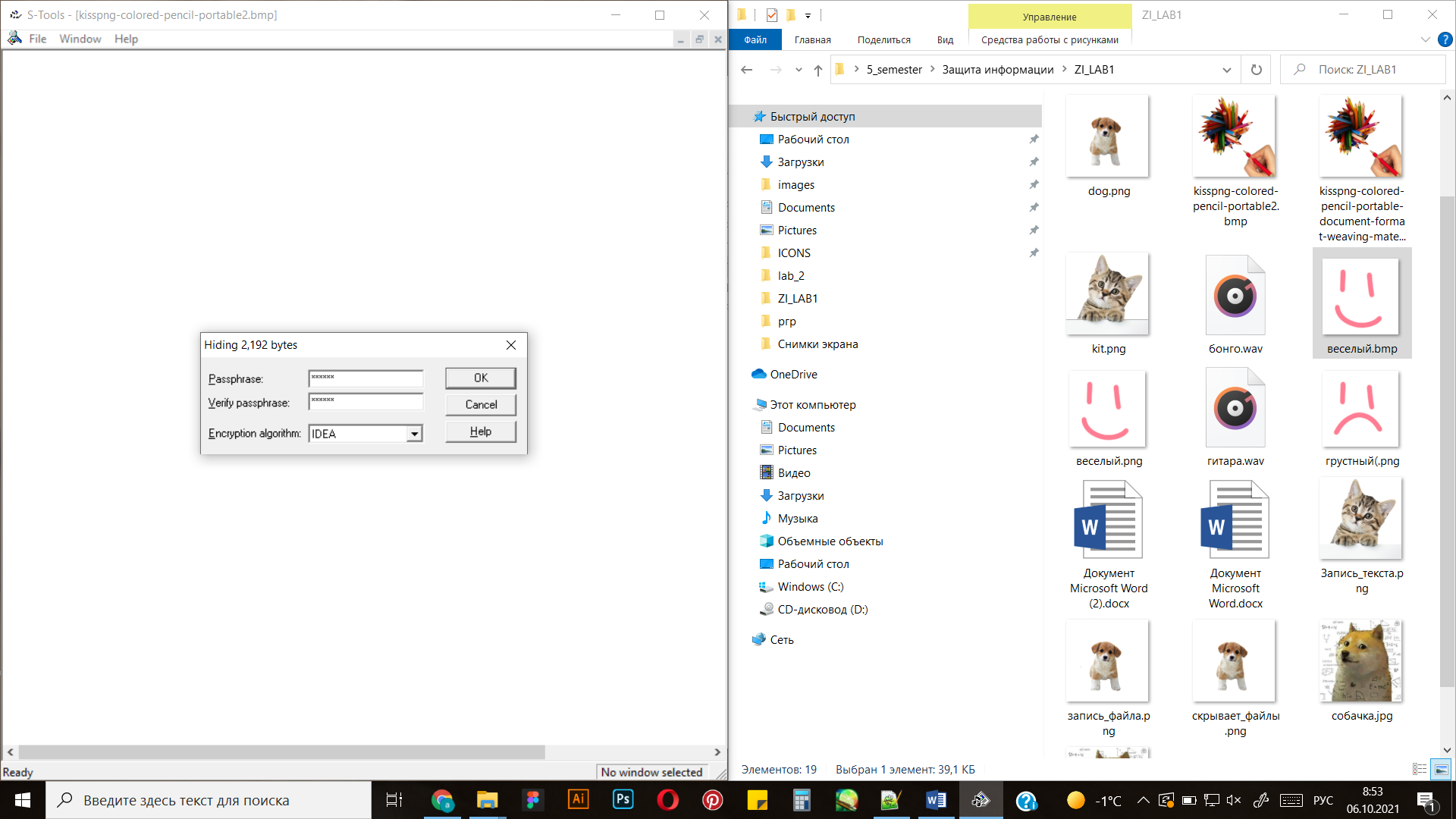

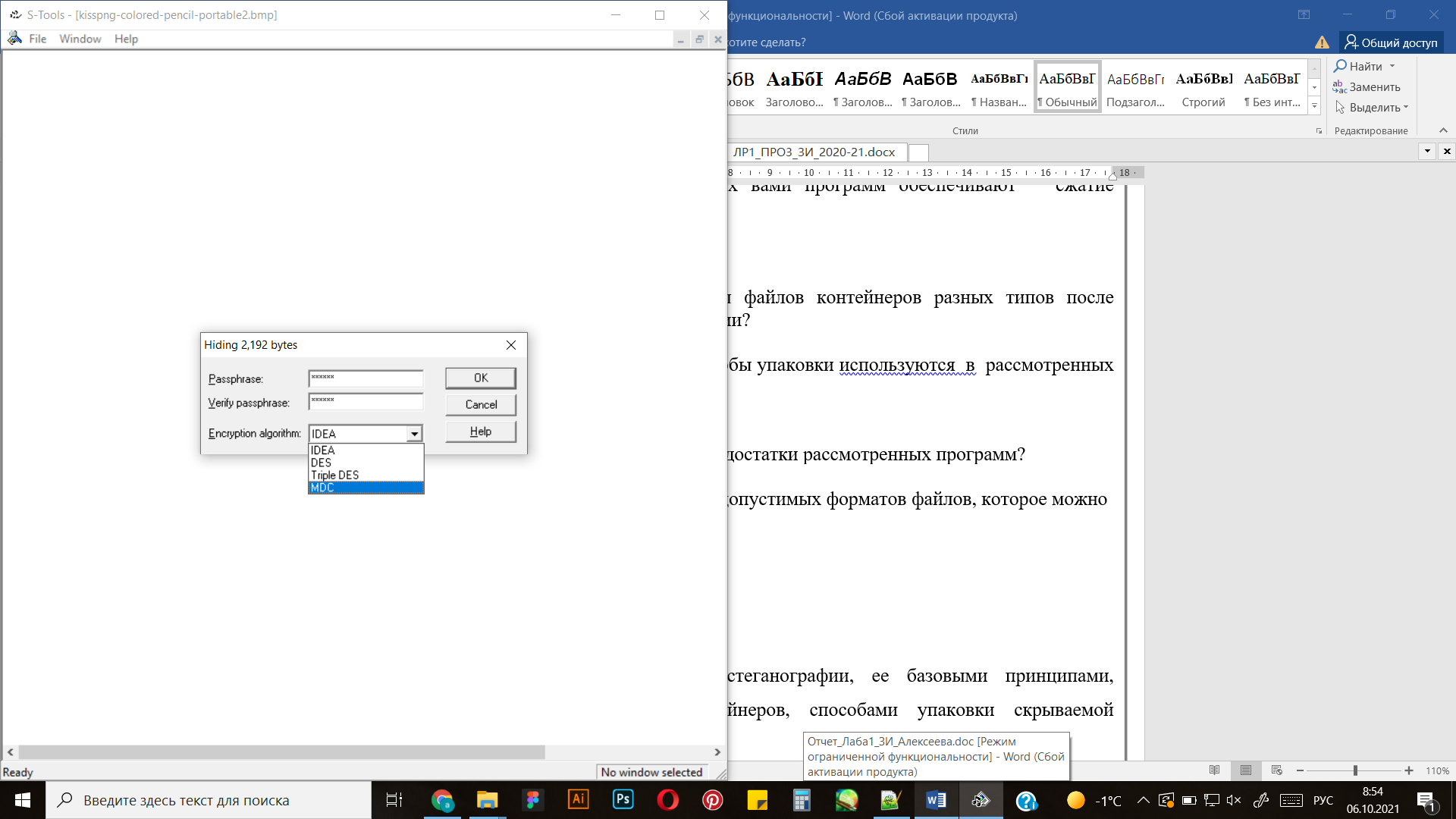

S-Tools:

Шифровались файлы формата BMP

Рисунок 14 Скрывание файла - ввод пароля

Рисунок 15 Выбор алгоритма

Рисунок 16 Результат

3. Ответы на контрольные вопросы

1. Что такое стеганография?

Ответ:

Стеганография — способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи.

Каковы базовые принципы компьютерной стеганографии?

Ответ:

Компьютерная стеганография базируется на двух принципах.

Первый заключается в том, что файлы, в первую очередь содержащие оцифрованное изображение или звук, могут быть до некоторой степени видоизменены без потери функциональности, в отличие от других типов данных, требующих абсолютной точности.

Второй принцип состоит в неспособности органов чувств человека различить незначительные изменения в цвете изображения или качестве звука, что особенно легко использовать применительно к объекту, несущему избыточную информацию, будь то 16-битный звук или 24-битное изображение.

Что такое скрывающие биты?

Ответ:

Скрывающие биты – это биты контейнера, заменённые битами сообщения.

Что такое суррогатная стеганография?

Ответ:

В методах суррогатной (безальтернативной) стеганографии отсутствует возможность выбора контейнера и для сокрытия сообщения выбирается первый попавшийся контейнер, зачастую не совсем подходящий к встраиваемому сообщению. В этом случае, биты контейнера заменяются битами скрываемого сообщения таким образом, чтобы это изменение не было заметным. Основным недостатком метода является то, что он позволяет скрывать лишь незначительное количество данных.

Что такое селектирующая стеганография?

Ответ:

Селектирующая Стеганография– заранее подбирается несколько контейнеров и информация прячется в тот, в котором мы будем максимально приближены к модели первоначального шума. Недостаток: можно спрятать мало данных при большом объёме работы.

Что такое конструирующая стеганография? Ее достоинства и недостатки.

Ответ:

Конструирующая Стеганография – подбираем само сообщение так, чтобы оно в минимальной степени изменяло модель первоначального шума. Недостатки: сложность моделирования и соединения со стойким алгоритмом шифрования.

Что такое контейнер?

Ответ:

Контейнер – это любая информация, предназначенная для скрытия сообщения. Выбор вида контейнера оказывает существенное влияние на надёжность стегосистемы и возможность обнаружения факта передачи скрытого сообщения. По размеру (протяжённости) контейнеры можно разделить на два типа: непрерывные (потоковые) и ограниченной (фиксированной) длины.

Каковы особенности потоковых контейнеров?

Ответ:

Особенностью потокового контейнера является то, что невозможно определить его начало и конец. В таком контейнере биты информации, используемые для скрытия сообщения, включаются в общий поток в реальном масштабе времени и выбираются с помощью специального генератора, задающего расстояния между ними

Что такое контейнеры случайного доступа? Каковы их достоинства и недостатки?

Ответ:

Это графические, звуковые и видеофайлы фиксированного размера. Недостаток в том что они меньшего размера, а это значит, что можно спрятать мало информации.

10. Какие из рассмотренных Вами программ обеспечивают дополнительное шифрование скрываемой информации? Какие используются алгоритмы шифрования?

Ответ:

Какие форматы файлов контейнеров поддерживают рассмотренные Вами программы?

Ответ:

Какие можно дать рекомендации по выбору контейнера - картинки?

Ответ:

Изображение пестрое, без четких геометрических линии, однотонных больших участков, желательноно непопулярное, малоизвестное.

Какие можно дать рекомендации по выбору звукового файла контейнера?

Ответ:

Музыка - громкая низкого качества, можно свои оцифровки

14. Назовите особенности упаковки информации в файлы формата

JPEG.

Ответ:

Хорошими свойствами обладают JPEG файлы. Проблема в алгоритме сжатия с потерей части информации. Изображение jpeg не полностью соответствует оригиналу. Казалось бы это не годится для С. Однако, можно воспользоваться тем, что сжатие очень сложный процесс. Сначала изображение разбивается на квадраты 8 на 8, а затем сжатия такого блока происходит в 3 шага: 1) с помощью дискретного косинусоидального преобразование производится преобразование информации о пикселях в матрицу амплитудных значений отражающих различные частоты (скорость изменения цвета) в изображении. 2) значение матрицы амплитуд делится на значение матриц квантования, что обеспечивает исключение амплитуд мало влияющих на изображение. Невосстановимое искажение, не заметное для глаза, происходит именно на этом этапе. Изменяя матрицу квантования можно получить лучшее качество при меньшем сжатии или наоборот. 3) Квантованная матрица сжимается без потерь по методу Хаффмана, т.е. заменой наиболее частых символов кодами наименьшей длины и наоборот.

Что такое цифровые водяные знаки?

Ответ:

Цифровые водяные знаки (цвз) обеспечивают защиту авторских прав. Они устанавливаются с помощью спец программ и могут анализируются ,с помощью чего можно определить что это реальный автор и т д.

Какие требования предъявляются к водяным знакам?

Ответ:

Для надежной защиты ЦВЗ должны обладать следующими свойствами: невидимость, помехоустойчивость, защищенность от удаления и подделки.

Какие разновидности водяных знаков Вы знаете?

digital waterprint: технология, созданная для защиты авторских прав мультимедийных файлов. Обычно цифровые водяные знаки невидимы. Однако ЦВЗ могут быть видимыми на изображении или видео. Обычно это информация представляет собой текст или логотип, который идентифицирует автора.

Fingerprint: это уникальный идентификатор конфигураций веб-браузера и операционной системы, который формируется на основе собранных данных различными технологиями отслеживания. При этом не используются традиционные методы отслеживания, такие как IP адреса и уникальные файлы cookie.

Какова плотность упаковки скрываемой информации для различных форматов контейнеров для рассмотренных программ?

Ответ:

В S-Tools плотность упаковки максимальная, можно прятать файлы такого же размера, как и скрывающий файл.

19. Какие из рассмотренных вами программ обеспечивают сжатие упаковываемой информации?

Ответ:

S-tools

Изменяются ли размеры файлов контейнеров разных типов после скрытия в них информации?

Да, в программе S-tools происходит сжатие данных

21. Какие алгоритмы и способы упаковки используются в рассмотренных вами программах?

Mr.Crypto: AES, 3DES;

S-Tools: IDEA, DES, Triple DES, MDC

22. Каковы достоинства и недостатки рассмотренных программ?

В S-Tools ограниченное количество допустимых форматов файлов, которое можно скрыть.

Выводы

Ознакомилась с понятием стеганографии, ее базовыми принципами, используемыми форматами контейнеров, способами упаковки скрываемой информации.

Уфа – 2021