Лабораторные / ЛР№6

.docxМинистерство цифрового развития, связи и массовых коммуникаций

Российской Федерации

Ордена Трудового Красного Знамени Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Кафедра «Информационная безопасность»

Лабораторная работа №6

«Изучение системы обнаружения атак Snort»

Выполнили студенты

Проверил:

Москва 2022

Оглавление

Цель 3

Ход работы 4

Цель

Получение навыков работы с программой Snort, изучение принципов создания правил обработки трафика.

Ход работы

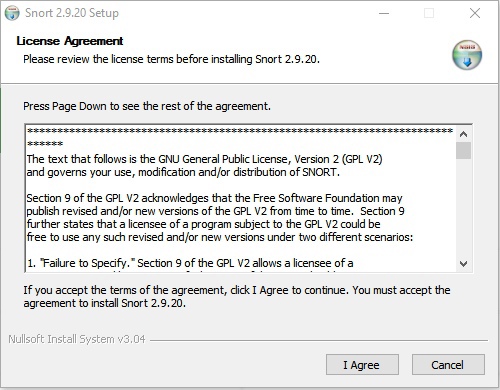

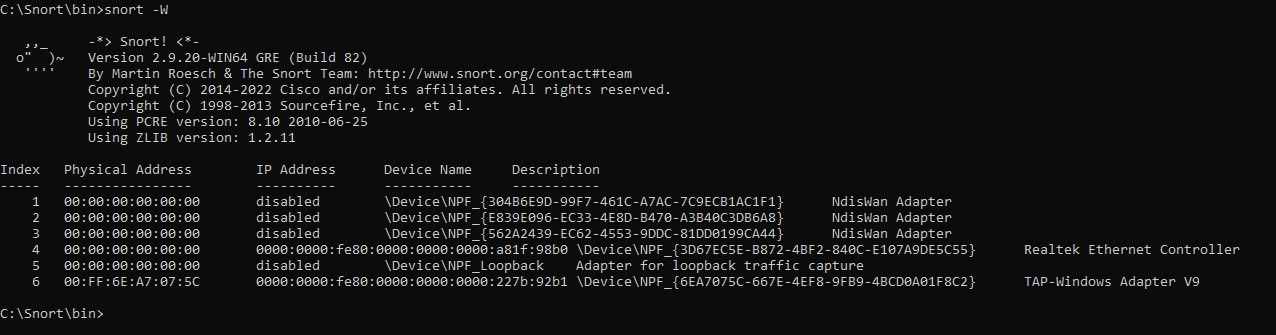

Установим Snort (рис. 1), откроем терминал и перейдем в папку, где Snort установлен, вызовем команду snort -w, тем самым отобразив доступные интерфейсы (рис. 2).

Рисунок 1 – Установка Snort

Рисунок 2 – Доступные интерфейсы

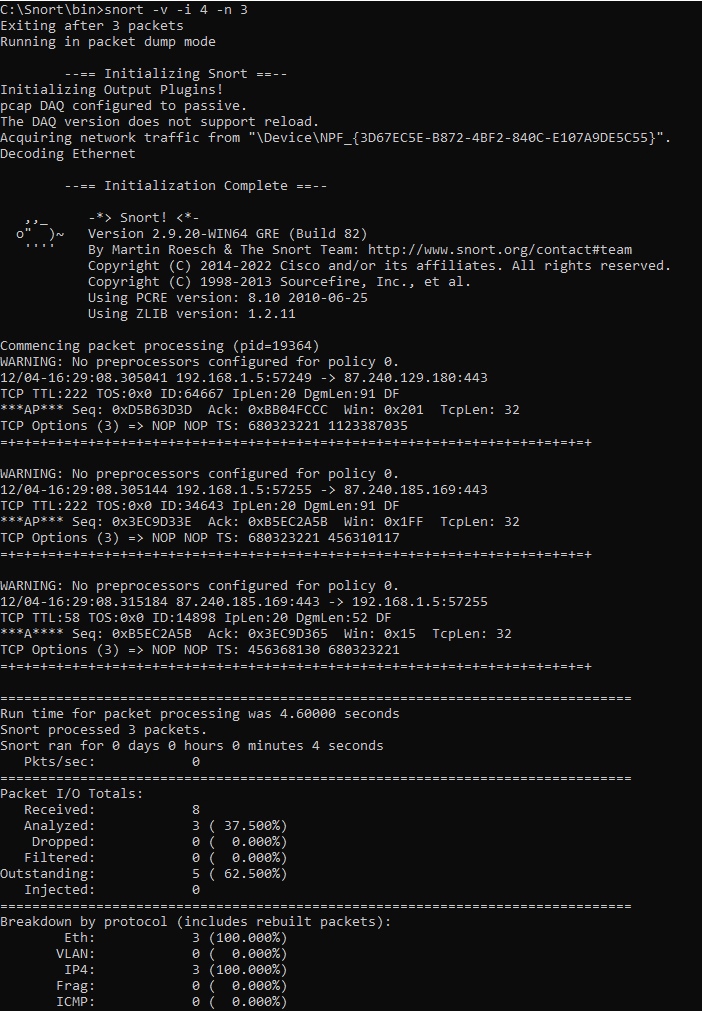

Запустим Snort в режиме анализатора на 4 интерфейсе и завершим процесс после третьего полученного пакета (рис. 3).

Рисунок 3 – Режим анализатора

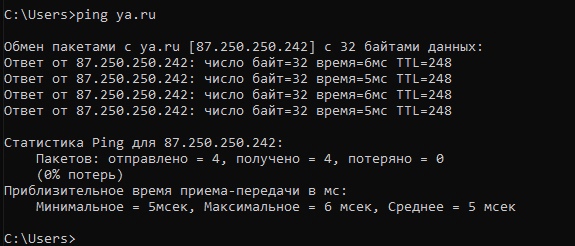

Отправим командой ping несколько пакетов на любой узел сети (рис. 4). Убедимся, что Snort перехватывает пакеты и отображает их (рис. 5).

Рисунок 4 – ping удаленного узла сети

Рисунок 5 – Перехват и вывод пакетов, отправленных при помощи ping

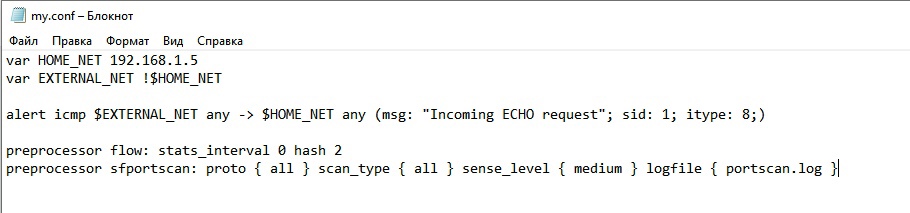

Добавим свой конфигурационный файл my.conf, и запишем правило для обнаружения входящих ECHO запросов (рис. 6).

Рисунок 6 – Конфигурационный файл

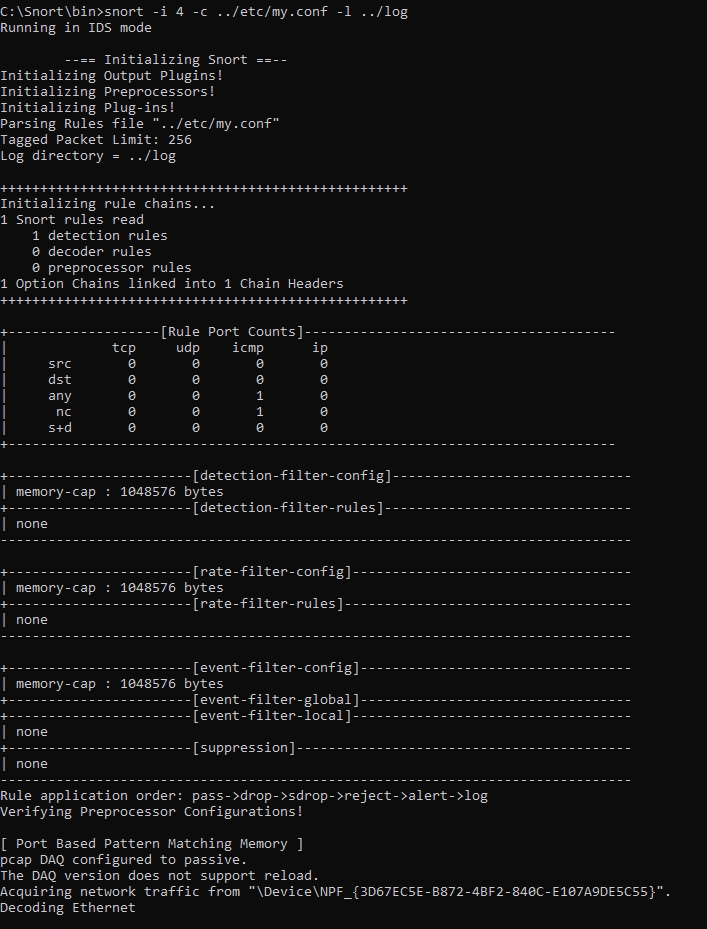

Запустим Snort с необходимыми параметрами и укажем вывод в лог-файл (рис. 7).

Рисунок 7 – Запуск Snort с конфигурационным файлом и лог-файлом

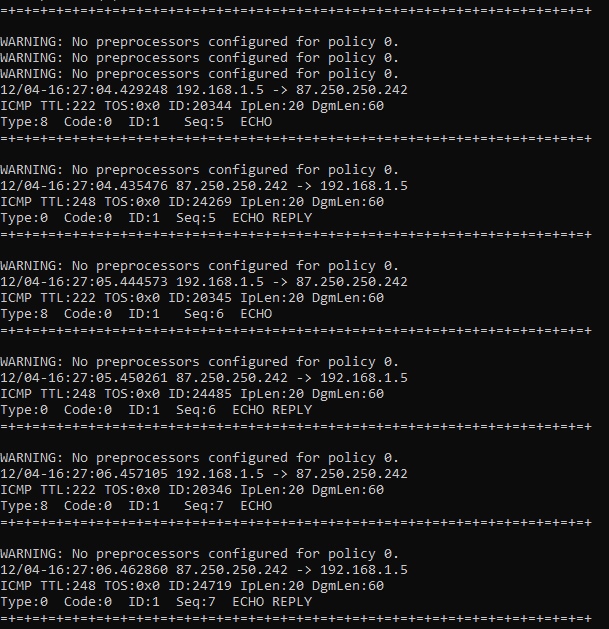

С другого компьютера в сети выполним ECHO запрос на наш компьютер. Убедимся, что в логе выводится нужная информация (рис. 8).

Рисунок 8 – Вывод лог-файла

Дополним конфигурационный файл несколькими правилами (рис. 9)

Рисунок 9 - Обновленный файл конфигурации

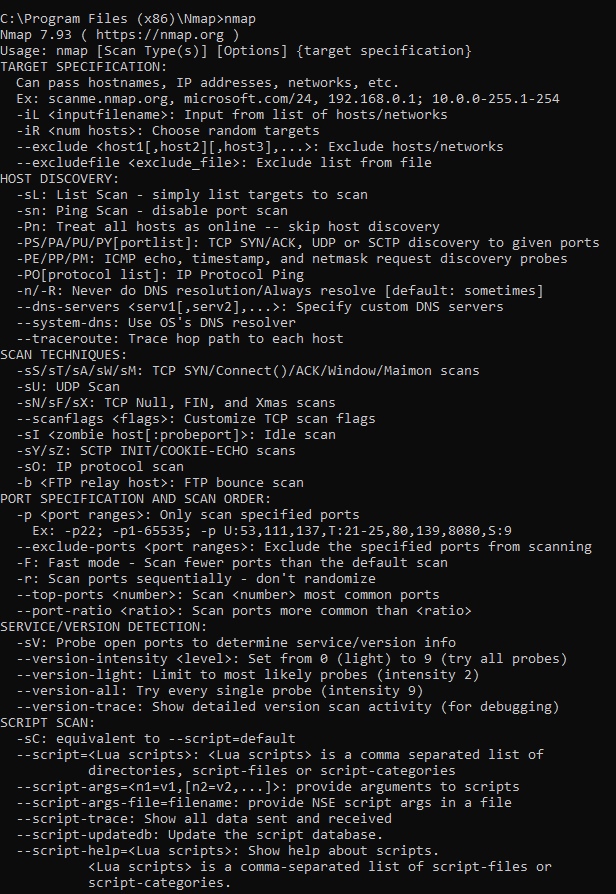

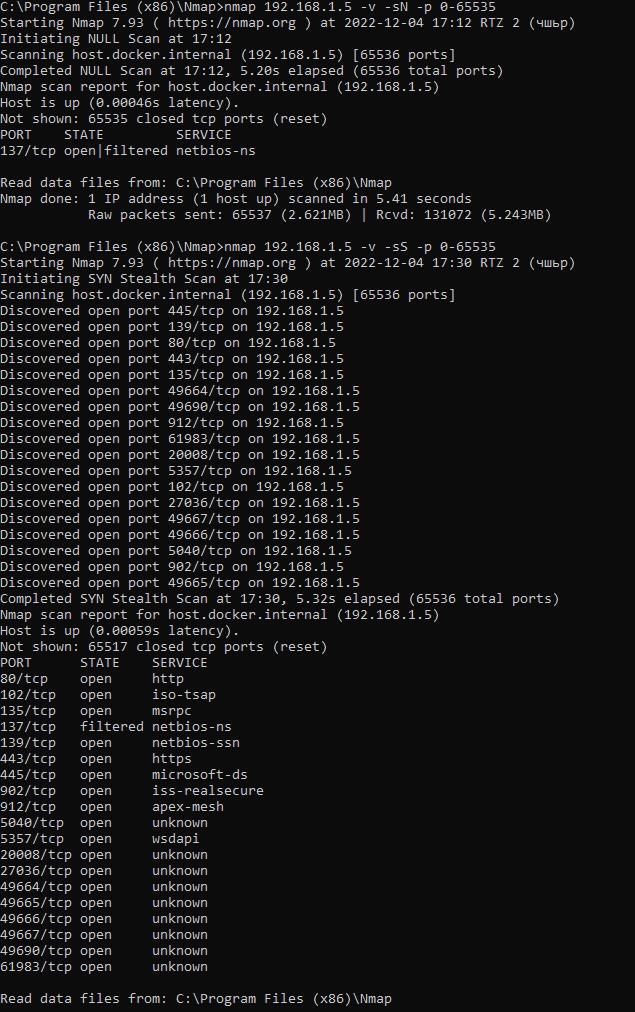

Установим утилиту nmap (рис. 10) и сделаем с помощью неё 4 сканирования.

Рисунок 10 – Утилита nmap

Рисунок 11 – Сканирование пакета при помощи TCP пакета со сброшенными флагами и сканирование с неполным циклом подключения

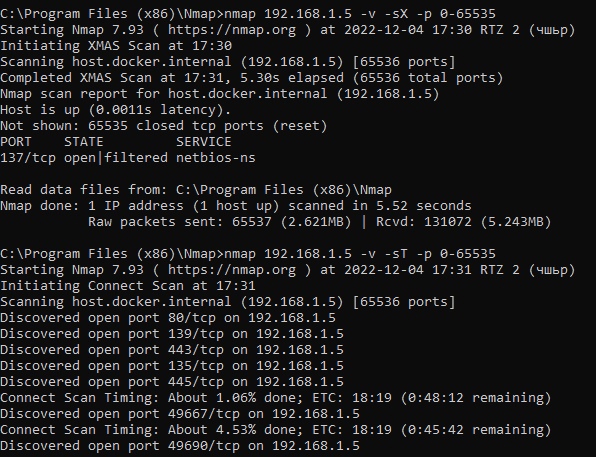

Рисунок 12 – Сканирование при помощи TCP пакета со всеми установленными флагами и сканирование с полным циклом подключения

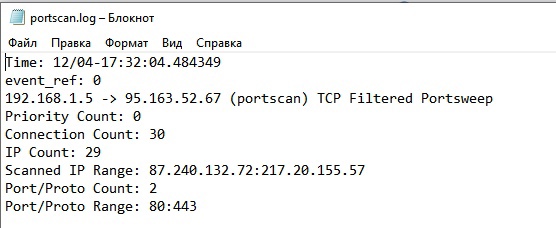

Просмотрим лог-файл, он обновился при сканировании с полным циклом подключения (рис. 13). Соответственно, этот метод позволяет практически выявить наличие открытых портов.

Рисунок 13 – Лог-файл portscan