SecretNet_29

.pdf

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

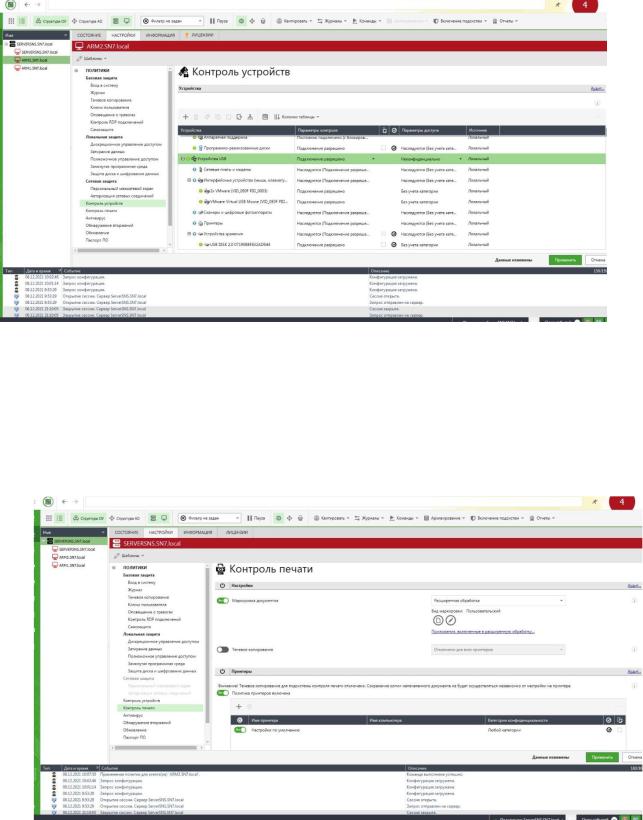

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Программно-аппаратные средства защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №29

Построение закрытого контура.

(тема отчета)

Направление/специальность подготовки 10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Яковлев И. А. ИКБ-95

(Ф.И.О., № группы) (подпись)

Погосов М. В. ИКБ-95

(Ф.И.О., № группы) (подпись)

Шувалов А. В. ИКБ-95

(Ф.И.О., № группы) (подпись)

Соломаха И. А. ИКБ-95

(Ф.И.О., № группы) (подпись)

Преподаватель:

Штеренберг С.И.

(Ф.И.О) (подпись)

Санкт-Петербург

2021

"Построение закрытого контура"

В данной лабораторной работе приводится пример реализации задачи построения на учебном стенде системы обеспечения информационной безопасности (закрытого контура) на базе ВМ ARM2, см. рис. 7, с соблюдением ряда заданных защитных мер и требований безопасности (см. ниже). При этом предлагается использовать только механизмы защиты SNS.

Открытый контур |

Закрытый контур |

Shared

Folder

DC-SNS ServerSNS

ARM1

Рис. 7. Схемапостроения закрытого контура

Предлагается следующий порядок выполнения лабораторной работы:

1.Ознакомьтесь с формулировкой задачи, составом защитных мер и требований к организации закрытого контура (см. ниже). По каждому из перечисленных требований указывается инструмент SecretNetStudio для его реализации, а также пункты лабораторной работы с соответствующим описанием настроек.

2.Попробуйте самостоятельно, без обращения к указанным пунктам с описанием, настроить предлагаемые механизмы защиты в соответствии с приведенными требованиями.

3.Если самостоятельно провести нужные настройки не удалось, перейдите к п. 6.

4.Протестируйте полученный по факту сделанных вами настроек результат на соответствие требованиям защиты.

5.Если в результате сделанных вами настроек все требования защиты соблюдены, ознакомьтесь с описанием лабораторной работы и сравните ваши настройки с предлагаемыми в тексте. Сделайте соответствующие выводы. Выполнение лабораторной работы завершено.

6.Если самостоятельно настроить механизмы защиты SNSв соответствии с заданными требованиями не удалось, выполните лабораторную работу от начала до конца и протестируйте результат.

Задача: обеспечить обработку конфиденциальной информации (например, персональных данных) на одном АРМ (ВМ ARM2) в сети организации при условии неизменности сетевой инфраструктуры. Для этого необходимо изолировать указанную ВМ от основной сети с соблюдением ряда защитных мер и требований безопасности.

Состав мер по обеспечению безопасности с указанием требований для реализации поставленной задачи:

1.Контроль и управление доступом к защищаемым данным. Требования:

обеспечить обработку конфиденциальной информации только на ВМ ARM2 для пользователя закрытого контура user2 –в SNSмеханизмполномочного управления доступом, см. в лабораторной работе пп. 1–3;

запретить возможность авторизации на ВМ ARM2 всем, кроме пользователя закрытого контура (user2), – в SNSмеханизм замкнутой программной среды, см. в лабораторной работе п. 14.

2.Контроль вывода информации за пределы контролируемой зоны (закрытого контура, который в нашем случае ограничивается ВМ ARM2).Требования:

обеспечить невозможность вывода из ARM2 конфиденциальной информации через внешние носители (USB-флеш-накопители) – в SNS механизм контроля устройств с включенным режимом контроля потоков в конфиденциальных сессиях, см. пп. 4–6 и 15–17;

обеспечить невозможность печати на ВМ ARM2 конфиденциальной информации – в SNS механизм контроля печати с включенным режимом контроля потоков вконфиденциальных сессиях, см. пп. 7–8 и 15–17.

3.Контроль запуска программ. Требование:

предоставить пользователю закрытого контура возможность запуска на ARM1 ограниченного набора приложений, например, Проводник, MS Wordpad, MSWord, MSExcel, Корзина – в SNS механизм замкнутой программной среды, см. в лабораторной работе пп. 9–13.

4.Ограничение межсетевого взаимодействия защищаемого АРМ и остальной сети. Требования:

изолировать ВМ ARM2 без возможности доступа к ней по TCPи RDP-протоколам, за исключением каналов взаимодействия с контроллером домена и сервером безопасности SNS,

– в SNS механизм "Межсетевой экран" с настроенными системными правилами, см. в лабораторной работе пп. 18–21;

обеспечить невозможность передачи конфиденциальной информации из ARM2в общедоступные сетевые ресурсы открытого контура – механизм "Межсетевой экран" с настроенным прикладным правилом на протокол SMB, см. в лабораторной работе пп. 20–21.

Описание последовательности выполнения поставленной задачи

1.Для разграничения доступа к конфиденциальной информации в закрытом контуре запустите на ВМ ARM2 программу "Управление пользователями"и измените настройки уровней доступа и привилегий в соответствии с представленной ниже таблицей (доступ к конфиденциальной информации только для пользователя user2).

Пользова |

Полное имя |

Уровень |

Привилегии |

|

тель |

|

допуска |

|

|

User1 |

Иван Иванович |

Неконфиденц |

Нет |

|

|

Иванов |

иально |

|

|

User2 |

Мария Ивановна |

Секретно |

Снять привилегии: "Печать |

|

|

Иванова |

|

конфиденциальных документов" |

|

|

|

|

и "Вывод |

конфиденциальной |

|

|

|

информации". |

|

|

|

|

Установить |

привилегию |

|

|

|

"Управление |

категориями |

|

|

|

конфиденциальности" |

|

2.Для хранения на ВМ ARM2 конфиденциальной информации создайте папки:

общедоступную папку "С:\user_files" с максимальными разрешениями (permissions) на уровне ОС Windows;

в папке "user_files" создайте подпапку "Секретно" и установите для нее уровень допуска "секретно". В этой папке создайте файл любого формата, например, MicrosoftWord, с произвольным содержанием.

3.Убедитесь, что к созданному на ВМ ARM2 секретному файлу:

возможен доступ по сети с ВМ ARM1 для пользователя user2;

невозможен ни локальный, ни сетевой доступ для пользователя user1.

На ВМ ARM2 под УЗ dadminsns1 запустите программу "Центр управления".

4.Для последующей локальной установки запрета вывода конфиденциальной информации с ARM2 на USB-флеш-носители убедитесь, что соответствующие групповые политики сервера безопасностиотключены. В программе управления выберите объект СБ, откройте раздел настроек "Контроль устройств" и проверьте, что в таблице "Устройства" отключеныгрупповые политики: "Устройства USB /Устройства хранения" и "Политика устройств включена". В данный момент подключениеUSB-флеш-накопителей на подчиненных серверу безопасности компьютерах разрешено.

Если в групповых политиках были сделаны изменения, примените их для объектов ARM1

и ARM2.

5.Для ARM2 задайте для всех подключаемых USB-флеш-накопителей категорию "Неконфиденциально". В таблице "Устройства" для политики "Устройства USB /Устройства хранения" установите:

в графе "Параметры контроля" удалите отметку из поля "Наследовать настройки контроля от родительского объекта" и установите флажок "Подключение устройства разрешено";

в графе "Параметры доступа" удалите отметку из поля "Для новых устройств использовать настройки категории с родительского объекта" и установитеопцию "Неконфиденциально".

6.Примените сделанные изменения. Теперь, после включения режима контроля потоков, подключение USB-флеш-накопителей будет возможно только в неконфиденциальных сессиях.

7.Для запрета вывода на печать конфиденциальных документов выберите объект СБ и в разделе настроек "Политики /Контроль печати" измените настройки групповой политики "Настройка по умолчанию":

в графе "Категория конфиденциальности" оставьте отметку только для категории "Неконфиденциально";

в графе "Теневое копирование" снимите отметку.

8.Примените сделанные изменения. Теперь, после включения режима контроля потоков, на подключаемых принтерах будет возможно печатать документы только в не конфиденциальныхсессиях.

9.Чтобы установить для пользователя user2авторизацию на ARM1 с возможностью запуска ограниченного набора приложений (Проводник, MS Wordpad, MSWord, MSExcel,Корзина), следует провести на данной ВМ настройку для этого пользователя механизма ЗПС (см. описание лабораторной работы №4 лабораторного модуля №3).

В окне программы "Центр управления" выберите объект ARM1 и на вкладке его настроек раскройте раздел "Политики /Локальная защита / Замкнутая программная среда". Чтобы действие ЗПС не распространялось на доменного пользователя user1, добавьте его с помощью

кнопки "Добавить"  в группу привилегированных пользователей, а затем сохраните внесенные в политики изменения, используя кнопку "Применить".

в группу привилегированных пользователей, а затем сохраните внесенные в политики изменения, используя кнопку "Применить".