OMI-3

.pdf

2. ПРАКТИЧНА ЧАСТИНА

ЗАВДАННЯ 1. Вивчення математичної моделі імунного за хисту організму.

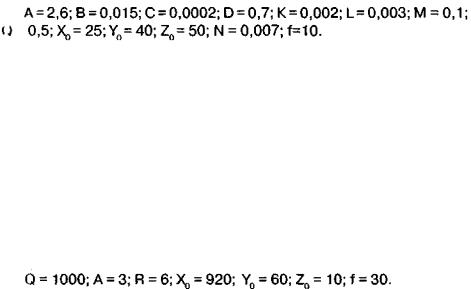

І. Запустити програму imm.exe, яка міститься в каталозі MATMOD, і отримати результат для таких значень відповідних коофіцієнтів і початкових умов:

Примітка. У разі помилково введеної інформації повторити дослідження, відповівши "так" на відповідний запит програми.

2. За отриманим на екрані монітора графіком визначити прогноз захворювання, час настання критичного стану хворого і час його одужання. Графік і висновки занести до протоколу.

3. Закінчити роботу з програмою (відповісти "ні" на запит програми "повторити дослідження")

ЗАВДАННЯ 2. Математичне моделювання розповсюдження епідемії в населеному пункті.

І. Запустити програму epidem.exe, яка міститься в каталозі MATMODі отримати результат для таких значень відповідних коофіцієнтів та вхідних даних:

2.За отриманими результатами визначити і записати в протокол лабораторної роботи період максимального навантаження роботи дільничих лікарів.

3.Закінчити роботу з програмою (відповісти "ні" на запит програми "повторити дослідження").

ЗАВДАННЯ 3. Дослідження на ЕОМ математичної моделі рос- ту популяції бактерій.

І. Запустити програму microb.exe, яка міститься в каталозі МАТMOD, і отримати результат для таких значень коефіцієнтів: А=1,75; В = 0,001.

2. Результат виконання програми занести до протоколу лабораторної роботи.

101

3.Повторити дослідження матмоделі (відповісти "так" на запит програми) для інших значень коефіцієнтів: А = 2,0; В = 0,001.

4.Результати повторних досліджень занести до протоколу.

5.Повторити дослідження математичної моделі для таких значень коефіцієнтів: А = 2,5; В = 0,001.

6.Результати дослідження моделі записати в протокол.

7.Закінчити роботу з програмою (відповісти "ні" на запит програми "повторити дослідження").

8.У протоколі лабораторної роботи дати пояснення всім отриманим результатам.

ЗАВДАННЯ 4. Дослідження на ЕОМ математичної моделі вза ємодії двох біологічних видів (хижака-жертви).

1.Запустити програму lisa.exe, яка міститься в каталозі MATMOD,

іотримати результат для таких значень відповідних коефіцієнтів та вхідних даних: А = 0,04; В=0,00005; С = 0,002; Q = 0,03; Р = 0,0002;

N0 = 340; М0 = 35.

2.Результати виконання програми занести до протоколу.

3.У протоколі лабораторної роботи дати пояснення отриманим результатам.

4.Закінчити роботу з програмою (відповісти "ні" на запит програми "повторити дослідження").

ЗАВДАННЯ 5. Робота комп'ютерного моделювання процесів фармакокінетики.

1. Запустити ярлик Pharmakin, розташований на робочому столі.

2.Вибрати послідовно режими Information, Example, Theophil-

linum.

3.Використовуючи російський переклад, ознайомитись з прикладом роботи системи.

4.Аналогічно розглянутому прикладу промоделювати розподіл

ворганах і тканинах препарата гентаміцин.

102

ЗАВДАННЯ 6. Робота з системою віртуальної біохімії.

Матеріали для виконання цього завдання видаються на робочому місці

Контрольні питання

1.Поняття системи.

2.Властивості систем.

3.Структура систем.

4.Загальна теорія систем. Системний підхід.

5.Модель.

6.Типи моделей.

7.Математична модель. Історія.

8.Ступені складності математичної моделі.

9.Ступені адекватності.

10.Математичне моделювання.

11.Етапи MM.

12.Обмеження і переваги методу MM.

13.Приклади математичних моделей в біології та медицині.

14.Системи к о м п ' ю т е р н о г о моделювання процесів Фармакокінетики і інфузійної терапії. Віртуальна машина анестезії.

103

ЕТИЧНІ ТА ПРАВОВІ ПРИНЦИПИ УПРАВЛІННЯ ІНФОРМАЦІЄЮ В СИСТЕМІ ОХОРОНИ ЗДОРОВ'Я

1.ТЕОРЕТИЧНА ЧАСТИНА

1.1.Актуальність питання захисту інформації

Чому питання захисту інформації є актуальним і важливим сьогодні? Наведемо деякі факти, у 2003 році в Росії було порушено 1602 кримінальні справи по ст.272 («Неправомірний Доступ до комп'ютерної інформації») і 165 ("Заподіяння майнового збитку шляхом обману і зловживання довірою"). Це складає 76% від загального числа порушених кримінальних справ по злочинах у сфері комп'ютерної інформації. Як випливає з поданих даних кількість злочинів, що зареєстровані у сфері комп`ютерно інформації являє собою стабільно зростаючу криву, динаміка росту 1 якої складає порядку 400% щорічно (джерело: Центр дослідження проблем комп'ютерної злочинності).

Єврокомісія наполягає на виділенні 50 млн. евро на боротьбу з спамом - непотрібним користувачу розсиланням повідомлень по електронній пошті в Інтернеті. Ці засоби необхідно виділити в рамках спеціальної чотирирічної програми, яку планується Розпочати вже в 2005 році. 18.03.04 Європейський Парламент проголосував за введення закону про Інтелектуальну Власність в Інтернеті. У даний момент відповідна директива спрямована всім країнам-учасницям що повинні будуть у найближчі два роки змінити відповідним чином місцеве законодавство.

Австралію визнали п'ятою у світі по кількості кіберзлочинів. Австралія стала місцем здійснення більшості злочинв у сфері інформаційної безпеки в азіатсько-тихоокеанському регіон. (данні

від 18.03.04). Останнім часом повідомлення про атаки на інфор про хакерів і комп'ютерні зломи наповнили всі засоби масової інформаїї. Що ж таке "атака на інформацію"? Дати визначення цій дії насправді дуже складно, оскільки інформація, особливо електронна,

104

представлена сотнями різних видів. Інформацією можна вважати й окремий файл, і базу даних, і один запис у ній, і цілий програмний комплекс. І всі ці об'єкти можуть піддатися і піддаються атакам з боку деякої соціальної групи осіб. При збереженні, підтримці і наданні доступу до будь-якого інформаційного об'єкта його власник, або уповноважена ним особа, накладає набір правил по роботі з нею. Навмисне їхнє порушення класифікується як атака на інформацію.

З масовим впровадженням комп'ютерів в усі сфери діяльності людини обсяг інформації, збереженої в електронному вигляді, зріс у тисячі раз. І тепер скопіювати за півхвилини і віднести дискету з файлом, що містить історію хвороби, набагато простіше, ніж переписувати сотні паперів. А з появою комп'ютерних мереж навіть відсутність фізичного доступу до комп'ютера перестало бути гарантією цілісності інформації. Які можливі наслідки атак на інформацію? Розглянемо для прикладу економічні втрати фармацевтичної фірми:

-розкриття комерційної інформації у фармації може привести до серйозних прямих збитків на ринку;

-звістка про крадіжку великого обсягу інформації серйозно впливає на репутацію фірми;

-фірми-конкуренти можуть скористатися крадіжкою інформації, якщо та залишилася непоміченої, для того щоб цілком розорити фірму, нав'язуючи їй фіктивні або свідомо збиткові угоди;

-підміна інформації як на етапі передачі, так і на етапі збереження

уфірмі може привести до величезних збитків;

-багаторазові успішні атаки на фірму, що надає будь-який вид інформаційних послуг, знижують довіру до фірми в клієнтів, що позначиться на обсязі доходів.

Природно, комп'ютерні атаки можуть принести і величезний моральний збиток. Поняття конфіденційного спілкування давно вже стало притчею. Зрозуміло, що ніякому користувачу комп'ютерної мережі не хочеться, щоб його листи крім адресата одержували ще 5- 10 чоловік або, наприклад, весь текст, що набирається на клавіатурі ЕОМ, копіювався в буфер, а потім, при підключенні до Інтернету, відправлявся на визначений сервер. А саме так і відбувається в тисячах і десятках тисяч випадків.

105

1.2. Категорії' інформаційної безпеки

Інформація з погляду інформаційної безпеки має наступні категорії:

- конфіденційність - гарантія того, що конкретна інформація до ступна тільки тому колу осіб, для кого вона призначена; пору шення цієї категорії називається розкраданням або розкриттям інформації. Дане поняття можна трактувати й так: конфіденцій ність - інструмент захисту секретності, котрий має на увазі об меження на доступ до інформації. Пацієнт, довіряючи лікарю конфіденційні дані, розраховує, що ця інформація не буде роз крита;

- цілісність - гарантія того, що інформація зараз існує в її вихід ному виді, тобто при її збереженні або передачі не було зро блено несанкціонованих змін; порушення цієї категорії назива ється фальсифікацією повідомлення;

-секретність - це право індивідуума керувати зберіганням, ви користанням та розкриттям особистої інформації. Прихильни ки секретності наполягають, щоб індивідуум був інформований відносно того, як інформація повинна бути розкрита.

-захист - це способи і методи від випадкового чи зумовленого розкриття інформації стороннім особам, а також від деструк тивних дій і втрат.

-автентичність - гарантія того, що джерелом інформації є саме та особа, що заявлена як її автор; порушення цієї категорії також називається фальсифікацією, але вже автора повідомлення;

-апельованість - досить складна категорія, але часто застосо вувана в електронній комерції - гарантія того, що при необхід ності можна буде довести, що автором повідомлення є саме заявлена людина, і не може бути ніхто інший; відмінність цієї категорії від попередньої в тому, що при підміні автора, хтось інший намагається заявити, що він автор повідомлення, а при порушенні апельованості - сам автор намагається "відхрести тися" від своїх слів, підписаних ним один раз.

Увідношенні до інформаційних систем застосовуються інші категорії :

106

-надійність - гарантія того, що система поводиться в нормаль ному і позаштатному режимах так, як заплановано;

-точність - гарантія точного і повного виконання всіх команд контроль доступу - гарантія того, що різні групи осіб мають різ ний доступ до інформаційних об'єктів, і ці обмеження доступу постійно виконуються;

-контрольованість - гарантія того, що в будь-який момент може бути зроблена повноцінна перевірка будь-якого компонента програмного комплексу;

-контроль ідентифікації - гарантія того, що клієнт, підключений у даний момент до системи, є саме тим, за кого себе видає.

1. 3. Захист медичної інформації'

Медична інформація вимагає захисту. Безпеку медичної інформації слід розглядати з декількох точок зору:

-захист особистості від розповсюдження конфіденційної інфор мації;

-захист інтересів держави та відомств, іншими словами, захист від можливого витоку інформації, зловживань, порушень етики тощо;

-безпека систем медичного страхування;

-питання права, конфіденційності інформації, законності та пра вомірності електронного підпису.

1.3.1.Медична інформаційна система як об'єкт захисту

Медична інформаційна система (МІС) - це складна, розподілена в просторі система, що складається з великої кількості зосереджених (локальних) підсистем (інформаційних вузлів), котрі оперують програмно-апаратними засобами реалізації інформаційних технологій та великою кількістю засобів, що забезпечують з'єднання та взаємодію цих підсистем з ціллю представлення територіально віддаленим користувачам широкого набору послуг зі сфери інформаційного обслуговування.

107

Інакше кажучи, МІС - організаційно-технічна система, що реалізує інформаційні технологій передбачає апаратне, програмне та інші види забезпечення, а також відповідний персонал.

1.3.2. Характеристики, що впливають на безпеку інформації:

Розглядаючи МІС з позиції захисту, слід звернути увагу на наступні характеристики:

- категорії інформації, котрі обробляються в МІС, вищий гриф се кретності;

- загальна структурна схема і склад МІС (перелік та склад облад нання, технічних та програмних засобів, користувачів, даних і їх зв'язків, особливості конфігурації та архітектури і т.д.);

-тип МІС (одно-, чи багатокористувацька система, відкрита ме режа, одночи багаторівнева система і т.д.);

-об'єми основних інформаційних масивів та потоків;

-тривалість процедури відтворення працездатності після збоїв, наявність засобів підвищення надійності та живучості і т.д.

-технічні характеристики каналів зв'язку (пропускна здатність, типи кабельних ліній, види зв'язку з видаленими сегментами МІС та користувачами і т.д.), що використовуються;

-територіальне розміщення компонентів МІС, їх фізичні параме три і т.д.;

-наявність інших особливих умов експлуатації та інше.

Зточки зору захисту інформації типові компоненти МІС розглядаються як об'єкти захисту. До них відносяться:

Робочі місця користувачів та персоналу МІС:

-РМ користувачів дисплейного (непрограмованого) типу з візу альним відображенням інформації (термінали);

-РМ користувача (програмуючий ПК), що може функціонувати в режимі обміну інформацією зі спряженою ЕОМ і в автономному режимі;

-РМ оператора, призначене для обслуговування серверів;

-РМ програміста, призначене для налагодження програми;

-РМ адміністратора, призначене для управління та контролю за використанням будь-яких ресурсів МІС, наприклад, адміні стративні мережі, бази даних, служби безпеки.

108

Компоненти засобів зв'язку (комунікаційні компоненти):

- міжмережеві мости (шлюзи, центри комутації пакетів, комуні каційні ЕОМ) - елементи, що забезпечують з'єднання декількох мереж передачі даних, або декількох сегментів однієї мережі, котрі мають різні протоколи взаємодії;

-канали зв'язку з вузлами комутації;

-апаратура зв'язку типу модем (модулятор-демодулятор), що здійснює перетворення цифрових даних в електричні сигнали для передачі по лініях зв'язку і зворотне перетворення на при йомі при обміні між віддаленими один від одного ЕОМ;

-апаратура зв'язку типу мультиплексом передачі даних, що за безпечує з'єднання декількох джерел (наприклад, декількох ПК) для передачі інформації по одному каналу зв'язку;

-канали зв'язку, виділені та комутуючі.

Додаткові елементи МІС:

-приміщення, де розміщені сервери;

-приміщення, де знаходяться пристрої попередньої підготовки даних;

-сховище носіїв інформації;

-сховища документів на паперових носіях;

-службові приміщення користувачів та персоналу МІС.

-ЕОМ різноманітного функціонального призначення:

-центральна ЕОМ (мейнфрейм), що здійснює основні процеду ри обробки інформації в МІС;

-сервер або Host машина, призначена для реалізації функцій збереження, друку даних, обслуговування робочих станцій ме режі і т.д.;

-ЕОМ з функціями зв'язуючої машини, шлюзу, мосту між мере жевими структурами.

1.3.3.Проблеми організації захисту лікарської таємниці

Велика концентрація масивів медичної інформації, відсутність елементарного контролю за її збереження та відносно низький рівень надійності технічних засобів викликають серйозну тривогу в забезпеченні збереження інформації.

В процесі експлуатації МІС, інформація, що накопичується і обробляється, є досить вразливою, підданою до руйнування, так і несанкціонованого використання. А велика кількість різноманітних компонентів, операцій, ресурсів і об'єктів МІС створює досить привабливе середовище для різного роду вторгнень та несанкціонованих дій.

Виділяють такі основні проблеми, що виникають в процесі захисту інформації в МІС:

-попередження витоку, кражі, втрати, викривлення, підробки ін формації;

-попередження загроз безпеки інформації особистості, суспіль ства, держави;

-попередження несанкціонованих дій по знищенню, модифіка ції, викривленню, копіювання, блокування інформації;

-попередження різних форм незаконного втручання в інформа ційні ресурси та інформаційні системи;

-забезпечення правового режиму використання документова ної інформації як об'єкта власності;

-захист конституційних прав громадян на збереження особистої таємниці та конфіденційності персональних даних, що містять ся в інформаційних системах;

-збереження лікарської таємниці, конфіденційності документо ваної інформації у відповідності з законодавством України;

-гарантія прав суб'єктів в інформаційних процесах та при їх роз робці, виробництві та застосуванні інформаційних систем, тех нологій і засобів їх забезпечення.

Слід зазначити, що сьогодні в якості базового рівня МІС застосовуються звичайні (побутові) ПК, котрі об'єднують за допомогою додаткового обладнання в локальні та розподілені обчислювальні мережі. Для захисту інформації при такому підході приходиться витрачати невиправдано велику кількість засобів на організацію захисту цінної інформації, що обробляється за допомогою дешевої техніки. А в умовах, коли користувачі мають доступ до декількох серверів і володіють правами віддаленої реєстрації, захист настільки ускладнюється, що його забезпечення стає не по кишені навіть потужним фірмам та великим медичним центрам.