Основные понятия и определения информационной безопасности

(Слайд 2)Политика безопасности — совокупность норм и правил, обеспечивающих эффективную защиту системы обработки информации от заданного множества угроз.

(Слайд 3)Модель безопасности — формальное представление политики безопасности.

(Слайд 4)Дискреционное, или произвольное, управление доступом — управление доступом, основанное на совокупности правил предоставления доступа, определенных на множестве атрибутов безопасности субъектов и объектов, например, в зависимости от грифа секретности информации и уровня допуска пользователя.

(Слайд 5)Ядро безопасности (ТСВ) — совокупность аппаратных, программных и специальных компонент ВС, реализующих функции защиты и обеспечения безопасности.

(Слайд 6)Идентификация — процесс распознавания сущностей путем присвоения им уникальных меток (идентификаторов).

(Слайд 7)Аутентификация — проверка подлинности идентификаторов сущностей с помощью различных (преимущественно криптографических) методов.

(Слайд 8)Адекватность — показатель реально обеспечиваемого уровня безопасности, отражающий степень эффективности и надежности реализованных средств защиты и их соответствия поставленным задачам (в большинстве случаев это задача реализации политики безопасности).

(Слайд 9)Защищенная система обработки информации для определенных условий эксплуатации обеспечивает безопасность (доступность, конфиденциальность и целостность) обрабатываемой информации и поддерживает свою работоспособность в условиях воздействия на нее заданного множества угроз.

(Слайд 10)Угрозы безопасности компьютерных систем

Под угрозой безопасности вычислительной системы понимаются воздействия на систему, которые прямо или косвенно могут нанести ущерб ее безопасности.

Приведем наиболее общую классификацию возможных угроз безопасности. Все угрозы можно разделить по их источнику и характеру проявления на следующие классы.

(Слайд 11)Случайные угрозы возникают независимо от воли и желания людей. Данный тип угроз связан прежде всего с прямым физическим воздействием на элементы компьютерной системы (чаще всего, природного характера) и ведет к нарушению работы этой системы и/или физическому уничтожению носителей информации, средств обработки и передачи данных, физических линий связи.

Причиной возникновения технических угроз случайного характера могут быть как сбои вследствие ошибок персонала (порожденные людьми), так и случайные нарушения в работе оборудования системы (например, вследствие поломки какого-либо узла или устройства, сбоя в работе программного обеспечения или элементарное "короткое замыкание"). Последствиями подобных событий могут быть отказы и сбои аппаратуры, искажение или уничтожение информации, нарушение линий связи, ошибки и физический вред персоналу.

Примером реализации случайной угрозы, созданной людьми, может быть физическое нарушение проводных линий связи из-за проведения строительных работ. Преднамеренные угрозы, в отличие от случайных, могут быть созданы только людьми и направлены именно на дезорганизацию компьютерной системы. Примером реализации такой угрозы может быть как физическое уничтожение аппаратуры и сетевых коммуникаций системы, так и нарушение ее целостности и доступности, а также конфиденциальности обрабатываемой и хранимой ею информации с применением средств и ресурсов самой системы, а также с использованием дополнительного оборудования.

(Слайд 12)

|

1. Природные угрозы |

2. Угрозы техногенного характера |

3. Угрозы, созданные людьми |

|

|

|

Критерии безопасности компьютерных систем

(Слайд 13)

Министерства обороны США (Оранжевая книга)

"Критерии безопасности компьютерных систем" (Оранжевая книга) были разработаны Министерством обороны США в 1983 г. с целью определения требований безопасности, предъявляемых к аппаратному, программному и специальному обеспечению компьютерных систем и выработки соответствующей методологии и технологии анализа степени поддержки политики безопасности в компьютерных системах военного назначения.

(Слайд 14)Согласно Оранжевой книге безопасная компьютерная система — это система, поддерживающая управление доступом к обрабатываемой в ней информации так, что только соответствующим образом авторизованные пользователи или процессы, действующее от их имени, получают возможность читать, писать, создавать и удалять информацию.

В Оранжевой книге предложены три категории требований безопасности — политика безопасности, аудит и корректность, в рамках которых сформулированы шесть базовых требований безопасности. (Слайд 15)

Требование 1. Политика безопасности. Система должна поддерживать точно определенную политику безопасности.

Требование 2. Метки. С объектами должны быть ассоциированы метки безопасности, используемые в качестве атрибутов контроля доступа.

Требование 3. Идентификация и аутентификация. Все субъекты должны иметь уникальные идентификаторы.

Требование 4. Регистрация и учет. Для определения степени ответственности пользователей за действия в системе, все происходящие в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном протоколе.

Требование 5. Контроль корректности функционирования средств защиты. Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивакйцие работоспособность функций защиты.

Требование 6. Непрерывность защиты. Все средства защиты (в том числе и реализующие данное требование) должны быть защищены от несанкционированного вмешательства и/или отключения, причем эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты и компьютерной системы в целом.

(Слайд 16)Оранжевая книга предусматривает четыре группы критериев, которые соответствуют различной степени защищенности: от минимальной (группа D) до формально доказанной (группа А). Уровень безопасности возрастает при движении от группы D к группе А, а внутри группы — с возрастанием номера класса.

(Слайд 17)Группа D. Минимальная защита.

Класс D. Минимальная защита. К этому классу относятся все системы, которые не удовлетворяют требованиям других классов.

(Слайд 18)Группа С. Дискреционная защита.

Класс С1. Дискреционная защита. Системы этого класса удовлетворяют требованиям обеспечения разделения пользователей и информации и включают средства контроля и управления доступом, позволяющие задавать ограничения для индивидуальных пользователей, что дает им возможность защищать свою приватную информацию от других пользователей.

(Слайд 19)Класс С 2. Управление доступом. Системы этого класса осуществляют более избирательное управление доступом, чем системы класса С1, с помощью применения средств индивидуального контроля за действиями пользователей, регистрацией, учетом событий и выделением ресурсов.

(Слайд 20)Группа В. Мандатная защита.

Класс В1. Защита с применением меток безопасности.

Класс В2. Структурированная защита. Телевизионная система видеоконтроля (ТСВ) должна поддерживать формально определенную и четко документированную модель безопасности, предусматривающую произвольное нормативное управление доступом, которое распространяется по сравнению с системами класса В1 на все субъекты.

Класс ВЗ. Домены безопасности. ТСВ должна поддерживать монитор взаимодействий, контролирующий все типы доступа субъектов к объектам, который невозможно обойти. Кроме того, ТСВ должна быть структурирована с целью исключения из нее подсистем, не отвечающих за реализацию функций защиты, и быть достаточно компактной для эффективного тестирования и анализа.

(Слайд 21)Группа А. Верифицированная защита.

Класс А1. Формальная верификация. Системы класса А1 функционально эквивалентны системам класса ВЗ, и к ним не предъявляется никаких дополнительных функциональных требований. В отличие от систем класса ВЗ в ходе разработки должны применяться формальные методы верификации, что позволяет с высокой уверенностью получить корректную реализацию функций защиты.

(Слайд 22) – прочитать с экрана

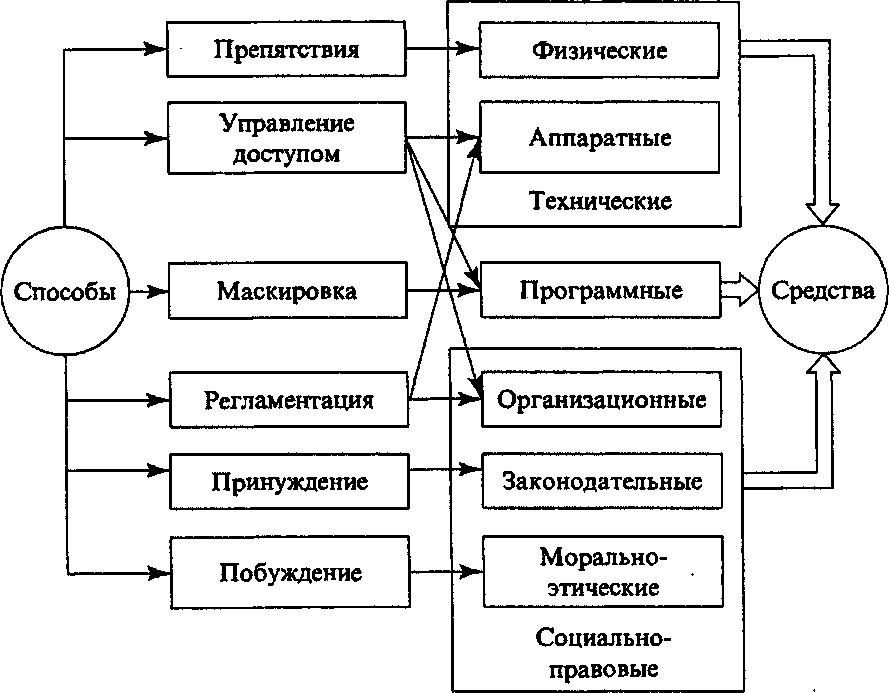

Способы и средства защиты информации (Слайд 23)

Краткое содержание каждого из способов. Препятствия предусматривают создание преград, физически не допускающих к информации. Управление доступом — способ защиты информации за счет регулирования использования всех ресурсов системы (технических, программных, временных и др.). Маскировка информации, как правило, осуществляется путем ее криптографического закрытия. Регламентация заключается в реализации системы организационных мероприятий, определяющих все стороны обработки информации. Принуждение заставляет соблюдать определенные правила работы с информацией под угрозой материальной, административной или уголовной ответственности. Наконец, побуждение основано на использовании действенности морально-этических категорий (например, авторитета или коллективной ответственности).

Рис.

1.5.2. Способы и средства защиты информации

(Слайд 24)Средства защиты информации, хранимой и обрабатываемой в электронном виде, разделяют на три самостоятельные группы: технические, программные и социально-правовые. В свою очередь, среди технических средств защиты выделяют физические и аппаратные.

(Слайд 25)К физическим средствам защиты относятся:

-

механические преграды, турникеты (заграждения);

-

специальное остекление;

-

сейфы, шкафы;

-

механические и электромеханические замки, в том числе с дистанционным управлением;

-

замки с кодовым набором;

-

датчики различного типа;

-

теле- и фотосистемы наблюдения и регистрации;

-

СВЧ, ультразвуковые, радиолокационные, лазерные, акустические и т. п. системы;

-

устройства маркировки;

-

устройства с идентификационными картами;

-

устройства идентификации по физическим признакам;

-

устройства пространственного заземления;

-

системы физического контроля доступа;

-

системы охранного телевидения и охранной сигнализации;

-

системы пожаротушения и оповещения о пожаре и др.

(Слайд 26)Под аппаратными средствами защиты понимают технические устройства, встраиваемые непосредственно в системы (аппаратуру) обработки информации. Наиболее часто используют:

-

регистры хранения реквизитов защиты (паролей, грифов секретности и т. п.);

-

устройства для измерения индивидуальных характеристик человека (например, цвета и строения радужной оболочки глаз, овала лица и т. п.);

-

схемы контроля границ адреса имен для определения законности обращения к соответствующим полям (областям) памяти и отдельным программам;

-

схемы прерывания передачи информации в линии связи с целью периодического контроля адресов выдачи данных;

-

экранирование ЭВМ;

-

установка генераторов помех и др.

(Слайд 27)Программные средства защиты данных в настоящее время получили значительное развитие. По целевому назначению их можно разделить на несколько больших классов (групп):

-

программы идентификации пользователей;

-

программы определения прав (полномочий) пользователей (технических устройств);

-

программы регистрации работы технических средств и пользователей (ведение так называемого системного журнала);

-

программы уничтожения (затирания) информации после решения соответствующих задач или при нарушении пользователем определенных правил обработки информации;

-

криптографические программы (программы шифрования данных).

Программные средства защиты информации часто подразделяются на средства, реализуемые в стандартных операционных системах и средства защиты в специализированных информационных системах. К первым следует отнести:

-

динамическое распределение ресурсов и запрещение задачам пользователей работать с "чужими" ресурсами;

-

разграничение доступа пользователей к ресурсам по паролям;

-

разграничение доступа к информации по ключам защиты;

-

защита таблицы паролей с помощью главного пароля и ДР-

Средства защиты в экономических информационных системах, в том числе банковских системах, позволяют реализовать следующие функции защиты данных:

-

опознавание по идентифицирующей информации пользователей и элементов информационной системы, разрешение на этой основе работы с информацией на определенном уровне;

-

ведение многоразмерных таблиц профилей доступа пользователей к данным;

-

управление доступом по профилям полномочий;

-

уничтожение временно фиксируемых областей информации при завершении ее обработки;

-

формирование протоколов обращений к защищаемым данным с идентификацией данных о пользователе и временных характеристик;

-

программная поддержка работы терминала лица, отвечающего за безопасность информации;

-

подача сигналов при нарушении правил работы с системой или правил обработки информации;

-

физическая или программная блокировка возможности работы пользователя при нарушении им определенной последовательности правил или совершении определенных действий;

-

подготовка отчетов о работе с различными данными — ведение подробных протоколов работы и др.

Криптографические программы основаны на использовании методов шифрования (кодирования) информации. Данные методы остаются достаточно надежными средствами ее защиты и более подробно будут рассмотрены ниже.

В перспективе можно ожидать развития программных средств защиты по двум основным направлениям:

-

создание централизованного ядра безопасности, управляющего всеми средствами защиты информации в ЭВМ (на первом этапе — в составе ОС, затем — вне ее);

-

децентрализация защиты информации вплоть до создания отдельных средств, управляемых непосредственно только пользователем. В рамках этого направления находят широкое применение методы "эстафетной палочки" и "паспорта", основанные на предварительном расчете специальных контрольных кодов (по участкам контролируемых программ) и их сравнении с кодами, получаемыми в ходе решения задачи.

(Слайд 28)Социально-правовые средства защиты информации можно подразделить на две группы.

Организационные и законодательные средства защиты информации предусматривают создание системы нормативно-правовых документов, регламентирующих порядок разработки, внедрения и эксплуатации информации, а также ответственность должностных и юридических лиц за нарушение установленных правил, законов, приказов, стандартов и т. п.

Морально-этические средства защиты информации основаны на использовании моральных и этических норм, господствующих в обществе, и требуют от руководителей всех рангов особой заботы о создании в коллективах здоровой нравственной атмосферы.