5 семестр / Лаба 6

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

РАЗГРАНИЧЕНИЕ ДОСТУПА К РЕСУРСАМ В ОС ASTRA LINUX

Отчет по лабораторной работе №6

по дисциплине «Безопасность операционных систем»

Студент гр. 711-2

_______Е.П. Толстолес

__.__.2023

Руководитель

Доцент каф. КИБЭВС

_______ А.Ю. Якимук

__.__.2023

Томск 2023

Введение

Целью работы состоит в изучении механизмов дискреционного и мандатного разграничения доступа в операционной системе Astra Linux.

2 ХОД РАБОТЫ

2.1 Дискреционное разграничение доступа

Сначала войти под учётной записью администратора и высоким уровнем целостности. Создать пользователей «user1» и «user2» через панель управления, перейдя в пункт «Политика безопасности» (рисунки 2.1 – 2.2).

Рисунок 2.1 – Панель управления

Рисунок 2.2 – Управление политикой безопасности

Созданные учетные записи представлены на рисунке 2.3

Рисунок 2.3 – Учетные записи «user1» и «user2»

Далее нужно создать нужную директорию. Для этого, перейдя в терминал «Пуск/Системные/Терминал fly», рассмотрим консольный метод (рисунок 2.4).

Рисунок 2.4 – Ввод команд для создания общей папки

После необходимо добавить в группу «share» пользователей «user1» и «Администратор» (рисунок 2.5).

Рисунок 2.5 - Ввод команд для добавления пользователей в группу

Затем нужно выдать максимальные права, настройка которых представлена на рисунке 2.6.

Рисунок 2.6 – Ввод команд для выдачи прав пользователям в группу

Далее нужно создать права доступа к объектам в консоли с помощью программы «Менеджер файлов». Перейти в папку «share» (рисунок 2.7), создать папку «Конфиденциально» и перейти в «Дискреционные атрибуты» (рисунок 2.8), чтобы добавить права записи для группы владельца и остальных пользователей (рисунок 2.9).

Рисунок 2.7 - Проверка доступа к внесению изменений в каталоге

Рисунок 2.8 - Свойства созданной папки «Конфиденциально»

Рисунок 2.9 – Добавленные права

Затем нужно создать документ по именем «Секретно» и перейти в его свойства (рисунок 2.10).

Рисунок 2.10 – Свойства созданного файла

Далее необходимо добавить к субъектам доступа созданных пользователей (рисунок 2.11).

Рисунок 2.11 - Добавление пользователей к субъектам доступа

Затем нужно выдать пользователю «user1» доступ на «чтение», а «user2» на «чтение» и «запись» (рисунок 2.12).

Рисунок 2.12 – Выдача доступа пользователям «user1» и «user2»

На рисунке 2.13 показано, как была задана маска для фильтрации заданных прав.

Рисунок 2.13 - Маска

После этого необходимо выйти из системы и авторизоваться под учетной записью «user1» и перейти к документу «Секретно». Изменить документ и попытаться сохранить его, в ответ на что система выдаст ошибку, представленную на рисунке 2.14.

Рисунок 2.14 - Ошибка при сохранении файла пользователем user1

После этого выйти из системы и авторизоваться под учетной записью «user2» и перейти к документу «Секретно». Повторим предыдущие действия и успешно сохраним файл (рисунок 2.15).

Рисунок 2.15 - Успешное сохранение файла пользователем user2

Затем нужно войти в систему под учетной записью администратора и, используя консоль, изменить владельца файла и группы (рисунок 2.16). После этого нужно сделать проверку (рисунок 2.17). А затем войти в систему под учетной записью «user1» и проверить доступ к файлу (рисунок 2.18).

Рисунок 2.16 - Изменение владельца файла и группы

Рисунок 2.17 - Проверка изменений атрибутов

Рисунок 2.18 - Изменение текста файла пользователем user1

2.2 Мандатное разграничение доступа

Сначала нужно зайти под учетной записью «Администратор», открыть параметры системы, которые связаны с настройкой мандатного разграничения доступа (рисунок 2.19). После этого нужно задать две мандатных категории доступа (рисунок 2.20).

Рисунок 2.19 – Категории мандатных атрибутов

Рисунок 2.20 – Настройка категорий

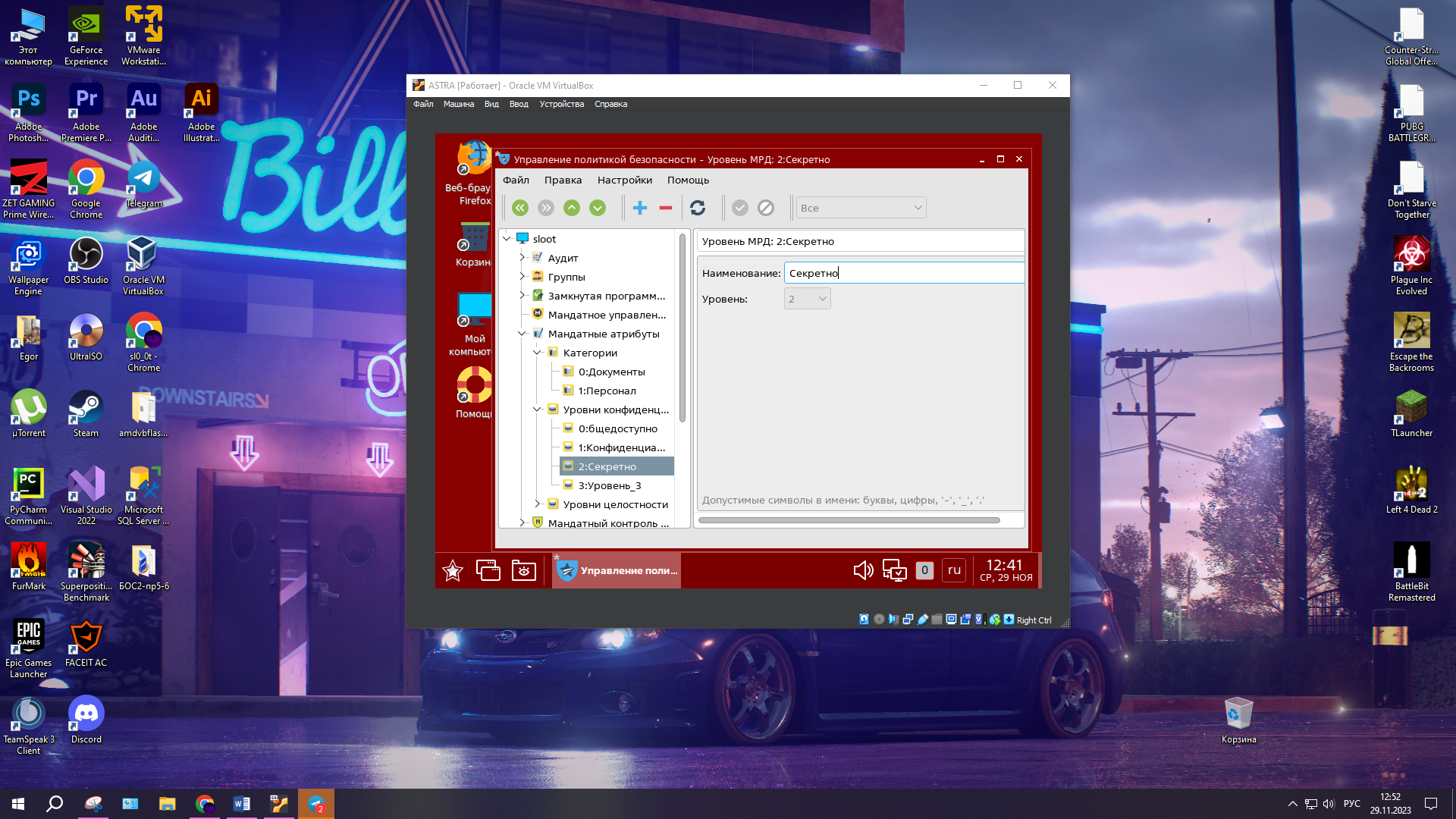

Затем нужно изменить названия иерархических уровней 0-2 в разделе «Уровни конфиденциальности» на «Общедоступно», «Конфиденциально» и «Секретно» и (рисунок 2.21).

Рисунок 2.21 – Настройка уровней конфиденциальности

Далее нужно настроить пользователю «user1» уровни конфиденциальности, задав максимальный уровень 1 (конфиденциально), а после задать пользователю категорию «Персонал» (рисунок 2.22). После чего нужно войти в систему под учетной записью «user1» (рисунок 2.23).

Рисунок 2.22 – Настройка мандатного разграничения доступа

Рисунок 2.23 – Авторизация под уровнем «Конфиденциально»

Далее нужно открыть папку «/share/Конфиденциально». Попробовать открыть документ, чтобы удостовериться, что он доступен только для чтения (рисунок 2.24).

Рисунок 2.24 - Запрет изменения файла под уровнем «Конфиденциально»

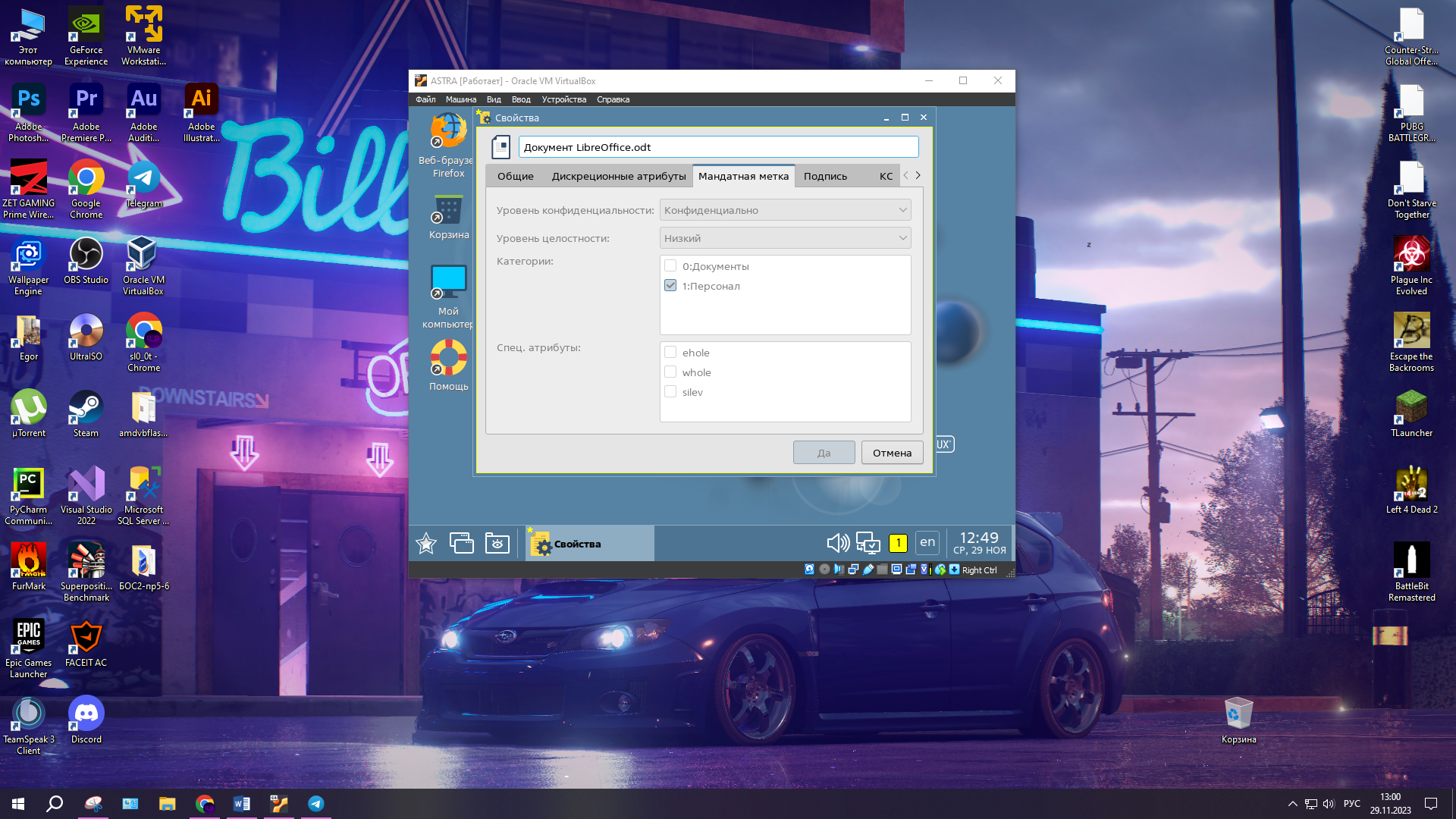

Затем нужно войти в систему под учетной записью «user1», но с меткой «Персонал» (рисунок 2.25). После создать текстовый документ на рабочем столе и открыть его мандатную метку (Рисунок 2.26).

Рисунок 2.25 - Авторизация под уровнем «Общедоступно» с категорией «Персонал»

Рисунок 2.26 - Мандатные метки созданного документа

Также нужно настроить параметры мандатного управления доступом и мандатного контроля целостности через терминал (рисунки 2.27 – 2.28). Далее нужно просмотреть параметры текущей сессии (рисунок 2.29). После этого нужно перейти к учетной записи «root» (рисунок 2.30).

Рисунок 2.27 – Уровни доступа в системе

Рисунок 2.28 - Неиерархические категории в системе

Рисунок 2.29 – Просмотр параметров текущей сессии

Рисунок 2.30 - Переключение на учетную запись root

Далее нужно переименовать последний уровень конфиденциальности (рисунок 2.31), присвоить пользователю «user1» все доступные привилегии (рисунок 2.32), а после лишить их его (рисунок 2.33).

Рисунок 2.31 - Переименование уровня конфиденциальности

Рисунок 2.32 - Использование команды «usercaps» с флагом -f (фрагмент)

Рисунок 2.33 - Использование команды «usercaps» с флагом -z

2.3 Задание на лабораторную работу

Сначала нужно создать учетную запись tep_7112, задать минимальный уровень конфиденциальности общедоступно, максимальный совершенно секретно (рисунок 2.34).

Рисунок 2.34 – Пользователь tep_7112

Затем нужно создать два документа от имени учетной записи «user1» в папке «Конфиденциально». Добавить права доступа пользователю «tep_7112»: одному документу на чтение, второму на чтение и запись (рисунки 2.35 – 2.36).

Рисунок 2.35 – Документ 1

Рисунок 2.36 – Документ 2

Далее, с помощью консольных команд нужно изменить владельца второго документа на «user2», выдать ему разрешение на чтение и исполнение, для групп и остальных пользователей только на чтение (рисунок 2.37). Проверка корректности работы представлена на рисунке 2.38.

Рисунок 2.37 – Изменение владельца

Рисунок 2.38 – Проверка корректности работы

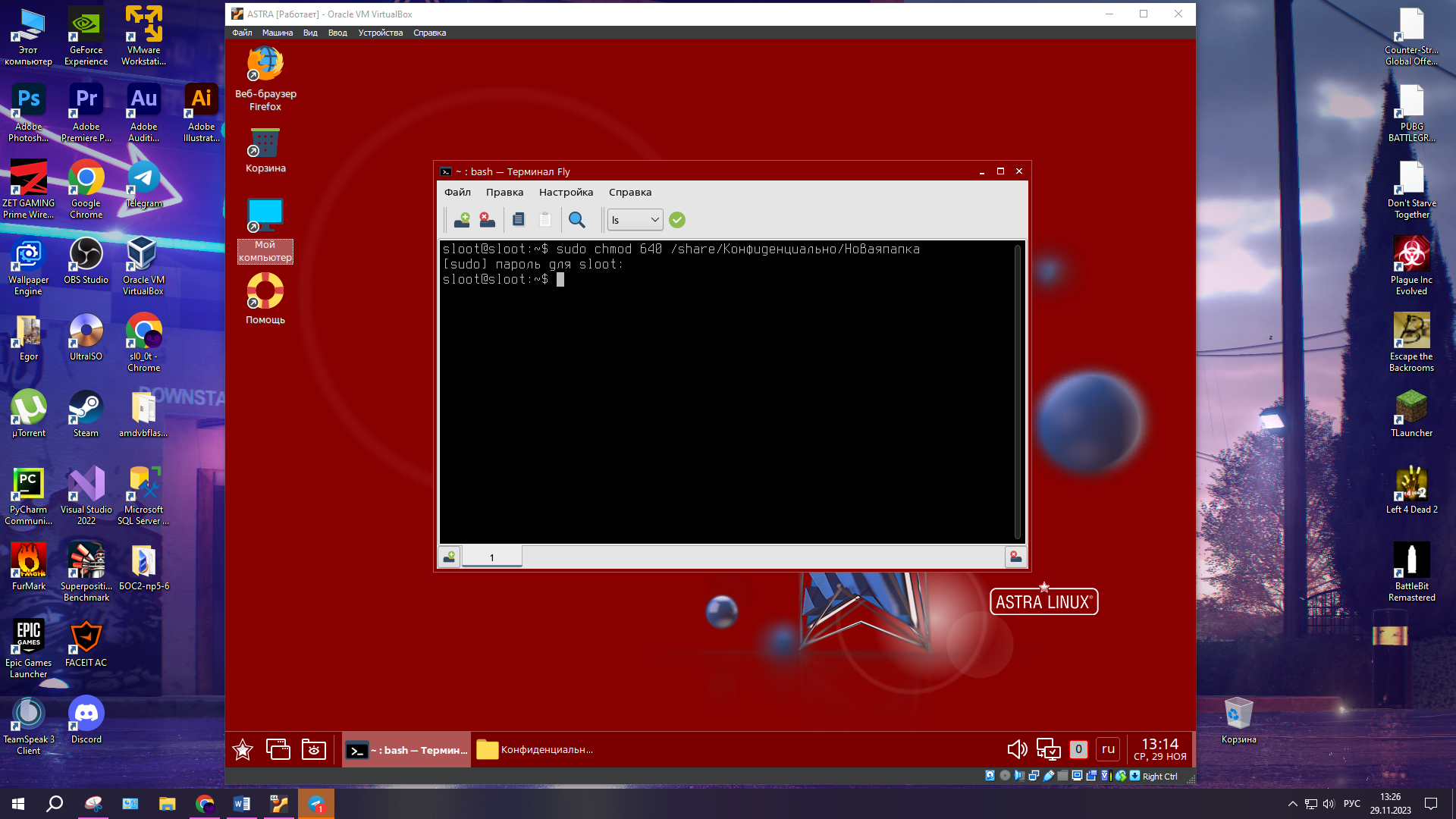

Затем нужно создать новую папку в каталоге «Конфиденциально» и задать права доступа к данной папке с помощью терминала, выдав права владельцу на чтение и запись, группе владельца только на чтение, остальным пользователям без прав доступа (рисунок 2.39). Проверка корректности работы представлена на рисунке 2.40.

Рисунок 2.39 – Разграничение прав доступа

Рисунок 2.40 – Проверка корректности работы

Далее, используя консоль, нужно изменить уровни конфиденциальности и категории созданному пользователю. Установить минимальный уровень «Общедоступно» и максимальный уровень «Секретно», минимальную и максимальную категорию «Документы» (рисунок 2.41).

Рисунок 2.41 – Изменение уровней конфиденциальности и категорий

Заключение

В ходе лабораторной работы были изучены механизмы дискреционного и мандатного разграничения доступа в операционной системе Astra Linux. Во время выполнения работы трудности не возникли.

Отчет составлен согласно ОС ТУСУР 2021.