6 семак / 8 лаба

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

Анализ сетевого трафика

Отчет по лабораторной работе №8

по дисциплине «Защита информации в компьютерных сетях»

Студент гр. 711-2

_______ А. А. Калинин

_______Е. П. Толстолес

______.2024

Руководитель

Преподаватель каф. КИБЭВС

_______ К. И. Цимбалов

______.2024

Томск 2024

Введение

Цель работы - научиться использовать анализаторы трафика Wireshark и Burp Suite как средство перехвата информации и средство анализа защищенности сетевых протоколов.

Задачи:

Изучить теоретический материал;

Установить и настроить анализатор трафика

При необходимости установить программу-клиент заданного прикладного протокола

Выполнить базовые процедуры для заданного протокола

Расписать структуру одного из перехваченных пакетов для трех видов протоколов (Ethernet, IP, TCP/UDP)

Перехватить пакеты и провести их анализ (найти адрес отправителя и адрес принимающего, протоколы передачи, передаваемые данные)

Сгенерировать пакет, отправить его и принять на другом устройстве (виртуальная машина, другой компьютер и т.п.)

Установить Burp Suite. Перехватить HTTP-запросы. Изменить параметры HTTP-запросов. Отправить измененные запросы в Burp Repeater и проверить, как отразится изменение запроса.

Написать отчёт о проделанной работе.

Ход работы

Работа с Wireshark

Скачиваем и устанавливаем программу Wireshark, после установки открываем её. На рисунке 1.1 показано главное окно программы.

Рисунок 1.1 – Главное окно

Настраиваем интерфейс сетевого трафика и начинаем перехват пакетов с помощью программы (рисунок 1.2).

Рисунок 1.2 - Окно захвата и анализа пакетов

Далее запускаем страничку в браузере, и фильтруем трафик по протоколу http (Рисунок 1.3).

Рисунок 1.3 - Фильтрация трафика по протоколу http

Для того, чтобы просмотреть представление протоколов для различных уровней кликнем на пакет и рассмотрим данные, указанные в панели заголовков пакета (рисунок 1.4).

Рисунок 1.4 – Окно заголовка пакета

Далее разбираем протокол IP, для этого открываем нужную вкладку (рисунок 1.5).

Рисунок 1.5 – Вкладка протокола IP

Далее рассмотрим параметры Differentiated Services Field и TCP (рисунок 1.6 и 1.7).

Рисунок 1.6 – Вкладка Differentiated Services Field

Рисунок 1.7 – Вкладка TCP

Далее нужно проанализировать входящий пакет, который приходит в ответ на запрос GET (рисунок 1.8).

Рисунок 1.8 – Содержимое входящего пакета

Далее выбираем дисплейный фильтр и создаём логическое выражение (рисунок 1.9).

Рисунок 1.9 – Логические выражения

Прописываем в выражение tcp.port == 80 и фильтруем трафик по этому параметру (рисунок 1.10).

Рисунок 1.10 – Использование фильтра

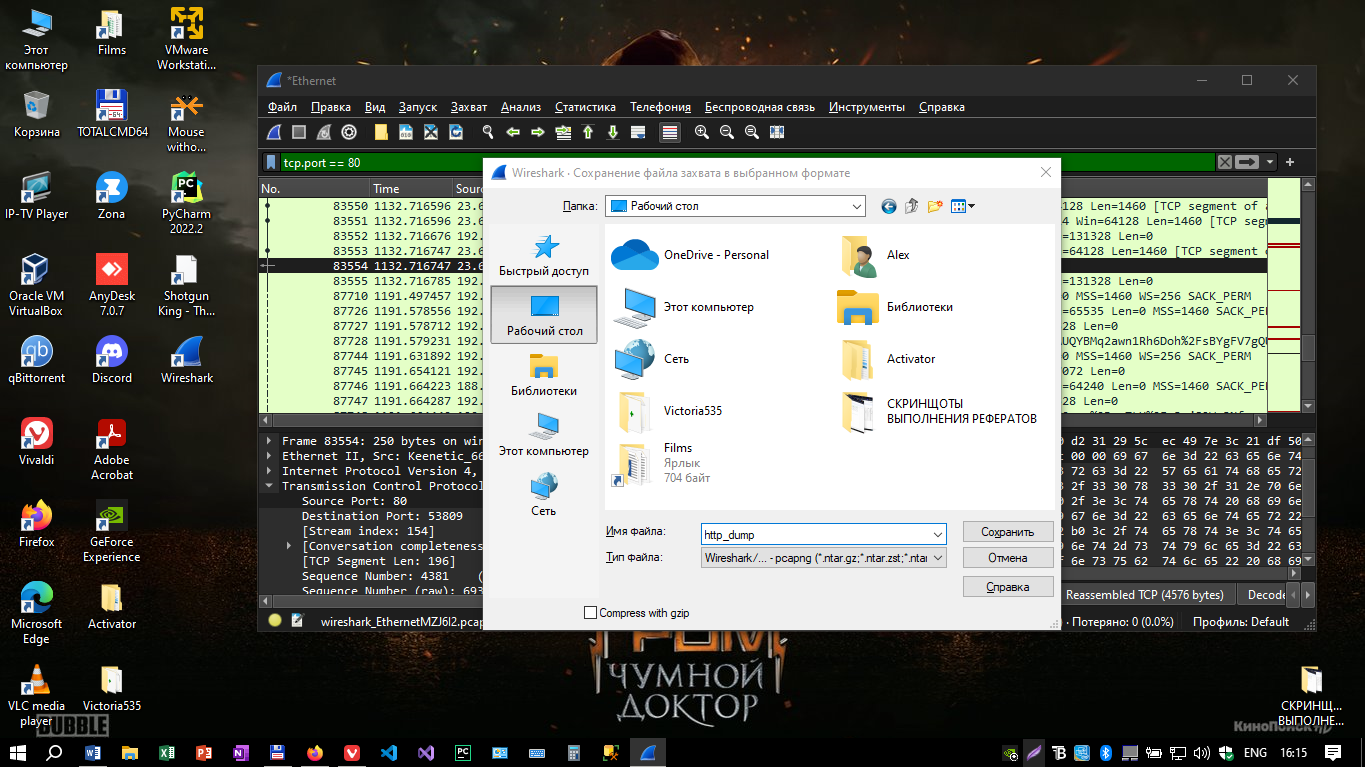

После, сохраняем все запросы в файл (рисунок 1.11).

Рисунок 1.11 – Сохранение дампа

Теперь отфильтруем наши пакеты по протоколу FTP. Кликаем правой кнопкой мыши по первому пакету и выбираем Следовать – Поток TCP (рисунок 1.12).

Рисунок 1.12 – Окно TCP потока

Отфильтруем список пакетов по параметру ftp-data, нужно найти момент передачи файла (команда RETR) и откроем TCP Поток (рисунок 1.13).

Рисунок 1.13 – TCP поток

Выбираем «необработанный» формат, для нормального представления символов, далее сохраняем в файл png (рисунок 1.14).

Рисунок 1.4 – Скачанное изображение

Попробуем перехватить данные протокола синхронизации времени NTP (рисунок 1.15).

Рисунок 1.15 – Перехват пакетов NTP

Открываем командную строку и применяем команду ping 8.8.8.8 предварительно запустив захват пакетов. Далее найдем наши пакеты по фильтру «ip.dst == 8.8.8.8 || ip.addr == 8.8.8.8» (рисунок 1.16).

Рисунок 1.16 – Перехват пакетов команды ping

Выберем исходящий пакет и сохраним его, выбрав Файл – Экспортировать. В параметрах сохранения нужно выбрать Selected Packet (рисунок 1.17).

Рисунок 1.17 – Сохранение пакета

Скачиваем и открываем программу Colasoft Packet Builder (рисунок 1.18). Импортируем сохранённый пакет через программу (рисунок 1.19).

Рисунок 1.18 – Окно программы

Рисунок 1.19 – Импорт пакета

Далее проверяем захваченные пакеты программой (рисунок 1.20).

Рисунок 1.20 – Захваченный пакет

Импортируем файл дампа трафика для его дальнейшего анализа (рисунок 1.21-1.23).

Рисунок 1.21 – Импорт файла

Рисунок 1.22 – Выбор файла

Рисунок 1.23 – Импортированный файл

Далее для расшифровки трафика нужно ввести пароль от сети и её имя, делается это во вкладке «Редактирование» (рисунок 1.24-1.28).

Рисунок 1.24 – Параметры

Рисунок 1.25 – Выбор протокола

Рисунок 1.26 – Выбор ключа дешифровки

Рисунок 1.27 – Добавление ключа

Рисунок 1.28 – Добавленный ключ

Работа с программой Burp Suite

Скачиваем и устанавливаем программу (рисунок 1.29).

Рисунок 1.29 – Главное окно программы

Включаем перехват пакетов в программе, на рисунке 1.30 показано начало перехвата пакетов. А на рисунке 1.31 уже перехваченные пакеты.

Рисунок 1.30 – Начало перехвата пакетов

Рисунок 1.31 – Перехваченные пакеты

Далее открываем сайт в браузере и смотрим перехваченные пакеты сайта (рисунок 1.32). На рисунке 1.33 показан успешно открытый сайт.

Рисунок 1.32 – Перехваченные пакеты после открытия сайта

Рисунок 1.33 – Успешно открытый сайт

Затем отключаем перехват пакетов, нажав на intercept on (рисунок 1.34). Переходим во вкладку HTTP history и смотрим историю (рисунок 1.35).

Рисунок 1.34 – Выключение перехвата

Рисунок 1.35 – HTTP история

Входим в аккаунт на сайте portswigger.net и открываем страницу интернет-магазина (рисунок 1.36).

Рисунок 1.36 – Страница интернет-магазина

Включаем перехват пакетов и с помощью клика по товарам пробуем найти логин и пароль пользователя (рисунок 1.37).

Рисунок 1.37 - Пароль и логин пользователя в HTTP-запросе

Меняем значения цены товара и ждём, когда появится нужный запрос (рисунок 1.38).

Рисунок 1.38 – Изменение запроса

После включаем перехват пакетов и заходим в корзину, цена товара поменялась (рисунок 1.39).

Рисунок 1.39 – Новая цена товара

Находим в HTTP history запрос содержащий product ID и отправляем запрос в Burp Repeater (рисунок 1.40). А на рисунке 1.41 показан выбор версии запроса.

Рисунок 1.40 – Запрос в Burp Repeater

Рисунок 1.41 – Выбор версии запроса

Заключение

В результате проделанной работе был проанализирован трафик внутри домашней сети. Проанализирован трафик при разных сценариях работы: скачивание изображений, заход на различные сайты и прочее.

Отчет составлен согласно ОС ТУСУР 2021.