6 семак / 13 лаба

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

DLP-система КИБ SearchInform

Отчет по лабораторной работе №13

по дисциплине «Защита информации в компьютерных сетях»

Студент гр. 711-2

_______ А. А. Калинин

_______Е. П. Толстолес

______.2024

Руководитель

Преподаватель каф. КИБЭВС

_______ К. И. Цимбалов

______.2024

Томск 2024

Введение

Цель работы: освоить основные приемы использования программного комплекса SearchInform для перехвата и поиска утечек конфиденциальной информации.

Задачи:

Изучить теоретический материал;

Выполнить подготовительные задания;

Выполнить индивидуальные задания;

4) Написать и защитить отчёт о проделанной работе.

1 Ход работы

1.1 Определение списка пользователей, данные которых будут перехватываться системой

После установки и первоочередной настройки программного комплекса SearchInform, перейдем запуску сервера AlertCenter (рисунок 1.1).

Рисунок 1.1 – Запуск сервера AlertCenter

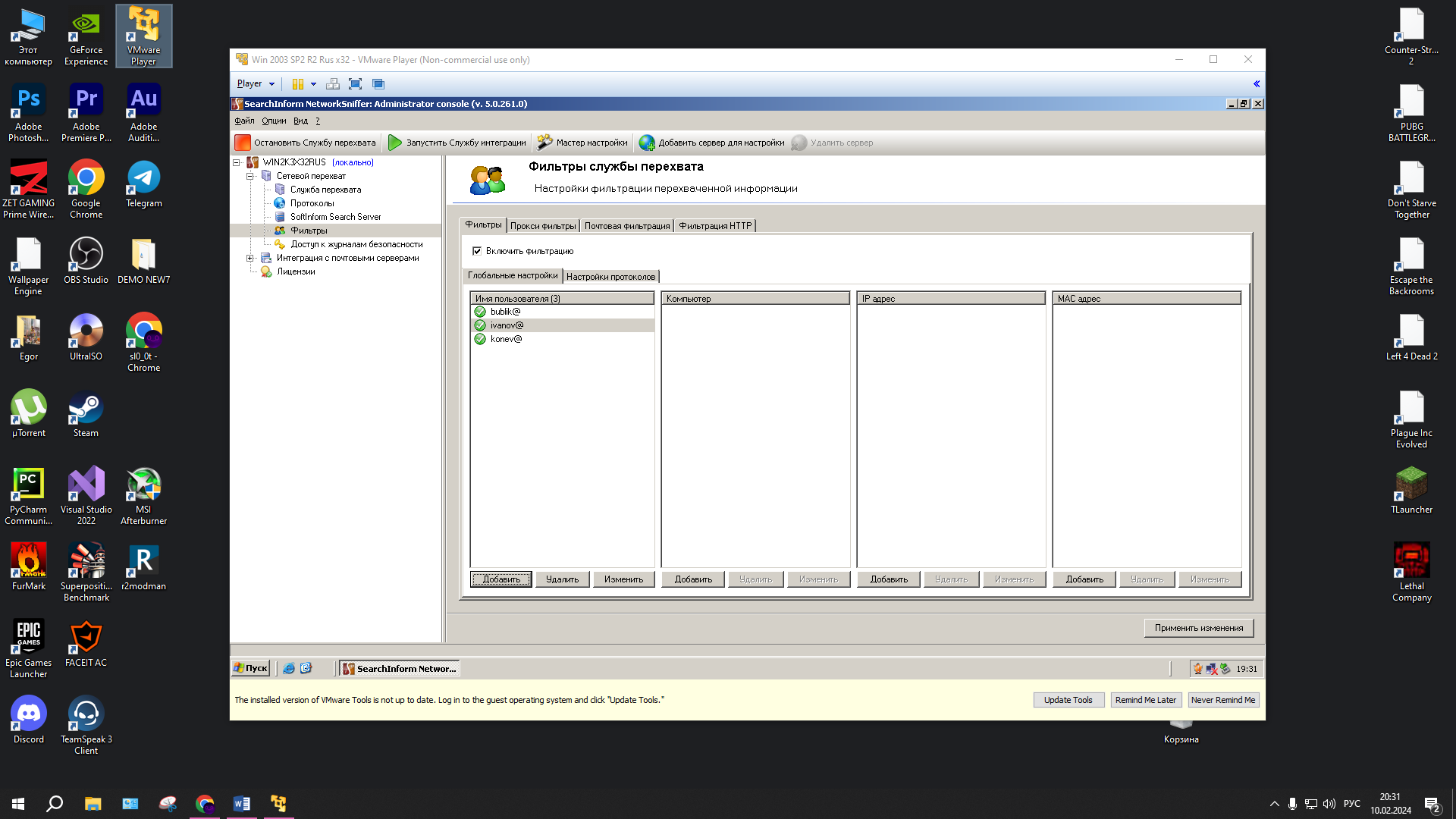

Далее проведем редактирование фильтра перехвата информации, после чего будут перехватываться данные пользователей ivanov, bublik и konev для всех контролируемых протоколов (рисунки 1.2 – 1.5).

Рисунок 1.2 – Вход в режим добавления фильтра для всех контролируемых протоколов

Рисунок 1.3 – Окно выбора пользователей для фильтра

Рисунок 1.4 – Подтверждение настройки фильтра

Рисунок 1.5 - Индикация разрешающих фильтров по пользователям для всех контролируемых протоколов

Далее необходимо настроить фильтрацию перехватываемых данных по сетевой маске и MAC- адресам для всех контролируемых протоколов (рисунки 1.6 – 1.9).

Рисунок 1.6 – Первый этап добавления разрешающей фильтрации по параметрам сети

Рисунок 1.7 – Указание сетевой маски и прослушиваемых портов

Рисунок 1.8 – Указание MAC- адреса и прослушиваемых портов

Рисунок 1.9 – Созданные фильтры для всех контролируемых протоколов

Далее были созданы разрешающий и запрещающий фильтры для пользователей ivanov и polyk (рисунки 1.10 – 1.11).

Рисунок 1.10 – Разрешающий фильтр по протоколу HTTP для пользователя ivanov

Рисунок 1.11 – Фильтр разрешающий перехват данных по протоколу POP3 для пользователя polyk

После необходимо создать, а затем удалить прокси фильтр (рисунок 1.12), фильтр по почтовым адресам для сообщений больше 10000 байт (рисунок 1.13), указать соответствие пользователя 123 почтовому адресу 123@ukr.net (рисунок 1.14).

Рисунок 1.12 – Прокси фильтр

Рисунок 1.13 – Фильтр по почтовым адресам

Рисунок

1.14 – Установленное соответствие

Рисунок

1.14 – Установленное соответствие

Далее

был создан список определения масок

почтовых адресов пользователей (рисунок

1.15). Затем были создан фильтр по почте

пользователей, определив поиск наличия

в теме письма слова «коррупция» (рисунок

1.16) и фильтр по протоколу HTTP, определив

поиск наличия в содержимом слова «взятка»

(рисунок 1.17).

Далее

был создан список определения масок

почтовых адресов пользователей (рисунок

1.15). Затем были создан фильтр по почте

пользователей, определив поиск наличия

в теме письма слова «коррупция» (рисунок

1.16) и фильтр по протоколу HTTP, определив

поиск наличия в содержимом слова «взятка»

(рисунок 1.17).

Рисунок 1.15 – Введенная маска

Рисунок 1.16 – Созданный фильтр для слова «коррупция»

Рисунок 1.17 - Фильтрация HTTP

Далее было открыто окно SearchInform EndpointSniffer, удалены из фильтрации по всем протоколам данные пользователя «Админ» (рисунок 1.18), создан фильтр монитора группы пользователей «NT AUTHORITY\SYSTEM» и пользователя «ivanov», фильтрация которого осуществляется с 10.00 до 23.00, кроме субботы и воскресенья (рисунки 1.19 - 1.20).

Рисунок 1.18 – Созданный фильтр для пользователя «Админ»

Рисунок 1.19 – Пользователи в фильтре монитора

Рисунок 1.20 – Фильтр монитора группы и пользователя «ivanov»

Затем был произведен переход в NetworkSniffer Administrator для настройки расписания обновления индексов Network_POST (рисунок 1.21).

Рисунок 1.21 – Расписание

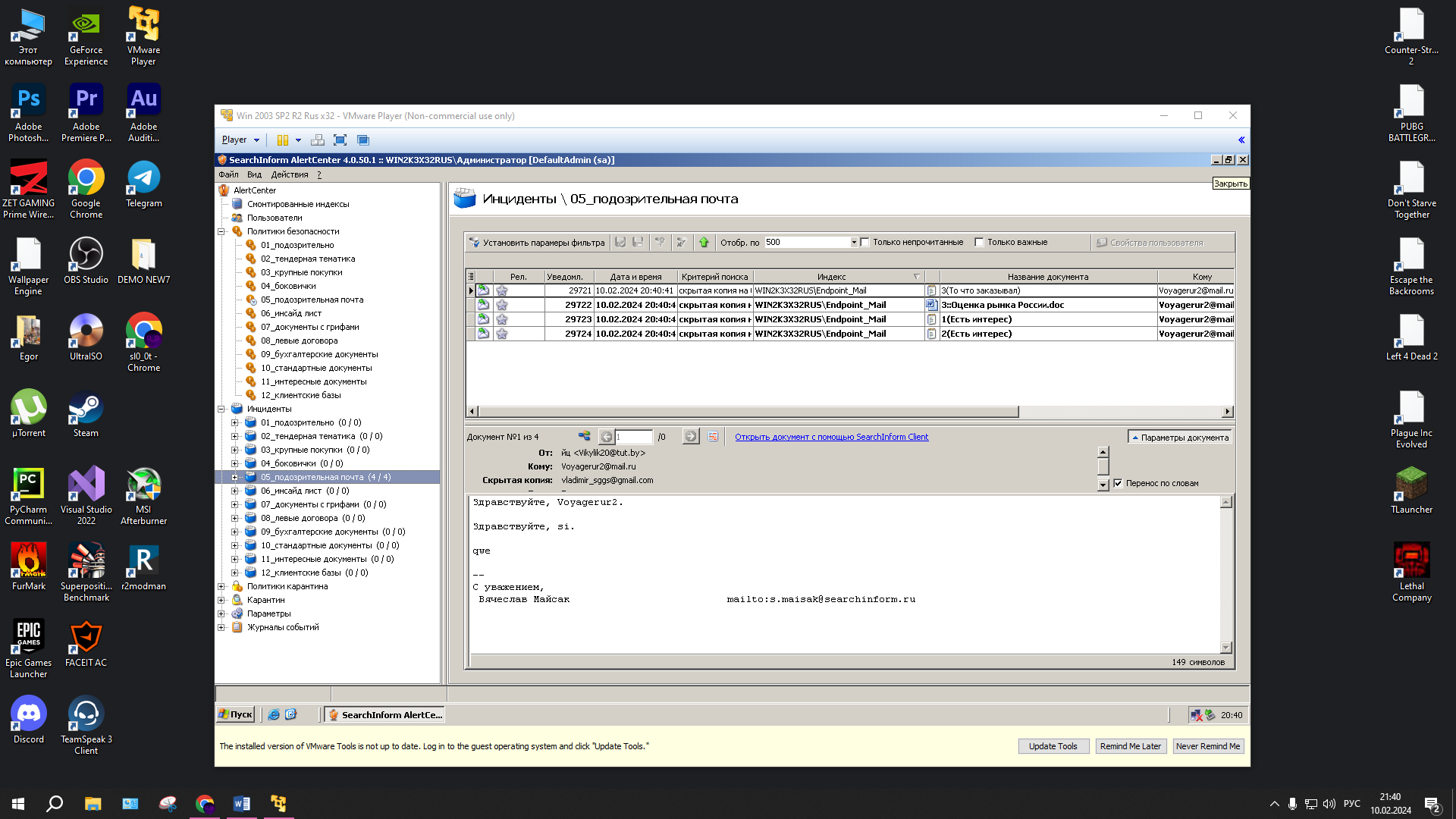

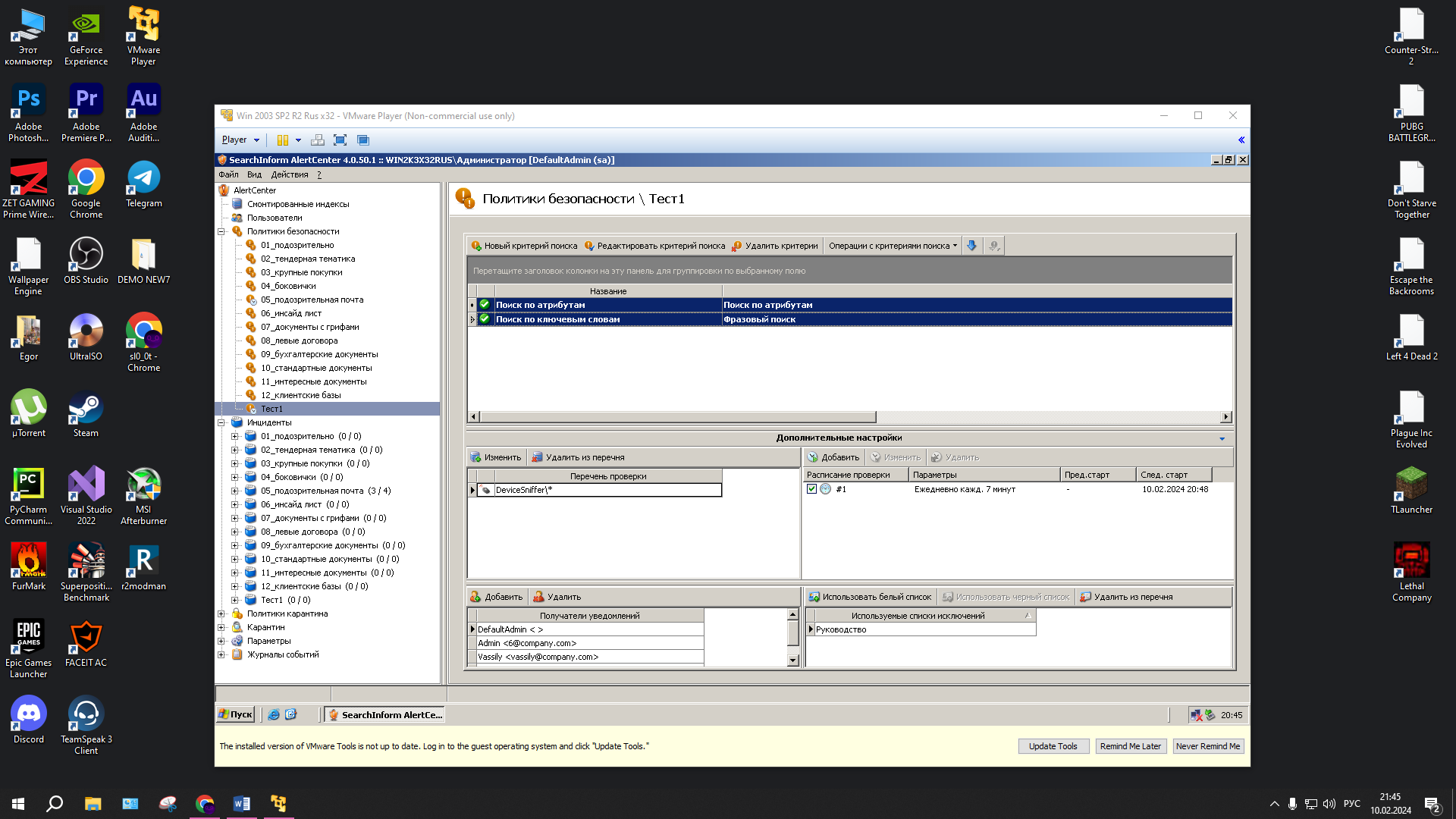

В AlertCenter Client откроем ветвь «Политика безопасности». Изменим параметры политики безопасности «05_подозрительная почта» и создадим политику безопасности «Тест1» (рисунки 1.22 – 1.24).

Рисунок 1.22 – Параметры политики безопасности «05_подозрительная почта»

Рисунок 1.23 – Выявленные нарушения политики

Рисунок 1.24 – Политика безопасности «test»

1.2 Реализация оперативного контроля за действиями пользователей

Далее откроем программу MonitorSniffer клиент, предварительно выполнив подготовительные действия, просмотрим снимок экрана и перечень процессов, запущенных в момент записи снимка (рисунки 1.25 – 1.26).

Рисунок 1.25 – Отображение снимка

Рисунок 1.26 – Поиск снимков по имени компьютера

1.3 Поиск конфиденциальной информации без проведения синтаксического анализа

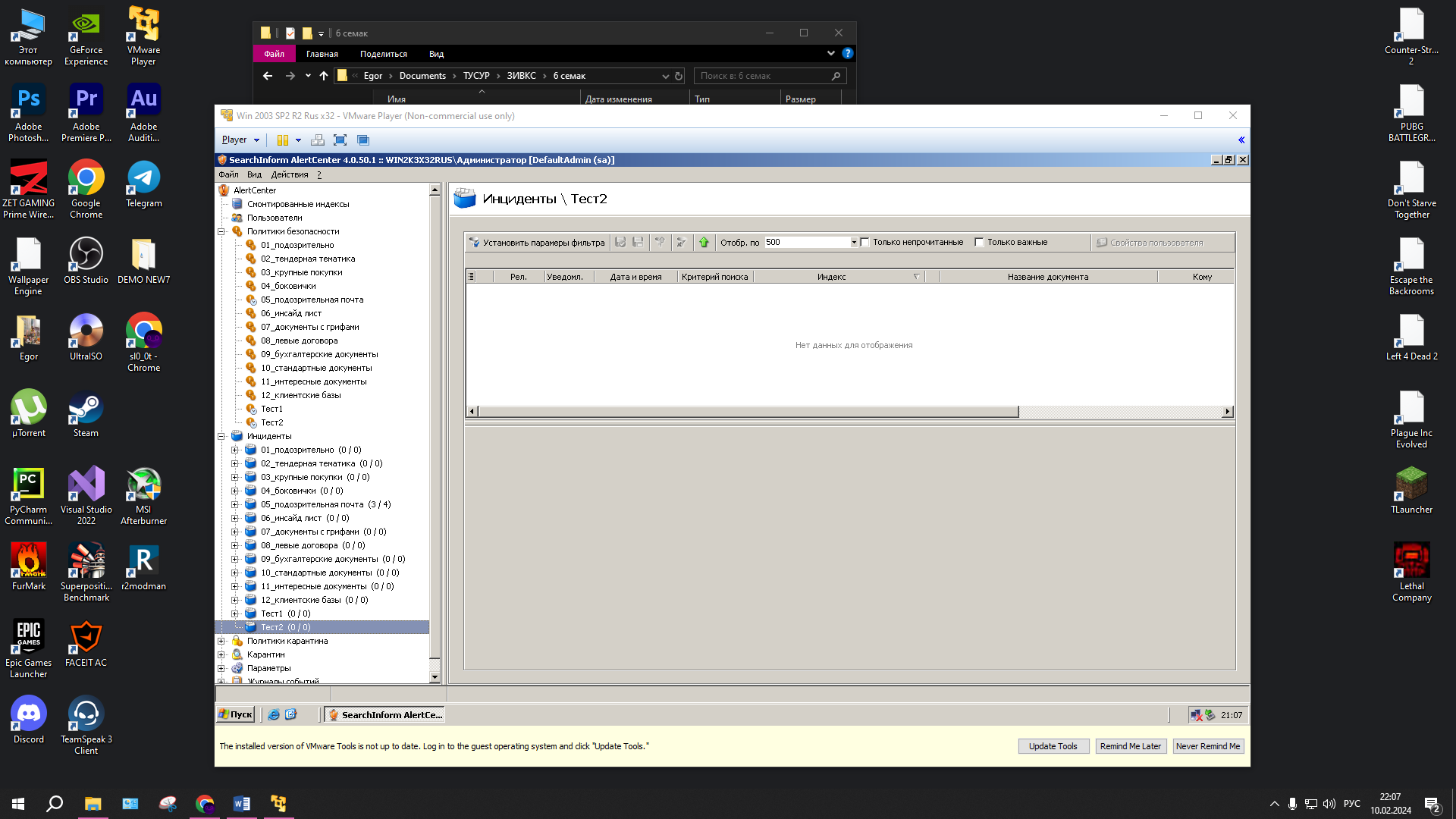

Сначала нужно создать политику безопасности «Тест2» и произвести поиск инцидентов с помощью разных критериев поиска (рисунки 1.27 – 1.28).

Рисунок 1.27 – Политика безопасности «Тест2»

Рисунок 1.28 – Критерий «АтрибутДатаПерехвата»

1.4 Настройка программного комплекса SearchInform для поиска конфиденциальной информации на основе подобия текстовых фрагментов

Создадим политику безопасности «test3» и произведём поиск инцидентов с помощью критерия «Поиск похожих». Затем создадим новый каталог индексов образцов цифровых отпечатков и найдём инциденты с помощью критерия «Поиск по цифровым отпечаткам» (рисунки 1.29 – 1.32).

Рисунок 1.29 – Политика безопасности «Тест3»

Рисунок 1.30 – Поиск с помощью критерия «Поиск похожих»

Рисунок 1.31 – Результат поиска цифровых отпечатков

1.5 Настройка программного комплекса SearchInform для поиска конфиденциальной информации на основе подобия текстовых фрагментов

Далее

нужно создать политику безопасности

«Тест4» и произвести поиск инцидентов

с помощью разных параметров критерия

«Фразовый поиск», а затем добавить в

словарь синонимов новые синонимы

(рисунки 1.32 - 1.34).

Далее

нужно создать политику безопасности

«Тест4» и произвести поиск инцидентов

с помощью разных параметров критерия

«Фразовый поиск», а затем добавить в

словарь синонимов новые синонимы

(рисунки 1.32 - 1.34).

Рисунок

1.32 – Политика безопасности «Тест4»

Рисунок

1.32 – Политика безопасности «Тест4»

Рисунок 1.33 – Поиск с помощью параметра «Точное совпадение»

Рисунок 1.34 - Поиск с помощью параметра «Поиск с морфологией»

Затем нужно создать регулярные выражения и выполнить поиск инцидентов с их помощью (рисунки 1.35 – 1.37).

Рисунок 1.36 - Создание нового регулярного выражения

Рисунок 1.37 - Поиск с помощью регулярного выражения «\+[0-9-]+»

Рисунок 1.38 - Поиск с помощью регулярного выражения «-?\d+»

Заключение

В результате выполнения данной лабораторной работы были освоены основные приемы использования программного комплекса SearchInform для перехвата и поиска утечек конфиденциальной информации, выполнены подготовительные и индивидуальные задания.

Отчет составлен согласно ОС ТУСУР 2021.