Лабы / СИСПИ лаб3

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра безопасности информационных систем (БИС)

ФИЛЬТРАЦИЯ ТРАФИКА, МЕЖСЕТЕВОЙ ЭКРАН

Отчет по лабораторной работе №3

по дисциплине «Сети и системы передачи информации»

-

Студент гр.

__________

Руководитель

Доцент каф. ТОР, к.т.н.

Е.Ю. Агеев

__________

Томск 2024

Введение

Цель работы: изучить работу межсетевого экрана операционной системы Linux iptables, получить навыки работы в системе обнаружения вторжений Snort, и выполнить перехват вредоносной программы.

1 ФИЛЬТРАЦИЯ ТРАФИКА, МЕЖСЕТЕВОЙ ЭКРАН

Первоочередно для выполнения работы необходимо на виртуальной машине запустить сценарий описанной в методическом пособии топологии, в которой на маршрутизаторе R1 посмотреть какие адресы настроены на интерфейсах, что представлено на рисунке 1.1.

Рисунок 1.1 – Запуск сценария и проверка адресов на интерфейсе

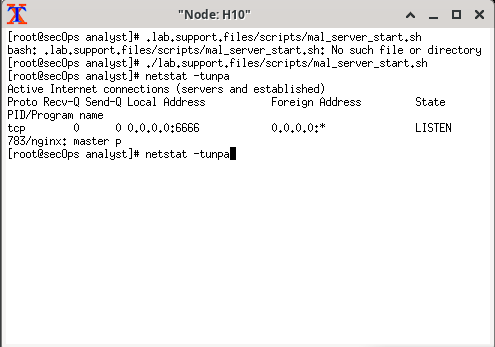

Далее необходимо запустить систему Snort на маршрутизаторе R1. Также следует открыть терминалы к хостам H5 и H10, но именно на H10 запустить веб-сервер, зараженный вредоносным ПО и проверить запуск веб сервера, что представлено на рисунке 1.2.

Рисунок 1.2 – Запуск и проверка запуска веб сервера

После на маршрутизаторе R1 необходимо выполнить команду для мониторинга файла в режиме реального времени после чего загрузить файл с адреса и порта, на котором работает веб-сервер, имитируя атаку на хост. Выполнив эти действия увидим в окне мониторинга запись о данном действии, что представлено на рисунке 1.3. Файл отображается в файловой системе. Изучив окно мониторинга, можно определить адреса источника – 209.165.200.235, адрес назначения – 209.165.202.133, порт источника – 377362, порт назначения –6666, время загрузки и тип вредоносноса зарегистрированного IDS

Рисунок 1.3 – Попытка загрузки и мониторинг вредоносного ПО

После на хосте H5 необходимо изучить имеющиеся интерфейсы, что представлено на рисунке 1.4. Также запустить команду для захвата вредоносного ПО, посмотреть процессы, работающие в фоновом режиме и повторно загрузить вредоносное ПО, что представлено на рисунке 1.5.

Рисунок 1.4 – Мониторинг интерфейсов хоста H5

Рисунок 1.5 – Проверка фоновых процессов и повторная загрузка вредоносного ПО

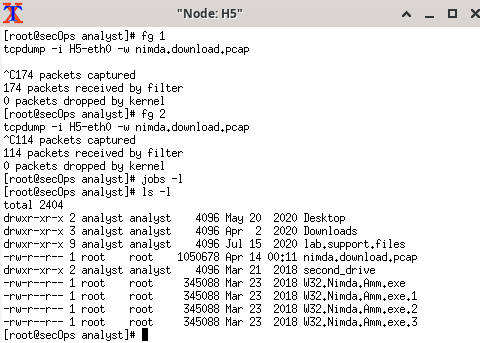

Далее на хосте H5 необходимо остановить перехват данных, увидеть количество перехваченных пакетов и проверить наличие файла в файловой системе, что представлено на рисунке 1.6.

Рисунок 1.6 – Остановка захвата пакетов и проверка наличия файла с данными захвата

Далее необходимо запустить программу Wireshark и открыть первый пакет из сохраненного файла и проверить информацию а вредоносе. После чего экспортировать в формате HTTP 4 пакет и проверить наличие сохраненного файла, что представлено на рисунках 1.7 – 1.8.

Рисунок 1.7 – Информация о вредоносном коде

Рисунок 1.8 – Наличие сохраненного файла

Далее необходимо получить информацию о типе файла на основе его содержимого специальной командой, что представлено на рисунке 1.9.

Рисунок 1.9 – Информация о файле

Далее необходимо настроить работу межсетевого экрана на маршрутизаторе R1. Для этого первоочередно необходимо вывести список настроенных цепочек и правил, что представлено на рисунке 1.10.

Рисунок 1.10 – Настроенные правила

После чего необходимо добавить правило не допускающее соединение компьютеров пользователей с вредоносным сервером и повторить еще раз загрузить вредоносный файл, что представлено на рисунке 1.11. Как наблюдается загрузка вредоносного файла не происходит.

Рисунок 1.11 – Попытка загрузки вредоносного ПО и проверка правил фильтрации

Заключение

В результате выполнения лабораторной работы были приобретены навыки работы с межсетевым экраном операционной системы Linux iptables, навыки работы в системе обнаружения вторжений Snort, и выполнен перехват вредоносной программы.