книги хакеры / журнал хакер / специальные выпуски / Специальный выпуск 58_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

|

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

Dr.Web Enterprise Suite, McAfee Active |

||||

|

|

|

|

|

|

.c |

|

||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

Virus Defense, Symantec AntiVirus

Enterprise Edition, Trend NeatSuite

Standard Edition, Eset Nod32 Enterprise

Edition.

БАТАЛИИ АНТИВИРУСОВ

С чего же начать? Для технически подкованной аудитории вполне допустимо опустить сравнение пользо-

С чего же начать? Для технически подкованной аудитории вполне допустимо опустить сравнение пользо-

вательских интерфейсов. Уровень usability любого коммерческого антивируса уже давно достиг если не совершенства, то, по крайней мере, приемлемой отметки. А это, в конце концов, зависит от вкуса и предпочтений конечного потребителя!

В описании представленных продуктов нам помогут самые авторитетные из независимых онлайн-изданий: AV-

39

Test GmbH (www.av-test.org), Virus Bulletin (www.virusbtn.com) è AV-comparatives (www.avcomparatives.org). Они всегда готовы предложить результаты последних сравнительных тестов антивирусов той или иной категории. Указанные порталы постоянно обновляются группами всемирно известных антивирусных экспертов, информацию о которых

|

|

Kaspersky Business Optimal |

Dr. Web Enterprise Suite |

|

|

|

Windows [9x, ME, NT4, 2000 Professional, XP, T4 Server, |

Windows [9x, Me, NT4, 2000, XP], Linux/ |

|

|

|

2000 Advanced Server, 2003 Server], Linux/Unix [for File |

|

|

|

|

UNIX [File server, Mail server, Samba |

|

|

|

Включает защиту для |

Server, Mail Server, Samba Server, Icap Server], NetWare, |

|

|

|

server, Icap server], NetWare, |

|

||

|

|

Exchange, Domino, MS ISA Server, Linux for Arm platform, |

|

|

|

|

Communigate Pro for Windows plugin |

|

|

|

|

Mobile devices under Symbian OS |

|

|

|

|

|

|

|

|

Размер антивируса |

17.46MB (KAV Workstation 5.0) |

9.95MB (Dr. Web for Windows) |

|

|

Частота обновления |

Ежечасно |

Ежечасно (днем - 2 раза в час) |

|

|

Размер обновлений |

Примерно 45KB |

Примерно 10KB |

|

|

Скорость сканирования |

2,298.4KB/s |

2,196.5KB/s |

|

|

Сканирование архивов |

ÄÀ |

ÄÀ |

|

|

Чистка в архивах |

ÄÀ |

|

|

|

Удаленное администрирование |

ÄÀ |

ÄÀ |

|

|

Удаленное управление |

ÄÀ |

ÄÀ |

|

|

Управление отчетами |

ÄÀ |

ÄÀ |

|

|

Техническая поддержка |

ДА, бесплатно |

ДА, Бесплатно |

|

|

Реакция на новые угрозы |

Менее 3 часов |

Менее 6 часов |

|

|

Бесплатная отдельная утилита сканирования |

ÄÀ |

ÄÀ |

|

|

Детектирование spyware и т.д. |

ÄÀ |

ДА (в стадии бета-тестирования) |

|

|

|

|

|

|

|

|

Symantec AntiVirus Enterprise Edition |

McAfee Active Virus Defense |

|

|

|

Windows [98, NT4, ME, 2000 Professional, XP |

Windows [NT4, 2000 Professional, XP, |

|

|

|

Home/Professional, NT4 Server, 2000/2003 Server, Small |

|

|

|

|

NT4 Server, 2000 Advanced Server, |

|

|

|

|

Business Server, Terminal Services], Macintosh, NetWare, |

|

|

|

|

2003 Server], Linux, UNIX, NetWare, |

|

|

|

Включает защиту для |

Exchange, Domino, Internet gateways [SMTP, FTP & HTTP] |

|

|

|

Exchange, Domino, Windows SMTP gate- |

|

||

|

|

Windows [98, NT4, ME, 2000 Professional, XP |

|

|

|

|

ways |

|

|

|

|

Home/Professional, NT4 Server, 2000/2003 Server, Small |

|

|

|

|

|

|

|

|

|

Business Server, Terminal Services] |

|

|

|

Размер антивируса |

|

8.18MB (McAfee VirusScan Enterprise 8.0i) |

|

|

Частота обновления |

Еженедельно |

Ежедневно |

|

|

Размер обновлений |

|

Примерно 150KB |

|

|

Скорость сканирования |

2,278.9KB/c |

3,275KB/c |

|

|

Сканирование архивов |

ÄÀ |

ÄÀ |

|

|

Чистка в архивах |

ÍÅÒ |

Только ZIP [один уровень вложения] |

|

|

Удаленное администрирование |

ÄÀ |

ÄÀ |

|

|

Удаленное управление |

ÄÀ |

ÄÀ |

|

|

Управление отчетами |

ÄÀ |

ÄÀ |

|

|

Техническая поддержка |

ДА, бесплатно |

ДА, дополнительная оплата |

|

|

Реакция на новые угрозы |

Мнее 14 часов |

Менее 13 часов |

|

|

Бесплатная отдельная утилита сканирования |

ÄÀ |

ÄÀ |

|

|

Детектирование spyware и т.д. |

ÍÅÒ |

ÄÀ |

|

|

|

|

|

|

|

|

Eset NOD32 |

Trend NeatSuite Standard Edition |

|

|

|

|

Windows [9x, NT4, ME, 2000, |

|

|

|

DOS, Windows [9x, NT4, ME, 2000/2003/XP], Linux, UNIX, |

Professional, XP Home/Professional, NT4 |

|

|

Включает защиту для |

NetWare, MS DOS, Lotus Domino, MS Exchange, Kerio Mail, |

Server, 2000 Server], Linux, NetWare |

|

|

Server, Kerio WinRoute Firewall |

NetApp Filer, EMC Celerra File Server, |

|

|

|

|

|

||

|

|

|

Exchange, Domino, Internet gateways, |

|

|

|

|

[SMTP, FTP, POP3 & HTTP] |

|

|

Размер антивируса |

8.19MB(Windows Trial version) |

97.21MB (Trend OfficeScan Corporate |

|

|

Edition 6.5) |

|

||

|

|

|

|

|

|

Частота обновления |

Раз в несколько часов |

|

|

|

Размер обновлений |

|

Примерно 150KB |

|

|

Скорость сканирования |

3,106.7KB/c |

|

|

|

Сканирование архивов |

ÄÀ |

ÄÀ |

|

|

Чистка в архивах |

ÍÅÒ |

ÍÅÒ |

|

|

Удаленное администрирование |

ÄÀ |

ÄÀ |

|

|

Удаленное управление |

ÄÀ |

ÄÀ |

|

|

Управление отчетами |

ÄÀ |

ÄÀ |

|

|

Техническая поддержка |

ДА, беспл. только e-mail |

ДА, дополнительная оплата |

|

|

Реакция на новые угрозы |

Менее 7 часов |

Менее 9 часов |

|

|

Бесплатная отдельная утилита сканирования |

ÍÅÒ |

ÄÀ |

|

|

Детектирование spyware и т.д. |

ДА (в новой версии v2.5) |

ÄÀ |

|

|

Таблица ¹1. Предоставляемый антивирусами сервис |

|

» |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

|

|||

|

|

|

|

|

|

|

|

|

||

Обзор вирусной активности за текущий месяц можно найти на сайте www.viruslist.ru.

Самым известным примером сетевого червя был Lovesan, появившийся в августе 2003 года и использовавший для своего распространения критическую уязвимость в операционной системе Windows.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

P |

|

|

|

|

|

NOW! |

o |

||||

40 |

КЛИЕНТ |

ВСЯПРАВДАОБАНТИВИРУСАХ |

|

|

|

|

|

BUY |

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

to |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

также можно найти по приведенным |

МНЕНИЕ ЭКСПЕРТА: АНТИВИРУСНЫЕ ТЕХНОЛОГИИ |

|

w |

|

|

|

|

|

|

|

|

o |

|

|||||||||||

|

. |

df |

|

|

n |

e |

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

.c |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

g |

|

||||||

ссылкам. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

ЗАЙЦЕВ ОЛЕГ, АВТОР AVZ (HTTP://Z-OLEG.COM/SECUR) |

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

СЛЕДСТВИЕ ВЕДУТ ЗНАТОКИ

Итак, начнем наше исследование с описания возможностей антивирусных программ.

Итак, начнем наше исследование с описания возможностей антивирусных программ.

В таблице ¹1 - сравнение услуг, предоставляемых антивирусными компаниями. Если в ней пропущены некоторые значения, значит, разработчик ПО не сказал исследовательским центрам ничего по поводу этих сегментов.

Первое, что бросается в глаза (и что известно далеко не всем), – огромное количество операционных систем, поддерживаемых большинством антивирусов, а также интеграция осей с различными приложениями. Обидно только, что компания Symantec совсем не уделяет внимания *nix-системам.

Самым быстрым в плане сканирования файлов оказался Dr.Web, за ним - Symantec Antivirus. Неплохие результаты показали Антивирус Касперского и Nod32 Antivirus. Зато у Dr.Web и Symantec отсутствует детектирование SpyWare, шпионского программного обеспечения, которое собирает информацию о компьютере и пользователе.

По частоте обновлений лидером является Антивирус Касперского. Еже- часно! Это вполне объяснимо: "Лабо-

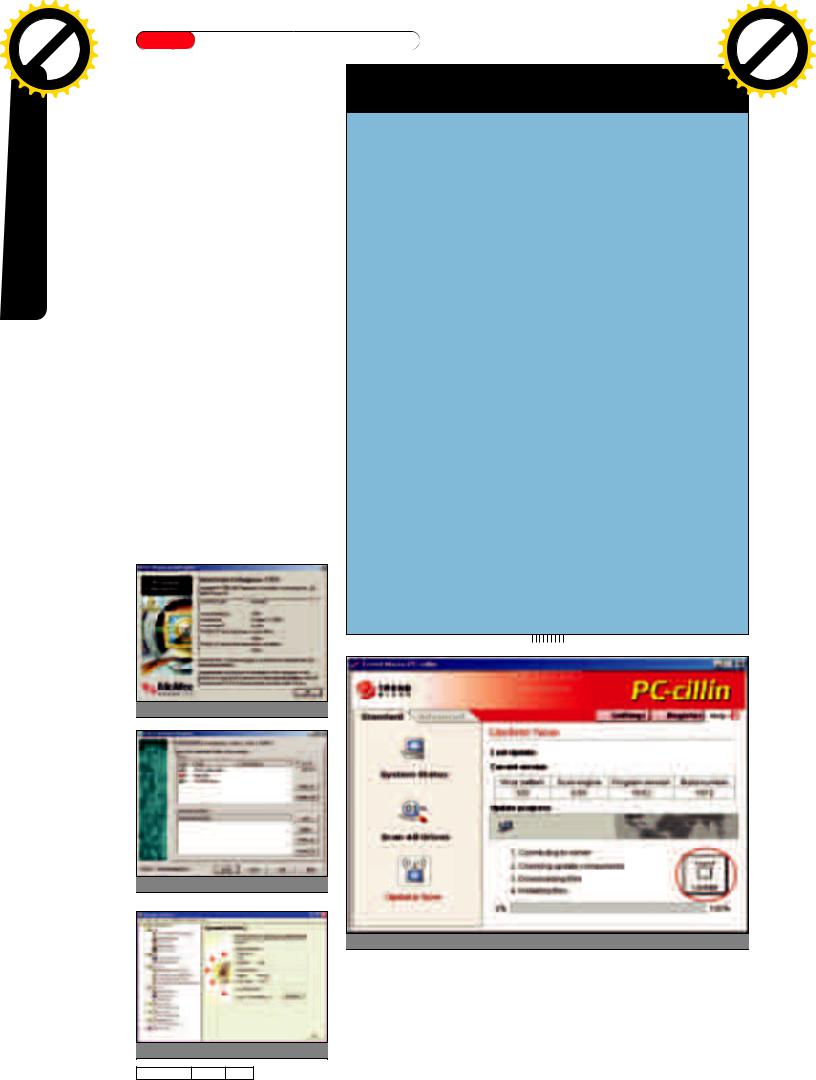

McAfee VirusScan

Nod32 Antivirus

Symantec Antivirus

Говоря о технологиях работы современных антивирусов, можно утверждать, что для однозначной идентификации вредоносной программы необходимо применять механизм сигнатур. Однако работа любого антивируса, основанного на сигнатурном поиске, сводится к цепочке "обнаружение вредоносного кода пользователем" – "отправка антивируса разработчикам " – "анализ" – "включение сигнатур в базы" – "обновление баз". Всем ясно, что эта цепочка длинная и ключевым моментом является то, что кто-то должен обнаружить вредоносный код и прислать его аналитикам. Обнаружение может производиться опытным системщиком либо самим антивирусом – при помощи его эвристического анализатора. В настоящий момент, на мой взгляд, перспективны несколько направлений эвристики:

Эвристик на основе сигнатур. Идея аналогична поиску вирусов, но в базу эвристика заносятся сигнатуры характерных фрагментов кода вирусов и троянских программ. Данная методика применяется в том или ином виде почти во всех антивирусах, она наиболее удач- на (на мой взгляд) в антивирусе VBA: мне лично часто доводится видеть правильную реакцию его эвристика там, где другие антивирусы "молчали".

Эвристик на основе сигнатур. Идея аналогична поиску вирусов, но в базу эвристика заносятся сигнатуры характерных фрагментов кода вирусов и троянских программ. Данная методика применяется в том или ином виде почти во всех антивирусах, она наиболее удач- на (на мой взгляд) в антивирусе VBA: мне лично часто доводится видеть правильную реакцию его эвристика там, где другие антивирусы "молчали".

Эмулятор. Эмулируя выполнение программы, можно проследить, какие действия она будет пытаться выполнить. Самая интересная и наглядная реализация - Norman Virus Control (применяется на сайте http://virusscan.jotti.org), который, по сути, проводит полноценное выполнение изучаемой программы на "виртуальном" ПК и всесторонне выведывает ее воздействие на систему. Для опыта можно отправить на указанный сайт для проверки характерный вирус или троян (например Pinch) и посмотреть результаты анализа. Другим применением эмулятора является распаковка программы, сжатой пакером или криптером, неизвестным для антивируса.

Эмулятор. Эмулируя выполнение программы, можно проследить, какие действия она будет пытаться выполнить. Самая интересная и наглядная реализация - Norman Virus Control (применяется на сайте http://virusscan.jotti.org), который, по сути, проводит полноценное выполнение изучаемой программы на "виртуальном" ПК и всесторонне выведывает ее воздействие на систему. Для опыта можно отправить на указанный сайт для проверки характерный вирус или троян (например Pinch) и посмотреть результаты анализа. Другим применением эмулятора является распаковка программы, сжатой пакером или криптером, неизвестным для антивируса.

Поведенческие анализаторы и блокираторы. Основаны на анализе действий, которые программы совершают на защищаемом ПК. Простей-

Поведенческие анализаторы и блокираторы. Основаны на анализе действий, которые программы совершают на защищаемом ПК. Простей-

Trend Micro PC-cillin

ратория Касперского" позиционирует |

торопиться при вспышке новых виру- |

себя как разработчика с самым высо- |

сов. Позор, господа, стыдитесь! |

ким рейтингом детектирования вредо- |

Поскольку представленные антиви- |

носных программ и мгновенной реак- |

русы являются корпоративными, все |

цией на возникновение вирусных эпи- |

они имеют средства удаленного адми- |

демий. А вот компании Symantec и |

нистрирования и управления. Одна из |

McAfee, видимо, не считают нужным |

новомодных функций - возможность |

ХАКЕРСПЕЦ 09(58) 2005

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

df |

|

|

n |

|

o |

|

МНЕНИЕ ЭКСПЕРТА: АНТИВИРУСНЫЕ ТЕХНОЛОГИИ |

|

|

. |

|

|

.c |

|

||||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

-xcha |

|

e |

|

|

|||

ЗАЙЦЕВ ОЛЕГ, АВТОР AVZ (HTTP://Z-OLEG.COM/SECUR)

ший анализатор отслеживает отдельные действия, более сложный – их последовательность в рамках отдельной программы и системы в целом.  Поиск вредоносных программ по вторичным (косвенным) признакам. Данная методика хорошо зарекомендовала себя для поиска SpyWare и основана на поиске характерных файлов, ключей реестров, зарегистрированных классов, BHO и т.п.

Поиск вредоносных программ по вторичным (косвенным) признакам. Данная методика хорошо зарекомендовала себя для поиска SpyWare и основана на поиске характерных файлов, ключей реестров, зарегистрированных классов, BHO и т.п.

О эвристике можно сразу сказать, что он не может дать 100% защиты и его работа сводится к удержанию баланса между приемлемым уровнем защиты и приемлемым уровнем ложных срабатываний. Как показали мои опыты, хорошим подспорьем в работе антивируса в целом и эвристика в частности может быть "антивирус наоборот". Идея метода проста: кроме внесения в базу сигнатур вирусов, можно вносить сигнатуры или цифровые подписи безопасных файлов. Применение базы чистых объектов на 30-50 тыс. записей может существенно облегчить анализ ПК путем снятия подозрений с известных безопасных процессов и библиотек.

Следует затронуть и другую проблему – руткиты. Как известно, рут- кит-технология позволяет изменить работу ядра системы по усмотрению разработчика руткита, в результате чего достаточно легко можно "спрятать" файлы, ключи реестра, открытые порты и прочие проявления работы вредоносной программы от антивируса или утилит пользователя. Данная технология постепенно осваивается вирусописателями, и в моей коллекции есть сотни образцов, от троянских программ и сетевых червей до SpyWare и порнозвонилок. Обнаружить и удалить руткит достаточно трудно, нейтрализовать на работающей системе – еще сложнее. Самое интересное то, что большинство антивирусов бессильны против руткита: мне, к примеру, доводилось консультировать специалистов одной фирмы, на сервере которой был найден руткит, маскирующий папку с целым набором разного хакерского инструментария и несколько процессов в памяти. При этом на сервере работал антивирус, который не высказывал ни малейшего подозрения.

обнаружения вирусов в архивах. Такая способность имеется у всех представленных антивирусов, но удалять и лечить зараженные объекты способны далеко не все. С этой зада- чей справляются только Антивирус Касперского и McAfee Antivirus. Последний, правда, способен чистить исключительно архивы типа zip с одноуровневой глубиной вложения.

Ключевым компонентом любого антивирусного решения является техни- ческая поддержка, поскольку мы знаем, насколько часто возникают проблемы с антивирусным ПО. Как видно из таблицы, все компании предоставляют своим клиентам услуги техни- ческой поддержки, только Trend Micro и McAfee впаривают эту услугу за дополнительную плату.

ИЗ ЛИЧНОГО НАБЛЮДЕНИЯ

Описав возможности антивирусов, окинем взором их недостатки!

Описав возможности антивирусов, окинем взором их недостатки!

DR.WEB

При обновлении часто возникает сообщение "Ошибка получения файла версий", хотя соединение с интернетом вполне работоспособно.

При обновлении часто возникает сообщение "Ошибка получения файла версий", хотя соединение с интернетом вполне работоспособно.

При использовании Apache (Win32-порт) некоторые скрипты перестают корректно выполнять свою работу. Такое бывает при использовании Spider Guard от Dr.Web.

При использовании Apache (Win32-порт) некоторые скрипты перестают корректно выполнять свою работу. Такое бывает при использовании Spider Guard от Dr.Web.

MCAFEE

При установке McAfee Office наблюдается нестабильная работа, видимо, из-за множественности одновременно запускаемых программ (по умолчанию пять). Сократив их количе- ство, можно добиться более-менее стабильной работы.

При установке McAfee Office наблюдается нестабильная работа, видимо, из-за множественности одновременно запускаемых программ (по умолчанию пять). Сократив их количе- ство, можно добиться более-менее стабильной работы.

Сбои при запуске модуля отчетов Discover Pro.

Сбои при запуске модуля отчетов Discover Pro.

Компонент McAfee VirusScan's WebScanX подключается в explorer.exe. Когда Explorer используется для просмотра каталогов и основной каталог пользователя расположен на сетевом ресурсе, WebScanX вызывает несколько .dllфайлов в основном каталоге пользователя. Нападающий может внедрить произвольный код в эти dll, который будет выполнен на системе пользователя с системными привилегиями.

Компонент McAfee VirusScan's WebScanX подключается в explorer.exe. Когда Explorer используется для просмотра каталогов и основной каталог пользователя расположен на сетевом ресурсе, WebScanX вызывает несколько .dllфайлов в основном каталоге пользователя. Нападающий может внедрить произвольный код в эти dll, который будет выполнен на системе пользователя с системными привилегиями.

При сканировании сформированных особым образом архивов в фор-

При сканировании сформированных особым образом архивов в фор-

41

мате LHA в движке антивируса возникает ошибка переполнения буфера, после чего нападающий получает возможность выполнить на машине вредоносный код.

ESET

Eset NOD32 не всегда может определить точное название вируса, номер его версии и т.д.

Eset NOD32 не всегда может определить точное название вируса, номер его версии и т.д.

В антивирусе Eset's NOD32 для UNIX-систем существует ошибка, приводящая к переполнению буфера. Локальный пользователь может получить root-привилегии.

В антивирусе Eset's NOD32 для UNIX-систем существует ошибка, приводящая к переполнению буфера. Локальный пользователь может получить root-привилегии.

Использовать уязвимость очень просто. Создаем имя пути длиннее 500 символов. В результате уязвимость позволяет перезаписать EAX и ECX регистр, после этого выполнить произвольный код с привилегиями сканирующего процесса (root-пользо- ватель). Пример:

$ perl eggnod.pl

$ mkdir -p /tmp/`perl -e 'print "A" x 255'`/`perl -e 'print "B" x 240 . "\xfc\xbf\xbf"'`

$ nod32 /tmp

Уязвимость обнаружена в NOD32 1.012.

Существуют редкие ложные срабатывания. Но и одного такого случая достаточно, если в результате вместо вируса удален нужный файл.

Существуют редкие ложные срабатывания. Но и одного такого случая достаточно, если в результате вместо вируса удален нужный файл.

SYMANTEC

Редкие обновления большого размера (обычно не менее 4 Мб).

Редкие обновления большого размера (обычно не менее 4 Мб).

При попытке просканировать на наличие вирусов с локальной машины антивирус выдает ошибку 0х2. Однако при сканировании этого же компьютера через Symantec System Center Console все идет нормально.

При попытке просканировать на наличие вирусов с локальной машины антивирус выдает ошибку 0х2. Однако при сканировании этого же компьютера через Symantec System Center Console все идет нормально.

Существует уязвимость в обработке UPX сжатых файлов. Уязвимость вызвана ошибкой в модуле антивируса DEC2EXE.

Существует уязвимость в обработке UPX сжатых файлов. Уязвимость вызвана ошибкой в модуле антивируса DEC2EXE.

Кстати, не стоит искать уязвимости продуктов Symantec на сайте www.securityfocus.com. Данный портал был куплен компанией Symantec в прошлом году :).

Symantec обнаруживает многие вирусы, но нормально убить их, не то что лечить, ему вряд ли удастся.

Symantec обнаруживает многие вирусы, но нормально убить их, не то что лечить, ему вряд ли удастся.

Медленнее всех выполняет полное сканирование жесткого диска.

Медленнее всех выполняет полное сканирование жесткого диска.

АНТИВИРУС КАСПЕРСКОГО

Не самый быстрый антивирус, но, видимо, за качество приходится платить.

Не самый быстрый антивирус, но, видимо, за качество приходится платить.

Существовала бага с обработкой zip-архивов. Суть в том, что для каждого находящегося в архиве объекта zip хранит две копии заголовка (local/central directory), содержащего, среди прочего, реальный размер распакованного файла. Если злоумышленник в обоих заголовках укажет значение размера равным нулю, то антивирусный сканер ошибочно посчитает объект слишком маленьким для проверки и пропустит его (пофиксено после ог- »

Существовала бага с обработкой zip-архивов. Суть в том, что для каждого находящегося в архиве объекта zip хранит две копии заголовка (local/central directory), содержащего, среди прочего, реальный размер распакованного файла. Если злоумышленник в обоих заголовках укажет значение размера равным нулю, то антивирусный сканер ошибочно посчитает объект слишком маленьким для проверки и пропустит его (пофиксено после ог- »

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

r |

|

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-x cha |

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

|

|

|||

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P |

D |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

NOW! |

r |

||||||

42 |

КЛИЕНТ |

ВСЯПРАВДАОБАНТИВИРУСАХ |

|

|

|

|

|

BUY |

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

ИСПОЛЬЗОВАНИЕ РЕДУЦИРОВАННОЙ МАСКИ |

w Click |

|

|

|

g |

|

o |

|||||

|

|

|

w |

p |

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||

На сайте www.viruslist.ru можно найти описание большинства вирусов!

ласки, следует добавить ради справедливости).

Неудачная четвертая версия, ее продукты отличаются непродуманным и совершенно недружелюбным для пользователя интерфейсом.

Неудачная четвертая версия, ее продукты отличаются непродуманным и совершенно недружелюбным для пользователя интерфейсом.

Антивирус Касперского все-таки удаляет многие вирусы, даже не пытаясь лечить их.

Антивирус Касперского все-таки удаляет многие вирусы, даже не пытаясь лечить их.

TREND MICRO

По умолчанию к папке установки Trend Micro Office Scan и соответствующему разделу реестра дается полный доступ группе Everyone.

По умолчанию к папке установки Trend Micro Office Scan и соответствующему разделу реестра дается полный доступ группе Everyone.

Выпуск "сырых" (непроверенных) обновлений, приводящих к нарушению работы системы, проблемам доступа к сетевым ресурсам и др.

Выпуск "сырых" (непроверенных) обновлений, приводящих к нарушению работы системы, проблемам доступа к сетевым ресурсам и др.

Некорректная обработка сформированных особым образом архивов в формате ARJ. Для реализации нападения злоумышленнику необходимо вставить в локальный заголовок архива чрезмерно длинное имя файла. Если атака пройдет успешно, будет выполнен произвольный вредоносный код на удаленном компьютере.

Некорректная обработка сформированных особым образом архивов в формате ARJ. Для реализации нападения злоумышленнику необходимо вставить в локальный заголовок архива чрезмерно длинное имя файла. Если атака пройдет успешно, будет выполнен произвольный вредоносный код на удаленном компьютере.

Когда Trend Micro PC-cillin Internet Security выдает предупреждения пользователю, она создает HMTLфайл в каталоге временных файлов на целевой системе и затем загружает файл через Microsoft Internet Explorer. Удаленный пользователь может создать специально сформированный zip-архив и HTML, который заставит браузер целевого пользователя загрузить zip-файл. Затем, когда программное обеспечение Trend Micro сгенерирует предупреждение для zipфайла (что он содержит некоторый злонамеренный код), будет выполнен произвольный код сценария, содержащийся в zip-файле.

Когда Trend Micro PC-cillin Internet Security выдает предупреждения пользователю, она создает HMTLфайл в каталоге временных файлов на целевой системе и затем загружает файл через Microsoft Internet Explorer. Удаленный пользователь может создать специально сформированный zip-архив и HTML, который заставит браузер целевого пользователя загрузить zip-файл. Затем, когда программное обеспечение Trend Micro сгенерирует предупреждение для zipфайла (что он содержит некоторый злонамеренный код), будет выполнен произвольный код сценария, содержащийся в zip-файле.

Слабая техническая поддержка, российская версия портала Trend Micro на английском языке.

Слабая техническая поддержка, российская версия портала Trend Micro на английском языке.

ВЫСОКИЕ ТЕХНОЛОГИИ

На какие только ухищрения не идут злоумышленники при написании своих детищ, но антивирусные разработчики тоже не сидят на месте и используют различные методы детектирования. Вот основные:

На какие только ухищрения не идут злоумышленники при написании своих детищ, но антивирусные разработчики тоже не сидят на месте и используют различные методы детектирования. Вот основные:

1. Использование сигнатур и контрольных сумм. Это самый распространенный метод, основанный на сравнении имеющихся сигнатур с сигнатурами сканируемых файлов.

При поражении объектов вирус, использующий шифрование, преобразует свой код в шифрованную последовательность данных S = F (T), где

При поражении объектов вирус, использующий шифрование, преобразует свой код в шифрованную последовательность данных S = F (T), где

T – базовый код вируса;

S – зашифрованные коды вируса;

F – функция шифрования вируса, произвольно выбирающаяся из некоторого множества преобразований {F}.

Для детектирования и лечения полиморфных вирусов используется способ редуцированной маски. Его суть: выбирается преобразование R зашифрованных кодов вируса S, такое, что результат преобразования (то есть некоторая последовательность данных S') не будет зависеть от ключей преобразования F. То есть вот так:

S = F (T)

S' = R (S) = R ( F (T) ) = R' (T).

При применении преобразования R к всевозможным вариантам шифрованного кода S результат S' будет постоянным при постоянном T. В итоге получаем, что идентификация пораженных объектов проходит так: в качестве редуцированной маски выбирают S' и к пораженным объектам преобразования применяют R.

2. Эвристический анализатор. Эвристика (греч. heurisko - отыскиваю, открываю) – это наука, изучающая продуктивное творческое мышление и использующая специальные методы с целью открытия нового. С помощью эвристики можно распознать вирусную программу по типу выполняемых действий. Иногда эвристический анализатор позволяет детектировать целое семейство одного вируса по заданному алгоритму.

Современные эвристические анализаторы позволяют обнаруживать вредоносные коды в исполняемых файлах, секторах и памяти, а также новые скрипт-вирусы и вредоносные программы для Microsoft Office (и других программ, использующих VBA) и, наконец, вредоносный код, написанный на языках высокого уровня, таких как Microsoft Visual Basic. Гибкая архитектура и комбинация различных методов позволяет добиться достаточно высокого уровня детектирования новых вредоносных программ. Высокая эффективность эвристического ана-

Тонкая настройка антивируса

лизатора наблюдается при детектировании эксплойтов.

3. Эмуляция. При данном подходе создается виртуальная среда, в рамках которой эмулируется поведение подозреваемой программы. Позволяет распознавать полиморфные вирусы. Кроме того, многие компании имеют свои уникальные технологии, содействующие эффективному использованию антивируса. Так в антивирусном "движке" Антивируса Касперского реализован ряд технологий, которые значительно ускоряют проверку объектов и при этом гарантируют сохранение высокого качества детектирования, а также улучшают детекти-

рование и лечение вредоносного программного обеспечения в архивных файлах.

Технология iChecker позволяет добиться разумного баланса между надежностью защиты рабочих станций (особенно серверов) и использованием системных ресурсов защищаемого компьютера. Благодаря этой технологии значительно сокращается время загрузки (до 30-40%) операционной системы (по сравнению с традиционными антивирусными решениями) и время запуска приложений при активной антивирусной защите. При этом гарантируется, что все файлы на дисках компьютера были проверены и не инфицированы. Основная идея данной технологии – не проверять то, что не изменялось и уже было проверено. Антивирусный "движок" ведет специальную базу данных, в которой хранятся контрольные суммы всех проверенных (и неинфицированных) файлов. Теперь, прежде чем отдать файл на проверку, "движок" подсчитывает и сравнивает контрольную сумму файла с данными, хранящимися в базе данных. Если данные совпадают,

ХАКЕРСПЕЦ 09(58) 2005

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

P |

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

43 |

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

e |

o |

|

ИСПОЛЬЗОВАНИЕ РЕДУЦИРОВАННОЙ МАСКИ |

|

|

|

|

В следующей таблице приведены |

|||||||||||||||

|

. |

df-xchan |

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

p |

|

.c |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

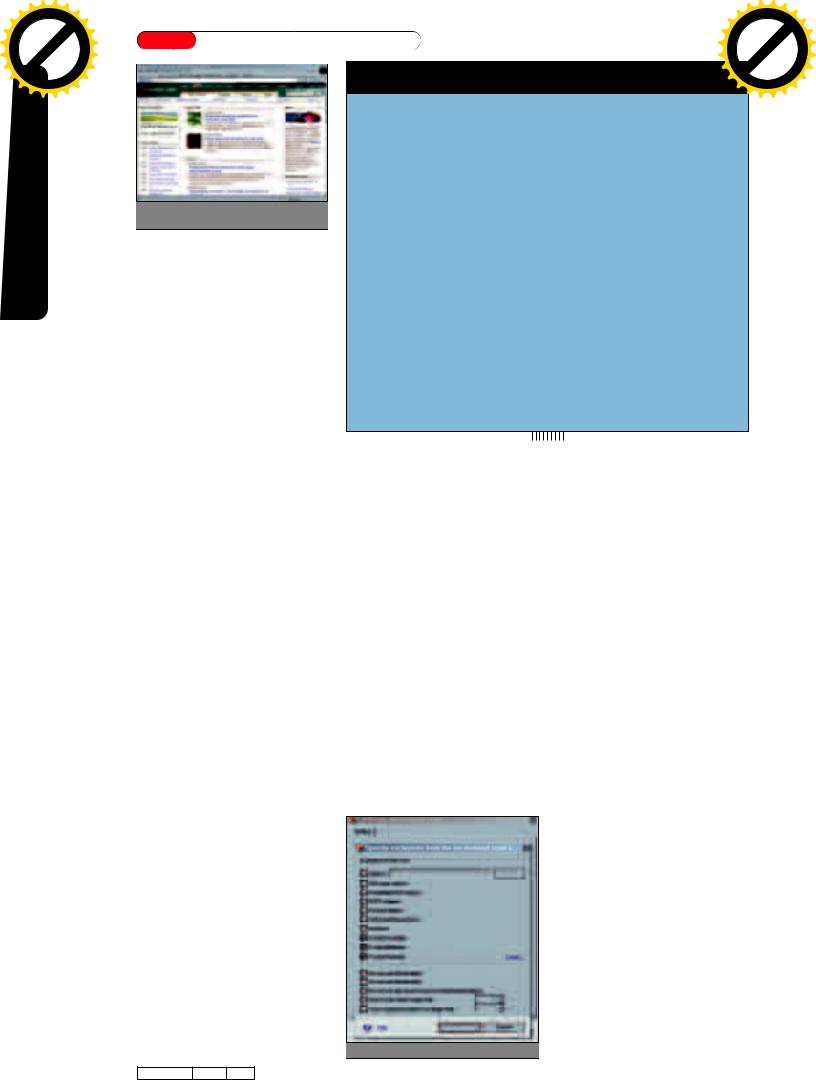

результаты последних присуждений |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

Примеров широко известных "защищенных" операционных сис- |

|

|

VB 100% по итогам обнаружения ви- |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

русов в разных операционных систе- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

тем и приложений, к сожалению, нет. Частично удовлетворяет тре- |

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

мах. Результаты также доступны на |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

бованию "защищенности" Java-машина, которая запускает Java- |

|

|

сайте Virus Bulletin (www.virusbtn.com) äëÿ |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

приложение в режиме "песочницы". И действительно, "настоящих" |

|

|

любого зарегистрированного поль- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

вирусов и троянских программ в виде Java-приложений не было |

|

|

зователя. |

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Как показывает таблица, пол- |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

достаточно долго (за исключением тестовых |

вирусов, |

которые |

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ностью со своей задачей справились |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

практически неработоспособны). Вредоносные программы в виде |

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

только два антивируса: отечествен- |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

Java-приложений появились лишь тогда, когда были обнаружены |

|

|

ный продукт Антивирус Касперского |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

способы обхода встроенной в Java-машину системы безопасности. |

|

|

è Eset Nod32. Computer Associates è |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Trend Micro делят между собой пер- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вые места с обратного конца. Анти- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вирус Trend Micro вообще в послед- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

нее время показывает себя на миро- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вой арене не с лучшей стороны. Сра- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

зу вспоминается неприятная исто- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рия, произошедшая в Японии. Дело |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

в том, что антивирусы Trend Micro |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

стоят на защите в японской желез- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

нодорожной компании East Japan |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Railway Co. 24 апреля этого года га- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

зета Japan Times сообщила, что ком- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

пания Trend Micro выпустила обнов- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ление, в котором содержался файл с |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

грубой ошибкой. В результате на |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

многих компьютерах железнодорож- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ной компании, а также в некоторых |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

других пострадавших организациях |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

довольно продолжительное время |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

происходили сбои в работе системы, |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

а сетевые ресурсы вообще были не- |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

доступны. Конечно, позже ошибка |

||||

|

|

|

|

|

|

|

|

|

Награда VB 100% на сайте Virus Bulletin |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

была исправлена, но все-таки это не |

|||||||||||

|

|

|

|

|

|

|

|

|

значит, файл был проверен и повтор- |

|

|

|

|

|

хивы. Теперь Kaspersky Anti-Virus в |

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

образец для работы одного из лиде- |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

ная проверка не требуется. Стоит за- |

|

|

|

|

состоянии обнаружить вирус даже ес- |

ров антивирусной индустрии. |

||||||||||||||||

|

|

|

|

|

|

|

|

|

метить, что время, затрачиваемое на |

ли он будет упакован в многотомный |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

подсчет контрольных сумм файла, |

|

|

|

|

архив, который, в свою очередь, также |

ВМЕСТО ЗАКЛЮЧЕНИЯ |

||||||||||||||||

|

|

|

|

|

|

|

|

|

значительно меньше, чем время анти- |

будет упакован в многотомный архив. |

|

|

|

|

Безусловно, можно было бы |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

вирусной проверки. |

|

|

|

|

|

|

|

|

|

|

|

|

|

долго подводить итоги о том, какой |

||||||||

|

|

|

|

|

|

|

|

|

|

iStreams – это технология, близкая |

НАГРАДА ЗА ОТВАГУ |

|

|

|

|

антивирус лучше. Но в моей статье |

|||||||||||||||

|

|

|

|

|

|

|

|

|

по смыслу iChecker, которая позволя- |

|

|

|

|

|

Ежемесячный журнал Virus |

не место субъективности, поэтому |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

ет исключить проверку файлов, рас- |

|

|

|

|

Bulletin, издающийся в Великобри- |

пусть факты и цифры от авторитет- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

положенных на диске с файловой |

|

|

|

|

|

|

тании, в январе 1998 года учредил |

ных источников говорят за себя са- |

||||||||||||||

|

|

|

|

|

|

|

|

|

системой NTFS, не измененных со |

|

|

|

|

награду VB 100%. Это одна из са- |

ми. Были рассмотрены различные |

||||||||||||||||

|

|

|

|

|

|

|

|

|

времени последней проверки. Для ее |

|

|

|

|

мых престижных наград. VB 100% |

категории сравнения продуктов. Хо- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

реализации используется технология |

|

|

|

|

присуждается антивирусным про- |

тя, возможно, при покупке программ |

||||||||||||||||

|

|

|

|

|

|

|

|

|

хранения контрольных сумм файлов |

|

|

|

|

дуктам, обнаруживающим все In- |

нам придется руководствоваться и |

||||||||||||||||

|

|

|

|

|

|

|

|

|

в дополнительных потоках NTFS. |

|

|

|

|

The-Wild вирусы – "живые" вирусы, |

другими принципами, принимая во |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

iCure – технология лечения инфици- |

|

|

|

|

встречающиеся в реальной жизни и |

внимание государственную серти- |

|||||||||||||||

|

|

|

|

|

|

|

|

|

рованных файлов в архивах. Благода- |

|

|

|

|

актуальные на данный момент, как в |

фикацию или цену дополнительной |

||||||||||||||||

|

|

|

|

|

|

|

|

|

ря этой технологии инфицированные |

|

|

|

|

режиме сканирования по требова- |

технической поддержки. Тем не ме- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

объекты внутри архивных файлов бу- |

|

|

|

|

нию, так и в режиме проверки в ре- |

нее, сочетая информацию из этой |

||||||||||||||||

|

|

|

|

|

|

|

|

|

дут успешно вылечены (или удалены, |

|

|

|

|

|

альном времени (с помощью анти- |

статьи со своими собственными |

|||||||||||||||

|

|

|

|

|

|

|

|

|

в зависимости от настроек антивиру- |

|

|

вирусного монитора). Награда не |

|

|

идеями, можно значительно повы- |

||||||||||||||||

|

|

|

|

|

|

|

|

|

са) без помощи внешних утилит архи- |

|

|

|

|

присуждается в случае ложных сра- |

сить эффективность построения |

||||||||||||||||

|

|

|

|

|

|

|

|

|

вации. На сегодняшний день поддер- |

батываний при сканировании "чис- |

|

|

системы защиты. E |

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

живаются следующие типы архивов: |

тых" файлов. |

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

ARJ, CAB, RAR, ZIP. Благодаря мо- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

дульной архитектуре и технологии го- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

NetWare |

|

Windows Server |

|

Windows NT |

Red Hat Linux 9 |

Windows XP |

||||||||||

|

|

|

|

|

|

|

|

|

рячего обновления KeepUp2Date |

|

|

|

|

|

|

|

2003 |

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

пользователь сможет легко обнов- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Dr. Web |

VB100% |

|

FAIL |

|

VB100% |

VB100% |

VB100% |

||||||||||

|

|

|

|

|

|

|

|

|

лять и расширять список поддержи- |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Eset ! |

VB100% |

|

VB100% |

|

VB100% |

VB100% |

VB100% |

||||||||||

|

|

|

|

|

|

|

|

|

ваемых типов архиваторов без пере- |

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Kaspersky ! |

VB100% |

|

VB100% |

|

VB100% |

VB100% |

VB100% |

|||||||||

|

|

|

|

|

|

|

|

|

загрузки антивируса. |

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

McAfee |

VB100% |

|

VB100% |

|

|

|

FAIL |

VB100% |

VB100% |

||||||

|

|

|

|

|

|

|

|

|

|

iArc – еще одна технология работы с |

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Symantec |

VB100% |

|

VB100% |

|

VB100% |

- |

VB100% |

||||||||||

|

|

|

|

|

|

|

|

|

архивными файлами. Эта технология |

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

улучшает поддержку многотомных ар- |

|

|

|

|

|

Trend Micro |

- |

|

VB100% |

|

- |

VB100% |

- |

|||||||||

|

|

|

|

|

|

|

|

|

хивов, которая была реализована в |

|

|

|

|

VB100% - тест успешно пройден; |

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

предыдущих версиях антивирусного |

|

|

|

|

FAIL - неудовлетворительная отметка; |

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

"движка" Антивируса Касперского. iArc |

|

|

|

|

- продукт не представлен для этой ОС |

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

позволяет проверять многотомные ар- |

|

|

|

|

Таблица ¹3. Присуждение премии VB 100% |

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

S E C U R I T Y - Ô Î Ê Ó Ñ Û |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||