Наши лекции Компы Криптография / 2- crypto1

.docНОВОСИБИРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

Лекции по курсу Защита и Безопасность Информации

Составила:

Пестунова Тамара Михайловна

|

|

|

|

|

|

|

|

|

|

Новосибирск, 2002

Лекция 1-крипто

Основы криптографической защиты

Исторически первые сведения об использовании шифрованных писем относятся к древним цивилизациям Египта, Китая, Месопотамии (~ IV в. до н.э.). Одно из наиболее известных – глиняная табличка, Месопотамия, клинопись, рецепт глазури для гончарных изделий. В этом тексте использовались редко употребляемые значки, игнорировались некоторые буквы, вместо имён употреблялись цифры.

Древний Египет – шифрованные религиозные тексты и мед. прописи.

Библия – некоторые фрагменты библиотечных текстов зашифрованных шифром "атбаш": i-ый символ заменён на (n-i+1)–ый, где n – число букв в алфавите.

Название: Алев (первая), Так (последняя), Вета (вторая), Шин (предпоследняя) – древнесемитский алфавит.

Древняя Греция "Султала"

Жезл цилиндрический, наматывалась пергаментная лента. Письмо вдоль жезла. Лента снималась. Расшифровка – наматывали на жезл того же диаметра.

Вскрытие "султалы" – конусовидный жезл. Лента наматывается и постепенно сдвигается от малого диаметра к большому до появления осмысленного текста – так определяли диаметр.

Табличка Энея. Горизонтально – алфавит, сбоку – выемки для нити. Нить наматывается и на каждом обороте – узелки против нужной буквы. Ключ – геометрическая разметка талл. + порядок букв.

Квадрат Полибия

|

|

1 |

2 |

3 |

4 |

5 |

|

1 |

A |

B |

C |

D |

E |

|

2 |

F |

G |

H |

I,J- |

K |

|

3 |

L |

- |

- |

- |

|

|

4 |

|

|

|

|

|

|

5 |

|

|

|

|

Z |

Передача сигналов с помощью горящих факелов в каждой руке. Усложнённый вариант – с ключом.

Шифр Цезаря "Записки о галльской войне" Iв. до н.э.

Гай Светоний: существуют и его письма к Цицерону и письма к близким о домашних делах: в них он пользовался тайнописью, т.е. менял буквы так, что у них не складывалось ни одного слова. Чтобы разобрать и прочитать их нужно читать четвёртую букву вместо первой (D вместо A), и так далее.

Т.е. это подстановка с циклическим сдвигом на 3 буквы.

В 1412г. в 14-томной энциклопедии (арабская) "Шауба-аль-Аша" – специальный раздел о криптографии. – 7 способов. И впервые говориться о примерах раскрытия шифров методом частотного анализа.

1466 – Леон Альберти. Шифровальный диск.

Решётка Кордано

7х10.

(1,8), (2,9) (3,6) (4,5) (4,6)

(5,1) (5,6) (5,7) (5,9)

(6,2) (6,10) (7,9) (7,10)

Число квадратов

решёток

![]()

Шифр Вижинере

Шифрование по ключу слож N.

Шифр – семейство обратимых преобразований, каждое из которых определяется некоторым параметром (ключом) и порядком применения (режимом шифрования).

Преобразование описывается в виде криптографического алгоритма один и тот же алгоритм может применяться в различных режимах. Выбор режима зависит от конкретной ситуации.

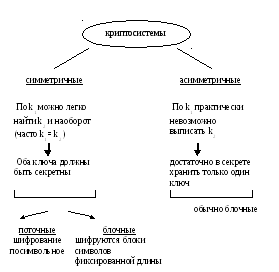

Криптосистема – пара алгоритмов (шифр – расшифр).

Противник – любой субъект, не имеющий права ознакомления с содержанием передаваемой информации.

Атака – действие противника, направленные на завладение защищаемой информацией.

-

пассивные атаки (прослушивание, анализ трафика; перехват, запись и дешифровка сообщений)

-

активные атаки (связаны с прерыванием сеанса связи и содержанием поддельных сообщений – имитация или модификацией сообщения - подмена)

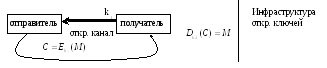

Пусть М – открытое, С – шифрованное сообщение, тогда процессы зашифровки – расшифровки можно записать в виде:

![]()

![]()

E – алгоритм зашифровки, D – алгоритм расшифровки, K1 – ключ шифровки, K2 - ключ расшифровки.

Должно выполнятся условие

![]()

Какой из ключей k1или k2 делать секретным – зависит от ситуации.

Не существует единого шифра на все случаи жизни. Выбор способа шифрования (алгоритм + режим) зависит от особенностей передаваемой информации (ценность, объём, способ представления, необходимый способ передачи) и возможностей владельцев по защите своей информации (стоимость технических устройств, удобство использования, надёжность функционирования и т.п.)

Следует помнить, что даже высокостойкие, надёжные алгоритмы при неправильном использовании теряют свои свойства.

Криптоанализ в значительной степени использует тот факт, что пользователи всегда допускают ошибки.

Формальные модели шифров

Шифрование предполагает наличие множества обратимых преобразований. Выбор ключа определяет функцию

{множество открытых текстов} множество зашифрованных текстов}

Х К Y

Способ вычисления этой функции для конкретных аргументов – правило зашифровывания.

Выбранный ключ k – ключ зашифровывания

Ek: X Y, k K (множество ключей)

E = { Ek: k K}

Ek(x) = { Ek(x): x X}

Правило расшифровавания: Dk: Ek(x) X на ключе k K

D = { Dk: k K }.

Если k

K,

то k = (kз,

kр), в общем случае

kз ≠ kр

и поэтому

![]()

![]()

Определение 1

Шифром (шифрсистемой) называется

А = (X, K, Y, E, D), т.ч.

1) x Xn k K Dk(Ek(x)) = x

2)

![]()

Усл. 1) - однозначность расшифровывания

2) – любой элемент из Y может быть представлен как зашифрованное сообщение при подходящих x Xn k K.

Из усл. 1) следует инъективность Ek, т.е. если x1, x2 X и x1 ≠ x2, то k K Ek(x1) ≠ Ek(x2)

A – алгебраическая модель шифра.

Кроме алгебраической модели существует вероятностная модель шифра, основанная на теории информации Шеннона.

Определим P(X) и P(K) – априорные распределения вероятностей на множествах X и K

x X определена вероятность Px(x) P(X)

k K определена вероятность Pk(k) P(K).

При этом

![]() и

и

![]() .

.

В = (X, K, Y, E, D, P(X), P(K))

Вероятностные характеристики шифров активно используется в криптоанализе при решении задач вскрытия шифров.

Обычно X и Y представляются в виде декартовых произведений:

![]()

![]()

A, B – алфавиты открытого и шифрованного текста соответственно, X и Y множества слов длины L и L1 в этих алфавитах.

Построим модель шифра простой замены в алфавите А.

Определение

2 Пусть

![]() ;

K

S(A), где S(A)

– симметрическая группа подстановок

множества А. Тогда

k

K открытого текста x

= (x1,…,xL)

и шифрованного текста y

= (y1, y2,…,yL)

правила зашифровки и расшифровки

определяются формулами:

;

K

S(A), где S(A)

– симметрическая группа подстановок

множества А. Тогда

k

K открытого текста x

= (x1,…,xL)

и шифрованного текста y

= (y1, y2,…,yL)

правила зашифровки и расшифровки

определяются формулами:

Ek(x) = (k(x1), … , k(xL))

Dk(y) = (k-1(y1), … , k-1(xl)) | k-1 – подстановка обратная к k.

В более общей

ситуации для шифра простой замены X

≠ Y и

![]()

![]() ,

причём |A| = |B|.

,

причём |A| = |B|.

K – множество биективных функций A B

K = {k: A B, k – биективная}

Правила зашифрования и расшифрования определяются также в соответствии с определением 2.

Шифр перестановки

Определение 3 Пусть X = Y = AL, K SL, где SL - симметричная группа подстановок на {1, 2, … , L}. Тогда k K, открытого текста x = (x1,…,xL) и зашифрованного текста y = (y1, y2,…,yL)

Ek(x) = (xk(1), … , xk(L))

Dk(y)

= (y(![]() ) |

k-1 – подстановка

обратная к k.

) |

k-1 – подстановка

обратная к k.

Другие симметричные шифры – это композиции некоторых шифров замены и перестановки.

Рассмотрим пример модели ассиметричного шифра – RSA (Rivest Shamir Adleman)

Определение 4.

Пусть n = p*q, где p и q – простые числа

X = Y = Zn – кольцо вычетов по модулю n.

K = {(n, p, q, e, d) = e, d Zn, n = p*q, ed 1(mod (n))}, где (n) – функция Эйлера = (p – 1) (q -1).

Рассмотрим k K в виде k = (kз, kр), где kз = (n, l); kр (n, p, q, d).

Правила: ![]()

![]()

Функция Эйлера – число натуральных чисел от 1 до n, взаимно простых с n.

хорошо вычисляется при известном разложении числа на множители.

Малая теорема Ферма (вычисление обратного элемента по заданному модулю)

Если p – простое число и НОД(a, p) = 1

аp-1 = 1(mod p)

Обращение

Если НОД(a, p) = 1, то аp-1 = 1(mod p).

Тогда имеем а-1 = a(n)-1(mod n)

Модели открытых текстов

В вероятностной модели – учёт частотных характеристик учёт

k-грамм A = {a1…an} алфавит открытых текстов p(b1 b2 … bk) k N. bi A.

вероятностная модель k-го приближения

c1, c2, … , ck, ck+1,…

p(c1 … ck) pk(A)

p(c2 … ck+1) pk(A) и т.д.

k = 1: p(ci) p1(A).

![]()

k = 2 c1 p(c1) p1 (A)

![]()

p(ci-1) p1(A)

Прост. однор. у М.

![]()