Криптография Цуга Н.А

..pdf

Электронно-цифровая подпись

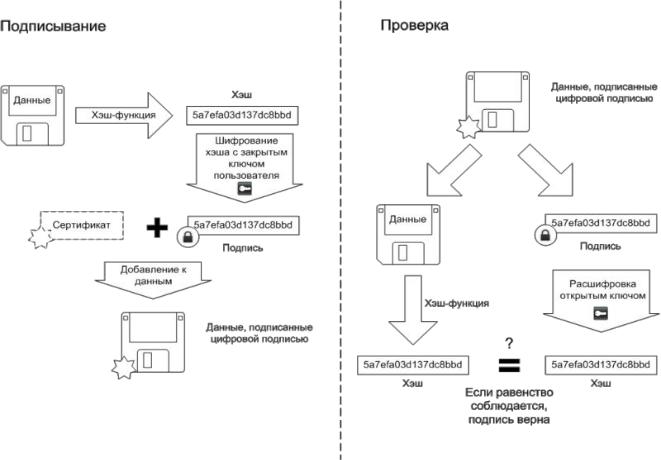

Общепризнанная схема цифровой подписи охватывает три процесса:

Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора возможных закрытых ключей выбирается закрытый ключ, вычисляется соответствующий ему открытый ключ.

Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется подпись.

Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.

Для того, чтобы использование цифровой подписи имело смысл, необходимо выполнение двух условий:

Верификация подписи должна производиться открытым ключом, соответствующим именно тому закрытому ключу, который использовался при подписании.

Без обладания закрытым ключом должно быть вычислительно сложно создать легитимную цифровую подпись.

Рис. 4.3 Схема подписи и проверки ЦЭП

4. Криптоанализ

Криптоанализом (от греческого kryptos - "скрытый" и analyein -"ослаблять" или избавлять")

называют науку восстановления (дешифрования) открытого текста без доступа к ключу.

Фундаментальное допущение криптоанализа, впервые сформулированное Кирхгоффом ,

состоит в том, что секретность сообщения всецело зависит от ключа, т.е. весь механизм шифрования, кроме значения ключа, известен противнику. Как бы то ни было, секретность алгоритма не является большим препятствием: например, для определения типа программно реализованного криптографического алгоритма требуется лишь несколько дней инженерного анализа исполняемого кода. Криптоанализ ставит своей задачей в разных условиях получить дополнительные сведения о ключе шифрования, чтобы значительно уменьшить диапазон вероятных ключей. Результаты криптоанализа могут варьироваться по степени практической применимости. Так, криптограф Ларс Кнудсен предлагает следующую классификацию успешных исходов криптоанализа блочных шифров в зависимости от объема и качества секретной информации, которую удалось получить:

•Полный взлом – криптоаналитик извлекает секретный ключ.

•Глобальная дедукция – криптоаналитик разрабатывает функциональный эквивалент исследуемого алгоритма, позволяющий зашифровывать и расшифровывать информацию без знания ключа.

•Частичная дедукция – криптоаналитику удается расшифровать или зашифровать некоторые сообщения.

•Информационная дедукция – криптоаналитик получает некоторую информацию об открытом тексте или ключе.

4.1Частотный анализ

Частотный криптоанализ — один из методов криптоанализа, основывающийся на

предположении о существовании нетривиального статистического распределения

отдельных символов и их последовательностей, как в открытом тексте, так и в шифротексте, которое, с точностью до замены символов, будет сохраняться в процессе шифрования и дешифрования.

Упрощённо, частотный анализ предполагает, что частота появления заданной буквы алфавита в достаточно длинных текстах одна и та же для разных текстов одного языка.

При этом в случае моноалфавитного шифрования если в шифротексте будет символ с аналогичной вероятностью появления, то можно предположить, что он и является указанной зашифрованной буквой. Аналогичные рассуждения применяются к биграммам (двубуквенным последовательностям), триграммам и т.д. в случае полиалфавитных шифров.

Метод частотного криптоанализа известен с IX-го века (работы Ал-Кинди), хотя наиболее известным случаем его применения в реальной жизни, возможно, является дешифровка египетских иероглифов Ж.-Ф. Шампольоном в 1822 году. В

художественной литературе наиболее известными упоминаниями являются рассказы

«Золотой жук» Эдгара По, «Пляшущие человечки» Конан Дойля, а также роман «Дети капитана Гранта» Жюль Верна.

Начиная с середины XX века большинство используемых алгоритмов шифрования разрабатываются устойчивыми к частотному криптоанализу, поэтому он применяется,

в основном, для обучения.

4.2 Дифференциальный криптоанализ

Дифференциальный криптоанализ — метод криптоанализа симметричных блочных шифров (и других криптографических примитивов, в частности, хэш-функций ипоточных шифров).

Дифференциальный криптоанализ основан на изучении преобразования разностей между шифруемыми значениями на различных раундах шифрования. В качестве разности, как правило, применяется операция побитового суммирования по модулю 2, хотя существуют атаки и с вычислением разности по модулю  . Является статистической атакой. Применим для взлома DES, FEAL и некоторых других шифров, как правило, разработанных ранее начала 90-х.

. Является статистической атакой. Применим для взлома DES, FEAL и некоторых других шифров, как правило, разработанных ранее начала 90-х.

Количество раундов современных шифров (AES, Camellia и др.) рассчитывалось с учетом обеспечения стойкости, в том числе и к дифференциальному криптоанализу.

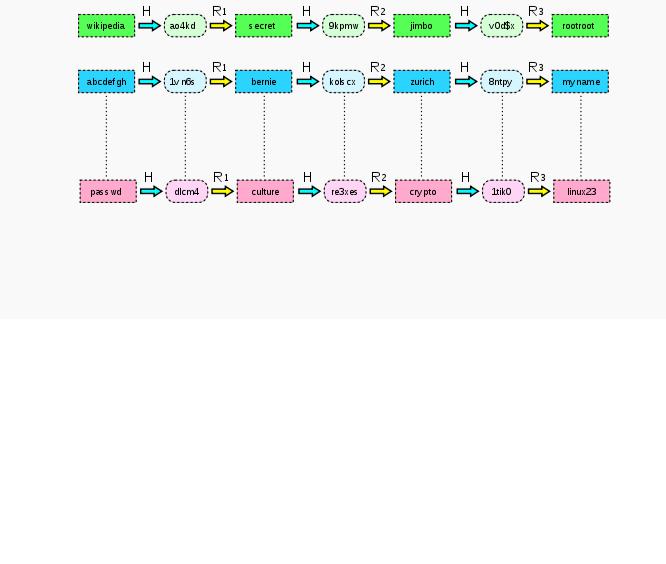

4.3 Радужная таблица

Радужная таблица (англ. rainbow table) — специальный вариант таблиц поиска(англ. lookup table), использующий механизм разумного компромисса между временем поиска по таблице и занимаемой памятью (time-memory tradeoff). Радужные таблицы используются для вскрытия паролей, преобразованных при помощи сложнообратимой хеш-функции, а также для атак на симметричные шифры на основе известного открытого текста.

Рис. 5.3 - Схема упрощенной радужной таблицы с длиной цепочек, равной трем. R1 R2 R3 — функции редукции,

H — функция хеширования.

При генерации таблиц важно найти наилучшее соотношения взаимосвязанных параметров:

вероятность нахождения пароля по полученным таблицам;

времени генерации таблиц;

время подбора пароля по таблицам;

занимаемое место.

Вышеназванные параметры зависят от настроек заданных при генерации таблиц:

допустимый набор символов;

длина пароля;

длина цепочки;

количество таблиц.

4.4Статистичекий криптоанализ

Статистический криптоанализ — метод криптографического анализа. С его помощью могут быть раскрыты многие типы шифров.

Описание метода:

В общем случае статистический анализ выполняется следующим образом:

1. По перехваченной криптограмме  вычисляется некоторая статистика. Эта статистика такова, что для всех осмысленных сообщений

вычисляется некоторая статистика. Эта статистика такова, что для всех осмысленных сообщений  она принимает значения, мало отличающиеся от

она принимает значения, мало отличающиеся от  , величины, зависящей только от частного используемого ключа.

, величины, зависящей только от частного используемого ключа.

2. Полученная таким образом величина служит для выделения тех возможных ключей, для которых значение  лежит в близкой окрестности наблюденного значения.

лежит в близкой окрестности наблюденного значения.

Хорошая статистика для решения системы должна обладать следующими свойствами:

1.Она должна просто вычисляться;

2.Она должна зависеть от ключа больше, чем от сообщения, если с её помощью требуется находить ключ. Изменения по  не должны маскировать изменений по

не должны маскировать изменений по  . Те значения статистики, которые могут быть «различены», несмотря на «размытость», создаваемую изменением по

. Те значения статистики, которые могут быть «различены», несмотря на «размытость», создаваемую изменением по  , должны разделять пространство ключей на несколько подмножеств,

, должны разделять пространство ключей на несколько подмножеств,

вероятности которых сравнимы по величине, причём статистика будет характеризовать

подмножество, в котором лежит правильный ключ;

3.Статистика должна давать информацию о значительных объёмах ключа, а не об объёмах,

составляющих малую долю общего числа бит;

4.Информация, даваемая статистикой, должна быть простой и удобной для использования.

Таким образом, подмножества, на которые статистика разделяет пространство ключей, должны

иметь простую структуру в пространстве ключей.

Заключение

Криптография и криптографические методы защиты в современной информационной системе играют не маловажную роль. Это касается как защиты информации, так и экономического рынка. Примером могут служить так называемые криптовалюты(например BitCoin, LetCoin и т.д), которые все прочнее и прочнее внедряются в систему современного мира, и вполне вероятно что они станут хорошей заменой современных денежных средств в будущем. Т.к. за счет применяемых в них криптоалгоритмов, их достаточно трудно и практически невозможно расшифровать/подделать. Следовательно, с развитием таких тенденций будет развиваться и наука о криптографии.

Список используемой литературы:

1.В.Н. Салий. Криптографические методы и средства.защиты информации.

Учебное пособие. Саратов – 2013

2.Денисова, Т. Б. Криптоалгоритмы / Денисова, Т. Б., Федосеев, Е. М. ;

2004. - 16 с.

3.Шнайер Брюс. Прикладная криптография. Протоколы, алгоритмы,

исходные тексты на языке С++: Триумф, 2002. — 816 с

Интернет ресуры:

4.http://knowledge.allbest.ru/programming/d- 2c0a65635a2ad68b4d43a89521206c26.html

5.http://5ballov.qip.ru/referats/preview/74910/?referat-kriptografiya

6.https://ru.wikipedia.org/wiki/%D0%A1%D0%BA%D0%B8%D1%82%D0%B 0%D0%BB%D0%B0

7.http://nsportal.ru/ap/library/drugoe/2013/02/14/kriptografiya-simmetrichnye-i- asimmetrichnye-algoritmy-shifrovaniya#h.2et92p0

8.http://www.altaev-aa.narod.ru/security/Cesar.html

9.https://ru.wikipedia.org/wiki/%DD%EB%E5%EA%F2%F0%EE%ED%ED% E0%FF_%EF%EE%E4%EF%E8%F1%FC#mediaviewer/File:Digital_Signatu re_diagram_ru.png

10.https://ru.wikipedia.org/wiki/%C4%E8%F4%F4%E5%F0%E5%ED%F6%E8 %E0%EB%FC%ED%FB%E9_%EA%F0%E8%EF%F2%EE%E0%ED%E0% EB%E8%E7

11.https://ru.wikipedia.org/wiki/%D0%A0%D0%B0%D0%B4%D1%83%D0%B 6%D0%BD%D0%B0%D1%8F_%D1%82%D0%B0%D0%B1%D0%BB%D0 %B8%D1%86%D0%B0

12.https://ru.wikipedia.org/wiki/%D0%A0%D0%B0%D0%B4%D1%83%D0%B 6%D0%BD%D0%B0%D1%8F_%D1%82%D0%B0%D0%B1%D0%BB%D0 %B8%D1%86%D0%B0