Рабочая тетрадь по информатике

.pdf

|

|

- 31 - |

|

Продолжение таблицы 3.7 |

|

||

|

тестовое задание |

номер |

|

|

|

|

правильного |

|

|

|

ответа |

6 |

Сетевой аудит включает |

|

|

|

1. |

выборочный аудит пользователей |

|

|

2. |

антивирусную проверку сети |

|

|

3. |

протоколирование действий всех пользователей в |

|

|

|

сети |

|

|

4. |

аудит безопасности каждой новой системы (как |

|

|

|

программной , так и аппаратной) при ее |

|

|

|

инсталляции в сеть |

|

|

выбрать правильный ответ |

|

|

|

Компьютер, подключенный к Интернету, обязательно |

|

|

|

имеет… |

|

|

|

1. |

E-mail (электронную почту) |

|

7 |

2. |

доменное имя |

|

|

3. |

Web-страницу |

|

|

4. |

IP-адрес |

|

|

выбрать правильный ответ |

|

|

|

Электронная почта предназначена для передачи… |

|

|

|

1. |

системных программ |

|

8 |

2. |

WWW-страниц |

|

3. |

только текстовых сообщений |

|

|

|

|

||

|

4. |

текстовых сообщений и приложенных файлов |

|

|

выбрать правильный ответ |

|

|

|

|

|

|

|

TCP является _____________протоколом |

|

|

|

1. |

адресно-разрешающим |

|

9 |

2. |

канальным |

|

3. |

транспортным |

|

|

|

|

||

|

4. |

широковещательным |

|

|

выбрать правильный ответ |

|

|

|

|

|

|

10 |

Служба передачи файлов предназначена для… |

|

|

|

1. |

общения с другими пользователями по сети |

|

|

2. |

управления удаленными терминалами |

|

|

3. |

проверки файлов на наличие вирусов на |

|

|

|

удаленных серверах |

|

|

4. |

просмотра, обновления, удаления доступных для |

|

|

|

данных действий файлов и папок на удаленных |

|

|

|

серверах |

|

|

выбрать правильный ответ |

|

|

|

|

- 32 - |

|

Продолжение таблицы 3.7 |

|

||

|

тестовое задание |

номер |

|

|

|

|

правильного |

|

|

|

ответа |

|

К службам Интернет не относят… |

|

|

|

1. |

FTP (службу передачи файлов) |

|

11 |

2. |

HTML (язык разметки гипертекста) |

|

3. |

E-mail (электронную почту) |

|

|

|

|

||

|

4. |

Word Wide Web |

|

|

выбрать правильный ответ |

|

|

|

|

|

|

12 |

Какая часть электронного ресурса |

|

|

|

http://www.google.com/inf02000/01_02_05/det123.html |

|

|

|

описывает протокол |

|

|

|

1. |

www.google.com |

|

|

2. |

http://www.google.com |

|

|

3. |

www |

|

|

4. |

http:// |

|

|

выбрать правильный ответ |

|

|

|

IP-адрес содержит________групп(ы) десятичных цифр |

|

|

|

1. |

3 |

|

13 |

2. |

8 |

|

3. |

16 |

|

|

|

|

||

|

4. |

4 |

|

|

выбрать правильный ответ |

|

|

|

|

|

|

14 |

Специальная программа, которая регулярно |

|

|

|

автоматически просматривает ресурсы Интернет и |

|

|

|

индексирует их, входит в состав… |

|

|

|

1. |

средств удаленного доступа |

|

|

2. |

службы каталогов |

|

|

3. |

службы рассылок |

|

|

4. |

поисковой машины |

|

|

выбрать правильный ответ |

|

|

15 |

Выделенная курсивом часть электронного адреса |

|

|

|

ресурса |

|

|

|

http://www.google.com/inf02000/d e t 1 2 3 . h t m l |

|

|

|

обозначает |

|

|

|

1. |

протокол связи с удаленным компьютером |

|

|

2. |

имя файла на удаленном компьютере |

|

|

3. |

имя удаленного компьютера |

|

|

4. |

иерархию доменов, в которой располагается |

|

|

|

удаленный компьютер |

|

|

выбрать правильный ответ |

|

|

|

|

|

- 33 - |

|

Продолжение таблицы 3.7 |

|

|||

|

тестовое задание |

номер |

||

|

|

|

|

правильного |

|

|

|

|

ответа |

16 |

Выделенная курсивом часть электронного адреса ресурса |

|

||

|

http://w w w . s i m s . b e r k e l e y . e d u /printable_report.pdf |

|

||

|

обозначает |

|

|

|

|

|

1. |

протокол связи с удаленным компьютером |

|

|

|

2. |

имя файла на удаленном компьютере |

|

|

|

3. |

имя удаленного компьютера |

|

|

|

4. |

иерархию доменов, в которой располагается |

|

|

|

|

удаленный компьютер |

|

|

выбрать правильный ответ |

|

||

17 |

Три важнейших цели информационной безопасности – это |

|

||

|

защита… |

|

|

|

|

1. |

конфиденциальности |

|

|

|

2. |

целостности |

|

|

|

3. |

доступности |

|

|

|

4. |

репрезентативности |

|

|

|

5. |

актуальности |

|

|

|

выбрать правильное |

|

||

|

Вирусы, запускающие себя путем включения в файл |

|

||

|

конфигурации дополнительной строки, называются |

|

||

18 |

1. |

файловые |

|

|

2. |

загрузочно-файловые |

|

||

|

3. |

драйверные |

|

|

|

4. |

сетевые |

|

|

|

выбрать правильный ответ |

|

||

|

|

|

||

|

Вирусы, заражающие программу начальной загрузки |

|

||

|

компьютера, хранящуюся в загрузочном секторе диска, и |

|

||

19 |

запускающиеся при загрузке компьютера |

|

||

1. |

загрузочно-файловые |

|

||

|

2. |

драйверные |

|

|

|

3. |

загрузочные |

|

|

|

выбрать правильный ответ |

|

||

|

|

|

||

|

Файловые вирусы поражают… |

|

||

|

1. |

системные области компьютера |

|

|

20 |

2. |

программы на внешних носителях памяти |

|

|

3. |

аппаратную часть компьютера |

|

||

|

|

|||

|

4. |

оперативную память |

|

|

|

выбрать правильный ответ |

|

||

|

|

|

|

|

|

|

- 34 - |

|

Продолжение таблицы 3.7 |

|

||

|

тестовое задание |

номер |

|

|

|

|

правильного |

|

|

|

ответа |

21 |

Антивирусная программа, контролирующая возможные |

|

|

|

пути распространения программ-вирусов, называется |

|

|

|

1. |

детектором |

|

|

2. |

фагом |

|

|

3. |

сторожем |

|

|

4. |

ревизором |

|

|

выбрать правильный ответ |

|

|

22 |

Резидентная программа, постоянно находящаяся в |

|

|

|

памяти компьютера и контролирующая операции, |

|

|

|

связанные с изменением информации на магнитных |

|

|

|

дисках называется |

|

|

|

1. |

детектором |

|

|

2. |

фагом |

|

|

3. |

сторожем |

|

|

4. |

ревизором |

|

|

выбрать правильный ответ |

|

|

23 |

Необязательно присуще программе-вирусу |

|

|

|

1. |

самостоятельно запускается |

|

|

2. |

присоединяет свой код к кодам других программ |

|

|

3. |

занимает малый объем памяти |

|

|

4. |

приводит к потере информации |

|

|

выбрать правильный ответ |

|

|

24 |

НЕ бывает вирусов |

|

|

|

1. |

драйверных |

|

|

2. |

файловых |

|

|

3. |

загрузочно-драйверных |

|

|

4. |

загрузочно-файловых |

|

|

выбрать правильный ответ |

|

|

25 |

Антивирусной программой не является |

|

|

|

1. |

Aidtest |

|

|

2. |

Doctor Web |

|

|

3. |

AVP Scaner |

|

|

4. |

Total Commander |

|

|

выбрать правильный ответ |

|

|

26 |

Криптографическое преобразование информации это… |

|

|

|

1. |

резервное копирование |

|

|

2. |

ограничение доступа |

|

|

3. |

шифрование |

|

|

4. |

введение системы паролей |

|

|

выбрать правильный ответ |

|

|

|

|

- 35 - |

|

Продолжение таблицы 3.7 |

|

||

|

тестовое задание |

номер |

|

|

|

|

правильного |

|

|

|

ответа |

27 |

Основное отличие симметричной криптографии от |

|

|

|

асимметричной заключается в том, что… |

|

|

|

1. |

симметричные криптоалгоритмы используют |

|

|

|

ключи меньшей длины |

|

|

2. |

симметричные криптоалгоритмы используют |

|

|

|

один и тот же ключ при шифровании и |

|

|

|

расшифровании, а асимметричные – разные |

|

|

|

ключи |

|

|

3. |

симметричные криптоалгоритмы более стойкие |

|

|

выбрать правильный ответ |

|

|

28 |

Открытые ключи используются… |

|

|

|

1. |

в симметричных методах с несколькими циклами |

|

|

|

шифрования |

|

|

2. |

в методах блочных перестановок |

|

|

3. |

при симметричном шифровании |

|

|

4. |

в асимметричной криптологии |

|

|

выбрать правильный ответ |

|

|

29 |

Электронно-цифровая подпись документа формируется |

|

|

|

на основе… |

|

|

|

1. |

сторонних данных |

|

|

2. |

перестановки элементов ключа |

|

|

3. |

специального вспомогательного документа |

|

|

4. |

самого документа |

|

|

выбрать правильный ответ |

|

|

30 |

Межсетевой экран (брандмауэр) позволяет разделить |

|

|

|

сеть на части и … |

|

|

|

1. |

проверять наличие цифровой подписи у каждого |

|

|

|

пакета с данными, проходящего через границу |

|

|

2. |

проверять пакеты с данными на наличие вирусов |

|

|

|

при прохождении через границу |

|

|

3. |

удалять вирусы из каждого пакета с данными, |

|

|

|

проходящего через границу |

|

|

4. |

реализовать набор правил прохождения пакетов с |

|

|

|

данными через границу |

|

|

выбрать правильный ответ |

|

|

- 36 -

4 КОДИРОВАНИЕ АЛГОРИТМОВ БЛОКСХЕМАМИ

Понятие алгоритма так же фундаментально для информатики, как и понятие информации. В специальной литературе встречаются разные определения алгоритма, однако при внимательном прочтении можно обнаружить эквивалентность всех определений.

Алгоритм – это формальное описание способа решения задачи путем разбиения ее на конечную по времени последовательность элементарных операций. Набор таких элементарных операций должен быть известен заранее. Под решением задачи понимается некий результат, полученный из исходных данных. Можно сказать, что алгоритм представляет собой детальный план преобразования исходных данных в результат путем использования конкретного набора инструментов. Если радикально изменить набор инструментов, то изменится радикально и план действий.

В кибернетике алгоритмом управления называют последовательность команд по управлению объектом, приводящую к заранее поставленной цели. Объектом управления может быть как техническое устройство, так и живое существо. Объект управления называют исполнителем алгоритма. У каждого исполнителя имеется свой перечень команд, которые он может исполнить. Такой перечень называется системой команд исполнителя алгоритмов. Программа – это алгоритм, записанный на языке исполнителя. Для алгоритма строго не определяется форма его представления. Алгоритм можно изобразить графически, можно – словесно, можно какими-нибудь специальными значками. Но программа должна быть записана на языке исполнителя.

Если в качестве исполнителя алгоритмов предполагается использовать компьютер, то система команд должна включать только:

1.старт (или начало)

2.конец

3.ввод или вывод данных

4.вычисление некоторой величины и размещение ее в памяти

5.проверка условия (два возможных значения - истина либо ложь) Для такой системы команд исполнителя последние сорок лет используют

графические схемы, изображающие алгоритмы. Формы элементов блок-схем приведены в таблице 4.1

Таблица 4.1

команда |

блок для блок-схемы |

старт (или начало)

|

- 37 - |

Продолжение таблицы 4.1 |

|

команда |

блок для блок-схемы |

конец |

|

ввод или вывод данных |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вычисление некоторой |

|

|

|

Только один |

||

|

|

|

||||

|

|

|

вход !! |

|||

величины и размещение ее |

|

|

|

|

||

в памяти |

|

|

|

Только один |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

выход !! |

|

|

|

|

|||

проверка условия (два |

Только один |

|||||

|

|

вход !! |

||||

|

|

|

|

|||

возможных значения - |

|

|

|

|

|

Два выхода: |

|

|

|

|

|||

истина либо ложь) |

|

|

|

|

один для значения “истина”, |

|

|

|

|

|

|

||

|

|

|

|

|

другой для значения “ложь” |

|

4 . 1 Линейные алгоритмы

Линейным называют алгоритм, в котором команды должны выполняться по очереди, каждая только один раз. Далее приведен пример кодирования линейного алгоритма.

Пример:

Пусть требуется вычислить

значение функции y(x) при каком - либо одном заданном значении

аргумента x.

y = ex cos x |

|

Схема алгоритма на рисунке 4.1. |

|

Блок 1 осуществляет ввод значения |

|

аргумента x. |

|

Блок 2 осуществляет вычисление |

|

значения y(x) по формуле. |

|

Блок 3 осуществляет вывод |

Рисунок 4.1 |

полученного значения функции. |

4 . 2 Разветвляющиеся алгоритмы

Разветвляющимися называют алгоритмы с альтернативным выбором по условию ( или по совокупности условий ).

- 38 -

Следующие примеры поясняют как кодировать такие алгоритмы. Пример 1

Даны три разных числа X, Y, Z. Требуется выбрать число с наибольшим значением. Умеющему считать и читать человеку это очень просто сделать визуально. Если же в качестве исполнителя алгоритма предполагается использовать компьютер, то две операции сравнения и специальное обозначение наибольшего значения ( Max ) приведут к схеме на рисунке 4.2 .

−Блок 1 обозначает операцию ввода трех величин X, Y, Z.

−Блок 2 содержит сравнение величин X и Y. Наибольшая из них запоминается под именем Max в блоке 4 или блоке 3.

− |

Блок 5 сравнивает величину Z с Max. Если окажется больше, то Max |

|

изменит значение в блоке 6. |

− |

Блок 7 выводит значение наибольшей из трех величин |

- 39 -

Пример 2:

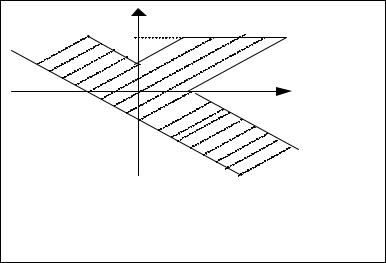

Пусть заданы координаты точки на плоскости ( два числа ). Требуется проверить, принадлежит ли точка заштрихованной области чертежа.

|

|

y |

|

|

Дан чертеж: |

|

1 |

x |

|

|

1 |

|

||

|

-1 |

|

||

|

|

|

|

|

|

|

-1 |

|

|

Уравнение верхней прямойy = −x +1. Уравнение нижней прямой y = −x −1. |

||||

Поэтому |

заштрихованная |

область |

будет |

определяться |

y < −x +1

неравенствами y > −x −1. Схема алгоритма приведена на рисунке 4.3

Рисунок 4.3 − Блок 1 выполняет ввод координат точки.

-40 -

−Блок 2 проверяет, лежит ли точка ниже верхней прямой. и одновременно выше нижней прямой. Если лежит (да ), то переход на блок 3, в противном случае ( нет ), переход на блок 4.

−Блок 3 выводит сообщение о принадлежности точки заштрихованной области.

−Блок 4 выводит сообщение о том, что точка не принадлежит области.

|

y |

|

|

|

2 |

|

|

1 |

|

2 |

x |

- 1 |

|

1 |

|

|

|

|

|

|

- 1 |

1 |

|

|

|

|

Рисунок 4.4

Пример 3:

Пусть заданы координаты точки плоскости ( два числа ). Требуется проверить, принадлежит ли точка заштрихованной области чертежа на рисунке 4.4.

Всю заштрихованную область можно разбить на две части, обозначенные большими цифрами 1 и 2.Часть 1 определяется неравенствами

y < −x +1

y > −x −1

Часть 2 определяется неравенствами

y < x +1

y > x −1y < 2

y ≥ −x +1

Схема алгоритма приведена на рисунке 4.5.

−Блок 1 выполняет ввод координат точки.

−Блок 2 проверяет, лежит ли точка в части 1 (ниже верхней прямой). Если лежит (да ), то переход на блок 4, в противном случае ( нет ), переход на блок 3

−Блок 3 проверяет, лежит ли точка в части 2. Если лежит (да ), то переход на блок 4, в противном случае ( нет ), переход на блок 5.

−Блок 4 выводит сообщение о принадлежности точки заштрихованной области.