Билеты Осн ИБ / 6

.docx-

Какую роль национальные интересы играют в информационной сфере.

Национальные интересы России в информационной сфере заключаются в соблюдении конституционных прав и свобод граждан в области получения информации и пользования ею, в развитии современных телекоммуникационных технологий, в защите государственных информационных ресурсов от несанкционированного доступа.

Усиливаются угрозы национальной безопасности РФ в информационной сфере. Обеспечение национальной безопасности РФ во многом определяется состоянием информационной безопасности. Важнейшими задачами обеспечения информационной безопасности РФ являются:

-

реализация конституционных прав и свобод граждан РФ в сфере информационной деятельности;

-

совершенствование и защита отечественной информационной инфраструктуры, интеграция России в мировое информационное пространство;

-

противодействие угрозе развязывания противоборства в информационной сфере.

-

Что представляет собой организационно-правовое обеспечение информационной безопасности.

Организационно-правовое обеспечение информационной безопасности представляет собою совокупность решений, законов, нормативов, регламентирующих как общую организацию работ по обеспечению информационной безопасности, так и создание, и функционирование систем защиты информации на конкретных объектах. Основные функции организационно-правовой базы следующие:

1) разработка основных принципов отнесения сведений, имеющих конфиденциальный характер, к защищаемой информации;

2) определение системы органов и должностных лиц, ответственных за обеспечение информационной безопасности в стране и порядка регулирования деятельности предприятия и организации в этой области;

3) создание полного комплекса нормативно-правовых руководящих и методических материалов (документов), регламентирующих вопросы обеспечения информационной безопасности как в стране в целом, так и на конкретном объекте;

4) определение мер ответственности за нарушения правил защиты;

5) определение порядка разрешения спорных и конфликтных ситуаций по вопросам защиты информации.

Под юридическими аспектами организационно-правового обеспечения защиты информации понимается совокупность законов и других нормативно-правовых актов, с помощью которых достигались бы следующие цели:

-

все правила защиты информации являются обязательными для соблюдения всеми лицами, имеющими отношение к конфиденциальной информации;

-

узакониваются все меры ответственности за нарушение правил защиты информации;

-

узакониваются (приобретают юридическую силу) технико-математические решения вопросов организационно-правового обеспечения защиты информации;

-

узакониваются процессуальные процедуры разрешения ситуаций, складывающихся в процессе функционирования системы защиты.

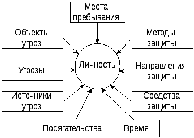

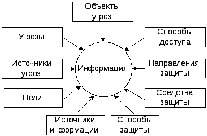

На рис. 6.1–6.3 представлены варианты концептуальных моделей безопасности продукции, личности и информации. Даже беглый анализ этих моделей дает представление о многообразии действий и мероприятий по обеспечению информационной безопасности.

Рис. 6.1. Концептуальная модель безопасности личности

Рис. 6.2. Концептуальная модель безопасности продукции

Рис. 6.3. Концептуальная модель безопасности информации

Созданием законодательной базы в области информационной безопасности каждое государство стремится защитить свои ресурсы. Информационные ресурсы государства в самом первом приближении могут быть разделены на три большие группы:

-

информацию открытую – на распространение и использование которой не имеется никаких ограничений;

-

информацию запатентованную – охраняется внутригосударственным законодательством или международными соглашениями как объект интеллектуальной собственности;

-

информацию, «защищаемую» ее собственником, владельцем с помощью отработанных механизмов защиты государственной, коммерческой или другой охраняемой тайны; к этому виду относят обычно информацию, не известную другим лицам, которая или не может быть запатентована, или умышленно не патентуется с целью избежания или уменьшения риска завладения ее соперниками, конкурентами.

Защищают и охраняют, как правило, не всю или не всякую информацию, а наиболее важную, ценную для собственника, ограничение распространения которой приносит ему какую-то пользу или прибыль, возможность эффективно решать стоящие перед ним задачи.

К защищаемой информации относят:

Во-первых, секретную информацию. К секретной информации в настоящее время принято относить сведения, содержащие государственную тайну.

Во-вторых, конфиденциальную информацию. К этому виду защищаемой информации относят обычно сведения, содержащие коммерческую тайну, а также тайну, касающуюся личной (неслужебной) жизни и деятельности граждан.

Таким образом, под защищаемой информацией понимают сведения, на использование и распространение которых введены ограничения их собственником и характеризуемые понятием «тайна».

Применительно к органам государственной власти и управления под тайной понимается то, что скрывается от других, что известно определенному кругу людей. Иначе говоря, те сведения, которые не подлежат разглашению, и составляют тайну.

Основное направление использования этого понятия – засекречивание государством определенных сведений, сокрытие которых от соперников, потенциального противника дает ему возможность успешно решать жизненно важные вопросы в области обороны страны, политических, научно-технических и иных проблем с меньшими затратами сил и средств.

К подобному же виду тайны относится засекречивание предприятием, фирмой сведений, которые помогают ему эффективно решать задачи производства и выгодной реализации продукции.

Сюда же примыкают и тайны личной жизни граждан, обычно гарантируемые государством: тайна переписки, врачебная тайна, тайна денежного вклада в банке и др. Классификацию информации с точки зрения ее владельца можно представить в виде таблицы (табл. 6.1). Цветом выделена та информация, защита которой обеспечивается государством.

Второй функцией организационно-правового обеспечения информационной безопасности является определение системы органов и должностных лиц, ответственных за обеспечение информационной безопасности в стране. Основой для создания государственной системы организационно-правового обеспечения защиты информации является создаваемая в настоящее время государственная система защиты информации, под которой понимается совокупность федеральных и иных органов управления и взаимоувязанных правовых, организационных и технических мер, осуществляемых на различных уровнях управления и реализации информационных отношений и направленных на обеспечение безопасности информационных ресурсов.

Основные положения правового обеспечения защиты информации приведены в Доктрине информационной безопасности РФ, а также в других законодательных актах.

-

Угрозы нарушения конфиденциальности, целостности и доступности информации.

Существует три разновидности угроз.

1. Угрозы нарушения доступности.

2. Угрозы нарушения целостности.

3. Угрозы нарушения конфиденциальности.

Доступность информации – свойство системы (среды, средств и технологии обработки), в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость.

Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей. Рассмотрим пример: в случае выхода из строя сервера, на котором расположена требуемая для принятия стратегического решения информация, нарушается свойство доступности информации. Аналогичный пример: в случае изоляции по какой-либо причине (выход из строя сервера, отказ каналов связи и т.д.) почтового сервера можно говорить о нарушении доступности услуги «электронная почта». Особо следует отметить тот факт, что причина нарушения доступности информации или информационной услуги не обязательно должна находиться в зоне ответственности владельца услуги или информации. Например, в рассмотренном выше примере с нарушением доступности почтового сервера причина (отказ каналов связи) может лежать вне зоны ответственности администраторов сервера (например, отказ магистральных каналов связи). Также следует отметить, что понятие «доступность» субъективно в каждый момент времени для каждого из субъектов, потребляющих услугу или информацию в данный момент времени. В частности, нарушение доступности почтового сервера для одного сотрудника может означать срыв индивидуальных планов и потерю контракта, а для другого сотрудника той же организации – невозможность получить выпуск свежих новостей.

Целостность информации – существование информации в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Чаще субъектов интересует обеспечение более широкого свойства – достоверности информации, которое складывается из адекватности (полноты и точности) отображения состояния предметной области и непосредственно целостности информации, т.е. ее неискаженности.

Угрозы нарушения целостности – это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в ИС. Нарушение целостности может быть вызвано различными факторами – от умышленных действий персонала до выхода из строя оборудования.

Причины нарушения целостности информации:

-

Субъективные

-

Преднамеренные.

-

Диверсия (организация пожаров, взрывов, повреждений электропитания и др.).

-

Непосредственные действия над носителем (хищение, подмена носителей, уничтожение информации).

-

Информационное воздействие (электромагнитное облучение, ввод в компьютерные системы разрушающих программных средств, воздействие на психику личности и психотропным оружием).

-

-

Непреднамеренные.

-

Отказы обслуживающего персонала (гибель, длительный выход из строя).

-

Сбои людей (временный выход из строя).

-

Ошибки людей.

-

-

Объективные, непреднамеренные.

-

Отказы (полный выход из строя) аппаратуры, программ, систем питания и жизнеобеспечения).

-

Сбои (кратковременный выход из строя) аппаратуры, программ, систем питания и жизнеобеспечения).

-

Стихийные бедствия (наводнения, землетрясения, ураганы).

-

Несчастные случаи (пожары, взрывы, аварии).

-

Электромагнитная несовместимость.

-

Конфиденциальность – способность системы обеспечивать целостность и сохранность информации ее законных пользователей.

Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев работе программных и аппаратных средств.

Реализация каждой из указанных угроз в отдельности или их совокупности приводит к нарушению информационной безопасности предприятия.

Собственно говоря, все мероприятия по обеспечению информационной безопасности должны строиться по принципу минимизации указанных угроз.

Все мероприятия по обеспечению информационной безопасности условно можно рассматривать на двух основных уровнях: на уровне физического доступа к данным и на уровне логического доступа к данным, которые являются следствием административных решений (политик).

На уровне физического доступа к данным рассматриваются механизмы защиты данных от несанкционированного доступа и механизмы защиты от повреждения физических носителей данных. Защита от несанкционированного доступа предполагает размещения серверного оборудования с данными в отдельном помещении, доступ к которому имеет лишь персонал с соответствующими полномочиями. На этом же уровне в качестве средств защиты возможно создание географически распределенной системы серверов. Уровень защиты от физического повреждения предполагает организацию различного рода специализированных систем, предотвращающих подобные процессы. К их числу относят: серверные кластера и back-up (резервного копирования) сервера. При работе в кластере (например, двух серверов) в случае физического отказа одного из них второй будет продолжать работу, таким образом работоспособность вычислительной системы и данных не будет нарушена. При дополнительной организации резервного копирования (back-up сервера) возможно быстрое восстановление вычислительной системы и данных даже в случае выхода из строя второго сервера в кластере.

Уровень защиты от логического доступа к данным предполагает защиту от несанкционированного доступа в систему (здесь под системой понимается система, предназначенная для порождения, хранения и обработки данных любого класса – от простых учетных систем до решений класса ERP) как на уровне баз данных, так и на уровне ядра системы и пользовательских форм. Защита на этом уровне предполагает принятие мер по предотвращению доступа к базе данных как из Интернет, так и из локальной сети организации (на последний аспект обеспечения безопасности традиционно обращается мало внимания, хотя этот аспект напрямую связан с таким явлением, как промышленный шпионаж). Защита ядра системы предполагает, наряду с обозначенными выше мерами, вычисление контрольных сумм критических частей исполнимого кода и периодический аудит этих контрольных сумм. Подобный подход позволяет повысить общую степень защищенности системы. Обеспечение безопасности на уровне пользовательских форм декларирует обязательное шифрование трафика, передающегося по локальной сети (или через Интернет) между клиентом (пользовательской формой) и приложением (ядром системы). Также безопасность на этом уровне может обеспечиваться вычислением контрольных сумм этих форм, с последующей их проверкой, принятием идеологии «разделения данных и кода». Например, система, построенная по технологии «тонкого клиента» с позиций обеспечения безопасности на данном уровне имеет преимущество перед системой, построенной по технологии «толстого клиента», поскольку на уровне пользовательских форм не предоставляет доступа к коду бизнес-логики (например, путем дизассемблирования исполняемого файла). К этому же уровню защиты относится механизм сертификации, когда в обмене между пользовательской формой и сервером, а также подлинность самой пользовательской формы подтверждается третьим участником обмена – центром сертификации.