Работа №1. Анализ модели угроз иб и уязвимостей

-

Назначение

Провести анализ рисков ИБ с использованием модели угроз ИБ и уязвимостей, для чего последовательно выполняются этапы моделирования системы и установления связей.

-

Цель

Получение практических навыков работы с программным продуктом «Гриф» для расчета информационного риска АС с применением модели анализа угроз ИБ и уязвимостей.

-

Предметная область

Объект изучения – анализ рисков ИБ, программный продукт «Гриф» компании Digital Security.

Методы изучения – моделирование системы, работа с ПО.

Средства изучения – учебный стенд.

-

Сценарий проведения работы

4.1. Ознакомление, установка и первоначальная настройка программного продукта «Гриф» компании из состава Digital Security Office 2006.

4.2. Моделирование информационной сети оцениваемого филиала банка.

4.3. Получить практические навыки работы с ПО «Гриф».

-

Краткие теоретические сведения

Ознакомление с классификацией угроз DSECCT (Digital Security Classification of Threats)

По характеру угрозы ИБ делятся на технологические и организационные.

Технологические угрозы ИБ по виду воздействия делятся на физические и программные (логические). Следующая ступень классификации – источник угрозы. Источниками физических угроз могут быть действия нарушителя (человека), форс-мажорные обстоятельства, отказ оборудования и внутренних систем жизнеобеспечения. Независимо от источника физические угрозы воздействуют на ресурс и на канал связи. Источниками программных угроз может быть локальный или удаленный нарушитель. Объектом локального нарушителя может быть только ресурс. При этом, на ресурсе локальный нарушитель может реализовать угрозы, направленные на операционную систему, прикладное программное обеспечение и информацию. Угрозы, исходящие от удаленного нарушителя, могут воздействовать на ресурс и на канал связи. При доступе к ресурсу удаленный нарушитель может воздействовать на операционную систему, сетевые службы и на информацию. При воздействии на канал связи удаленный нарушитель может реализовать угрозы, направленные на сетевое оборудование и протоколы связи.

Организационные угрозы по источнику воздействия разделяются на воздействие на персонал и действия персонала. Воздействие на персонал может быть физическим и психологическим. Как физическое, так и психологическое воздействие на персонал направлено на сотрудников компании с целью получения информации и нарушения непрерывности ведения бизнеса. Причинами действий персонала, способных вызвать угрозы ИБ, могут быть умышленные либо неумышленные действия. Угрозы, вызванные умышленными действиями персонала, могут быть направлены на информацию и на непрерывность ведения бизнеса. Угрозы, вызванные неумышленными действиями персонала, могут быть направлены на информацию и на непрерывность ведения бизнеса.

1. Угрозы технологического характера

1.1) Физические

- Действия нарушителя (человека)

-

На ресурс

-

На канал связи

- Форс-мажорные обстоятельства

-

На ресурс

-

На канал связи

- Отказ оборудования и внутренних систем жизнеобеспечения

-

На ресурс

-

На канал связи

1.2) Программные (логические)

- Локальный нарушитель

-

На ресурс

-

На операционную систему

-

На прикладное программное обеспечение

-

На информацию

- Удаленный нарушитель

-

На ресурс

-

На операционную систему

-

На сетевые службы

-

На информацию

-

На канал связи

-

На сетевое оборудование

-

На протоколы связи

2. Угрозы организационного характера

2.1) Воздействие на персонал

- Физическое

-

Получение информации

-

Нарушение непрерывности ведения бизнеса

- Психологическое

-

Получение информации

-

Нарушение непрерывности ведения бизнеса

2.2) Действия персонала

- Умышленные действия

-

На информацию

-

На непрерывность ведения бизнеса

- Неумышленные действия

-

На информацию

-

На непрерывность ведения бизнеса

Таким образом, классификация угроз ИБ разделяется по характеру угрозы, виду воздействия, источнику и объекту угрозы. С самими угрозами, предложенными компанией Digital Security, можно познакомится в процессе выполнения работы.

-

Рабочее задание

6.1. Ознакомление, установка и первоначальная настройка программного продукта «Гриф» компании из Digital Security Office 2006.

Программный продукт Digital Security Office 2006 состоит из серверной и клиентской части. В локальной сети достаточно установить одну серверную часть.

6.1.1. Установка сервера

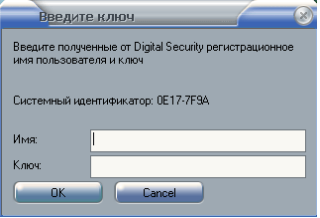

В папке Сервер_full выберите установочный файл dsoffice2006_academic_edition_server и далее следуйте стандартным инструкциям установки (рис.1.1).

Рис.1.1.

Установка Digital Security Office

2006

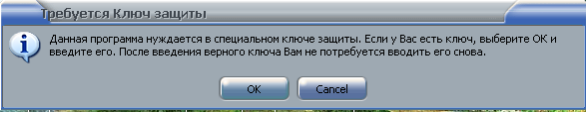

После перезагрузки программа попросит ввести ключ. Для этого скопируйте идентификатор на электронный носитель. Идентификатор отправляется в центр генерации ключей. В ответ приходит имя и ключ.

Внимание! Имя необходимо вводить с клавиатуры, а ключ копировать.

6.1.2. Установка клиента

В

папке Клиент_full выберите установочный

файл dsoffice2006_academic_edition_client и далее следуйте

стандартным инструкциям установки.

После перезагрузки запустите "Гриф"

с рабочего стола (если установлен ярлык)

или Пуск - > Программы -> Digital Security ->

Digital Security Office 2006 Клиент -> ГРИФ 2006.

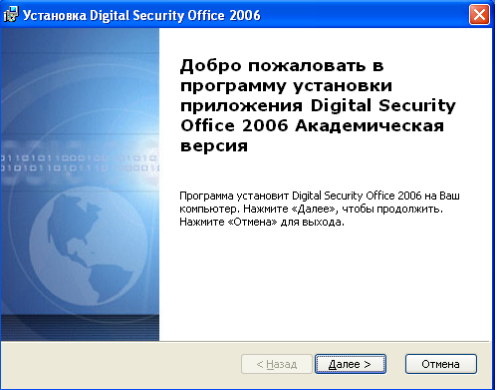

Программа попросит ввести ключ (рис.1.2).

Рис.1.2. Подтверждение наличия ключа защиты

Скопируйте системный идентификатор на электронный носитель. Идентификатор отправляется в центр генерации ключей. В ответ приходит имя и ключ.

Внимание! Имя необходимо вводить с клавиатуры, а ключ копировать (рис.1.3).

Рис.1.3.

Регистрация пользователя.