- •Передмова

- •1.3 Основи розроблення гарантованих систем захисту

- •3.1.2 Поняття про гранулювання захисту

- •3.4.1 Модель Байба

- •3.6 Приклади моделювання питань безпеки в обчислювальних системах

- •3.7 Основи синтезу моделей безпеки

- •3.7.1 Методика синтезу моделей безпеки

- •5.1.3 Процедури захисту

- •АТРИБУТ

- •Атрибут доступу

- •АУДИТ

- •БАЗА ДАНИХ

- •ВИМОГИ

- •Вимоги безпеки

- •ВИЯВЛЕННЯ

- •ДЕШИФРУВАННЯ

- •ДИСПЕТЧЕР

- •ДОСТУП

- •ЕКРАН

- •ЕКСПЕРТ

- •ЕКСПЕРТИЗА

- •ЕКСПОРТ

- •ЖУРНАЛ

- •Контрольний журнал

- •Системний журнал

- •ЗАБЕЗПЕЧЕННЯ

- •ЗАПИТ

- •ЗАХИСТ

- •ЗАШИФРУВАННЯ

- •КАНАЛ

- •КВОТА

- •КОМПЛЕКС

- •КОНТРОЛЬ

- •КРИПТОМАРШРУТИЗАТОР

- •КРИПТОСИСТЕМА

- •МАРШРУТИЗАТОР

- •МАТРИЦЯ

- •Матриця встановлення повноважень

- •МЕРЕЖА

- •МЕТОД

- •МОДЕЛЬ

- •ПАРАДИГМА

- •ПЕРЕТВОРЕННЯ

- •ПРАВИЛО

- •ПРЕДМЕТНА ЧАСТИНА

- •ПРИНЦИП

- •ПРОГРАМА

- •Троянська програма

- •ПРОЕКТ

- •ПРОТОКОЛ

- •ПРОЦЕДУРА

- •РЕЖИМ

- •РЕСУРСИ

- •РОЗШИФРУВАННЯ

- •СЕМАНТИКА

- •СЕРЕДОВИЩЕ

- •СИСТЕМА

- •СТАНДАРТ

- •ТЕКСТ

- •ТЕСТУВАННЯ

- •ШИФРАТОР

- •ШИФРУВАННЯ

- •Абонентське шифрування

- •Шифрування даних

- •ШИФРОТЕКСТ

Мiнiстерство транспорту та зв'язку Укра¨ни Мiнiстерство освiти i науки Укра¨ни

Державний унiверситет iнформацiйно-комунiкацiйних технологiй

В.М. Богуш, О.А. Довидьков

ТЕОРЕТИЧНI ОСНОВИ ЗАХИЩЕНИХ

IНФОРМАЦIЙНИХ

ТЕХНОЛОГIЙ

Êè¨â

ÄÓIÊÒ

2005

ÓÄÊ 681.322 ÁÁÊ 32.973 Á74

Рекомендовано Мiнiстерством освiти i науки Укра¨ни

Рецензенти:

доктор фiзико-математичних наук, професор Задiрака В.К. доктор технiчних наук, професор Смiрнов Ю.О.

Богуш В.М., Довидьков О.А.

Теоретичнi основи захищених iнформацiйних технологiй. Ê.: ÄÓIÊÒ, 2005. 414 ñ.

ISBN 966 963313 1 0

У посiбнику зроблена спроба логiчного структурованого комплексного викладення теоретичних основ гарантовано захищених iнформацiйних систем i технологiй, якi iлюструють загальнi пiдходи та вимоги нормативних документiв, що регламентують питання забезпечення ¨х безпеки в Укра¨нi та у свiтi. Розглядаються формальнi моделi безпеки та принципи ¨х використання в iнформацiйних системах та технологiях, аналiзуються iснуючi архiтектури захищених комп'ютерних систем. Надаються стандартизованi моделi опису су- часних iнформацiйних технологiй та методи оцiнки ¨х ефективностi.

Для фахiвцiв у галузi iнформацiйно¨ безпеки, студентiв, що навчаються за усiма спецiальностями освiтнього напряму Iнформацiйна безпека .

ÁÁÊ 32.973

ISBN 966 963313 1 0

c В.М.Богуш, О.А.Довидьков, 2005

Передмова

Сучаснi масштаби застосування iнформацiйних технологiй стали такими, що поряд з проблемами продуктивностi, надiйностi та стiйкостi функцiонування iнформацiйних систем, гостро поста¹ проблема захисту циркулюючо¨ в системах iнформацi¨ вiд несанкцiонованого доступу.

Незважаючи на стiйку тенденцiю до пiдсилення впроваджених в iнформацiйнi системи механiзмiв захисту, системи все ще залишаються достатньо уразливими з точки зору безпеки, що заставля¹ сумнiватися про досягнення гарантованостi захисту.

У посiбнику зроблена спроба логiчного структурованого комплексного викладення теоретичних основ створення гарантовано захищених iнформацiйних систем i технологiй, якi iлюструють су- часнi пiдходи та вимоги нормативних документiв, щодо забезпече- ння ¨х безпеки в Укра¨нi та у свiтi.

Перший роздiл посiбника присвячений розгляду основних парадигм формування захищених iнформацiйних технологiй. Наведенi етапи розвитку парадигм вiд нульового етапу, коли з'явилися першi електроннi обчислювальнi машини, до сьогодення, коли широке застосування знаходять iнтегрованi системи управлiння безпекою, системи пошуку уразливостей та виявлення вторгнень, здiйсню¹ться широке впровадження стандартизованих процесiв управлiння безпекою.

Визначенi основнi поняття теорi¨ захисту iнформацi¨ та ризикiв функцiонування iнформацiйних систем, встановлено, що основною причиною появи уразливостей в таких системах ¹ помилки пiд час розроблення ¨х систем захисту, що призводять до появи каналiв потенцiйного порушення безпеки: каналiв нелегiтимного доступу, каналiв несанкцiонованого доступу та прихованих каналiв витоку

4 |

Передмова |

|

|

iнформацi¨. Наведене поняття гарантовано захищено¨ iнформацiйно¨ технологi¨ та розглянутi основнi принципи розробки систем та засобiв захисту.

Розглядаються концепцiя i¹рархiчно¨ декомпозицi¨ до побудови систем захисту та доказовий пiдхiд, якi ¹ основою формування гарантовано захищених iнформацiйних технологiй та сучасно¨ нормативною бази з оцiнювання захищеностi комп'ютерних систем. Вiдповiдно до доказового пiдходу як основа надання певно¨ множини послуг захисту, достатньо¨ для пiдтримки полiтики безпеки, розгляда¹ться так звана довiрча обчислювальна база, втiленням яко¨ ¹ комплекс засобiв захисту. Саме з метою спрощення формування та оцiнювання довiрчо¨ обчислювально¨ бази до ¨¨ складових висуваються стандартизованi в нормативних документах вимоги щодо якостi надання послуг захисту.

Як основа забезпечення розмежування доступу при реалiзацi¨ комплексу засобiв захисту опису¹ться концепцiя диспетчера доступу. Ця концепцiя не ¹дино можлива, проте ¹ найбiльш опрацьованою теоретично i перевiреною на практицi.

З метою структуризацi¨ пiдходiв до розроблення гарантованих систем захисту пропону¹ться система методiв забезпечення заданих гарантiй захисту та система нормативних документiв iз забезпечення захисту iнформацi¨.

У другому роздiлi посiбника розглянутi загальнi моделi опису процесiв захисту iнформацi¨ в комп'ютерних системах. Опис базових операцiй в комп'ютернiй системi здiйсню¹ться в термiнах поширено¨ на сьогоднi суб'¹ктно-об'¹ктно¨ моделi. Вводяться поняття моделi загроз, яка представля¹ абстрактний формалiзований або неформалiзований опис методiв i засобiв здiйснення загроз, та двох основних типiв моделей порушника: еталонно¨ та диференцiйовано¨.

Оскiльки вiдправною точкою для визначення сил та засобiв на створення системи захисту комп'ютерно¨ системи, формування ¨¨ структури, складу засобiв захисту i вимог до них ¹ визначення цiнностi iнформацi¨ або iнформацiйних ресурсiв та спiвставлення з нею витрат на захист, то розглядаються основнi моделi опису цiнностi iнформацi¨: адитивна модель цiнностi, порядкова шкала цiнностi, модель решiтки цiнностей, MLS решiтка, а також наве-

Передмова |

5 |

|

|

дений приклад оцiнки ризику з використанням адитивно¨ моделi цiнностi.

Основу теорi¨ захищених систем складають методи аналiзу та синтезу моделей безпеки. Для цього у третьому роздiлi посiбника нада¹ться визначення полiтики безпеки в термiнах суб'¹ктнооб'¹ктно¨ моделi захисту, вводиться поняття гранулювання захисту та розглядаютсья основнi типи полiтик безпеки: мандатна, дискрецiйна та ролева. Окремо розглядаються адмiнiстративний та довiрчий пiдходи до керування доступом, якi визначенi в НД ТЗI 2.5-004-99 Критерi¨ оцiнки захищеностi iнформацi¨ в комп'ютерних системах вiд несанкцiонованого доступу .

Дослiдження полiтик безпеки обчислювальних систем на основi моделей безпеки сприя¹ об рунтуванню повноти i правильностi рiшень, прийнятих при формуваннi полiтик безпеки обчислювальних систем, i визначеннi вимог до ¨хнiх комплексiв засобiв захисту (КСЗ) iз застосуванням формалiзованих методiв.

На основi систематизацi¨ напрацьованих моделей безпеки, аналiзу ¨хнього вза¹мозв'язку та можливостi об'¹днання наводяться два види класифiкацi¨ моделей безпеки: за типами загроз та за пiдходами до захисту.

В основу класифiкацi¨ моделей за видом загроз, протидiя яким розгляда¹ться в моделях, видiляються три класи моделей:

•моделi розмежування доступу;

•моделi контролю цiлiсностi;

•моделi забезпечення доступностi.

Моделi розмежування доступу, представляють найбiльш розвинений клас моделей безпеки. Вони можуть бути побудованi за принципом надання прав доступу, можуть бути ймовiрнiсними та iнформацiйними.

У посiбнику детально дослiдженi найбiльш поширенi моделi наведених вище класiв. Зокрема:

•моделi дискрецiйного доступу (модель Харрiсона-Руссо- Ульмана, модель розповсюдження прав доступу Take-Grant);

•мандатнi моделi керування доступом (модель Белла-ЛаПадули, моделi з динамiчною змiною рiвнiв суб'¹ктiв та об'¹ктiв);

•спецiалiзованi моделi безпеки (модель Лендвера);

•iнформацiйнi моделi (модель невтручання, модель невиводимо-

6 |

Передмова |

|

|

стi, модель потокiв iнформацi¨);

•ймовiрнiснi моделi (iгрова модель, модель системи безпеки з повним перекриттям, ланкова модель);

•моделi забезпечення цiлiсностi (модель Байба, модель КларкаВiльсона, модель контролю цiлiсностi ядра системи);

•моделi забезпечення доступностi (мандатнi моделi цiлiсностi, модель Мiллена розподiлу ресурсiв).

Наведенi приклади моделювання питань безпеки в обчислювальних системах:

•моделi захисту централiзованих та розподiлених операцiйних систем;

•моделi захисту деяких технологiй оброблення iнформацi¨;

•моделi безпеки середовищ розроблення та функцiонування прикладного програмного забезпечення.

Запропонована методика та наведений приклад синтезу гарантовано захищено¨ автоматизовано¨ системи, що передбача¹:

•створення моделi системи;

•розробку моделi безпеки;

•моделювання умов виконання полiтики безпеки;

•реалiзацiю гарантовано захищено¨ системи.

Результати синтезу моделей безпеки можуть бути використанi для доведення гарантованостi захисту систем для випадку, коли умови теорем, якi доводять пiдтримку полiтики безпеки, сформулювати без доведень у виглядi стандарту.

Як iсторично перший приклад використання такого пiдходу розгляда¹ться прийнятий мiнiстерством оборони США у 1985 роцi стандарт Computer System Evaluation Criteria (критерi¨ безпеки комп'ютерних систем), де були нормативно визначенi вимоги пiдтримки двох класiв полiтик безпеки дискрецiйно¨ та полiтики MLS. У посiбнику розглянутi основнi твердження та визначення стандарту, таксономiя вимог безпеки (полiтика забезпечення безпеки, мiтки, iдентифiкацiя та автентифiкацiя, ре¹страцiя та облiк, контроль гарантiй функцiонування засобiв захисту, безперервнiсть захисту), а також таксономiя критерi¨в, що утворюють ¹дину шкалу оцiнки безпеки, яка визнача¹ сiм класiв безпеки.

Четвертий роздiл посiбника присвячений огляду основних напрямiв забезпечення гарантiй виконання вимог безпеки. Це, у пер-

Передмова |

7 |

|

|

шу чергу, врахування особливостей розроблення програмного забезпечення захисту iнформацi¨, проблеми надiйностi та стiйкостi програмного забезпечення та реалiзацiя методiв забезпечення надiйностi програмного забезпечення.

Особливу вагу у даному випадку набува¹ забезпечення технологiчно¨ безпеки систем захисту вiд зовнiшнiх (помилки персоналу при експлуатацi¨, спотворення iнформацi¨ в каналах, збо¨ та вiдмови апаратури, змiни конфiгурацi¨ системи) та внутрiшнiх (помилки проектування, помилки алгоритмiзацi¨ задач, помилки програмування, недостатня якiсть засобiв захисту) дестабiлiзуючих факторiв та загроз на основi попередження загроз безпецi (попередження помилок в CASE-технологiях, систематичне тестування, обо- в'язкова сертифiкацiя) та оперативних методiв пiдвищення безпеки (часова надмiрнiсть, iнформацiйна надмiрнiсть, програмна надмiрнiсть).

Iнший пiдхiд забезпечення гарантiй виконання полiтики безпеки пов'язаний з використанням поняття iзольованостi комп'ютерно¨ системи. У посiбнику проводиться дослiдження спiввiдношення забезпечення гарантiй виконання полiтики безпеки та формування iзольованого програмного середовища, нада¹ться опис застосування методу генерацi¨ iзольованого програмного середовища при проектуваннi механiзмiв гарантовано¨ пiдтримки полiтики безпеки та наведенi основнi методи реалiзацi¨ гарантiй виконання задано¨ полiтики безпеки.

Сучаснi стандартизованi моделi опису захищених iнформацiйних технологiй та методи ¨х оцiнювання наведенi у роздiлi 5.

Одним з розповсюджених прикладiв ¹ еталонна модель вза¹модi¨ вiдкритих систем [Open Systems Interconnection (OSI) model], що описана в стандартi ISO 7498-2 i вiдiгра¹ важливу роль як методологiчна, концептуальна i термiнологiчна основа побудови обчи- слювальних мереж. У посiбнику наведений опис i¹рархiчно¨ декомпозицi¨ моделi OSI/ISO, загроз безпецi, стандартизованих процедур захисту та сервiсних служб захисту, можливi засоби реалiзацi¨ захисту, змiст та порядок адмiнiстрування засобiв захисту.

У вiтчизняних нормативних документах системи технiчного захисту iнформацi¨ (НД ТЗI 2.5-004-99. Критерi¨ оцiнки захищеностi iнформацi¨ в комп'ютерних системах вiд несанкцiонованого досту-

8 |

Передмова |

|

|

пу), що являються розвитком Канадських критерi¨в безпеки ком- п'ютерних систем, комп'ютерна система представля¹ться множиною компонентiв, частина яких призначаються для реалiзацi¨ полiтики безпеки (наприклад, засоби iзоляцi¨ процесiв або керування потоками iнформацi¨), iншi впливають на безпеку опосередковано, наприклад, забезпечують функцiонування компонентiв першого типу, а третi не задiянi пiд час вирiшення завдань забезпечення безпеки. Множина всiх компонентiв перших двох типiв представля¹ собою комплекс засобiв захисту.

Функцiональнi послуги захисту, що надаються НД ТЗI, представляють собою певнi набори функцiй, що дозволяють протистояти певнiй множинi загроз. У посiбнику детально розглядаються особливостi рiвнiв послуг та ¨х зв'язку iз забезпеченням захисту вiд певного виду загроз.

Ступень коректностi реалiзацi¨ послуг захисту дозволяють оцiнити критерi¨ гарантiй, якi включають вимоги до архiтектури комплексу засобiв захисту, середовища розробки, послiдовностi розробки, випробування комплексу засобiв захисту, середовища функцiонування та експлуатацiйно¨ документацi¨. I¹рархiя рiвнiв гарантiй (7 рiвнiв) вiдобража¹ поступово наростаючу мiру впевненостi у тому, що реалiзованi в комп'ютернiй системi послуги дозволяють протистояти певним загрозам, що механiзми, якi ¨х реалiзують, у свою чергу коректно реалiзованi i можуть забезпечити очiкуваний споживачем рiвень захищеностi iнформацi¨ пiд час експлуатацi¨ комп'ютерно¨ системи.

Найбiльш досконалою та розвиненою на даний час моделлю опису захищених iнформацiйних технологiй ¹ модель, що покладена в основу мiжнародного стандарту ISO/IEC 15408 (Загальнi критерi¨ безпеки iнформацiйних технологiй [Common Criteria for Information Technology Security Evaluation (CCITSE)]). У посiбнику розглядаються матерiали цього стандарту, якi ¹ енциклопедiю вимог i гарантiй з iнформацiйно¨ безпеки i можуть вiдбиратися та реалiзовуватися у функцiональнi стандарти (профiлi захисту) забезпечення iнформацiйно¨ безпеки для конкретних систем, мереж i засобiв як користувачами (по вiдношенню до того, що вони хочуть одержати в продуктi, який пропону¹ться), так i розробниками й операторами мереж (по вiдношенню до того, що вони гарантують

Передмова |

9 |

|

|

óпродуктi, який реалiзу¹ться).

Óпосiбнику детально розглянутi наступнi основнi компонентиЗагальних критерi¨в :

•потенцiйнi загрози безпецi та завдання захисту;

•полiтика безпеки;

•продукт iнформацiйних технологiй;

•профiль захисту;

•проект захисту;

•функцiональнi вимоги безпеки;

•вимоги гарантiй безпеки;

•рiвнi гарантiй.

Стандарт Загальних критерi¨в опису¹ тiльки загальну схему проведення квалiфiкацiйного аналiзу та сертифiкацi¨, але не регламенту¹ процедуру ¨х здiйснення. Питаннями методологi¨ квалiфiкацiйного аналiзу та сертифiкацi¨ присвячений окремий документ авторiв Загальних критерi¨в Загальна методологiя оцiнювання безпеки iнформацiйних технологiй [Common Methodology for Information Technology Security Evaluation (CMITSE)].

Шостий (заключний) роздiл посiбника присвячений розгляду питань побудови сучасних захищених iнформацiйних технологiй, зокрема, захисту операцiйних систем, забезпечення цiлiсностi в розподiлених обчислювальних середовищах, типового захищеного обчислювального середовища, механiзмiв аудиту. Розглянута перспективна технологiя реалiзацi¨ багаторiвнево¨ системи на основi реляцiйних систем управлiння базами даних.

Посiбник мiстить також словник допомiжних термiнiв i понять та покажчик ключових термiнiв i понять. Ключовi термiни i поняття захищених iнформацiйних технологiй, якi формулюються у основному текстi посiбника та у словнику допомiжних термiнiв i понять видiленi жирним шрифтом, а посилання на них курсивом. Наведенi також англiйськi еквiваленти термiнiв i понять. Це дозволя¹ досить докладно окреслити предметну частину теорi¨ та практики захищених iнформацiйних систем та використовувати посiбник як тлумачний словник.

Перелiк абревiатур i скорочень

Укра¨нська мова

АО асоцiйований об'¹кт АС автоматизована система

АРМ автоматизоване робоче мiсце БД база даних

ВВО вiдмова в обслуговуваннi ВВС вза¹модiя вiдкритих систем ВГБ вимога гарантiй безпеки ДОБ довiрча обчислювальна база ЕОМ електронна обчислювальна машина

IПС iзольоване програмне середовище

IС iнформацiйна система КС комп'ютерна система

КСЗ комплекс засобiв захисту КСЗI комплексна система захисту iнформацi¨

ЛОМ локальна обчислювальна мережа

МБО монiтор безпеки об'¹кта МВВС модель вза¹модi¨ вiдкритих систем

МСЕ Мiжнародна спiлка електрозв'язку

НД ТЗI нормативний документ системи технiчного захисту iнформацi¨ НСД несанкцiонований доступ

ОС обчислювальна система ОУ об'¹кт управлiння

ПБ полiтика безпеки

ПЕМВН побiчнi електромагнiтнi випромiнювання та наведення ПЕОМ персональна електроннообчислювальна машина

ППЕОМ персональна професiйна електронно-обчислювальна машина ПРД правила розмежування доступу СЗ система захисту

СУБД система управлiння базою даних

ФВБ - функцiональна вимога безпеки ЦПП центральний процесорний пристрiй

Англiйська мова

ACL Access Control List (список управлiння доступом)

API Application Program Interfase (iнтерфейс прикладних програм) BIOS Basic Input/Output System (базова система вводу/виводу CCITSE Common Criteria for

Information Technology Security Evaluation (Загальнi критерi¨ безпеки iнформацiйних технологiй)

CMITSE |

Common |

Methodology |

|

for |

Information Technology Securi- |

||

ty |

Evaluation |

(Загальна |

методологiя |

оцiнки безпеки iнформацiйних техно-

Перелiк абревiатур i скорочень |

11 |

|

|

ëîãié)

DAC Discretionary Access Control (дискрецiйний доступ)

DAP Directory Access Protocol (протокол доступу до довiдника)

DB DataBase (база даних)

FWT (скiнченний час очiкування) ICMP Internet Control Message Protocol (мiжмережний протокол керуючих повiдомлень)

IDS Intrusion Detection System (система виявлення атак)

IEC International Electrotechnical Commission (Мiжнародна електротехнiчна комiсiя)

IP Internet Protocol

IT Information Technology (iнформацiйнi технологi¨)

ITU-T International Telecommunication Union Telecommunication standardization sector (сектор телекомунiкацiйно¨ стандартизацi¨ Мiжнародно¨ спiлки електрозв'язку)

IS Information System (iнформацiйна система)

ISO International Organization for

Standardization (Мiжнародна органiзацiя стандартизацi¨)

GID Group Identi cation (iдентифiкатор групи користувачiв в ОС UNIX) LDAP Light Directory Access Protocol (полегшений протокол доступу до довiдника)

MAC Mandatory Access Control (мандатне керування доступом)

MLS Multilevel Security

MWT (максимальний час очiкування)

NRD (нема читання знизу) NWU (нема запису наверх)

OSI Open Systems Interconnection (model) (модель вза¹модi¨ вiдкритих систем)

TCSC Trusted Computer System Criteria (Критерi¨ безпеки комп'ютерних систем)

TCB Trusted Computing Base (довiрча обчислювальна база)

UID User Identi cation (iдентифiкатор користувача в ОС UNIX)

VPN Virtual Private Network (вiртуальна приватна мережа)

Основнi позначення

A, B, ..., X, Y, Z |

|

множини |

a, b, ..., x, y, z |

|

елементи множин |

N, Z, Q, R, C |

множини натуральних, цiлих, рацiональних, |

|

|

|

дiйсних i комплексних чисел |

|

пуста множина |

|

a X, a / X |

|

елемент a належить (не належить) множинi X |

|

квантор загальностi (для усiх) |

|

x A |

|

для будь-якого елемента x множини A |

|

|

квантор iснування (iсну¹) |

y B |

|

iсну¹ (знайдеться) елемент y iз множини B |

|

|

квантор слiдування (якщо ..., то ...) |

A B, B A |

|

множина A ¹ пiдмножиною множини B |

A B |

|

об'¹днання множин A i B |

A ∩ B |

|

перетин множин A i B |

A\B |

|

рiзниця множин A i B |

|

|

логiчна операцiя АБО |

|

логiчна операцiя виключне АБО |

|

M |

|

матриця доступу |

read |

|

читати |

write |

|

записувати |

own |

|

володiти |

take |

|

брати |

grant |

|

давати |

create |

|

створити |

remote |

|

видалити |

reset |

|

встановлювати |

higt-in |

|

високе введення |

lov-in |

|

низьке введення |

hing-out |

|

високе виведення |

lov-out |

|

низьке виведення |

Ðîçäië 1

Парадигми формування захищених iнформацiйних технологiй

1.1Основнi поняття гарантовано захищених iнформацiйних технологiй

1.1.1Етапи розвитку парадигм захисту iнформацi¨

По справжньому безпечною можна вважати систему, яка ¹ вимкненою, замкнутою в вогнетривкому сейфi, знаходиться в забетонованiй кiмнатi, охороня¹ться озбро¹ним караулом, але i тодi сумнiви не покидають мене.

Генрi Спаффорд

Системи захисту обчислювальних систем розвивались цiлком вiдповiдно до розвитку обчислювальних систем, для яких вони створювались. Цiлком iстотно, що основнi парадигми захисту iнформацi¨, якi розглянутi нижче, вiддзеркалюють особливостi формування та змiни поглядiв на процеси захисту iнформацi¨ в об- числювальних системах. Доцiльно вiдзначити, що на вiдмiну вiд перших етапiв розвитку систем захисту, останнiм часом саме особливостi побудови систем захисту все частiш визначають те, яким чином формуються обчислювальнi системи.

В розвитку систем захисту умовно можна визначити наступнi основнi етапи:

40-i середина 50-х рокiв минулого сторiччя : Нульовий етап. ЕОМ тiльки починають розвиватися.

Перший етап: середина 50-х початок 60-х . Розвиток перших методiв захисту в операцiйних системах. Основнi особливостi цього етапу полягають у наступному. Данi об'¹днанi з програ-

14 |

Ðîçäië 1 |

|

|

мою. Пакетна обробка. З'являються пристро¨ вводу/виводу (канали). Доступ до електронно¨ обчислювально¨ машини та iнформацi¨, що обробля¹ться на нiй, ма¹ тiльки обмежене коло спецiалiстiв. Питання безпеки iнформацi¨ або не пiднiмаються, або реалiзацiя заходiв та засобiв безпеки не ¹ дуже складною.

Другий етап: початок 60-х середина 60-х . Першi завершенi системи захисту операцiйних систем. Цьому етапу властивi наступнi особливостi. Програма та данi уже роздiленi, але все ще iсну¹ жорстка прив'язка до пристро¨в вводу/виводу. Упроваджу¹ться мультизадачнiсть та системи роздiлення часу. У зв'язку з появою роздiлення ресурсiв вирiшуються завдання захисту окремих дiлянок пам'ятi та оброблюваних наборiв даних. Йде усвiдомлення необхiдностi та мiсця завдань захисту iнформацi¨.

Третiй етап: середина 60-х середина 70-х . Формулювання вимог до систем безпеки. На цьому етапi з'являються поняття файла та файлово¨ системи. Створюються багатозадачнi та багатокористувальницькi операцiйнi системи загального призначення. Електроннi обчислювальнi машини набувають усе бiльшого розповсюдження. Вирiшуються завдання розмежування доступу до ресурсiв обчислювально¨ системи. До складу операцiйних систем входять першi пiдсистеми безпеки. Створенi першi операцiйнi системи для обробки конфiденцiйно¨ iнформацi¨. Активно дослiджуються питання безпеки. З'являються першi мiкропроцесори та мiнiкомп'ютери. Упроваджуються першi гарантовано захищенi операцiйнi системи.

Четвертий етап: середина 70-х кiнець 70-х . Розвиток методiв та механiзмiв захисту розподiлених систем. На базi сформованих концепцiй побудови обчислювальних систем формуються та створюються служби верхнiх рiвнiв. Форму¹ться концепцiя захисту системи управлiння базами даних. Розвиваються засоби безпеки, що входять до ядер операцiйних систем. Оформлюються рiвнi служб безпеки.

Ï'ÿòèé åòàï: 80-i: Оформлення методiв захисту iнформацi¨ в операцiйних системах як окремо¨ дисциплiни, пiдвищення системностi та забезпечення доступностi механiзмiв захисту. На цьому етапi широке застосування знайшли персональнi електроннi обчи- слювальнi машини. Поста¹ завдання захисту iнформацi¨ на персо-

Парадигми формування захищених iнформацiйних технологiй |

15 |

|

|

нальних машинах, що використовуються як одним, так i декiлькома користувачами.

Шостий етап: 90-i. Стандартизацiя пiдходiв до забезпечення безпеки. Широке розповсюдження одержали мережi електроннообчислювальних машин. Здiйсню¹ться розвиток служб захисту для гетерогенних локальних i глобальних мереж.

Сьомий етап: 2000-i. Цьому етапу властивi вже iнтегрованi системи управлiння безпекою, системи пошуку уразливостей та виявлення вторгнень. Здiйсню¹ться широке впровадження стандартизованих процесiв управлiння безпекою.

1.1.2Основнi поняття теорi¨ захисту iнформацi¨ та ¨х вза¹мозв'язок

Безпека це процесс.

Брюс Шнайер

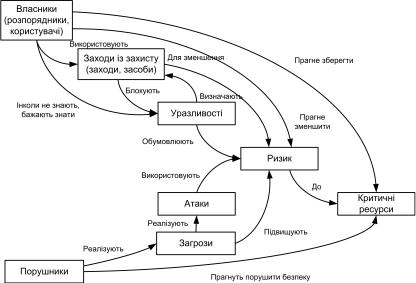

Понятiйний апарат теорi¨ захисту iнформацi¨ , що використову¹ться у подальшому, базу¹ться насамперед на визначеннi загроз, уразливостей та атак. Вза¹мозв'язок основних понять теорi¨ захисту iнформацi¨ вiдображений на рис. 1.1.

Базова система понять достатньо добре викладена в [1, 18, 19, 35], наведемо основнi з них, тобто такi, що вiдносяться до об'¹кта захисту, до власне захисту iнформацi¨, та до ризику функцiонування iнформацiйно¨ системи.

Поняття, що вiдносяться до об'¹кту захисту

Об'¹ктом захисту iнформацi¨ звичайно називають iнформацiйну систему, що мiстить iнформацiю, яку належить захищати.

Iнформацiйна система (IС) [Information System (IS)] це система iнформацiйного обслуговування, що явля¹ собою органiзацiйно-упорядковану сукупнiсть iнформацiйних ресурсiв , технiчних засобiв, iнформацiйних технологiй, що реалiзують iнформацiйнi процеси в традицiйному або автоматизованому режимi для задоволення iнформацiйних потреб користувачiв.

16 |

Ðîçäië 1 |

|

|

Ðèñ. 1.1. Вза¹мозв'язок основних понять

Iнформацiйнi технологi¨ (IТ) [information technology] сукупнiсть методiв, процесiв i програмно-технiчних засобiв, об'¹днаних в технологiчну послiдовнiсть, що забезпечу¹ збирання, зберiгання, оброблення, виведення i розповсюдження (доведення) iнформацi¨ для зниження трудомiсткостi процесiв використання iнформацiйного ресурсу, пiдвищення ¨хньо¨ надiйностi i оперативностi.

Автоматизована система (АС) [automated system] органiзацiйно-технiчна система, що реалiзу¹ iнформацiйну технологiю i об'¹дну¹ обчислювальну систему, фiзичне середовище, персонал i iнформацiю, яка обробля¹ться.

Обчислювальна система (ОС) [computer system] сукупнiсть програмно-апаратних засобiв, призначених для обробки iнформацi¨.

Комп'ютерна система (КС) [computer system, target of evaluation] сукупнiсть програмно-апаратних засобiв, яка подана для оцiнки.

Як комп'ютерна система, наприклад, можуть розглядатися:

Парадигми формування захищених iнформацiйних технологiй |

17 |

|

|

•електронна обчислювальна машина загального користування або персональна електронна обчислювальна машина;

•операцiйна система;

•прикладна або iнструментальна програма (пакет програм);

•комплекс засобiв захисту, що поставля¹ться окремо, або пiдси-

стема захисту вiд несанкцiонованого доступу, наприклад, мережа, яка явля¹ собою надбудову над обчислювальною системою;

•локальна обчислювальна мережа, як сукупнiсть апаратних за-

собiв, програмного забезпечення, що реалiзу¹ протоколи вза¹модiй, мережно¨ операцiйно¨ системи i т.iн.;

•обчислювальна система автоматизовано¨ системи, яка реально

функцiону¹, а в найбiльш загальному випадковi власне автоматизована система або ¨¨ частина.

Електронна обчислювальна машина (ÅÎÌ) [computer]

комплекс технiчних засобiв, призначений для автоматичного оброблення iнформацi¨ в процесi вирiшення обчислювальних задач та iнформацiйних завдань.

ЕОМ загального призначення [common (general-uprose, mainframe, universal) computer] ЕОМ, орi¹нтована на вирiшення широкого кола обчислювальних задач та iнформацiйних завдань.

Персональна ЕОМ (ПЕОМ) [personal (one-on-one) computer (PC)] ЕОМ, призначена для iндивiдуального використання.

Персональна професiйна ЕОМ (ППЕОМ) [personal professiooriented computer (PPC)] унiверсальна мiкрокомп'ютерна система, призначена для використання в автономному режимi, локальних обчислювальних мережах i системах телеоброблення даних для вирiшення завдань рiзноманiтно¨ професiйно¨ орi¹нтацi¨; ЕОМ, що використову¹ться як робоче мiсце фахiвця i призначена для вирiшення його професiйних завдань.

Локальна обчислювальна мережа (ЛОМ) [local area network (LAN)] (лат. localis, вiд locus мiсце) це обчислювальна мережа, яка пiдтриму¹ в межах певно¨ територi¨ один або декiлька надшвидкiсних каналiв передавання цифрово¨ iнформацi¨ i нада¹ться для короткочасного монопольного використання пристроям, що при¹днуються. Вузли ЛОМ звичайно розташованi на невеликiй вiдстанi один вiд одного.

Операцiйна система [operating system] сукупнiсть про-

18 |

Ðîçäië 1 |

|

|

грамних засобiв, якi забезпечують керування апаратними ресурсами обчислювально¨ системи та вза¹модiю програмних процесiв з апаратурою, iншими процесами та користувачами. Звичайно, операцiйна система викону¹ наступнi дi¨: керування пам'яттю, вводом/виводом, файловою системою, вза¹модiя та диспетчеризацiя процесiв, захист, облiк використання ресурсiв, обробка мови команд.

Прикладна програма [application program] данi, призна- ченi для керування конкретними компонентами обчислювально¨ системи з метою реалiзацi¨ певного алгоритму вирiшення задач або класу задач в певнiй галузi застосування систем оброблення даних.

Поняття iз захисту iнформацi¨

Захист iнформацi¨ [infosecurity] це прагнення запобiгти, убезпечити iнформацiю вiд несприятливих впливiв, що призводять до втрати нею таких основних властивостей як êîíôiäåíöiéíiñòü ,

öiëiñíiñòü àáî доступнiсть .

Iнформацiю, що вимага¹ захисту звичайно називають крити- чною iнформацi¹ю [sensitive information]. Власне це будь-яка iнформацiя, втрата або неправильне використання яко¨ (модифiкацiя, ознайомлення) може нанести шкоду власниковi iнформацi¨ або АС, або будь-якiй iншiй фiзичнiй (юридичнiй) особi чи групi осiб.

Захист iнформацi¨ в автоматизованiй системi [information protection, information security, computer system security] передба- ча¹ дiяльнiсть, яка спрямована на забезпечення безпеки оброблювано¨ в АС iнформацi¨ та АС в цiлому, i дозволя¹ запобiгти або ускладнити можливiсть реалiзацi¨ загроз, а також знизити вели- чину потенцiйних збиткiв внаслiдок реалiзацi¨ загроз.

Безпека iнформацi¨ [information security] характеризу¹ться таким станом iнформацi¨, в якому забезпечу¹ться збереження визначених полiтикою безпеки властивостей iнформацi¨.

Полiтика безпеки iнформацi¨ [information security policy] сукупнiсть норм, правил, обмежень, рекомендацiй, iнструкцiй тощо, якi регламентують порядок обробки iнформацi¨, та виробле-

Парадигми формування захищених iнформацiйних технологiй |

19 |

|

|

них з метою протидi¨ заданiй множинi загроз безпецi iнформацi¨, з урахуванням цiнностi iнформацiйно¨ сфери, що пiдляга¹ захисту, та вартостi забезпечення iнформацiйно¨ безпеки.

Загрози [threats] потенцiйно можливi подiя, дiя або процес, якi через вплив на iнформацiю (компоненти системи) можуть стати причиною порушення полiтики безпеки iнформацi¨ i/або нанесення збиткiв АС.

Уразливiсть [system vulnerability] будь-яка характеристика або властивiсть системи, використання яко¨ порушником може призвести до реалiзацi¨ загрози. Власне це слабкi мiсця системи, що можуть використовуватися для компрометацi¨ (зламу) системи.

Вторгнення [intrusion] процес спроби несанкцiонованого проникнення в будь-яку систему. Пiд вторгненням можна розумiти будь-якi дi¨ порушника, що призводять до реалiзацi¨ загрози шляхом використання уразливостей. Тому вторгнення це загроза, яка реалiзувалася.

Атака [attack] це подiя (момент), при якiй зловмисник проника¹ усередину системи або здiйсню¹ по вiдношенню до не¨ будьяку несанкцiоновану дiю. Атака ¹ результатом вторгнення.

Захищена комп'ютерна система (захищена КС) [trusted computer system, trusted computer product] комп'ютерна система, яка здатна забезпечувати захист оброблювано¨ iнформацi¨ вiд певних загроз.

Комплекс засобiв захисту (КЗЗ) сукупнiсть програмноапаратних засобiв, якi забезпечують реалiзацiю полiтики безпеки iнформацi¨.

Комплексна система захисту iнформацi¨ (КСЗI) сукупнiсть органiзацiйних та iнженерних заходiв, програмноапаратних засобiв, якi забезпечують захист iнформацi¨ в АС.

Група понять, що вiдносяться до ризику порушення безпеки iнформацi¨

Ризик [risk] функцiя ймовiрностi реалiзацi¨ певно¨ загрози, виду i величини завданих збиткiв.

20 |

Ðîçäië 1 |

|

|

Аналiз ризику [risk analysis] процес визначення загроз безпецi iнформацi¨ та ¨х характеристик, слабких сторiн КСЗI (вiдомих i припустимих), оцiнки потенцiйних збиткiв вiд реалiзацi¨ загроз та ступеню ¨х прийнятностi для експлуатацi¨ АС.

Керування ризиком [risk management] сукупнiсть заходiв, що проводяться протягом всього житт¹вого циклу АС щодо оцiнки ризику, вибору, реалiзацi¨ i впровадження заходiв забезпечення безпеки, спрямована на досягнення прийнятного рiвня залишкового ризику.

Залишковий ризик [residual risk] ризик, що залиша¹ться пiсля впровадження заходiв забезпечення безпеки.

Бiльш детальний опис вза¹мозв'язку основних понять з захисту iнформацi¨ наведений в НД ТЗI 1.1-002-99 [19].

1.1.3Помилки пiд час розроблення систем захисту як причина появи уразливостей АС

Основнi тенденцi¨ в розвитку обчислювальних систем, якi ведуть до збiльшення кiлькостi та видiв уразливостей в них [ 30]:

•значне збiльшення обсягiв критично¨ iнформацi¨, що обробля¹ться автоматизованим способом;

•зосередження в одних мiсцях iнформацi¨ рiзних грифiв та категорiй критичностi;

•розширення кола користувачiв, якi мають доступ до ЕОМ;

•збiльшення числа режимiв роботи ЕОМ та процесiв оброблення

iнформацi¨ в них;

Все це призводить до ускладнення обчислювальних систем та процесiв ¨х розроблення, i, як наслiдок, до збiльшення уразливостей в них. Докладний аналiз типiв уразливостей наведений

â[2,15]. Приклади класифiкацiй уразливостей:

•за мiсцем прояви уразливостей;

•за джерелом появи уразливостей;

•за часом внесення (стадiями житт¹вого циклу).

Класифiкацiя уразливостей за стадiями житт¹вого циклу наведена на рис. 1.2.

Парадигми формування захищених iнформацiйних технологiй |

21 |

|

|

Ðèñ. 1.2. Класифiкацiя уразливостей за стадiями житт¹вого циклу обчислювально¨ системи

1.1.4Типи каналiв порушення безпеки критично¨ iнформацi¨

Наслiдки помилок при створеннi комплексу засобiв захисту призводять до появи наступних основних типiв каналiв потенцiйного порушення безпеки в системi:

•нелегiтимного доступу порушу¹ безпеку системи, але мо-

же не порушувати ¨¨ полiтику безпеки, правила несанкцiонованого доступу (найбiльш широке поняття);

•несанкцiонованого доступу (НСД) порушу¹ полiтику без-

пеки системи, в тому числi шляхом невiрного встановлення правил розмежування доступу, порушення встановлених для системи правил розмежування доступу, ненадiйностi реалiзацi¨ механiзмiв захисту i т.iн.;

• прихованi канали витоку iнформацi¨ канали одержа-

22 |

Ðîçäië 1 |

|

|

ння iнформацi¨ за рахунок використання шляхiв передачi iнформацi¨, що iснують у комп'ютерних системах, але не керуються комплексом засобiв захисту, або канали спостереження за iснуючими потоками iнформацi¨. Причина появи: складнiсть сучасних ОС, недосконалiсть моделей, що описують ¨х роботу. На сьогоднi вiдзначаються наступнi типи канали цього типу: прихованi канали унаслiдок функцiонування обчислювально¨ системи [covert channel] (за часом, за пам'яттю), потайнi канали [subliminal channel] завдяки надмiрностi в iнформацiйних потоках, ¹ об'¹ктом дослiдження стеганографi¨ .

Легiтимний доступ доступ, що не порушу¹ безпеки систе-

ìè.

Санкцiонований доступ доступ, що не порушу¹ встановлених для системи правил розмежування доступу.

Причиною вiдмiнностi цих двох понять ¹ конфлiкт мiж дiйсним розумiнням умов безпечностi системи та ¨х вiдображенням у виглядi встановлено¨ для системи полiтики безпеки. У таблицi 1.1 наведенi приклади нелегiтимних та несанкцiонованих доступiв [28].

1.1.5Поняття про гарантовано захищенi iнформацiйнi технологi¨

Гарантовано (абсолютно) захищена iнформацiйна технологiя iдеалiзована (абстрактна) iнформацiйна технологiя (IТ), яка забезпечу¹ абсолютну захищенiсть ресурсiв при заданих:

•абсолютно вiрних припущеннях та обмеженнях щодо функцiонування системи;

•адекватних до умов функцiонування системи моделях пору-

шника, загроз, цiнностi iнформацiйних ресурсiв та забезпече- ння ¨¨ захисту;

•абсолютно вiрних реалiзацiях цих моделей в системi захисту

iнформацiйно¨ технологi¨, що реалiзу¹ться.

Реальнi системи захисту мають тiльки деякий рiвень (ступiнь) гарантiй щодо ефективностi ¨х функцiонування. Тому одночасно з розвиненiстю само¨ системи захисту (рiвнями послуг, що надаються нею), використову¹ться поняття рiвня гарантiй.

Парадигми формування захищених iнформацiйних технологiй |

23 |

|

|

Òàáë. 1.1 Вза¹мозв'язок мiж несанкцiонованим та нелегiтимним доступом

|

|

|

|

Нелегiтимний доступ |

|

|

|

|

Тип вiдношення |

Несанкцiонований до- |

Нелегiтимний |

|

ñàí- |

||||

|

|

ñòóï |

|

|

кцiонований доступ |

|||

|

|

|

|

|

||||

Використання |

ðå- |

Спроба використання |

Санкцiоноване |

âèêî- |

||||

ñóðñiâ |

|

ресурсiв, якi не ¹ до- |

ристання |

ресурсiв, |

||||

|

|

ступними для програ- |

що призводить |

äî |

||||

|

|

ìè |

|

|

порушення |

безпеки |

||

|

|

|

|

|

системи |

(êîíôiäåí- |

||

|

|

|

|

|

öiéíiñòü, |

öiëiñíiñòü, |

||

|

|

|

|

|

доступнiсть |

крити- |

||

|

|

|

|

|

чних ресурсiв) |

|

|

|

|

|

|

|

|||||

Читання даних |

Спроба звернення до |

Санкцiоноване |

çâåð- |

|||||

|

|

даних, |

íà |

доступ до |

нення до даних, уна- |

|||

|

|

яких повноваження у |

слiдок якого порушу- |

|||||

|

|

прикладно¨ програми |

¹ться безпека системи |

|||||

|

|

вiдсутнi |

|

|

|

|

|

|

Запис даних |

|

Спроба |

модифiкацi¨ |

Санкцiонована |

ìîäè- |

|||

|

|

даних, |

íà |

модифiка- |

фiкацiя даних, |

óíà- |

||

|

|

öiþ ÿêèõ |

повнова- |

слiдок якого порушу- |

||||

|

|

ження |

у прикладно¨ |

¹ться безпека системи |

||||

|

|

програми вiдсутнi |

|

|

|

|

||

Виконання |

ïðè- |

Спроба виконати про- |

Санкцiоноване |

âèêî- |

||||

кладень |

|

граму, |

íà |

виконання |

нання програми, уна- |

|||

|

|

яко¨ повноваження у |

слiдок якого порушу- |

|||||

|

|

прикладно¨ програми |

¹ться безпека системи |

|||||

|

|

вiдсутнi |

|

|

|

|

|

|

Рiвень послуги [level of service] мiра ефективностi i/або стiйкостi механiзмiв, що реалiзують послугу, вiдносно до введено¨ для дано¨ послуги шкали оцiнок.

Гарантi¨ [assurance] сукупнiсть вимог (шкала оцiнок) для визначення мiри упевненостi, що КС коректно реалiзу¹ полiтику безпеки.

24 |

Ðîçäië 1 |

|

|

Рiвень гарантiй [assurance level] мiра упевненостi в тому, що КС коректно реалiзу¹ полiтику безпеки.

Забезпечення досягнення чи перевiрки заданого рiвня гарантiй пов'язане з використанням спецiального пiдходу до побудови СЗдоказового (див. 1.2.2).

1.1.6Основнi принципи розроблення засобiв захисту

При забезпеченнi iнформацiйно¨ безпеки автоматизовано¨ системи використовуються наступнi основнi принципи [29] (по деяких питаннях вони частково перекриваються, проте дозволяють вiдобразити основнi iде¨, що використовуються при побудовi засобiв захисту):

•системностi;

•комплексностi;

•безперервностi захисту;

•розумно¨ достатностi

•гнучкостi захисту;

•вiдкритостi алгоритмiв та механiзмiв захисту;

•простоти та зручностi використання засобiв захисту.

Використання принципу системностi для захисту комп'ю- терних систем передбача¹ необхiднiсть облiку усiх вза¹мозв'язаних, вза¹модiючих та змiнюваних у часi умов та факторiв:

•на всiх етапах житт¹вого циклу;

•при всiх видах iнформацiйно¨ дiяльностi;

•в усiх структурних елементах;

•в усiх режимах функцiонування.

Принцип системностi передбача¹ пошук найбiльш уразливих мiсць в автоматизованiй системi та прогнозування появи принципово нових шляхiв реалiзацi¨ загроз.

Принцип комплексностi передбача¹ використання та узгодження при побудовi комплексу засобiв захисту рiзноманiтних способiв та засобiв для побудови цiлiсно¨ системи захисту, що перекрива¹ всi iснуючi канали реалiзацi¨ загроз та не ма¹ слабких мiсць на стиках елементiв.

Парадигми формування захищених iнформацiйних технологiй |

25 |

|

|

Принцип безперервностi захисту означа¹ органiзацiю захисту як безперервного цiлеспрямованого процесу, що передбача¹ прийняття вiдповiдних заходiв на усiх етапах житт¹вого циклу автоматизовано¨ системи. Основнi положення принципу безперервностi:

•забезпечення безперервностi у просторi (структура комплексу

засобiв захисту) i у часi (усi етапи житт¹вого циклу, усi режими функцiонування);

•наявнiсть замкнутих контурiв системи захисту;

•одночаснiсть розробки автоматизовано¨ системи та комплексу

засобiв захисту.

Створити абсолютно нездоланну систему захисту принципово неможливо. Високоефективна система захисту надзвичайно дорога, використову¹ при сво¨й роботi сутт¹ву частину ресурсiв обчи- слювально¨ системи та може створювати при сво¨й роботi сутт¹вi незручностi у роботi користувачiв. Принцип розумно¨ достатностi передбача¹ досягнення тiльки деякого необхiдного рiвня безпеки. Дотримання принципу розумно¨ достатностi тiсно зв'язане з досягненням точностi системи захисту.

Сучаснi комплекси засобiв захисту створюються та експлуатуються в умовах велико¨ невизначеностi. Принцип гнучкостi системи захисту означа¹ можливiсть варiювання рiвнем захищеностi автоматизовано¨ системи з використанням наявних засобiв захисту, а також замiни ¨¨ засобiв захисту на новi. У деяких випадках необхiдно мати можливiсть змiнювати структуру комплексiв засобiв захисту в процесi функцiонування автоматизовано¨ системи, не порушуючи ¨¨ нормально¨ роботи.

Принцип вiдкритостi алгоритмiв та механiзмiв захисту

поляга¹ у тому, що захист не повинен забезпечуватися тiльки за рахунок секретностi структурно¨ органiзацi¨ та алгоритмiв функцiонування ¨¨ пiдсистем. Знання структури та алгоритмiв функцiонування комплексу засобiв захисту не повинно давати можливiсть його подолання (у тому числi навiть розробникам системи захисту). Проте це не означа¹, що вся iнформацiя про комплекс засобiв захисту повинна бути загальнодоступною, зокрема це стосу¹ться загроза подолання засобiв захисту та ненадiйностi засобiв захисту.

26 |

Ðîçäië 1 |

|

|

Ïiä простотою та зручнiстю засобiв захисту розумi¹ться, що використання засобiв захисту не повинно бути зв'язане з наявнiстю у користувача автоматизовано¨ системи спецiальних знань та вимагати вiд нього значних трудозатрат. Незручнiсть засобiв захисту спонука¹ користувача уникати користуватися ними, i може бути причиною невиконання користувачем вимог по роботi з цiнною iнформацi¹ю, а також навмисного злому i/або обходу ним засобiв захисту.

1.2Основи формування гарантовано захищених iнформацiйних технологiй

1.2.1Використання концепцi¨ i¹рархiчно¨ декомпозицi¨ при побудови систем захисту

Для дослiдження властивостей складних систем, в тому числi i систем захисту, часто використовують концепцiю i¹рархiчно¨ декомпозицi¨ . Це да¹ можливiсть знизити рiвень складностi шляхом побудови бiльш простих описiв системи, для яких можна використати вiдповiднi методи аналiзу.

Використання цi¹¨ концепцi¨ мiститься у формуваннi системи i¹рархiчно впорядкованих рiвнiв опису системи захисту яка ма¹ наступнi властивостi:

•кожен наступний рiвень ¹ бiльш деталiзованим (уточненим) описом системи чи деяких ¨¨ властивостей;

•опис функцiонування системи на попередньому рiвнi використову¹ поняття, що описуються на наступному рiвнi;

•можна говорити, що поведiнка системи опису¹ться системою

мов, кожна з яких використову¹ться на вiдповiдному рiвнi опису системи.

Для кожно¨ системи може бути використана своя декомпозицiя, та мови опису. Приклади:

•операцiйнi системи Unix, Windows 2000;

•модель вза¹модi¨ вiдкритих систем.

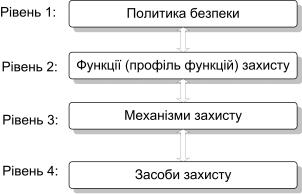

Для систем захисту використовують наступну за рiвнями полiтики безпеки, послуг захисту, механiзмiв захисту, засобiв захисту (ISO 7498, ISO 7498-2, НД ТЗI) [15].

Парадигми формування захищених iнформацiйних технологiй |

27 |

|

|

Приклад використання концепцi¨ i¹рархiчно¨ декомпозицi¨ систем захисту наведений на рис. 1.3.

Ðèñ. 1.3. Декомпозицiя опису системи захисту

Наведемо визначення основних використаних понять.

Заходи забезпечення безпеки [safeguards] послуги, функцi¨, механiзми, правила i процедури, призначенi для забезпече- ння захисту iнформацi¨. Заходи з забезпечення безпеки можуть бути умовно подiленi на 2 класи: технiчнi (iнженернi та програмноапаратнi) та нетехнiчнi (правовi та органiзацiйнi).

Послуга безпеки [security service] сукупнiсть функцiй, що забезпечують захист вiд певно¨ загрози або вiд множини загроз.

Механiзми захисту [security mechanism] конкретнi процедури i алгоритми, що використовуються для реалiзацi¨ певних функцiй i послуг безпеки.

Засоби захисту [protection facility] програмнi, програмноапаратнi та апаратнi засоби, що реалiзують механiзми захисту.

Як ще один приклад використання концепцi¨ i¹рархiчно¨ декомпозицi¨ наведемо типовi рiвнi контролю доступу до iнформацi¨:

•рiвень носi¨в iнформацi¨;

•рiвень засобiв вза¹модi¨ з носiями iнформацi¨;

•рiвень подання iнформацi¨;

•рiвень змiсту iнформацi¨.

28 |

Ðîçäië 1 |

|

|

1.2.2Поняття про доказовий пiдхiд до побудови систем захисту

Формально доказовий пiдхiд до побудови систем захисту може бути описаний наступним чином.

Нехай задана деяка полiтика безпеки (ПБ) P . Система захисту вважа¹ться доброю , якщо вона надiйно пiдтриму¹ P , òà ïîãà-

ною , якщо ненадiйно.

Визначимо поняття надiйностi пiдтримки полiтики безпеки. Для цього проведемо декомпозицiю системи захисту на декiлька

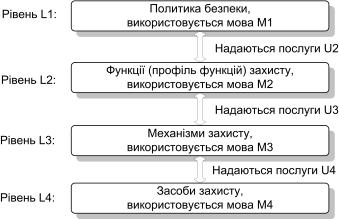

(наприклад, N) рiвнiв опису: L1, L2, . . . , LN . Для кожного з цих

рiвнiв визначимо мову Mk, k = 1, N.

Кожен з рiвнiв нада¹ попередньому визначену множину послуг U. Тому мова кожного i-го рiвня використову¹ (визнача¹ться че-

рез) послуги Ui+1, що надаються наступним рiвнем.

В нашому випадку рiвню L1 вiдповiда¹ опис полiтики безпеки,

L2 опис послуг безпеки, L3 опис механiзмiв захисту, L4 îïèñ

засобiв захисту.

Таким чином гарантi¨ виконання полiтики безпеки залежать вiд гарантiй коректностi опису системи на кожному з визначених рiвнiв.

В разi, якщо опис системи на мовах L ¹ формалiзованим, то мо-

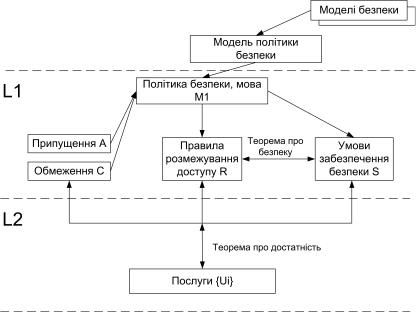

жна формалiзовано доказати чи спростувати твердження, що опис системи повнiстю i коректно визнача¹ i реалiзу¹ полiтику безпеки системи. Визначенi вище поняття вiдображенi на рис. 1.4.

Основна iдея доказового пiдходу поляга¹ в послiдовнiй перевiрцi вiрностi описiв системи захисту на кожному з рiвнiв, що використову¹ться, та адекватностi переходу вiд одного рiвня опису до наступного (достатностi послуг, що надаються). Таки чином загальна, бiльш складна задача перевiрки системи захисту зводиться до менш складних. Ступiнь впевненостi в якостi перевiрки зроста¹ з пiдвищенням ступеня формалiзованостi описiв та тверджень, якi використовуються пiд час перевiрки.

З точки зору доказового пiдходу, опис полiтики безпеки системи на рiвнi L1 передбача¹, по-перше, визначення множини A припущень, за яких розгляда¹ться функцiонування системи, та обмежень C щодо функцiонування системи. По-друге, виходячи

Парадигми формування захищених iнформацiйних технологiй |

29 |

|

|

Ðèñ. 1.4. Схема формалiзованого опису системи захисту

з встановлено¨ для системи полiтики безпеки, визначення, що саме ¹ показниками безпечностi системи, яка розгляда¹ться, тобто

множини S умов забезпечення безпеки системи. В-трет¹, формування належних правил R поведiнки системи, якi забезпечують

збереження ¨¨ безпечного стану, правил розмежування доступу. В-четверте, для перевiрки вiрностi визначених правил розмежування доступу (того, як добре вони забезпечують безпеку системи), доводиться Теорема про безпеку для системи.

Загальне формулювання ма¹ наступний вигляд: нехай для побудовано¨ системи Σ виконанi припу-

щення A, обмеження C, правила розмежування доступу R, тодi для любого стану системи Σ виконуються умови безпеки S.

Âiäïîâiäíî, теорема про достатнiсть формулю¹ться наступним чином: якщо в системi Σ, що побудована, виконанi послуги

U, тодi виконуються правила розмежування доступу R.

Загальна схема доказового пiдходу для систем захисту вiдображена на рис. 1.5.

Основою формування полiтики безпеки ¹ модель ¨¨ опису, яка в свою чергу форму¹ться з використанням однi¹¨ чи декiлькох моделей безпеки. Наведемо визначення основних понять [19].

30 |

Ðîçäië 1 |

|

|

Ðèñ. 1.5. Загальна схема використання доказового пiдходу

Модель полiтики безпеки [security policy model] абстрактний формалiзований або неформалiзований опис полiтики безпеки iнформацi¨.

Модель безпеки абстрактний опис поведiнки цiлого класу систем безпеки без розгляду конкретних деталей ¨х реалiзацi¨ [ 28].

1.2.3 Приклад використання доказового пiдходу

Наведемо наступний, спрощений приклад i¹рархiчно¨ декомпозицi¨ опису системи та використання доказового пiдходу.

Нехай для деяко¨ системи оброблення iнформацi¨, основнi положення ¨¨ полiтики безпеки неформалiзовано можуть бути описанi наступним чином:

•iнформацiя обробля¹ться декiлькома групами користувачiв, наприклад, для спрощення подальшого опису двома група-

Парадигми формування захищених iнформацiйних технологiй |

31 |

|

|

ìè;

•iнформацiя обробля¹ться групами користувачiв незалежно;

•для кожно¨ групи користувачiв iсну¹ своя група критичних ресурсiв.

Формалiзовано, вiдповiдно до доказового пiдходу, опис тако¨ полiтики безпеки може бути зроблений наступним чином (стислий опис наведений в [9]).

Рiвень 1. Опис полiтики безпеки

Загальнi положення полiтики безпеки:

•в системi здiйсню¹ться доступ суб'¹ктiв до об'¹ктiв;

•всi суб'¹кти в системi подiленi на двi групи: S = S1 S2, S1∩S2 =

;

•всi об'¹кти в системi подiленi на двi групи: O = O1 O2, O1 ∩

O2 = .

Умова безпеки для системи може бути описана наступним чи- ном: суб'¹кти можуть мати доступ тiльки до об'¹ктiв сво¹¨ групи

?

(s −→ o) (s Si, o Oj, i = j).

Вiдповiдно до правила розмежування доступу може бути зада-

?

но наступним чином: (s −→ o) (IsAccess(s, o)).

Для пiдтримки полiтики безпеки введена функцiя безпеки IsAccess(s, o), яка поверта¹ True (Iстина), якщо доступ ¹ дозволеним, False (Неправда) в противному випадку:

(

T rue, s −→ o, s Si, o Oj, i = j

IsAccess(s, o) =

F alse, s −→ o, s Si, o Oj, i 6= j.

Доказ теореми безпеки та теореми достатностi для тако¨ системи ¹ наочним.

Рiвень 2. Опис функцiй безпеки

Для опису реалiзацi¨ функцi¨ безпеки

допомiжну функцiю приналежностi Ix(A) безпеки):

(

1, x A

Ix(A) =

0, x 6 A.

ÿêà çàäà¹òüñÿ äëÿ ñóá'¹êòiâ Is та об'¹ктiв да¹ться (наприклад, Is(S1), Io(O2)).

IsAccess(s, o), введемо (x A â îïèñi ïîëiòèêè

Io системи, що розгля-

32 |

Ðîçäië 1 |

|

|

Тодi функцiя (послуга) безпеки IsAccess(s, o) може бути задана наступним чином:

IsAccess(s, o) = (Is(S1) Io(O1)) (Is(S2) Io(O2)).

Реалiзацiя послуги IsAccess(s, o) поляга¹ в:

•контролi за всiма доступами в системi;

•обчислення функцi¨ IsAccess(s, o);

•прийняттi вiдповiдного рiшення щодо кожно¨ спроби доступу;

•наданнi доступу чи його блокуваннi.

Наприклад, ця функцiя (послуга) безпеки може бути реалiзована з використанням механiзму контролю доступу за ISO 7498- 2 [45].

Ще один (бiльш реалiстичний, а вiдповiдно i складнiший) приклад використання доказового пiдходу для створення системи захисту iнформацi¨ наведений в [9].

1.2.4Вза¹мозв'язок доказового та нормативного пiдходiв

Розглянутий вище (п. 1.2.2) доказовий пiдхiд потенцiйно дозволя¹ створювати гарантовано захищенi системи (iнформацiйнi технологi¨). В той же час його використання ма¹ наступнi особливостi [9]:

•формувати всi визначенi вище описи для кожно¨ системи не

завжди ¹ прийнятним (тим бiльше, враховуючи складнiсть су- часних систем);

•доказ вiрностi описiв у виглядi теорем безпеки, достатностi i

т.iн. на сьогоднi ¹ в бiльшостi випадкiв складною науковою задачею, яку можуть вирiшити тiльки спецiально пiдготовленi фахiвцi;

•залиша¹ться проблема забезпечення адекватностi сформова-

них описiв реальнiй системi, яка тiльки загострю¹ться для су- часних iнформацiйних систем;

•в бiльшостi випадкiв припущення, обмеження, умови забезпе-

чення безпеки ¹ достатньо iдентичними для цiло¨ низки систем (чи систему можна привести до них).

Парадигми формування захищених iнформацiйних технологiй |

33 |

|

|

Враховуючи цi особливостi, для спрощення створення захищених систем був запропонований наступний спосiб: умови теорем безпеки (а також i саму полiтику безпеки) формулювати без доказiв у виглядi нормативного документу, наприклад, стандарту (можливо навiть без розголошення самих доказiв теорем).

Вперше такий спосiб був використаний в 1993 роцi при створеннi стандарту оцiнювання захищених систем Мiнiстерства оборони США ( Жовтогарячо¨ книги ) [39], в якому були описанi умови пiдтримки двох типiв полiтик безпеки дискрецiйно¨ та мандатно¨. В 1987 роцi такий стандарт був створений для мережних конфiгурацiй ( Червона книга ), в 1991 для систем управлiння базами даних ( Рожева книга ).

Завдяки успiшностi та доцiльностi використання такого пiдходу вiн був використаний в стандартах iнших держав та мiжнародних стандартах: Загальних критерiях (ISO 15408) [35], нацiональних НД ТЗI 2.5-004-99 [21].

Таким чином доказовий пiдхiд, крiм теоретичного об рунтування пiдходу для створення систем захисту вищих рiвнiв гарантiй, ¹ основою для сучасно¨ нормативною бази з оцiнювання захищеностi комп'ютерних систем. Найбiльш яскравим прикладом на сьогоднi ¹ система документiв на основi мiжнародного стандарту ISO 15408.

1.2.5Використання доказового пiдходу на прикладi нацiональних критерi¨в оцiнки захищеностi

Обидва аспекти доказового пiдходу були закладенi в нацiональнi критерi¨ з оцiнки захищеностi комп'ютерних систем НД ТЗI 2.5- 004-99 [21].

З метою забезпечення складу послуг були запропонованi типовi послуги та ¨х набори (профiлi) для систем рiзного рiвня захищеностi. Для забезпечення варiювання рiвня гарантiй (впевненостi в вiрностi реалiзацi¨ послуг) була запропонована вiдповiдна i¹рархi- чна декомпозицiя комп'ютерно¨ системи, вимоги до опису системи на кожному з рiвнiв та забезпеченню ¨х вза¹мно¨ адекватностi. Загальна схема реалiзацi¨ доказового пiдходу для оцiнювання про-

34 |

Ðîçäië 1 |

|

|

цесу розроблення систем захисту вiдповiдно до НД ТЗI 2.5-004-99 наведена на рис. 1.6.

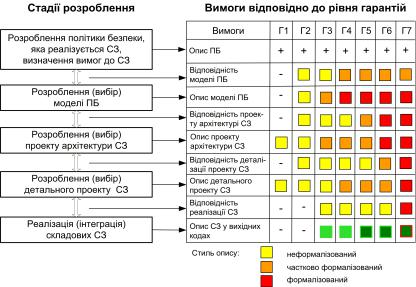

Ðèñ. 1.6. Вимоги до процесу розроблення комп'ютерних систем

Варiювання рiвня гарантiй забезпечу¹ться рiзним ступенем формалiзованностi описiв та доведення ¨х вiрностi [21]. Ступiнь формалiзованностi описiв визнача¹ться ¨х стилем специфiкацi¨. В залежностi вiд рiвня гарантiй i рiвня деталiзацi¨ передбача¹ться можливiсть використання трьох способiв (стилiв) специфiкацi¨ :

•неформалiзований;

•частково формалiзований;

•формалiзований.

Неоднозначнiсть специфiкацiй зменшу¹ться з використанням бiльш високого рiвня формалiзацi¨. Наведемо опис вимог до цих специфiкацiй вiдповiдно до НД ТЗI.

Неформалiзована специфiкацiя ма¹ стиль текстового документа мовою повсякденного спiлкування (росiйська, укра¨нська). Для неформалiзовано¨ специфiкацi¨ вимага¹ться представити ви-

Парадигми формування захищених iнформацiйних технологiй |

35 |

|

|

значення термiнiв, що використовуються в контекстi, якi вiдрiзняються вiд звичайних, що використовуються у повсякденнiй мовi.

Частково формалiзована специфiкацiя склада¹ться мовою з обмеженим синтаксисом i доповню¹ться поясненнями, написаними мовою повсякденного спiлкування. Мова з обмеженим синтаксисом може являти собою повсякденну мову з жорсткою структурою речення i ключовими словами, що мають спецiальне значення, або бути дiаграматичною (наприклад, дiаграми потокiв даних, станiв або переходу).

Формалiзованi специфiкацi¨ мають представлення, яке базу¹ться на добре встановлених математичних концепцiях, i супроводжуються поясненнями звичайною мовою. Цi математичнi концепцi¨ використовуються для визначення синтаксису i семантики представлень i несуперечливих правил доказу, якi пiдтримуються логiчними посиланнями. Властивостi, критичнi для безпеки, повиннi виражатися мовою формалiзовано¨ специфiкацi¨. Формалiзованi представлення повиннi дозволяти описати i ефект (результат) виконання функцi¨, i всi зв'язанi з нею винятковi або помилковi умови. Якщо використовуються i¹рархiчнi специфiкацi¨, то необхiдно показати, що кожний рiвень включа¹ властивостi, встановленi для попереднього рiвня.

Вимоги щодо вза¹мно¨ адекватностi специфiкацiй опису системи кожного з сумiсних рiвнiв визначаються вимогами до вiдповiдностi специфiкацiй рiвня. Рiвень зусиль, необхiдних для досягнення тако¨ вiдповiдностi, зроста¹ разом з рiвнем гарантiй.

Ступiнь формалiзованностi доведення вiдповiдностi визнача¹ться термiнами:

•показати;

•продемонструвати;

•довести.

Показ повно¨ вiдповiдностi мiж представленнями комп'ютерно¨ системи означа¹, що повинна бути вiдповiднiсть тiльки мiж основними елементами кожно¨ специфiкацi¨. Для цього можуть бути використанi, наприклад, таблицi, дiаграми та iн.

Демонстрацiя повно¨ вiдповiдностi мiж представленнями комп'ютерно¨ системи передбача¹ наявнiсть вiдповiдностi мiж бiльш дрiбними елементами кожно¨ специфiкацi¨. Демонстрацiя

36 |

Ðîçäië 1 |

|

|

вiдповiдностi викону¹ться на основi аналiзу з використанням структурованого наукового пiдходу, що да¹ переконливi аргументи на користь того, що iсну¹ повна вiдповiднiсть мiж елементами двох специфiкацiй.

Доведення повно¨ вiдповiдностi мiж представленнями ком- п'ютерно¨ системи передбача¹ наявнiсть вiдповiдностi мiж ще бiльш дрiбними елементами кожно¨ специфiкацi¨. Вiдповiднiсть мiж елементами ма¹ бути виражена формально.

1.2.6 Поняття про довiрчу обчислювальну базу

Çточки зору практики формування захищених iнформацiйних систем поняття довiрчо¨ обчислювально¨ бази (ДОБ)[trusted computing base (TCB)] ¹ одним з найбiльш важливих.

Çнауково¨ точки зору дуже важливою рiзниця мiж поняттями комплекс засобiв захисту та довiрча обчислювальна база . На жаль, вона не знайшла належного вiдображення в НД ТЗI 1.1-003-99 [19]. В ньому фактично встановлена повна вiдповiднiсть мiж цими поняттями: комплекс засобiв захисту (КЗЗ) сукупнiсть програмно-апаратних засобiв, якi забезпечують реалiзацiю полiтики безпеки iнформацi¨.

I хоча за сво¨м складом довiрча обчислювальна база ¹ iденти- чною комплексу засобiв захисту, КЗЗ ¹ лише втiленням (реалiзацi¹ю) ДОБ у виглядi сукупностi вiдповiдних засобiв.

Довiрча обчислювальна база ¹ бiльш абстрактним поняттям, яке означа¹ повнiстю захищенi засоби (програмнi, програмноапаратнi, апаратнi) обчислювально¨ системи, якi вiдповiдають за пiдтримку полiтики безпеки. З точки зору доказового пiдходу вона нада¹ певну множину послуг захисту, достатню для пiдтримки полiтики безпеки. Саме з метою спрощення формування довiрчо¨ обчислювально¨ бази до ¨¨ складових висуваються стандартизованi вимоги щодо якостi надання послуг захисту.

Вiдповiдно до такого визначення довiрчо¨ обчислювально¨ бази, перед ¨¨ реалiзацi¹ю у виглядi комплексу засобiв захисту постають три найбiльш важливi вимоги:

•забезпечити надання належного складу (профiлю) послуг безпеки;

Парадигми формування захищених iнформацiйних технологiй |

37 |

|

|

•забезпечити гарантi¨ вiрностi надання цих послуг;

•забезпечити стiйкiсть (живучiсть) само¨ ДОБ по вiдношенню до зовнiшнiх дестабiлiзуючих впливiв.

Çточки зору iнтеграцi¨ до обчислювально¨ системи основними видами довiрчих обчислювальних баз ¹:

•вбудована така, що розроблена одночасно зi створенням об-

числювально¨ системи та ¹ ¨¨ невiд'мною частиною (наприклад, в захищених операцiйних системах);

•додана (рус. наложенная, добавленная) така, що iнтегру¹-

ться до системи пiсля ¨¨ створення (наприклад, спецiалiзованi засоби захисту).

Як приклади органiзацi¨ архiтектур довiрчо¨ обчислювально¨ бази можна навести модульну (операцiйна система Unix, активне мережне обладнання), i¹рархiчну (операцiйна система Windows 2000) та кiльцеву (центральний процесор).

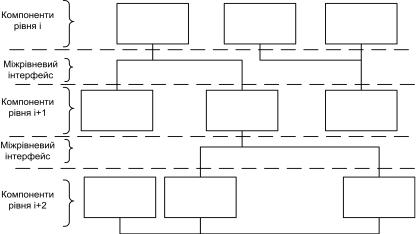

Як правило, базовою для органiзацi¨ довiрчо¨ обчислювально¨ бази ¹ i¹рархiчна структура. Основою для ¨¨ формування ¹ концепцiя i¹рархiчно¨ декомпозицi¨ (див. п.п. 1.2.1). Вiдповiдно до не¨ ДОБ представля¹ться як сукупнiсть i¹рархiчно впорядкованих абстрактних рiвнiв. На кожному рiвнi розмiщенi компоненти (можливо вза¹мопов'язанi), якi надають вiдповiднi функцi¨. Для свого функцiонування цi компоненти зазвичай використовують компоненти наступного нижчого рiвня. Вза¹мозв'язок мiж компонентами органiзу¹ться з використанням мiжрiвневого iнтерфейсу (див. рис. 1.7).

До особливостей використання концепцi¨ i¹рархiчно¨ декомпозицi¨ при формуваннi систем захисту доцiльно вiднести наступнi [3]:

•необхiднiсть захисту окремих компонентiв системи захисту вiд

деструктивних впливiв (кожний компонент повинен перевiряти коректнiсть звернень до функцiй, якi вiн реалiзу¹);

•кожний компонент повинен виконувати чiтко визначену функцiю;

•кожна функцiя може бути подiлена на декiлька пiдфункцiй,

якi реалiзуються та захищаються окремо (можливо на одному чи бiльше нижнiх рiвнях декомпозицiй системи захисту);

•значну роль в забезпеченi захисту вiдiграють мiжрiвневневi та

38 |

Ðîçäië 1 |

|

|

Ðèñ. 1.7. I¹рархiчна декомпозицiя довiрчо¨ обчислювально¨ бази

мiжкомпонентнi iнтерфейси, якi по¹днують складовi системи захисту в ¹дине цiле.

Прикладами органiзацi¨ звернень до послуг довiрчо¨ обчислювально¨ бази ¹:

•виконання процедур в режимi командно¨ стрiчки (наприклад, в Unix);

•виклик програмних функцiй за вiдповiдним API;

•звернення до апаратних iнтерфейсiв (центральний процесор, спецiалiзованi плати);

•виклик вiддалених процедур в мережi (центри сертифiкацi¨).

Формалiзоване поняття достовiрно¨ обчислювально¨ бази введене в [31].

1.2.7 Поняття про концепцiю диспетчера доступу

Для забезпечення розмежування доступу при реалiзацi¨ комплексу засобiв захисту найчастiше використову¹ться концепцiя диспетчера доступу (iнодi ще використову¹ться термiн монiтор посилань). Ця концепцiя не ¹дино можлива, проте ¹ найбiльш до-

Парадигми формування захищених iнформацiйних технологiй |

39 |

|

|

слiдженою теоретично i перевiреною на практицi.

Пiд поняттям диспетчеру доступу [reference monitor] розумi¹ться реалiзацiя концепцi¨ абстрактного автомату, яка забезпе- чу¹ дотримання правил розмежування доступу i характеризу¹ться такими трьома особливостями [18,19]:

•забезпечу¹ безперервний i повний контроль за доступом (ма¹

бути завжди активним i повинен контролювати всi запити на доступ до будь-якого захищеного об'¹кта, який пiдда¹ться впливу);

•захищений вiд модифiкацi¨ (для програмно¨ реалiзацi¨ звичай-

но використову¹ться iзоляцiя домену комплексу засобiв захисту вiд доменiв iнших процесiв, для апаратно¨ спецiальнi апаратнi пристро¨, модулi, вузли);

•ма¹ невеликi розмiри (щоб забезпечити з одного боку достовiр-

нiсть функцiонування (належний рiвень гарантiй), з iншого достатню функцiональнiсть).

Правила розмежування доступу (ПРД) [access mediation rules] частина полiтики безпеки, що регламенту¹ правила доступу користувачiв i процесiв до пасивних об'¹ктiв.

На практицi диспетчер доступу, ¹ пiдсистемою комплексу засобiв захисту, яка включа¹ мiнiмально необхiдний набiр механiзмiв, що безпосередньо реалiзують перевiрку легальностi запитiв на доступ i, можливо, ре¹страцiю цих запитiв.

Головна мета визначення в складi КЗЗ диспетчера доступу забезпечення вiдомо¨ точки проходження всiх запитiв (можливо не ¹дино¨) всерединi комп'ютерно¨ системи i досягнення гарантi¨ того, що потоки iнформацi¨ мiж об'¹ктами-користувачами, об'¹ктамипроцесами i пасивними об'¹ктами вiдповiдають вимогам полiтики безпеки.

Таким чином, саме диспетчер доступу здiйсню¹ розмежування доступу [access mediation] сукупнiсть процедур, що реалiзують перевiрку запитiв на доступ i оцiнку на пiдставi ПРД можливостi надання доступу.

Вiдзначимо, що розмежування доступу реалiзу¹ частину функцiй з керування доступом [access control] сукупностi заходiв з визначення повноважень i прав доступу, контролю за додержанням ПРД.

40 |

Ðîçäië 1 |

|

|

Класичний погляд на диспетчер доступу поляга¹ в тому, що вiн служить бар'¹ром мiж iнформацi¹ю, до яко¨ хоче одержати доступ користувач, i самим користувачем. Диспетчер доступу дозволя¹ або забороня¹ доступ вiдповiдно до того, чи ¹ запит авторизованим. Рiшення прийма¹ться на пiдставi перевiрки атрибутiв доступу користувача, процесу i пасивного об'¹кта.

Загальна схема функцiонування диспетчера доступу наведена на рис. 1.8. На цiй схемi показана типова послiдовнiсть оброблення запитiв на доступ до його безпосереднього надання.

Ðèñ. 1.8. Загальна схема функцiонування диспетчера доступу

Слiд вiдмiтити, що з цiлого ряду причин в сучасних обчислювальних системах (в тому числi i в ¨х операцiйних системах) функцi¨ проведення авторизацi¨ доступу видiля¹ться окремий компонент монiтор авторизацi¨. В контекстi розмежування доступу авторизацiя [authorization] це надання повноважень на доступ. Повноваження [privilege] права користувача або процесу на виконання певних дiй, зокрема на одержання певного типу доступу до об'¹ктiв.

Парадигми формування захищених iнформацiйних технологiй |

41 |

|

|

В цьому випадку диспетчер доступу безпосередньо вiдповiда¹ тiльки за перевiрку запитiв на доступ (access request) звернень одного об'¹кта комп'ютерно¨ системи до iншого з метою отримання певного типу доступу.

Загальна послiдовнiсть надання доступу може бути описана наступним чином:

•суб'¹кт доступу здiйсню¹ запит на доступ до диспетчера доступу;

•запит на доступ переда¹ться диспетчером доступу монiтору авторизацi¨ для прийняття рiшення;

•для прийняття рiшення монiтор авторизацi¨ аналiзу¹ всю не-

обхiдну iнформацiю (ПРД, iншi данi щодо функцiонування системи захисту);

•результати рiшення передаються монiтором авторизацi¨ до дис-

петчера доступу i (в разi необхiдностi) протоколюються в журналi аудиту;

•в разi успiшностi диспетчер доступу створю¹ для суб'¹кту доступу вiдповiдну мiтку на даний вид доступу;

•пiд час кожного доступу, який задовольня¹ вiдповiднiй мiтцi повторна процедура авторизацi¨ не проводиться;

•пiсля завершення вза¹модi¨ мiтка доступу анулю¹ться.

Для прийняття рiшення диспетчером доступу (монiтором авторизацi¨) враховуються ìiòêè [label], якi зв'язуються з суб'¹ктами та об'¹ктами доступу атрибути доступу, що вiдображають категорiю доступу об'¹кта комп'ютерно¨ системи.

Узагальненням концепцi¨ диспетчера доступу ¹ iдея iзоляцi¨, коли кожний об'¹кт як би ¹ iзольованим диспетчером доступу, що створю¹ навкруги нього непроникну оболонку (iдея добре прогляда¹ться з схеми на рис. ??). Кiлькiсть захищених (що знаходяться всерединi оболонки) об'¹ктiв може варiюватись вiд одного об'¹- кта до всiх об'¹ктiв системи. Яскравим прикладом доведення iде¨ iзоляцi¨ до широкого практичного використання ¹ формування та реалiзацi¨ пiдходу вiртуалiзацi¨ ресурсiв та цiлих машин.

В реальних системах методи реалiзацi¨ концепцi¨ диспетчера доступу можуть бути рiзними. Найбiльш широке розповсюдження отримала реалiзацiя диспетчеру доступу, у виглядi ядра захисту . Пiд ядром захисту [security kernel] ма¹ться на увазi частина ком-