- •ПЕРЕДМОВА

- •4.2.6 Методика використання дерева атак

- •4.2.7 Методика STRIDE / DREAD

- •4.2.8 Методика OCTAVE

- •4.2.9 Методика Agile Security Modeling (ASM)

- •6.1.3 Розмежування доступу

- •6.1.4 Протоколювання й аудит

- •6.1.5 Екранування

- •6.1.6 Тунелювання

- •6.1.7 Шифрування

- •6.4.3 Засоби виявлення мережних атак

Мiнiстерство транспорту та зв’язку України Мiнiстерство освiти i науки України

Державний унiверситет iнформацiйно-комунiкацiйних технологiй

В.М. Богуш, О.А. Довидьков

Проектування захищених комп’ютерних систем та мереж

Навчальний посiбник

Київ – 2008

УДК 681.322 ББК 32.973 Б74

Рекомендовано Мiнiстерством освiти i науки України як навчальний посiбник для вищих навчальних закладiв (Лист № - / - - вiд -. -.2008 р.)

Рецензенти:

доктор фiзико-математичних наук, професор, член-кореспондент НАН України Задiрака В.К.

доктор технiчних наук, професор Смiрнов Ю.О.

Богуш В.М., Довидьков О.А.

Проектування захищених комп’ютерних систем та мереж. Навчальний посiбник К.: ДУIКТ, 2008. 500 с.

У посiбнику зроблена спроба логiчного структурованого комплексного викладення основ проектування гарантовано захищених комп’ютерних систем та мереж, якi iлюструють загальнi пiдходи та вимоги нормативних документiв, що регламентують питання забезпечення їх безпеки в Українi та у свiтi.

Для фахiвцiв у галузi iнформацiйної безпеки, студентiв, що навчаються за спецiальнiстю “Захист iнформацiї в компютерних системах та мережах”.

ISBN 966–963313–1–0

c В.М.Богуш, О.А.Довидьков, 2008

ЗМIСТ

ПЕРЕДМОВА . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9 ПЕРЕЛIК АБРЕВIАТУР I СКОРОЧЕНЬ . . . . . . . . . . . . . . . . . . . . . . 11

Роздiл 1. ОСНОВНI ПОНЯТТЯ ЩОДО РОЗРОБЛЕ- |

|

ННЯ СИСТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИ- |

|

СТЕМ ТА МЕРЕЖ |

13 |

1.1Базовi термiни . . . . . . . . . . . . . . . . . . . . . . 13

1.2Поняття технологiї розроблення систем захисту ком- п’ютерних систем та мереж та забезпечення iнформацiйної безпеки їх функцiонування . . . . . . . . . 14

1.3Особливостi сучасних автоматизованих систем, як об’єктiв захисту . . . . . . . . . . . . . . . . . . . . . 15

1.4Рiвень захищеностi комп’ютерних систем . . . . . . 16

1.5Основнi структурно-функцiональнi елементи автоматизованої системи . . . . . . . . . . . . . . . . . . . 16

Питання та практичнi завдання . . . . . . . . . . . . . . . |

17 |

Роздiл 2. СУЧАСНI ПIДХОДИ ДО РОЗРОБЛЕН- |

|

НЯ СИСТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИ- |

|

СТЕМ ТА МЕРЕЖ |

18 |

2.1Основнi поняття, щодо розроблення комп’ютерних систем та мереж . . . . . . . . . . . . . . . . . . . . . 18

2.2Базовi стадiї та етапи життєвого циклу захищених КСМ та їх систем захисту . . . . . . . . . . . . . . . 21

2.3 Особливостi розроблення засобiв захисту iнформацiї 32

2.3.1Основнi системи вимог до розроблення засо-

бiв захисту iнформацiї . . . . . . . . . . . . . 32

2.3.2Вимоги до розроблення засобiв захисту iнформацiї вiдповiдно до нацiональних НД з ТЗI 32

3

4 |

Змiст |

2.3.3Особливостi реалiзацiї систем захисту . . . . 32

2.4Основнi типи життєвого циклу систем захисту . . . 35

2.5Формування технологiї розроблення систем захисту комп’ютерних систем та мереж . . . . . . . . . . . . 36

2.5.1Основнi поняття . . . . . . . . . . . . . . . . . 36

2.5.2Базовi типи технологiчних пiдходiв до створення систем захисту . . . . . . . . . . . . . . 37

2.5.3Рекомендацiї щодо визначення технологiї

розроблення системи захисту . . . . . . . . . 45 Питання та практичнi завдання . . . . . . . . . . . . . . . 46

Роздiл 3. МЕТОДОЛОГIЯ РОЗРОБЛЕННЯ СИ- |

|

СТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИСТЕМ |

|

ТА МЕРЕЖ |

48 |

3.1Загальнi принципи побудови систем захисту . . . . . 48

3.2Завдання, вихiднi данi та фактори, якi повиннi враховуватися при проектуваннi систем захисту . . . . 49

3.3Сутнiсть створення системи захисту . . . . . . . . . 50

3.4Типовi варiанти постановки завдань на проектуван-

ня систем захисту КСМ . . . . . . . . . . . . . . . . |

51 |

Питання та практичнi завдання . . . . . . . . . . . . . . . |

53 |

Роздiл 4. ВИЗНАЧЕННЯ ТА УТОЧНЕННЯ ВИМОГ |

|

ДО СИСТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИ- |

|

СТЕМ ТА МЕРЕЖ |

54 |

4.1Аналiз органiзацiї функцiонування автоматизованої системи . . . . . . . . . . . . . . . . . . . . . . . . . . 54

4.1.1Аналiз автоматизованої системи та середови-

ща її функцiонування . . . . . . . . . . . . . . 54

4.1.2Аналiз складу апаратного та програмного забезпечення . . . . . . . . . . . . . . . . . . . . 55

4.1.3Аналiз обчислювальної мережi . . . . . . . . 56

4.1.4Аналiз технологiй оброблення iнформацiї . . 56

4.1.5Аналiз складу та характеристик iснуючої си-

стеми захисту . . . . . . . . . . . . . . . . . . 57

4.1.6 Приклади наведення результатiв аналiзу . . 57

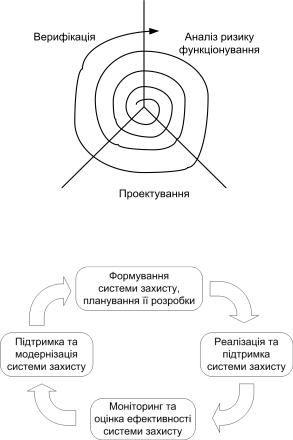

4.2Аналiз ризику функцiонування автоматизованих систем . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

Змiст |

5 |

4.2.1Послiдовнiсть аналiзу . . . . . . . . . . . . . . 57

4.2.2Пiдходи до аналiзу цiнних ресурсiв . . . . . . 58

4.2.3Пiдходи до формування моделей загроз та по-

рушника . . . . . . . . . . . . . . . . . . . . . 59

4.2.4Засоби аналiзу захищеностi (активного монi-

торингу) . . . . . . . . . . . . . . . . . . . . . 62

4.2.5Пiдходи до аналiзу ризику функцiонування, управлiння ризиком . . . . . . . . . . . . . . . 62

4.2.6Методика використання дерева атак . . . . . 63

4.2.7Методика STRIDE / DREAD . . . . . . . . . 64

4.2.8Методика OCTAVE . . . . . . . . . . . . . . . 68

4.2.9Методика Agile Security Modeling (ASM) . . . 69

4.2.10Приклад створення анкети для оцiнки складу загроз та аналiзу ризикiв . . . . . . . . . . . . 71

4.2.11Програмнi засоби аналiзу рiвня захищеностi (ризику) обчислювальних систем . . . . . . . 71

4.3Пiдходи до визначення витрат на розроблення систем захисту . . . . . . . . . . . . . . . . . . . . . . . 73

4.3.1Пiдхiд на основi оцiнки ризику . . . . . . . . 73

4.3.2 Пiдхiд на основi оцiнки захищеностi системи |

75 |

4.3.3Рекомендацiї щодо формування архiтектури системи захисту та визначення витрат на її розроблення . . . . . . . . . . . . . . . . . . . 76

4.4 Канали витоку iнформацiї в КСМ . . . . . . . . . . 77

4.5Приклад методики попереднього аналiзу ефективно-

стi та визначення загальної органiзацiї КЗЗ . . . . . 77

Питання та практичнi завдання . . . . . . . . . . . . . . . 77

Роздiл 5. ПIДХОДИ ДО ФОРМУВАННЯ ПОЛIТИ- |

|

КИ БЕЗПЕКИ КОМП’ЮТЕРНИХ СИСТЕМ ТА |

|

МЕРЕЖ |

81 |

5.1 Формування полiтики безпеки АС . . . . . . . . . . |

81 |

5.1.1Роль полiтики безпеки в формуваннi системи захисту . . . . . . . . . . . . . . . . . . . . . . 81

5.1.2Основнi складовi полiтики безпеки . . . . . . 81

5.1.3Система документiв, що забезпечують реалiзацiю полiтики безпеки . . . . . . . . . . . . . 83

6 |

Змiст |

5.1.4Види полiтик безпеки . . . . . . . . . . . . . . 84

5.1.5Приклади визначення полiтики безпеки . . . 85

5.1.6Пiдходи до формування полiтики безпеки . . 85

5.1.7Гарантiї правильностi реалiзацiї полiтики безпеки та їх забезпечення . . . . . . . . . . . 86

5.2Формування базових положень полiтики безпеки . . 87

5.2.1Урахування взаємозв’язку понять живучостi, захищеностi, надiйностi . . . . . . . . . . . . . 88

5.2.2Основнi рiвнi захисту ресурсiв АС . . . . . . 88

5.2.3Розроблення правил iнформацiйної безпеки . 89

5.3Засоби формування та перевiрки правильностi виконання правил полiтик безпеки . . . . . . . . . . . . . 89

5.4Типовi пiдходи та методи формування захищених

розподiлених IТС . . . . . . . . . . . . . . . . . . . . |

89 |

|||

Питання та практичнi завдання . . . . . . . . . . . . . . . |

90 |

|||

Роздiл |

6. СУЧАСНI |

ТЕХНОЛОГIЇ |

ЗА- |

|

ХИСТУ |

РЕСУРСIВ |

IНФОРМАЦIЙНО- |

|

|

ТЕЛЕКОМУНIКАЦIЙНИХ СИСТЕМ |

|

92 |

||

6.1Сервiси безпеки як основа пiдтримки полiтики безпеки 92

6.1.1Сервiси безпеки . . . . . . . . . . . . . . . . . 92

6.1.2Iдентифiкацiя/автентифiкацiя . . . . . . . . . 94

6.1.3Розмежування доступу . . . . . . . . . . . . . 96

6.1.4Протоколювання й аудит . . . . . . . . . . . . 99

6.1.5Екранування . . . . . . . . . . . . . . . . . . . 100

6.1.6Тунелювання . . . . . . . . . . . . . . . . . . . 102

6.1.7Шифрування . . . . . . . . . . . . . . . . . . . 103

6.1.8Контроль цiлiсностi . . . . . . . . . . . . . . . 104

6.1.9 |

Контроль захищеностi . . . . . . . . . . . . . |

107 |

6.1.10 |

Виявлення вiдмов й оперативне вiдновлення |

110 |

6.1.11Управлiння . . . . . . . . . . . . . . . . . . . . 111

6.2Технологiя мiжмережних екранiв . . . . . . . . . . . 113

6.2.1Функцiї мiжмережних екранiв . . . . . . . . . 114

6.2.2Особливостi функцiонування мiжмережних екранiв на рiзних рiвнях моделi OSI . . . . . 124

6.2.3Схеми мережного захисту на базi мiжмережних екранiв . . . . . . . . . . . . . . . . . . . 139

Змiст |

7 |

6.3Технологiя VPN . . . . . . . . . . . . . . . . . . . . . 153

6.3.1Особливостi побудови вiртуальних приватних мереж як об’єктiв системи безпеки . . . . . . 153

6.3.2Види мереж VPN, що застосовуються для реалiзацiї полiтики безпеки . . . . . . . . . . . . 171

6.4Технологiя виявлення атак . . . . . . . . . . . . . . . 188

6.4.1 Концепцiя адаптивного управлiння безпекою 188

6.4.2Технологiя аналiзу захищеностi . . . . . . . . 194

6.4.3Засоби виявлення мережних атак . . . . . . . 201

6.5 Технологiї керування безпекою . . . . . . . . . . . . 218

6.5.1Завдання управлiння системою iнформацiй-

ної безпеки . . . . . . . . . . . . . . . . . . . . 219

6.5.2Архiтектура управлiння засобами мережної безпеки . . . . . . . . . . . . . . . . . . . . . . 221

6.5.3Аудит i монiторинг безпеки . . . . . . . . . . 236

6.5.4Огляд сучасних систем управлiння мере-

жною безпекою . . . . . . . . . . . . . . . . . 250

6.6Технологiї захисту iнформацiйних сховищ . . . . . . 265

6.7Використання технологiй вiртуалiзацiї для вирiшен-

ня завдань захисту iнформацiї . . . . . . . . . . . . . 265

6.8 Оцiнка ефективностi розроблених систем захисту . 265 Питання та практичнi завдання . . . . . . . . . . . . . . . 265

Роздiл 7. ПIДХОДИ ДО СТВОРЕННЯ ЗАХИЩЕНИХ IНФОРМАЦIЙНИХ ТЕХНОЛОГIЙ ПРОВIД-

НИХ ВИРОБНИКIВ СИСТЕМ ЗАХИСТУ |

267 |

7.1Концепцiя розроблення захищених систем компанiї IBM . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267

7.1.1 Структура документiв безпеки . . . . . . . . 268

7.1.2Приклад стандарту безпеки для ОС сiмейства UNIX . . . . . . . . . . . . . . . . . . . . . . . 271

7.2Концепцiя розроблення захищених систем компанiї

Microsoft . . . . . . . . . . . . . . . . . . . . . . . . . 279

7.3Концепцiя розроблення захищених систем компанiї

Sun Microsystems . . . . . . . . . . . . . . . . . . . . . 283

7.3.1Структура полiтики безпеки . . . . . . . . . . 284

7.3.2Приклад полiтики безпеки . . . . . . . . . . . 291

8 |

Змiст |

7.4Архiтектура безпеки SAFE компанiї Cisco Systems . 297

7.4.1Опис полiтики безпеки . . . . . . . . . . . . . 297

7.4.2Приклад полiтики мережної безпеки . . . . . 305

7.5Концепцiя розроблення захищених систем компанiї

Symantec . . . . . . . . . . . . . . . . . . . . . . . . . 313

7.5.1Опис полiтики безпеки . . . . . . . . . . . . . 313

7.6Пiдхiд SANS . . . . . . . . . . . . . . . . . . . . . . . 319

7.6.1Опис полiтики безпеки . . . . . . . . . . . . . 319

7.6.2Приклад полiтики аудита безпеки . . . . . . . 321 Питання та практичнi завдання . . . . . . . . . . . . . . . 322

Роздiл А. Загальнi поняття про мережнi протоколи |

323 |

|

Загальнi поняття про мережнi протоколи. . . . . . . . . . . . . . . . . . . . . |

.323 |

|

А.1 |

Простi мережнi конфiгурацiї . . . . . . . . . . . . . . |

323 |

А.2 |

Модель взаємозв’язку вiдкритих систем . . . . . . . |

324 |

А.3 |

Протокол TCP/IP . . . . . . . . . . . . . . . . . . . . |

327 |

А.4 |

Службовi протоколи . . . . . . . . . . . . . . . . . . |

328 |

ПРЕДМЕТНИЙ ПОКАЖЧИК . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . |

334 |

|

ЛIТЕРАТУРА . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . |

335 |

|

ПЕРЕДМОВА

Володiння методологiєю створення захищених комп’ютерних систем та мереж є важливим не тiльки для фахiвцiв з створення сучасних обчислювальних систем. Враховуючи складнiсть сучасних систем захисту, ефективна їх експлуатацiя неможлива без знання основних пiдходiв до їх розроблення. Саме ознайомлення з базовими пiдходами до проектування захищених комп’ютерних систем та мереж є основною метою дисциплiни.

Предметом навчальної дисциплiни є: методологiя розробки захищених комп’ютерних систем та мереж, сукупнiсть методiв проектування комплексу засобiв захисту iнформацiї комп’ютерних систем та мереж.

Метою вивчення навчальної дисциплiни є:

1)опанування загальним основами методологiї проектування захищених комп’ютерних систем (мереж);

2)опанування навичками проектування комплексу засобiв захисту iнформацiї комп’ютерних систем та мереж.

Завданнями навчальної дисциплiни є формування наступних навичок:

1)розроблювати загальнi пiдходи до проектування захищеної комп’ютерної системи (мережi);

2)застосовувати нацiональнi та мiжнароднi стандарти при розробцi вимог до захищеної комп’ютерної системи (мережi);

3)розробляти полiтику безпеки для комп’ютерної системи (ме-

режi);

4)розробляти проект комплексу засобiв захисту комп’ютерної системи (мережi);

5)проектувати окремi засоби захисту та iнтегрувати їх комплексу засобiв захисту комп’ютерної системи (мережi);

10 |

Змiст |

6) характеризувати перспективнi напрями створення комплексiв засобiв захисту комп’ютерних систем та мереж.

Як основнi допомiжнi матерiали з даної тематики доцiльно використовувати матерiали з наступних джерел [1,2,3,4,5,6,7,8,9,10].

ПЕРЕЛIК АБРЕВIАТУР I СКОРОЧЕНЬ

Українська мова

АО асоцiйований об’єкт |

МСЕ Мiжнародна спiлка електро- |

АС автоматизована система |

зв’язку |

АРМ автоматизоване робоче мiсце |

НД ТЗI нормативний документ си- |

БД база даних |

стеми технiчного захисту iнформацiї |

ВВО вiдмова в обслуговуваннi |

НСД несанкцiонований доступ |

ВВС взаємодiя вiдкритих систем |

ОС обчислювальна система |

ВГБ вимога гарантiй безпеки |

ОУ об’єкт управлiння |

ДОБ довiрча обчислювальна база |

ПБ полiтика безпеки |

ЕОМ електронна обчислювальна |

ПЕМВН побiчнi електромагнiтнi |

машина |

випромiнювання та наведення |

IПС iзольоване програмне середо- |

ПЕОМ персональна електронно- |

вище |

обчислювальна машина |

IС iнформацiйна система |

ППЕОМ персональна професiйна |

КС комп’ютерна система |

електронно-обчислювальна машина |

КЗЗ комплекс засобiв захисту |

ПРД правила розмежування досту- |

КСЗI комплексна система захисту |

пу |

iнформацiї |

СЗ система захисту |

ЛОМ локальна обчислювальна ме- |

СУБД система управлiння базою |

режа |

даних |

МБО монiтор безпеки об’єкта |

ФВБ - функцiональна вимога безпеки |

МВВС модель взаємодiї вiдкритих |

ЦПП центральний процесорний |

систем |

пристрiй |

Англiйська мова

ACL Access Control List (список |

BIOS Basic Input/Output System |

||

управлiння доступом) |

(базова система вводу/виводу |

|

|

API Application Program Interfase |

CCITSE Common Criteria for |

||

(iнтерфейс прикладних програм) |

Information |

Technology |

Security |

ASLR Address Space Layout |

Evaluation (Загальнi критерiї безпе- |

||

Randomization (реалiзацiї випадково- |

ки iнформацiйних технологiй) |

||

го розташування адресного простору) |

CMITSE |

Common Methodology |

|

12 |

|

|

|

ПЕРЕЛIК АБРЕВIАТУР I СКОРОЧЕНЬ |

|

for |

Information |

Technology |

Securi- |

катор групи користувачiв в ОС UNIX) |

|

ty Evaluation (Загальна методологiя |

LDAP Light Directory Access |

||||

оцiнки безпеки iнформацiйних техно- |

Protocol (полегшений протокол до- |

||||

логiй) |

|

|

|

ступу до довiдника) |

|

DAC Discretionary Access Control |

LSAs Local Security Authentication |

||||

(дискрецiйний доступ) |

|

subsystem (пiдсистема локальної ав- |

|||

DACL Discretionary Access Control |

тентифiкацiї) |

||||

List (список дискрецiйного контролю |

MAC Mandatory Access Control |

||||

доступу) |

|

|

|

(мандатне управлiння доступом) |

|

DAP Directory Access Protocol (про- |

MLS Multilevel Security |

||||

токол доступу до довiдника) |

|

MWT Maximum Wait Time (макси- |

|||

DB DataBase (база даних) |

|

мальний час очiкування) |

|||

FWT Finite Waiting Time (скiнчен- |

NAP Network Access Protection (те- |

||||

ний час очiкування) |

|

хнологiя контролю за станом оновле- |

|||

ICMP Internet Control Message |

ння) |

||||

Protocol (мiжмережний протокол ке- |

NRD (нема читання знизу) |

||||

руючих повiдомлень) |

|

NWU (нема запису наверх) |

|||

IDS Intrusion Detection System (си- |

OSI Open Systems Interconnection |

||||

стема виявлення атак) |

|

(model) (модель взаємодiї вiдкритих |

|||

IEC |

International Electrotechnical |

систем) |

|||

Commission (Мiжнародна електроте- |

SID Service Identificator (служба |

||||

хнiчна комiсiя) |

|

|

унiкального iдентифiкатора) |

||

IP Internet Protocol |

|

SRM - Secure Reference Monitor (до- |

|||

IT Information Technology (iнфор- |

вiдковий монiтор безпеки) |

||||

мацiйнi технологiї) |

|

TCSC Trusted Computer System Cri- |

|||

ITU-T International Telecommuni- |

teria (Критерiї безпеки комп’ютерних |

||||

cation |

Union |

Telecommunication |

систем) |

||

standardization sector (сектор телеко- |

TCB Trusted Computing Base (до- |

||||

мунiкацiйної стандартизацiї |

Мiжна- |

вiрча обчислювальна база) |

|||

родної спiлки електрозв’язку) |

|

UAC User Account Control (контро- |

|||

IS Information System (iнформацiй- |

лю облiкових записiв користувачiв) |

||||

на система) |

|

|

UID User Identification (iдентифiка- |

||

ISO International Organization for |

тор користувача в ОС UNIX) |

||||

Standardization |

(Мiжнародна |

органi- |

VPN Virtual Private Network (вiрту- |

||

зацiя стандартизацiї) |

|

альна приватна мережа) |

|||

GID Group Identification (iдентифi- |

|

||||

Роздiл 1

ОСНОВНI ПОНЯТТЯ ЩОДО РОЗРОБЛЕННЯ СИСТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИСТЕМ ТА МЕРЕЖ

1.1 Базовi термiни

Визначення базових понять щодо розроблення систем захисту наведемо за ДСТУ 2938-94 [11], ДСТУ 2941-94 [12].

Життєвий цикл весь перiод iснування системи вiд початку розроблення до закiнчення її використання.

Життєвий цикл автоматизованої системи сукупнiсть взаємопов’язаних процесiв створення та змiни стану автоматизованої системи (АС) вiд формування початкових вимог до неї до закiнчення експлуатацiї та утилiзацiї.

Розроблення системи сукупнiсть робiт вiд формування вимог до введення системи в дiю.

Проектування системи дiї, що виконуються з моменту визначення вимог до системи до моменту створення системи, яка задовольняє цим вимогам.

Реалiзацiя системи втiлення проекту у виглядi дiючої системи.

Випробування експериментальне визначення кiлькiсних i (або) якiсних характеристик властивостей об’єкта випробувань за результатом впливу на нього пiд час моделювання чи функцiонування.

Пiдтримка системи (супроводження) органiзацiйне, iнформацiйне, програмне, технiчне та iншi види забезпечення системи, потрiбнi для її використання та вдосконалення.

Функцiонування системи процес виконання системою своїх функцiй.

13

14 |

Роздiл 1 |

1.2Поняття технологiї розроблення систем захисту комп’ютерних систем та мереж та забезпечення iнформацiйної безпеки їх функцiонування

Метою розроблення комплексної системи захисту iнформацiї (КСЗI) є забезпечення створення системи з заданими показниками ефективностi її функцiонування, в тому числi: набором функцiональних послуг щодо захисту ресурсiв та рiвнем гарантiв щодо їх реалiзацiї. Результатом розроблення КСЗI є реалiзацiя в АС вiдповiдної технологiї забезпечення безпеки її ресурсiв.

Технологiя [technology] (вiд грец. " (техно...) майстернiсть i ...логiя, що вiд грец. o& слово, вчення) 1) Cукупнiсть взаємозв’язаних способiв обробки матерiалiв, виготовлення виробiв i процесiв, що супроводжують цi види робiт. 2) Сукупнiсть знань про такi методи i процеси та їх науковий опис [?,13].

Пiд технологiєю забезпечення iнформацiйної безпеки в

АС розумiється певне розмежування функцiй та регламентацiя порядку їх виконання, а також порядку взаємодiї пiдроздiлiв та спiвробiтникiв (посадових осiб) органiзацiї зi забезпечення комплексного захисту ресурсiв АС [?].

Основними вимогами до технологiї управлiння безпекою є:

вiдповiднiсть сучасному рiвню розвитку iнформацiйних технологiй;

урахування особливостей побудови i функцiонування рiзних пiдсистем АС;

точна та своєчасна реалiзацiя вимог полiтики безпеки;

мiнiмiзацiя витрат на реалiзацiю самої технологiї забезпечення безпеки;

Для реалiзацiї технологiї в органiзацiї повиннi iснувати насту-

пнi основнi елементи:

повна та несуперечлива правова база;

розподiл функцiй, визначення порядка взаємодiї, чiтке визначення повноважень i вiдповiдальностi пiдроздiлiв та посадових осiб органiзацiї з питань забезпечення iнформацiйної безпеки на всiх етапах життєвого циклу пiдсистем АС;

наявнiсть спецiального органу (пiдроздiлу), якому наданi вiд-

Парадигми формування захищених iнформацiйних технологiй |

15 |

повiднi повноваження, i який безпосередньо вiдповiдає за реалiзацiю полiтики iнформацiйної безпеки органiзацiї, здiйснює контроль и координацiю дiй всiх пiдроздiлiв та посадових осiб з питань iнформацiйної безпеки.

Реалiзацiя технологiї iнформацiйної безпеки передбачає виконання наступних дiй:

призначення та пiдготовку (чи навпаки) вiдповiдних посадових осiб;

виявлення та облiк цiнних ресурсiв;

розроблення системи документiв, з урахуванням особливостей функцiонування органiзацiї, якi можуть бути практично виконанi;

регламентацiю всiх процесiв оброблення цiнної iнформацiї;

реорганiзацiю технологiчних процесiв оброблення iнформацiї в обчислювальнiй системi;

забезпечення фiзичного технiчного захисту цiнних ресурсiв системи;

ефективний контроль за виконанням заходiв, стану їх ефективностi та реагування на пропозицiї щодо їх покращення.

1.3Особливостi сучасних автоматизованих систем, як об’єктiв захисту

Основними особливостями функцiонування сучасних АС є [?, ?,?]:

територiальна рознесенiсть компонентiв системи та наявнiсть iнтенсивного обмiну iнформацiєю мiж ними;

широкий спектр способiв надання, зберiгання, i передачi iнформацiї, що використовуються;

iнтеграцiя даних рiзного призначення, що належать рiзним су- б’єктам, в рамках єдиних баз даних i, навпаки, розмiщення необхiдним деяким суб’єктам даних в рiзних вiддалених вузлах мережi;

абстрагування власникiв даних вiд фiзичних структур та мiсця розмiщення даних;

використання режимiв розподiленої обробки даних;

16 |

Роздiл 1 |

участь в процесi автоматизованого оброблення iнформацiї значної кiлькостi користувачiв i персоналу рiзних категорiй;

безпосереднiй та одночасний доступ до ресурсiв (в тому числi i iнформацiйних), значної кiлькостi користувачiв (суб’єктiв) рiзних категорiй;

висока ступень разнорiдностi засобiв обчислювальної технiки та зв’язку, що використовуються, а також їх програмного забезпечення;

вiдсутнiсть спецiальних засобiв захисту в бiльшостi типiв те-

хнiчних засобiв, що широко використовуються в АС. Врахування наявних типових технологiй забезпечення iн-

формацiйної безпеки.

1.4 Рiвень захищеностi комп’ютерних систем

Базовим для формування рiшень з побудови сучасних комп’ю- терних систем є визначення того, якого ступеню захисту вона потребує.

Це залежить вiд наступних факторiв:

1)рiвень критичностi ресурсiв та технологiй, що реалiзуються;

2)нормативна база, що регламентує вимоги до захисту критичних ресурсiв,

3)типовi сертифiкованi рiшення щодо захисту (засоби, технологiї оброблення, алгоритми, методи та iн.).

Таким чином проектування систем обов’язково повинне проводитися з урахуванням особливостей подальшої процедури оцiнки захищеностi їх функцiонування.

1.5Основнi структурно-функцiональнi елементи автоматизованої системи

Взагальному випадку АС складається з наступних основних структурно-функцiональних елементiв:

робочих станцiй окремих електронно-обчислювальних машин (ЕОМ) чи термiналiв мережi, на яких реалiзуються автоматизованi робочi мiсця (АРМ) користувачiв (абонентiв, операторiв);

Парадигми формування захищених iнформацiйних технологiй |

17 |

серверiв або host-машин (служб файлiв, роздруку, баз даних и т.iн.) не видiлених (чи видiлених, тобто не сумiщеними з робочими станцiями) високопродуктивних ЕОМ, призначених для реалiзацiї функцiй зберiгання, роздруку даних, обслуговування робочих станцiй мережi та iнших дiй;

мережних пристроїв (маршрутизаторiв, комутаторiв, шлюзiв, центрiв комутацiї пакетiв, комунiкацiйних ЕОМ) елементiв, що забезпечують поєднання декiлькох мереж передачi даних, чи декiлькох сегментiв тiєї ж самої мережi, можливо, таких, що мають рiзнi протоколи взаємодiї;

каналiв зв’язку (локальних, телефонних, з вузлами комутацiї та iн.).

Питання та практичнi завдання

1.Пояснити деякi базовi поняття, навести приклади щодо їх застосування для вiдомих систем.

2.Для вiдомих систем навести приклади типових функцiонально–структурних елементiв.

3.Навести приклади типових технологiй оброблення iнформацiї та провести їх аналiз з точки зору вiдповiдностi вимогам щодо

їїбезпеки.

Роздiл 2

СУЧАСНI ПIДХОДИ ДО РОЗРОБЛЕННЯ СИСТЕМ ЗАХИСТУ КОМП’ЮТЕРНИХ СИСТЕМ ТА МЕРЕЖ

2.1Основнi поняття, щодо розроблення комп’ютерних систем та мереж

Комп’ютернi системи та мережi (КСМ) (також як i обчислювальнi системи) є засобом (комплексом засобiв), що реалiзують (якщо все виконано належним чином) деяку технологiю оброблення iнформацiї. Технологiя оброблення iнформацiї (iнформацiйна технологiя) забезпечує пiдтримку iнформацiйного процесу. Наведемо визначення цих понять вiдповiдно до ДСТУ 2938-94 [11], ДСТУ 2296-93 [14].

Архiтектура автоматизованої системи концепцiя взаємозв’язку компонентiв АС, що охоплює логiчну, фiзичну й програмну структури АС i принципи її функцiонування.

Структура автоматизованої системи сукупнiсть пiдсистем, компонентiв, елементiв, що входять в АС, способiв i засобiв зв’язку мiж ними, а також способiв зв’язку з iншими АС.

Архiтектура обчислювальної системи загальна логiчна органiзацiя обчислювальної системи, яка визначає процесс оброблення даних у нiй та поєднує методи кодування даних, склад, призначення, принципи взаємодiї технiчних засобiв i програмного забезпечення.

Iнформацiйна технологiя прийоми, способи та методи використання засобiв обчислювальної технiки при виконаннi функцiй зберiгання, оброблення, передачi та використання даних (ГОСТ 34.003).

Обробка iнформацiї сукупнiсть операцiй збору, накопичення, вводу, виводу, прийому, передачi, запису, зберiгання, реєстра-

18

Загальнi моделi процесiв захисту iнформацiї |

19 |

цiї, знищення, перетворення, вiдображення, що здiйснюються над iнформацiєю.

Аналiз даних (iнформацiї) дослiдження даних (iнформацiї) у реальнiй або проектованiй системi.

Входi проведення аналiзу системи та розроблення її системи захисту визначаються (розробляються) проектнi рiшення, якi належним чином фiксуються у документацiї на систему. Найбiльш деталiзованим документом на систему є її специфiкацiя. Для систем вищих рiвнiв гарантiй специфiкацiя задається у формалiзованому виглядi. Наведемо значення основних понять з розроблення КСМ вiдповiдно до ДСТУ 2296-94 [?], [12].

Проектне рiшення рiшення будь якої задачi, пов’язаної з проектуванням, подане у формалiзованому виглядi.

Типове проектне рiшення проектне рiшення, призначене для повторного використання пiд час проектування.

Документацiя на систему сукупнiсть взаємопов’язаних документiв, що описують вимоги, можливостi, обмеження, режими роботи i супровiд системи.

Проектний документ документ, в якому подане одне або кiлька проектних рiшень.

Специфiкацiя докладний опис функцiй, властивостей i характеристик об’єкта.

Специфiкацiя системи опис функцiй, властивостей i характеристик системи.

Формальна специфiкацiя формалiзований опис функцiй, властивостей i характеристик об’єкта.

Вiдмiтимо основнi види проектування (здiйснюються пiд час ескiзного та технiчного проектування): концептуальне та функцiйне.

Концептуальне проектування системи Визначення логiчних аспектiв органiзацiї системи, процесiв, а також потоку iнформацiї, що проходить через систему.

Функцiйне проектування системи Визначення функцiй компонентiв системи i робочих зв’язкiв мiж ними.

Взалежностi вiд ступеня автоматизованостi процесу проектування визначаються наступнi види: автоматизоване та автоматичне.

20 |

Роздiл 2 |

Автоматизоване проектування проектування, за допомогою технiчних та програмних засобiв з участю людини.

Автоматичне проектування проектування, за допомогою технiчних та програмних засобiв без участi людини.

Особливо слiд вiдмiтити сучасну тенденцiю пiдтримки процесiв проектування систем захисту CASE засобами. Наприклад на сьогоднi вже автоматизованi та пiдтриманi виробниками апаратного та програмного забезпечення захисту iнформацiї такi процеси, як: конкретизацiя правил полiтики безпеки, введення нових правил полiтики безпеки, формування опису полiтики безпеки, деякi етапи реалiзацiї полiтики безпеки. Докладно цi питання розглядаються в [?].

Важливим комплектом документiв на систему є документи, якi розробляються для органiзацiї, проведення та аналiзу результатiв випробувань. Iсторично склалося, що надають принципово рiзне значення поняттям перевiрка правильностi (фактично iспити) та верифiкацiї (послiдовного аналiзу, в ходi всього процесу розроблення системи, її якостi, як правило за допомогою формальних методiв).

Приймальна документацiя документацiя на систему, в якiй зафiксованi вiдомостi, що пiдтверджують готовнiсть системи до прийняття її в експлуатацiю та вiдповiднiсть вимогам нормативних документiв.

Перевiрка правильностi (validation) перевiрка системи для визначення вiдповiдностi системи установленим вимогам.

Верифiкацiя (verification) перевiрка системи, що здiйснюється за допомогою формальних засобiв для визначення вiдповiдностi системи установленим вимогам.

Декiлька понять щодо iнженерно-технiчних аспектiв ТЗI (технiчного захисту iнформацiї вiд витоку каналами ПЕМВН).

Спецiальна перевiрка перевiрка компонентiв автоматизованої системи, що здiйснюється з метою пошуку та вилучення закладних пристроїв.

Спецiальнi дослiдження виявлення за допомогою контрольно-вимiрювальної апаратури можливих технiчних каналiв витоку iнформацiї, що захищається, вiд основних та допомiжних технiчних засобiв i систем та оцiнка вiдповiдностi захисту

Загальнi моделi процесiв захисту iнформацiї |

21 |

iнформацiї до вимог нормативних документiв iз захисту iнформацiї.

2.2Базовi стадiї та етапи життєвого циклу захищених КСМ та їх систем захисту

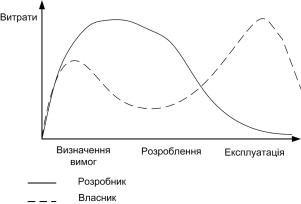

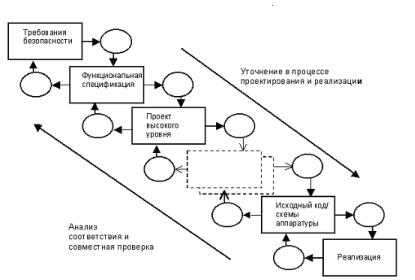

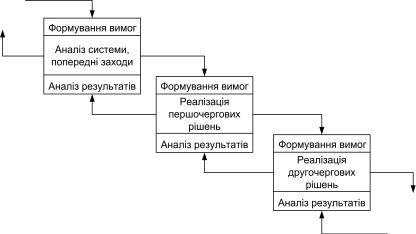

Рис. 2.1. Типовi стадiї розроблення систем захисту

Вiдповiдно до нацiональних нормативних документiв життєвий цикл захищених автоматизованих систем регламентується ГОСТами 34 серiї. загальний цикл описаний в НД ТЗI НД ТЗI 3.7-003-05 “Порядок проведення робiт iз створення комплексної системи захисту iнформацiї в iнформацiйно-телекомунiкацiйнiй системi” [15] та ГОСТ 34.601-90 [16]. Уточнення цього життєвого циклу, з урахуванням особливостей розроблення саме захищених АС вiдображено в ДСТУ 3396 [17,18], базових нормативних документах з ТЗI [19,20], Порядок розроблення ЗЗI (засобiв захисту iнформацiї). Враховувати можна ГОСТ 51583 (Росiї).

22 |

Роздiл 2 |

Основнi стадiї розроблення системи захисту вiдображенi на Рис. 2.1. Орiєнтовний змiст цих стадiй та етапiв викладений в табл. 2.1.

Вiдмiтимо необхiднi атрибути кожної з визначених стадiй:

аналiз;

формування проектного рiшення;

документальне оформлення рiшення;

перевiрка правильностi обраного рiшення (узгодження, захист, тестування, випробування, та iн.).

Табл. 2.1 Послiдовнiсть створення систем захисту

За ГОСТ 34.601 |

За НД ТЗI 3.7-003-05 |

Типовий склад робiт з розроблен- |

|||||

|

|

|

|

|

|

ня |

|

Стадiя |

Етапи робiт |

Етап |

Пiдетап |

КСЗI |

|||

1 |

2 |

|

|

3 |

4 |

5 |

|

|

|

|

|

|

|

|

|

1. Фор- |

1.1 |

|

Об- |

1 Фор- |

1.1 Обґрун- |

Основнi керiвнi документи: |

|

мування |

стеження |

мування |

тування |

ДСТУ3396-1 [18], НД ТЗI [20]. |

|||

вимог |

об’єкта |

та |

загаль- |

необхiдностi |

Змiст робiт: |

||

до АС |

визначення |

них |

створення |

– аналiз нормативних докумен- |

|||

|

необхiдностi |

вимог |

КСЗI |

тiв, що регламентують доступ до |

|||

|

створення |

до КСЗI |

|

критичної iнформацiї; |

|||

|

АС |

|

(збiр |

в IТС |

|

– |

виявлення та аналiз цiнних ре- |

|

даних, |

|

оцiн- |

|

|

сурсiв; |

|

|

ка |

якостi |

|

|

– аналiз процесiв оброблення цiн- |

||

|

функцiо- |

|

|

ної iнформацiї; |

|||

|

нування, |

|

|

– |

формування моделi загроз; |

||

|

оцiнка |

|

до- |

|

|

– |

формування моделi порушника; |

|

цiльностi |

|

|

– |

оцiнка ризику функцiонування; |

||

|

створення, |

|

|

– |

визначення доцiльностi створе- |

||

|

. . . ) |

|

|

|

|

ння системи захисту. |

|

|

|

|

|

|

|

Роботи можуть проводитись з ви- |

|

|

|

|

|

|

|

користанням методiв аналiзу ри- |

|

|

|

|

|

|

|

зикiв (наприклад базового, де- |

|

|

|

|

|

|

|

тального), активного аудиту та iн. |

|

|

|

|

|

|

|

На пiдставi проведеного аналiзу |

|

|

|

|

|

|

|

приймається рiшення про необ- |

|

|

|

|

|

|

|

хiднiсть створення КСЗI. |

|

Загальнi моделi процесiв захисту iнформацiї |

|

|

|

|

|

23 |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

|

3 |

4 |

|

5 |

|

|

|

|

|

|

|

||

|

|

|

1.2 |

Форму- |

|

1.2 |

Об- |

Мета: пiдготовка вихiдних даних |

|

|||||||

|

|

|

вання вимог |

|

стеження |

для формування вимог до КСЗI, |

|

|||||||||

|

|

|

користува- |

|

середовища |

у виглядi опису кожної пiдсисте- |

|

|||||||||

|

|

|

чiв |

до |

АС |

|

функцiо- |

|

ми АС, з визначенням в нiй еле- |

|

||||||

|

|

|

(пiдготовка |

|

нування |

|

ментiв, якi безпосередньо чи опо- |

|

||||||||

|

|

|

вихiдних |

|

IТС |

|

середковано можуть впливати на |

|

||||||||

|

|

|

даних, |

роз- |

|

|

|

безпеку iнформацiї; документува- |

|

|||||||

|

|

|

роблення |

|

|

|

ння результатiв |

обстеження |

для |

|

||||||

|

|

|

попереднiх |

|

|

|

використання пiд час проведення |

|

||||||||

|

|

|

вимог, . . . ) |

|

|

|

подальших робiт. |

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

Обстеження |

обчислювальної |

си- |

|

||||

|

|

|

|

|

|

|

|

|

стеми АС передбачає проведення |

|

||||||

|

|

|

|

|

|

|

|

|

аналiзу та опису: |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

– загальної структурної схеми i |

|

||||||

|

|

|

|

|

|

|

|

|

складу АС; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– |

видiв i характеристик |

каналiв |

|

||||

|

|

|

|

|

|

|

|

|

зв’язку; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– |

особливостi |

взаємодiї |

пiдси- |

|

|||

|

|

|

|

|

|

|

|

|

стем, їх взаємний вплив один на |

|

||||||

|

|

|

|

|

|

|

|

|

одного; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– можливi обмеження щодо вико- |

|

||||||

|

|

|

|

|

|

|

|

|

ристання засобiв захисту iнфор- |

|

||||||

|

|

|

|

|

|

|

|

|

мацiї; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– наявнiсть засобiв захисту iн- |

|

||||||

|

|

|

|

|

|

|

|

|

формацiї, їх характеристик. |

|

|

|||||

|

|

|

|

|

|

|

|

|

Обстеження |

iнформацiйних |

ре- |

|

||||

|

|

|

|

|

|

|

|

|

сурсiв АС передбачає проведення |

|

||||||

|

|

|

|

|

|

|

|

|

аналiзу та опису: |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

– види iнформацiї, мiсця розмi- |

|

||||||

|

|

|

|

|

|

|

|

|

щення, властивостi захищеностi; |

|

||||||

|

|

|

|

|

|

|

|

|

– |

технологiї оброблення iнформа- |

|

|||||

|

|

|

|

|

|

|

|

|

цiї; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– |

iнформацiйнi потоки, середови- |

|

|||||

|

|

|

|

|

|

|

|

|

ща їх циркуляцiї, джерела утворе- |

|

||||||

|

|

|

|

|

|

|

|

|

ння та мiсця призначення; |

|

|

|||||

|

|

|

|

|

|

|

|

|

– види носiїв iнформацiї та поря- |

|

||||||

|

|

|

|

|

|

|

|

|

док їх використання; |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

– об’єкти, через якi проходять iн- |

|

||||||

|

|

|

|

|

|

|

|

|

формацiйнi потоки чи зберiгає- |

|

||||||

|

|

|

|

|

|

|

|

|

ться iнформацiя, режими доступу |

|

||||||

|

|

|

|

|

|

|

|

|

до них. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обстеження фiзичного середови- |

|

||||||

|

|

|

|

|

|

|

|

|

ща АС в тому числi передбачає |

|

||||||

|

|

|

|

|

|

|

|

|

проведення аналiзу та опису : |

|

|

|||||

|

|

|

|

|

|

|

|

|

– |

територiального |

розмiщен- |

|

||||

|

|

|

|

|

|

|

|

|

ня АС, наявнiсть охорони та |

|

||||||

|

|

|

|

|

|

|

|

|

перепускного режиму; |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

– |

наявнiсть категорованих примi- |

|

|||||

|

|

|

|

|

|

|

|

|

щень; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– режим фiзичного доступу до |

|

||||||

|

|

|

|

|

|

|

|

|

компонентiв АС; |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

– |

умови зберiгання носiїв iнфор- |

|

|||||

|

|

|

|

|

|

|

|

|

мацiї; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– наявнiсть проектної та експлуа- |

|

||||||

|

|

|

|

|

|

|

|

|

тацiйної документацiї. |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

24 |

|

|

|

|

|

|

|

|

|

|

|

|

|

Роздiл 2 |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

|

3 |

|

4 |

|

5 |

|

|

|

|

|

|

|

|

|

|

1.3 |

Оформ- |

|

|

1.3 |

Фор- |

На цьому етапi: |

|

|

|

||||

|

|

|

лення |

звiту |

|

|

мування |

– визначаються завдання захисту |

|

|||||||

|

|

|

та заявки на |

|

|

завдання на |

iнформацiї в АС, мета створен- |

|

||||||||

|

|

|

розроблення |

|

|

створення |

ня КСЗI, варiант вирiшення задач |

|

||||||||

|

|

|

АС (ТТЗ) |

|

|

КСЗI |

захисту, основнi напрямки забез- |

|

||||||||

|

|

|

|

|

|

|

|

|

|

печення захисту; |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

– здiйснюється аналiз ризикiв i |

|

|||||

|

|

|

|

|

|

|

|

|

|

визначається перелiк суттєвих за- |

|

|||||

|

|

|

|

|

|

|

|

|

|

гроз; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– визначається загальна структу- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ра та склад КСЗI, можливi захо- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ди та методи захисту iнформацiї, |

|

|||||

|

|

|

|

|

|

|

|

|

|

обмеження та умови щодо створе- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ння КСЗI. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

2. |

Роз- |

2.1 |

Дослi- |

2 Роз- |

2.1 |

Вивче- |

Основнi |

керiвнi |

документи: |

|

|||||

|

робле- |

дження |

|

робка |

|

ння |

об’єкта |

НД ТЗI 3.7-001-99 [21], НД ТЗИ |

|

|||||||

|

ння |

|

АС |

|

|

ПБ |

|

для |

якого |

2.5-004-99 [22], НД ТЗИ 2.5-005- |

|

|||||

|

кон- |

|

|

|

|

iнфор- |

створює- |

99 [23]. |

|

|

|

|

|

|||

|

цепцiї |

|

|

|

мацiї |

в |

ться |

КСЗI, |

На цьому етапi здiйснюється: |

|

||||||

|

АС |

|

|

|

|

IТС |

|

проведення |

– детальне вивчення об’єкта за- |

|

||||||

|

|

|

|

|

|

|

|

НДР |

|

хисту, |

уточнення моделi загроз, |

|

||||

|

|

|

|

|

|

|

|

|

|

порушника та ризику; |

|

|

||||

|

|

|

|

|

|

|

|

|

|

– за |

необхiдностi |

виконуються |

|

|||

|

|

|

|

|

|

|

|

|

|

пошуковi НДР. |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

2.2 |

Викона- |

|

|

|

|

Результат |

уточнення |

шляхiв |

|

||||

|

|

|

ння |

необхi- |

|

|

|

|

реалiзацiї вимог щодо ЗI в АС. |

|

||||||

|

|

|

дних НДР |

|

|

|

|

Оцiнка можливостi реалiзацiї ви- |

|

|||||||

|

|

|

|

|

|

|

|

|

|

мог щодо ЗI. |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

2.3 Визначе- |

|

|

2.2 Вибiр ва- |

Розроблення альтернативних ва- |

|

||||||||

|

|

|

ння |

варiан- |

|

|

рiанту КСЗI |

рiантiв побудови КСЗI, проце- |

|

|||||||

|

|

|

тiв концепцiї |

|

|

|

|

сiв створення, оцiнка їх недолiкiв |

|

|||||||

|

|

|

АС та вибiр |

|

|

|

|

та переваг. Побудова моделей ПБ. |

|

|||||||

|

|

|

одного з ва- |

|

|

|

|

Вибiр (доведення, доказ) опти- |

|

|||||||

|

|

|

рiантiв |

кон- |

|

|

|

|

мального варiанту ПБ. Визначе- |

|

||||||

|

|

|

цепцiї АС |

|

|

|

|

ння (вибiр, формування) профi- |

|

|||||||

|

|

|

|

|

|

|

|

|

|

лю захищеностi АС. Технiко- |

|

|||||

|

|

|

|

|

|

|

|

|

|

економiчне обґрунтування обра- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ного |

варiанту ПБ |

та |

загаль- |

|

||

|

|

|

|

|

|

|

|

|

|

ної структури КСЗI, процесiв її |

|

|||||

|

|

|

|

|

|

|

|

|

|

створення та експлуатацiї. |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

2.4 |

Оформ- |

|

|

2.3 |

Оформ- |

Вибiр та документальне оформле- |

|

||||||

|

|

|

лення та за- |

|

|

лення полi- |

ння ПБ. ПБ розробляється вiдпо- |

|

||||||||

|

|

|

хист звiту |

|

|

тики |

безпе- |

вiдно до положень НД ТЗI 1.1-002 |

|

|||||||

|

|

|

|

|

|

|

|

ки |

|

та рекомендацiй 1.4-001. Полiти- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ка безпеки може розроблятися як |

|

|||||

|

|

|

|

|

|

|

|

|

|

для АС в цiлому, так i окремо для |

|

|||||

|

|

|

|

|

|

|

|

|

|

її пiдсистем. |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

Результат: |

Полiтика |

безпеки, |

|

|||

|

|

|

|

|

|

|

|

|

|

профiль системи захисту, архiте- |

|

|||||

|

|

|

|

|

|

|

|

|

|

ктура системи захисту. |

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

3. |

Роз- |

3.1 |

Розро- |

3 Розро- |

|

|

Основнi |

керiвнi |

документи: |

|

|||||

|

робле- |

блення |

та |

блення |

|

|

НД ТЗI 3.7-001-99 [21]. Розробле- |

|

||||||||

|

ння |

|

затвердже- |

ТЗ |

на |

|

|

ння вимог щодо ЗI в роздiл ТЗ на |

|

|||||||

|

технi- |

ння |

ТЗ на |

ство- |

|

|

|

створення АС (розроблення ТЗ на |

|

|||||||

|

чного |

АС |

|

|

рення |

|

|

|

створення КСЗI). |

|

|

|

||||

|

завда- |

|

|

|

КСЗI |

|

|

|

Результат: Технiчне |

завдання |

|

|||||

|

ння |

на |

|

|

|

|

|

|

|

на систему захисту. |

|

|

|

|||

|

АС |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Загальнi моделi процесiв захисту iнформацiї |

|

|

|

|

|

25 |

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

2 |

|

|

3 |

|

4 |

|

5 |

|

|

|

|

|

|

|

||

|

|

4. |

Ескi- |

4.1 |

|

Роз- |

4 Розро- |

4.1 Ескiзний |

Основнi |

керiвнi |

документи: |

|

||||||

|

|

зне |

|

роблення |

блення |

проект КСЗI |

НД ТЗI 2.5-004-99 [22]. Визнача- |

|

||||||||||

|

|

про- |

попереднiх |

проекту |

|

|

ються: |

|

|

|

|

|

|

|

||||

|

|

екту- |

проектних |

КСЗI |

|

|

|

– функцiї КСЗI в цiлому та фун- |

|

|||||||||

|

|

вання |

рiшень |

на |

|

|

|

|

кцiї її окремих складових частин; |

|

||||||||

|

|

АС |

|

АС |

|

|

|

|

|

|

– склад КЗЗ; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– склад комплексiв технiчного за- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

хисту iнформацiї вiд витоку те- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

хнiчними каналами та вiд спецi- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

альних впливiв; |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

– склад заходiв протидiї технi- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

чним розвiдкам, |

органiзацiйних, |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

правових та iнших заходiв захи- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

сту; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– узагальнена структура КСЗI та |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

схема взаємодiї складових частин. |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

4.2 |

|

Роз- |

|

|

|

|

Розроблення та захист попере- |

|

||||||

|

|

|

|

роблення |

|

|

|

|

днiх технiчних рiшень, за допомо- |

|

||||||||

|

|

|

|

документа- |

|

|

|

|

гою яких передбачається реалiза- |

|

||||||||

|

|

|

|

цiї на АС та |

|

|

|

|

цiя завдань i функцiй КСЗI. |

|

||||||||

|

|

|

|

її складовi |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

5. |

Те- |

5.1 Розробка |

5 |

Те- |

5.1 Розробка |

Основнi |

керiвнi |

документи: |

|

|||||||

|

|

хнiчне |

проектних |

хнiчний |

проектних |

|

НД ТЗI 2.5-004-99 [22], НД ТЗI |

|

||||||||||

|

|

про- |

рiшень |

по |

проект |

рiшень КСЗI |

[24]. |

|

|

|

|

|

|

|

||||

|

|

екту- |

АС |

та |

її |

КСЗI |

|

|

|

Виконується розробка: |

|

|

|

|||||

|

|

вання |

складовим |

|

|

|

|

– загальних |

проектних |

рiшень, |

|

|||||||

|

|

АС |

|

|

|

|

|

|

|

|

необхiдних для реалiзацiї |

вимог |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

ТЗ на КСЗI; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– рiшень щодо структури КСЗI |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

(органiзацiйної структури, |

стру- |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

ктури технiчних i програмних за- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

собiв); |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

– рiшень щодо алгоритмiв фун- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

кцiонування та умов використан- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ня засобiв захисту; |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

– рiшень щодо архiтектури КЗЗ |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

та механiзмiв реалiзацiї, визна- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

чених функцiональним профiлем |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

послуг безпеки iнформацiї. |

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Здiйснюються |

|

органiзацiйно- |

|

||||

|

|

|

|

|

|

|

|

|

|

|

технiчнi заходи щодо забезпечен- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ня послiдовностi |

розробки |

КЗЗ, |

|

||||

|

|

|

|

|

|

|

|

|

|

|

архiтектури, |

середовища |

роз- |

|

||||

|

|

|

|

|

|

|

|

|

|

|

робки, випробувань, |

середовища |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

функцiонування |

та |

експлуа- |

|

||||

|

|

|

|

|

|

|

|

|

|

|

тацiйної |

документацiї |

КЗЗ у |

|

||||

|

|

|

|

|

|

|

|

|

|

|

вiдповiдностi |

до |

заданих рiвнем |

|

||||

|

|

|

|

|

|

|

|

|

|

|

гарантiй реалiзацiї послуг безпе- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ки згiдно iз специфiкацiями НД |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ТЗI 2.5-004, НД ТЗI 2.5-007, НД |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ТЗI 2.5-008, НД ТЗI 2.5-010. |

|

||||||

|

|

|

|

5.2 Розробка |

|

|

5.2 Розробка |

Виконується розроблення, оформ- |

|

|||||||||

|

|

|

|

документа- |

|

|

докумен- |

|

лення, узгодження та затвердже- |

|

||||||||

|

|

|

|

цiї на АС та |

|

|

тацiї |

на |

ння документацiї в обсязi, перед- |

|

||||||||

|

|

|

|

її |

складовi |

|

|

КСЗI |

|

баченому ТЗ на КСЗI. Змiст та |

|

|||||||

|

|

|

|

частини |

|

|

|

|

|

стиль документацiї повиннi бу- |

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

ти достатнiми для повного опису |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

проектних рiшень рiвня технiчно- |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

го проекту. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

26 |

|

|

|

|

|

|

|

Роздiл 2 |

||

|

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

3 |

4 |

|

5 |

|

|

|

|

|

|

5.3 Розро- |

|

5.3 Розробка |

Готується та оформляється доку- |

|

||||

|

|

блення |

i |

|

докумен- |

ментацiя на |

постачання засобiв |

|

||

|

|

оформлення |

|

тацiї |

на |

захисту або продукцiї, що мiстить |

|

|||

|

|

докумен- |

|

постачан- |

їх у своєму складi, для комплекта- |

|

||||

|

|

тацiї |

на |

|

ня |

засобiв |

цiї КСЗI. Якщо необхiдної проду- |

|

||

|

|

отримання |

|

ЗI |

та/або |

кцiї немає на ринку засобiв захи- |

|

|||

|

|

засобiв |

для |

|

технiчних |

сту, то визначаються технiчнi ви- |

|

|||

|

|

компле- |

|

|

вимог |

(ТЗ) |

моги (складаються технiчнi зав- |

|

||

|

|

ктування |

|

на їх роз- |

дання) на розроблення вiдповiд- |

|

||||

|

|

АС |

|

|

робку |

|

них засобiв. |

|

|

|

|

|

|

|

|

|

|

Розробляються програми та ме- |

|

||

|

|

|

|

|

|

|

тодики випробувань ЗЗI з ура- |

|

||

|

|

|

|

|

|

|

хуванням особливостей їх iнтегра- |

|

||

|

|

|

|

|

|

|

цiї в АС. Проводяться випро- |

|

||

|

|

|

|

|

|

|

бування ЗЗI. Проводиться сер- |

|

||

|

|

|

|

|

|

|

тифiкацiя (експертиза) ЗЗI на |

|

||

|

|

|

|

|

|

|

вiдповiднiсть |

вимогам керiвних |

|

|

|

|

|

|

|

|

|

нормативних документiв з ТЗI та |

|

||

|

|

|

|

|

|

|

КЗI. Проводяться спецперевiр- |

|

||

|

|

|

|

|

|

|

ки технiчних засобiв. Викону- |

|

||

|

|

|

|

|

|

|

ється тестування ЗЗI на вiдпо- |

|

||

|

|

|

|

|

|

|

вiднiсть визначеним вимогам з ЗI |

|

||

|

|

|

|

|

|

|

в АС (в тому числi проведення |

|

||

|

|

|

|

|

|

|

“стресового” тестування ЗЗI). |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

5.4 |

Роз- |

|

5.4 Розробка |

Здiйснюється |

|

розроблення, |

|

|

|

|

роблення |

|

докумен- |

оформлення |

i |

затвердження |

|

||

|

|

завдань |

на |

|

тацiї |

на |

завдань на проектування з су- |

|

||

|

|

проекту- |

|

проекту- |

мiжних питань, якi пов’язанi зi |

|

||||

|

|

вання |

в |

|

вання |

в |

створенням КСЗI або впливають |

|

||

|

|

сумiжних |

|

сумiжних |

на умови |

її |

функцiонування |

|

||

|

|

частинах |

|

частинах |

(будiвельнi, |

|

електротехнiчнi, |

|

||

|

|

об’єкту |

ав- |

|

|

|

санiтарно-технiчнi та iншi пiдго- |

|

||

|

|

томатизацiї |

|

|

|

товчi роботи). |

|

|

||

|

|

|

|

|

|

|

Результат етапу: |

|

||

|

|

|

|

|

|

|

– фукнцiонально-алгоритмiчна |

|

||

|

|

|

|

|

|

|

структура СЗ; |

|

|

|

|

|

|

|

|

|

|

– програми та методики випробу- |

|

||

|

|

|

|

|

|

|

вань СЗ та її складових; |

|

||

|

|

|

|

|

|

|

– засоби ЗI для iнтеграцiї (з екс- |

|

||

|

|

|

|

|

|

|

пертними висновками чи сертифi- |

|

||

|

|

|

|

|

|

|

катами); |

|

|

|

|

|

|

|

|

|

|

– визначення органiзацiйного за- |

|

||

|

|

|

|

|

|

|

безпечення функцiонування СЗ. |

|

||

|

|

|

|

|

|

|

|

|

|

|

Загальнi моделi процесiв захисту iнформацiї |

|

|

|

27 |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

3 |

|

4 |

5 |

|

|

|

|

|

||

|

|

6. Роз- |

6.1 |

Роз- |

6 |

Ро- |

|

Основнi |

керiвнi |

документи: |

|

||

|

|

робле- |

роблення |

бочий |

|

НД ТЗI 2.5-004-99 [22]. Розро- |

|

||||||

|

|

ння |

робочої |

до- |

проект |

|

блення робочої конструкторської |

|

|||||

|

|

робочої |

кументацiї |

КСЗI |

|

документацiї (РКД) на КСЗI та |

|

||||||

|

|

доку- |

на систему в |

|

|

|

КЗЗ. Визначення |

всього |

обсягу |

|

|||

|

|

ментацiї |

цiлому |

та її |

|

|

|

робiт по |

забезпеченню введення |

|

|||

|

|

на АС |

частини |

|

|

|

КСЗI в дiю та пiдтримки ефе- |

|

|||||

|

|

|

|

|

|

|

|

ктивностi |

його функцiонування. |

|

|||

|

|

|

|

|

|

|

|

Участь у розробленнi РКД на |

|

||||

|

|

|

|

|

|

|

|

АС в частинi забезпечення вимог |

|

||||

|

|

|

|

|

|

|

|

щодо ЗI. Участь в експертизi |

|

||||

|

|

|

|

|

|

|

|

РКД. |

|

|

|

|

|

|

|

|

|

|

|

|

|

На цьому етапi здiйснюється роз- |

|

||||

|

|

|

|

|

|

|

|

роблення, оформлення та затвер- |

|

||||

|

|

|

|

|

|

|

|

дження робочої та експлуатацiй- |

|

||||

|

|

|

|

|

|

|

|

ної документацiї КСЗI та, у ра- |

|

||||

|

|

|

|

|

|

|

|

зi необхiдностi, її окремих складо- |

|

||||

|

|

|

|

|

|

|

|

вих частин. |

|

|

|

|

|

|

|

|

|

|

|

|

|

Робоча документацiя мiстить де- |

|

||||

|

|

|

|

|

|

|

|

тальнi рiшення щодо реалiзацiї |

|

||||

|

|

|

|

|

|

|

|

технiчного проекту КСЗI, щодо |

|

||||

|

|

|

|

|

|

|

|

забезпечення |

управлiння |

КСЗI i |

|

||

|

|

|

|

|

|

|

|

взаємодiї її компонентiв, а також |

|

||||

|

|

|

|

|

|

|

|

документацiю, необхiдну для те- |

|

||||

|

|

|

|

|

|

|

|

стування, проведення пусконала- |

|

||||

|

|

|

|

|

|

|

|

годжувальних |

робiт, проведення |

|

|||

|

|

|

|

|

|

|

|

випробувань КСЗI. |

|

|

|

||

|

|

|

|

|

|

|

|

Проводиться розробка засобiв за- |

|

||||

|

|

|

|

|

|

|

|

хисту iнформацiї, |

передбачених |

|

|||

|

|

|

|

|

|

|

|

вiдповiдними |

рiшеннями |

технi- |

|

||

|

|

|

|

|

|

|

|

чного проекту, або адаптацiя го- |

|

||||

|

|

|

|

|

|

|

|

тової продукцiї до умов функцiо- |

|

||||

|

|

|

|

|

|

|

|

нування КСЗI. Розробка |

засобiв |

|

|||

|

|

|

|

|

|

|

|

захисту iнформацiї вiд НСД здiй- |

|

||||

|

|

|

|

|

|

|

|

снюється згiдно з НД ТЗI 3.6-001 |

|

||||

|

|

|

|

|

|

|

|

(в тому числi проводиться тесту- |

|

||||

|

|

|

|

|

|

|

|

вання засобiв ЗI, та їх сертифiка- |

|

||||

|

|

|

|

|

|

|

|

цiя чи експертиза). |

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

28 |

|

|

|

|

|

|

|

|

|

Роздiл 2 |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

3 |

|

4 |

|

5 |

|

|

|

|

|

|

|

|

6.2 |

Розро- |

|

|

|

|

До складу робочої документа- |

|

||||

|

|

блення чи |

|

|

|

|

цiї на КЗЗ повиннi входити описи |

|

|||||

|

|

адаптацiя |

|

|

|

|

процедур iнсталяцiї та iнiцiалiза- |

|

|||||

|

|

програмного |

|

|

|

|

цiї комплексу, налагодження всiх |

|

|||||

|

|

забезпечен- |

|

|

|

|

механiзмiв |

розмежування досту- |

|

||||

|

|

ня (ПЗ). |

|

|

|

|

пу користувачiв до iнформацiї та |

|

|||||

|

|

|

|

|

|

|

|

апаратних ресурсiв IТС, контро- |

|