Материалы что дал Мухачев / Материалы что дал Мухачев-1 / додаткова_Глава_74

.docГЛАВА 74доп.

7.4. Криптосистемы на основе эллиптических кривых

Для построения СОК могут быть использованы эллиптические кривые – математические объекты, определенные над конечными полями [19].

Для

случаев характеристик поля

![]() ,

,

![]() ,

,

![]() ,

алгоритмы вычисления значений, связанных

с реализацией подобных СОК, существенно

различны. Вместе с тем, основные принципы,

на основе которых построены СОК на

эллиптических кривых, в идейном смысле

одинаковы.

,

алгоритмы вычисления значений, связанных

с реализацией подобных СОК, существенно

различны. Вместе с тем, основные принципы,

на основе которых построены СОК на

эллиптических кривых, в идейном смысле

одинаковы.

Интересно отметить, что, в отличие от рассмотренных ранее криптосистем, построение открытых параметров для систем на эллиптических кривых является сложной алгоритмической проблемой. В данном случае эффект от стандартизации криптоалгоритмов особенно ощутим.

Для

упрощения изложения, рассмотрим

эллиптические кривые над простым полем

характеристики

![]() .

.

Элиптическая

кривая (ЭК) над полем вычетов по модулю

![]() непосредственно связана с решениями

сравнения

непосредственно связана с решениями

сравнения

![]()

![]() ,

при т.н. условии невырожденности кривой:

,

при т.н. условии невырожденности кривой:

![]() .

.

Указанное сравнение называется уравнением кривой в аффинных координатах.

Каждое

решение

![]() сравнения

сравнения

![]()

![]() называется точкой кривой

называется точкой кривой

![]() .

.

Множество

решений сравнения

![]()

![]() можно расширить таким образом, что

расширенное множество станет коммутативной

группой

можно расширить таким образом, что

расширенное множество станет коммутативной

группой

![]() .

Эта группа называется группой точек на

эллиптической кривой.

.

Эта группа называется группой точек на

эллиптической кривой.

Групповой

закон в группе

![]() называется сложением. Основной причиной,

позволяющей построить группу

называется сложением. Основной причиной,

позволяющей построить группу

![]() ,

является возможность построения новых

решений уравнения кривой, исходя из уже

известных. Оказывается, если даны решения

,

является возможность построения новых

решений уравнения кривой, исходя из уже

известных. Оказывается, если даны решения

![]() и

и

![]() то «практически всегда» можно найти

третье решение, используя знание

координат первых двух.

то «практически всегда» можно найти

третье решение, используя знание

координат первых двух.

Операция,

сопоставляющая двум (возможно, одинаковым)

точкам их «сумму»

![]()

![]() ,

в аффинных координатах записывается в

виде дробных выражений, поэтому при

вычислениях может возникнуть особенность,

если в соответствующем знаменателе

появится нулевое значение (по модулю

,

в аффинных координатах записывается в

виде дробных выражений, поэтому при

вычислениях может возникнуть особенность,

если в соответствующем знаменателе

появится нулевое значение (по модулю

![]() ).

).

Очевидно, это единственная ситуация, когда возникает особенность.

Следовательно,

ей можно сопоставить некоторое обозначение

(![]() )

и расширить множество решений уравнения

кривой, добавив символ

)

и расширить множество решений уравнения

кривой, добавив символ

![]() ,

имитируя тем самым существование

дополнительного элемента, называемого

бесконечно удаленной точкой.

,

имитируя тем самым существование

дополнительного элемента, называемого

бесконечно удаленной точкой.

Можно

показать, что если для операции «+»

считать

![]() нейтральным элементом, то расширенное

множество точек кривой превращается в

коммутативную группу, а сама операция

– в групповой закон.

нейтральным элементом, то расширенное

множество точек кривой превращается в

коммутативную группу, а сама операция

– в групповой закон.

На самом деле, для аналитического описания расширенного множества точек кривой следует использовать т.н. проективные координаты, в которых точки кривой будут задаваться не парой, а тройкой чисел.

Оказывается, в этом случае все точки кривой будут равноправными и будут подчиняться более общему групповому закону.

Групповой закон в афинных координатах был открыт при исследованиях эллиптических кривых на обычным полем вещественных чисел, что «подсказало» вид соответствующих преобразований над конечными полями.

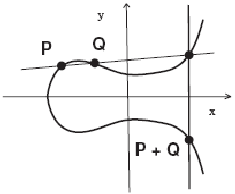

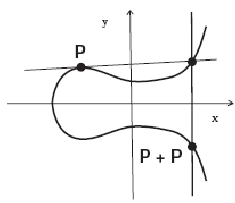

Сложение двух точек ЭК над полем вещественных чисел можно сформулировать в виде геометрического построеня, связывающего координаты точек-слагаемых с координатами точки-суммы (рис.7.2).

Для этого следует учитывать, что если прямая пересекает ЭК в двух точках расширенной кривой, то она пересекает кривую в третьей точке (точка касания считается двойной точкой).

а) б) в)

Рис.

7.2. График эллиптической кривой

![]() (а), сложение двух точек (б), кратная точка

(в).

(а), сложение двух точек (б), кратная точка

(в).

Для

сложении точек

![]() и

и

![]() кривой (рис. 7.2.б) проводим через

кривой (рис. 7.2.б) проводим через

![]() и

и

![]() прямую. Она пересечет ЭК в некоторой

третьей точке

прямую. Она пересечет ЭК в некоторой

третьей точке

![]() .

Проведем через

.

Проведем через

![]() прямую, параллельную оси ординат, которая

пересечет ЭК в некоторой точке

прямую, параллельную оси ординат, которая

пересечет ЭК в некоторой точке

![]() ,

которую примем за сумму точек кривой:

,

которую примем за сумму точек кривой:

![]() .

.

Если

![]() ,

то точка

,

то точка

![]() является пересечением кривой и касательной

к кривой в точке

является пересечением кривой и касательной

к кривой в точке

![]() .

В соответствующих случаях полагаем,

что прямые параллельные оси ординат

проходят через бесконечно удаленную

точку

.

В соответствующих случаях полагаем,

что прямые параллельные оси ординат

проходят через бесконечно удаленную

точку

![]() .

.

Указанное геометрическое построение называется методом секущих и касательных.

Пусть

![]() .

Обозначим

.

Обозначим

![]() .

Очевидно, что при нашем построении

.

Очевидно, что при нашем построении

![]() ,

а

,

а

![]() .

Рассмотрим точку

.

Рассмотрим точку

![]() .

Пользуясь геометрическим построением,

легко проследить, что

.

Пользуясь геометрическим построением,

легко проследить, что

![]() .

Иными словами, прибавление к точке

.

Иными словами, прибавление к точке

![]() точки

точки

![]() эквивалентно «вычитанию» точки

эквивалентно «вычитанию» точки

![]() из точки

из точки

![]() .

Таким образом, для определения операции

вычитания, обратной сложению, положим

.

Таким образом, для определения операции

вычитания, обратной сложению, положим

![]() .

.

Пусть

![]() ,

,

![]() и т.д. Исходя из точки

и т.д. Исходя из точки

![]() ,

можно построить последовательность

точек

,

можно построить последовательность

точек

![]()

![]() некоторой длины

некоторой длины

![]() .

.

Если

записывать подобное

![]() -кратное

сложение на кривой в виде

-кратное

сложение на кривой в виде

![]() ,

положив

,

положив

![]() ,

то, очевидно, коэффициент

,

то, очевидно, коэффициент

![]() можно приводить по модулю

можно приводить по модулю

![]() и рассматривать выражения вида

и рассматривать выражения вида

![]() и

и

![]() .

Операция

.

Операция

![]() называется скалярным умножением точки

на

называется скалярным умножением точки

на

![]() .

Наименьшее целое

.

Наименьшее целое

![]() ,

для которого

,

для которого

![]()

![]() ,

называется порядком точки

,

называется порядком точки

![]() .

.

Используя

аналитическую геометрию, можно показать,

что групповой закон

![]()

![]() соответствует некоторым правилам,

которые, в случае конечного поля

характеристики

соответствует некоторым правилам,

которые, в случае конечного поля

характеристики

![]() ,

сводятся к следующему.

,

сводятся к следующему.

1.

![]() ,

,

![]() ,

где

,

где

![]()

![]() ,

если

,

если

![]() и

и

![]()

![]() ,

если

,

если

![]() .

.

2.

Если знаменатель

![]() обращается в нуль, то

обращается в нуль, то

![]()

![]()

![]() .

.

3.

Операция, обратная к сложению:

![]()

4.

Для любой точки

![]() расширенной кривой:

расширенной кривой:

![]()

![]() .

.

Как

правило, при построении СОК на эллиптической

кривой используется точка

![]() большого простого порядка

большого простого порядка

![]() .

Все операции в СОК осуществляются над

точками вида

.

Все операции в СОК осуществляются над

точками вида

![]() ,

которые образуют циклическую подгруппу

группы

,

которые образуют циклическую подгруппу

группы

![]() .

.

Покажем,

как можно построить аналог алгоритма

Диффи-Хеллмана на эллиптической кривой.

Исходными параметрами являются сама

кривая

![]() над конечным полем и точка

над конечным полем и точка

![]() большого простого порядка

большого простого порядка

![]() .

.

Пользователи

криптосистемы независимо генерируют

секретные большие числа

![]() и

и

![]() ,

которые являются параметрами для

формирования общего секретного ключа.

На их основе вычисляются открытые ключи

,

которые являются параметрами для

формирования общего секретного ключа.

На их основе вычисляются открытые ключи

![]() и

и

![]() .

.

Произведя

обмен открытыми ключами, каждый из

абонентов может сформировать общий

ключ

![]() .

.

Стойкость

СОК основана на сложности задачи

дискретного логарифмирования на кривой.

Эта задача состоит в нахождении скалярного

множителя

![]() из соотношения

из соотношения

![]() и, в общем случае, является вычислительно

недоступной.

и, в общем случае, является вычислительно

недоступной.

Наиболее

трудоемким этапом вычисления открытых

параметров эллиптической кривой является

определение простого числа

![]() ,

которое является делителем количества

,

которое является делителем количества

![]() елементов в группе

елементов в группе

![]() .

.

Как

правило, вычисление

![]() сводится к вычислению

сводится к вычислению

![]() с его последующей факторизацией. Для

вычисления

с его последующей факторизацией. Для

вычисления

![]() ,

вообще говоря, используются сложные

алгоритмы. Известны простые ограничения

на коеффициенты уравнения ЭК, при которых

либо

,

вообще говоря, используются сложные

алгоритмы. Известны простые ограничения

на коеффициенты уравнения ЭК, при которых

либо

![]() ,

либо факторизация

,

либо факторизация

![]() осуществима.

осуществима.

Теоретически

группа

![]() состоит из не более, чем двух циклических

подгрупп. Обычно параметры кривых

таковы, что порядок

состоит из не более, чем двух циклических

подгрупп. Обычно параметры кривых

таковы, что порядок

![]() одной из подгрупп очень мал и определяется

сравнительно легко. После чего

одной из подгрупп очень мал и определяется

сравнительно легко. После чего

![]() вычисляется в виде

вычисляется в виде

![]() .

.

Общие

алгоритмы вычисления

![]() существуют, но являются сложными и

трудоемкими.

существуют, но являются сложными и

трудоемкими.

Для

числа

![]() имеются оценки. Например, неравенство

Хассе:

имеются оценки. Например, неравенство

Хассе:

![]() ,

где

,

где

![]() –

количество

элементов в поле характеристики

–

количество

элементов в поле характеристики

![]() .

Таким образом,

.

Таким образом,

![]() ,

где

,

где

![]() .

.

Для

некоторых кривих число

![]() можно вычислить теоретически.

можно вычислить теоретически.

Кривые,

для которых

![]() называются аномальными, а кривые для

которых

называются аномальными, а кривые для

которых

![]() –

суперсингулярными.

–

суперсингулярными.

Для кривых этих типов известны эффективные методы дискретного логарифмирования.

Тем не менее, сушествует класс криптопротоколов, в которых существенно используются свойства именно суперсингулярных эллиптических кривых.

Интересно

отметить, что многие криптографические

системы, разработанные на основе системы

RSA, порождают аналоги на эллиптических

кривых над кольцом вычетов

![]() для составного числа

для составного числа

![]() ,

где

,

где

![]() — различные простые числа.

— различные простые числа.

Эллиптическая

кривая

![]() над

над

![]() задается теми же алгебраическими

уравнениями, что и в случае простого

модуля. Например, кривая задается как

множество решений основного сравнения

задается теми же алгебраическими

уравнениями, что и в случае простого

модуля. Например, кривая задается как

множество решений основного сравнения

![]() ,

при НОД

,

при НОД![]() с бесконечно удаленной точкой

с бесконечно удаленной точкой

![]() .

.

Операции

на

![]() выполняются по формулам, соответствующим

методу секущих и касательных. К сожалению,

такой объект не является группой.

выполняются по формулам, соответствующим

методу секущих и касательных. К сожалению,

такой объект не является группой.

Поэтому

вместо

![]() рассматривается т.н. прямая сумма кривых

рассматривается т.н. прямая сумма кривых

![]() :

другой объект, который «мало» отличается

от

:

другой объект, который «мало» отличается

от

![]() .

.

Каждый

елемент

![]() –

четырехмерный вектор, состоящий из двух

точек кривых

–

четырехмерный вектор, состоящий из двух

точек кривых

![]() и

и

![]() .

.

Если

пара

![]() удовлетворяет основному сравнению для

удовлетворяет основному сравнению для

![]() ,

то пары вычетов

,

то пары вычетов

![]() и

и

![]() автоматически удовлетворяют тому же

сравнению по модулям

автоматически удовлетворяют тому же

сравнению по модулям

![]() и

и

![]() соответственно.

соответственно.

Напомним, что Китайской теоремой об остатках называется следующее утверждение.

Пусть

числа

![]() попарно взаимно просты и

попарно взаимно просты и

![]() .

.

Тогда

единственное по модулю

![]() решение системы сравнений

решение системы сравнений

![]() ,

,

![]() ,

имеет вид:

,

имеет вид:

![]() ,

где

,

где

![]() ,

,

![]() .

.

Действительно,

в указанном выражении для

![]() слагаемое

слагаемое

![]() сравнимо

с

сравнимо

с

![]() по модулю

по модулю

![]() ,

а все прочие сравнимы по этому модулю

с нулем.

,

а все прочие сравнимы по этому модулю

с нулем.

В

силу Китайской теоремы об остатках,

![]() и

и

![]() однозначно восстанавливаются по

значениям

однозначно восстанавливаются по

значениям

![]() и

и

![]() .

.

Однако,

вместе с бесконечно удаленной точкой

![]() ,

группа

,

группа

![]() содержит совокупность точек вида

содержит совокупность точек вида

![]() .

Поэтому

.

Поэтому

![]() состоит из точек кривой

состоит из точек кривой

![]() и некоторого множества особых точек.

и некоторого множества особых точек.

Приведем

основные свойства

![]() ,

близкие к свойствам

,

близкие к свойствам

![]() ,

что позволяет строить RSA-подобные

криптосистемы.

,

что позволяет строить RSA-подобные

криптосистемы.

1.

Метод секущих и касательных, в случае,

когда он определен для

![]() ,

совпадает с групповой операцией в

,

совпадает с групповой операцией в

![]() .

.

Таким

образом, если сложение конкретных точек

в

![]() выполнимо, то оно выполнимо без

факторизации

выполнимо, то оно выполнимо без

факторизации

![]() .

.

2.

При больших

![]() и

и

![]() ,

с вероятностью, близкой к единице,

умножение точки на скаляр в

,

с вероятностью, близкой к единице,

умножение точки на скаляр в

![]() ведет себя как аналогичная операция в

ведет себя как аналогичная операция в

![]() .

.

Суть этого утверждения в следующем.

Положим

![]() НОК

НОК![]() .

Тогда

.

Тогда

![]() для подавляющего числа точек

для подавляющего числа точек

![]() и любых целых

и любых целых

![]() .

.

Рассмотрим

аналог системы RSA с использованием

эллиптической кривой. Открытым ключом

является пара

![]() ,

где

,

где

![]() НОК

НОК![]() ,

,

![]() ,

секретным – число

,

секретным – число

![]() ,

такое, что

,

такое, что

![]() .

.

Шифртекст

сообщения

![]() ,

которое сопостовляется заранее выбранным

способом некоторой точке

,

которое сопостовляется заранее выбранным

способом некоторой точке

![]() кривой

кривой

![]() ,

отправитель получает спомощью скалярного

умножения в виде

,

отправитель получает спомощью скалярного

умножения в виде

![]() .

Получатель, зная число

.

Получатель, зная число

![]() ,

восстанавливает

,

восстанавливает

![]() .

.

Оказывается,

однако, что сопоставление

![]() может потребовать факторизацию

может потребовать факторизацию

![]() ,

т.е. указанная схема шифрования, вообще

говоря, не является корректной. Тем не

менее, существует ряд более совершенных

RSA-подобных криптосистем, например,

криптосистема Демитко (для кривых общего

вида), либо криптосистема Кувакадо-Кояма

для кривых вида

,

т.е. указанная схема шифрования, вообще

говоря, не является корректной. Тем не

менее, существует ряд более совершенных

RSA-подобных криптосистем, например,

криптосистема Демитко (для кривых общего

вида), либо криптосистема Кувакадо-Кояма

для кривых вида

![]()

![]() .

.