- •Глава 9. Электронная цифровая подпись

- •9.1. Обеспечение целостности и авторства в электронном документообороте

- •9.2 Функции хэширования

- •9.3. Алгоритм sha-1

- •9.4. Стандарты алгоритмов формирования и проверки эцп

- •9.5. Протоколы взаимодействия и сертификаты в стандарте х.509

- •9.6. Структура сертификата открытых ключей

- •9.6.1. Пример сертификата в технологии Fortezza

- •Вопросы к главе 9

Глава 9. Электронная цифровая подпись

9.1. Обеспечение целостности и авторства в электронном документообороте

Подтверждением подлинности документа является подпись уполномоченного лица.

Постановка подписи преследует две цели: во-первых, необходимо предоставить получателю возможность убедиться в истинности сообщения, путем сличения подписи с некоторым образцом.

Во-вторых, личной подписью обеспечивается юридически значимая гарантия авторства документа (такая, что может быть представлена как доказательство в суде). Последний аспект особенно важен при заключении договоров, составлении доверенностей, обязательств и т.д.

Если подделать подпись человека на бумаге весьма непросто, а установить авторство подписи современными криминалистическими методами – техническая деталь, то с подписью электронного документа дело обстоит иначе.

Используя возможности программ-редакторов текстов, любой пользователь компьютера может модифицировать последовательность битов представляющих исходный документ.

Широкое распространение в деловом мире электронных форм представления документов, электронных банковских операций и электронной торговли обусловило актуальность проблемы установления подлинности и авторства документов в безбумажных технологиях.

Важно отметить, что эта проблема возникает не только вследствие действий потенциальных злоумышленников.

Современные системы электронного документооборота характеризуются массовостью информационного обмена, что приводит к возникновению неумышленных ошибок при работе операторов.

Выявление подобных случаев является гарантией правильного функционирования организаций, использующих электронный документо-оборот.

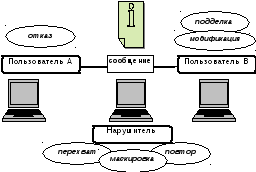

Рис. 9.1. Угрозы безопасности сообщений.

Подсистема безопасности системы электронного документооборота должна защищать ее легальных пользователей от следующих злоумышленных действий (рис. 9.1).

1. Отказ от отправленного сообщения.

2. Модификация принятого сообщения и попытка утверждать, что оно принято именно в таком виде от кого-либо.

3. Подделка – создание фиктивного сообщения и попытка утверждать, что оно прислано конкретным лицом.

4. Активный перехват – вмешательство в работу системы связи с целью скрытой модификации передаваемых сообщений.

5. Маскировка (имитация) - отправка сообщений от имени абонента сети, не отправлявшего их. Для защиты от модификации, подделки и маскировки используются цифровые сигнатуры – специально сформированные с помощью криптографических преобразований последовательности символов, зависящие от секретного ключа и исходных сообщений.

6. Повтор ранее переданных сообщений. Несмотря на то, что принимаются всевозможные меры защиты от повторов, именно на этот метод приходится большинство случаев незаконного снятия и траты денег в системах электронных платежей. Действенным методом защиты от повтора являются использование имитовставок и учет входящих сообщений.

Наиболее удачным методом аутентификации сообщений, источников сообщений, целостности данных, а также других угроз, являются протоколы, которые называются цифровыми подписями.

Идеи, на которых основаны цифровые подписи, используются также для построения протоколов иных типов, например, протоколов распространения ключей, протоколов финансовой криптографии и т.п. [5,6,7,11,12].

Цифровой подписью (ЦП) называется результат специального криптографического преобразования, осуществленного над электронным документом его владельцем.

Цель преобразования – доказать неоспоримость текста документа и факта преобразования данных конкретным лицом.

Основной метод – проверка факта использования секретного параметра (ключа) подписи проверяющим, без знания ключа.

Обычно подпись представляет собой один или два блока данных.

Подписанное сообщение представляет собой исходное сообщение, передаваемое совместно с ЦП.

Известно много схем цифровой подписи, наиболее просто принцип ее построения иллюстрируется на примере алгоритма RSA.

Предположим,

что задана криптосистема RSA c параметрами

![]() .

.

Пусть

абонент А должен передать абоненту Б

сообщение

![]() .

.

Для

этого абонент А, используя свой секретный

ключ

![]() и открытый ключ

и открытый ключ![]() абонента Б, «подписывает» сообщение с

помощью следующего преобразования:

абонента Б, «подписывает» сообщение с

помощью следующего преобразования:![]() .

.

Для

проверки подписи абонент Б сначала

расшифровывает подписанное сообщение

при помощи своего секретногоключа

![]() и получает:

и получает:![]() .

Затем, используя открытый ключ абонента

А он получит

.

Затем, используя открытый ключ абонента

А он получит![]() ,

исходя из

,

исходя из![]() .

.

Истинность

сообщения, а значит и подписи, обеспечивается

использованием секретного ключа

![]() .

Однако, не все так просто.

.

Однако, не все так просто.

Для данного протокола возможна подделка случайных, т.е. не смысловых, данных. Для асимметричной криптосистемы это явный недостаток, т.к. изначальное ее предназначение – распространение ключей.

Попытаемся

навязать ключ

![]() абоненту Б от имени абонента А, для чего,

в соответствии с протоколом, отошлем

абоненту Б сообщение

абоненту Б от имени абонента А, для чего,

в соответствии с протоколом, отошлем

абоненту Б сообщение![]() вида

вида![]() ,

где

,

где![]() – произвольный большой вычет по модулю

– произвольный большой вычет по модулю![]() .

.

Для

этого нужно зашифровать сообщение

секретным ключом

![]() и затем перешифровать результат открытым

ключом

и затем перешифровать результат открытым

ключом![]() абонента

Б.

абонента

Б.

Однако

мы знаем результат зашифрования секретным

ключом

![]() :

:![]() ,

и, следовательно, можем перешифровать

результат ключом

,

и, следовательно, можем перешифровать

результат ключом![]() .

.

Таким

образом, абонент Б получит сообщение

![]() ,

затем применит открытый ключ

,

затем применит открытый ключ![]() абонента А и получит

абонента А и получит![]() .

.

Чтобы

защититься от подобной атаки, достаточно

шифровать сообщение

![]() открытым ключом получателя (если в этом

есть необходимость), а секретный ключ

отправителя применять для шифрования

преобразованного сообщения вида

открытым ключом получателя (если в этом

есть необходимость), а секретный ключ

отправителя применять для шифрования

преобразованного сообщения вида![]() .

.

Преобразование

![]() должно быть сложным и необратимым, а

также, в нашем случае, несекретным, хотя,

при необходимости, такое преобразование

может зависеть и от секретных параметров:

должно быть сложным и необратимым, а

также, в нашем случае, несекретным, хотя,

при необходимости, такое преобразование

может зависеть и от секретных параметров:![]() .

.

В

цифровой подписи, основанной на RSA, в

качестве подписанного сообщения

используется пара

![]() ,

где

,

где![]() – т.н. хэш-функция сообщения

– т.н. хэш-функция сообщения![]() :

несекретное, криптографически стойкое

преобразование с особыми свойствами.

:

несекретное, криптографически стойкое

преобразование с особыми свойствами.

Значение

![]() называется хэш-кодом сообщения

называется хэш-кодом сообщения![]() .

Для заданной хэш-функции битовая длина

хэш-кода постоянна, т.е. от

.

Для заданной хэш-функции битовая длина

хэш-кода постоянна, т.е. от![]() не зависит.

не зависит.

Хэш-код также называют «дайджестом» сообщения.

Проверка

подписи

![]() начинается с перевычисления

начинается с перевычисления![]() ,

а затем результат сравнивается с

,

а затем результат сравнивается с![]() .

.

Очевидно, что подобная схема позволяет защититься от нескольких видов нарушений.

Абонент А не может отказаться от своего сообщения, если он признает, что секретный ключ известен только ему. Нарушитель без знания секретного ключа не может ни сформировать, ни сделать изменение сообщения, передаваемого по линии связи.

Данная схема позволяет при решении многих конфликтных ситуаций обойтись без посредников.

Иногда нет необходимости зашифровывать передаваемое сообщение, но его нужно заверить электронной цифровой подписью.

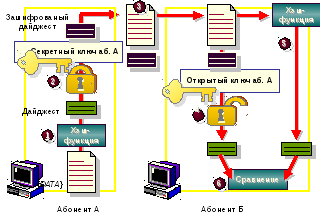

В этом случае используется схема, изображенная на рис. 9.2.

Первым шагом вычисляется дайджест сообщения.

Для этого используется некоторая хэш-функция. Далее (шаг 2) дайджест шифруется секретным ключом отправителя. Полученная последовательность символов – электронная цифровая подпись – объединяется с исходным документом и направляется абоненту Б (шаг 3). Получатель с помощью открытого ключа отправителя расшифровывает дайджест (шаг 4) и вычисляет заново хэш-код принятого сообщения (шаг 5). Полученные значения сравниваются (шаг 6).

В случае совпадения, считается подтвержденным авторство абонента А и отсутствие искажений (целостность) сообщения.

Рис. 9.2. Схема ЭЦП без шифрования сообщения