2013-11 Архитектура ИС / Теоретический материал / Распределенная обработка информации

.docxРаспределенная обработка информации

Лекция 1. Технологии распределенной обработки данных

1. Корпоративная вычислительная среда (сетевые и доменные модели, домен Windows, контроллеры домена, доверительные отношения).

2. Многопользовательские базы данных в MS Access. Взяь из справки Access раздел «работа с данными»

1. Корпоративная вычислительная среда

В настоящее время принято различать две сетевые модели: модель рабочей группы и доменную модель.

Модель рабочей группы (одноранговая сеть) предоставляет минимальные возможности централизованного управления. В этой модели все ресурсы предоставляются и управляются членами рабочей группы. Управление учетными записями осуществляется локально на каждом компьютере, при этом на нем поддерживается своя база данных учетных записей. Пользователи могут совместно обращаться к ресурсам рабочих станций.

В отличие от простой вычислительной сети, когда один или несколько серверов объединены в один локальный домен, корпоративная среда может включать в себя несколько серверов в нескольких доменах, которые могут находиться в разных географических точках.

Домен (domain) – формируемое администратором сети семейство компьютеров, которое работает с общей базой данных каталога. Домен имеет центральный набор учетных записей пользователей и групп, обслуживаемый администратором домена. У каждого домена уникальное имя.

Доменная структура обеспечивает:

поддержку однократного входа в сеть для доступа ко всем разделяемым доменным ресурсам;

централизованное управление ресурсами и учетными записями.

реализацию служб для обновления информации о защите и сетевых учетных записях.

поддержку паролей и учетных записей пользователя в разных средах.

Доменную модель корпоративной сети реализуют службы каталога, представляющие собой совокупность программных средств предназначенных для управления сервером. Каталог представляет собой иерархическую структуру, которая хранит сведения об объектах в сети. Служба каталога, такая как Active Directory, предоставляет способы хранения данных каталога и обеспечения доступа к этим данным сетевым пользователям и администраторам.

Основными структурными элементами доменной модели являются: контроллеры домена, базы данных каталога, доверительные отношения.

Контроллеры домена (КД).

КД – это компьютеры под Windows Server, разделяющие общую базу данных каталога для хранения доменной информации о защите и учетных записях пользователя. Они образуют отдельную административную единицу. Контроллеры домена хранят данные каталога и управляют взаимодействием пользователей с доменом (процессом входа в домен, проверкой подлинности и поиском в каталоге).

КД может быть главным и резервным.

Главный контроллер домена

(PDC, Primary Domain Controller).

PDC отслеживает изменение доменных учетных записей. Когда администратор вносит изменения в доменную учетную запись, они сохраняются в БД каталога на PDC. В домене может быть только один PDC.

Резервный контроллер домена (BDC, Backup Domain Controller).

BDC хранит копию БД каталога. Она периодически автоматически синхронизируется с БД PDC. Обычно BDC занимается аутентификацией пользователей. В домене может быть несколько BDC.

База данных каталога.

В БД каталога храниться вся информация о защите и учетных записях пользователя для данного домена. Эта БД известна также как диспетчер учетных записей (Security Accounts Manager, SAM).

Доверительные отношения (ДО).

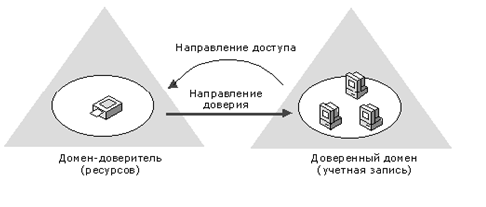

ДО – это защищенный канал связи между двумя доменами. При наличии таких отношений домен может принимать учетные записи созданные в других доменах, и позволять их владельцам обращаться к локальным ресурсам. Все доверительные отношения включают в себя только два домена (рис. 1): домен-доверитель и доверенный домен. Доверительные отношения домена подразделяются на следующие типы:

· односторонние;

· двусторонние;

· транзитивные;

· нетранзитивные.

Рис. 1 Общий принцип доверительных отношений

При односторонних ДО один домен разрешает контролерам другого домена проверять подлинность учетных записей пользователя из другого домена при обращении к своим ресурсам. Ресурсы находятся в доверяющем домене, а учетные записи, которым разрешен доступ к ним – в доверяемом.

Двухсторонние ДО состоят из двух односторонних, когда каждый домен принимает учетные записи другого домена.

Транзитивные доверительные отношения всегда являются двусторонними: оба домена доверяют друг другу.

Транзитивное доверительное отношение не ограничено двумя доменами, входящими в него. Транзитивное двустороннее доверительное отношение создается неявно (автоматически) между родительским и дочерним доменами каждый раз при создании нового дочернего домена. Таким образом, транзитивные доверительные отношения перемещаются вверх по дереву доменов по мере его формирования, создавая транзитивные доверительные отношения между всеми доменами в составе дерева доменов.

Нетранзитивное доверительное отношение ограничено двумя доменами, входящими в его состав, и не перемещается в другие домены леса.

Физическое положение доменов при установке ДО не имеет значения. Однако, необходимо стремится к минимуму ДО: чем их меньше, тем проще управлять сетью.

Доменные модели.

Существует четыре типа доменных моделей, и у каждой свои преимущества: однодоменная, с одним главным доменном, с несколькими главными доменами, модель полностью ДО. Выбор модели диктуются потребностями организации, но не выбор топологии влияют число пользователь и сложность сети.

Однодоменная модель.

Однодоменная модель самая простая: включает один PDC и один или более BDC, которые могут поддерживать до 2000 учетных записей для проверки подлинности пользователей и обеспечивать отказоустойчивость. Эта модель подходит организациям, которым одновременно требуется централизованное управление учетными записями и простота администрирования.

Модель с одним главным доменом.

В соответствии с этой моделью один домен – главный – является центральной административной единицей для учетных записей пользователя и группы. Главный домен хранит все учетные записи. Другие домены содержат ресурсы: принтеры, серверы приложений и рабочие станции. Главный домен является доверяемым по отношению к этим доменам, аутентифицируя учетные записи и таким образом разрешая пользователям доступ к ресурсам.

Преимущество такой модели заключается в гибкости администрирования: достаточно одной учетной записи, чтобы при входе в сеть были доступны необходимые ресурсы.

Эта модель удобна для организации со сложной структурой отделов и служб, каждому из которых требуется индивидуальное управление ресурсами, при сохранении централизованного управления учетными записями.

Модель с несколькими главными доменами.

В данной модели каждый главный домен связан со всеми другими главными доменами двухсторонними ДО. Каждый ресурсный домен с главными доменами – односторонними ДО. Так как учетная запись существует в одном из главных доменов, а каждый ресурсный доверяет всем главным, любая учетная запись может использоваться в любом домене сети. В каждом главном домене должен существовать PDC и минимум один BDC.

Эта модель наиболее подходит большим организациям, которым требуется множество административных единиц, распределенных по всей организации.

Модель полностью доверительных отношений.

Применять данную модель необходимо, если надо распределить управление пользователями и ресурсами по разным отделениям, а не делать его централизованным. Каждый домен при этом связан двухсторонней ДО со всеми другими доменами, так что не один не контролирует другие.

Необходимо иметь в виду, что при увеличении числа доменов растет и количество доверительных связей, а это может стать причиной неуправляемости сети.

Преимущества: масштабируемость до любого числа пользователей, контроль отделов за своими ресурсами и учетными записями, группирование ресурсов и учетных записей по отделам.

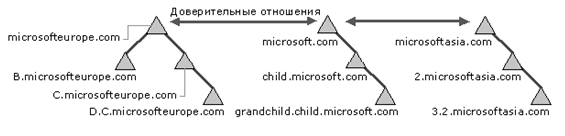

Домены могут объединяться в иерархические структуры, называемые деревьями доменов (рис. 2). Несколько доменов образуют лес.

Первый домен в дереве называется корневым доменом. Дополнительные домены в этом же дереве доменов являются дочерними. Домен, установленный непосредственно над другим доменом в том же дереве доменов, называется родительским доменом дочернего.

Рис. 2 Дерево доменов

Все домены, имеющие общий корневой домен, образуют связанное пространство имен. Это означает, что имя дочернего домена состоит из имени этого домена, добавленного к имени родительского домена. На данном рисунке child.microsoft.com является дочерним доменом по отношению к microsoft.com и родительским по отношению к grandchild.child.microsoft.com. Домен microsoft.com является родительским для child.microsoft.com, а также корневым доменом данного дерева каталогов.

Лес состоит из нескольких деревьев доменов (рис. 3). Деревья доменов в составе леса не образуют связанное пространство имен. Например, несмотря на то, что каждое из двух деревьев доменов microsoft.com и microsoftasia.com может иметь дочерний домен с именем "support", DNS-имена для этих дочерних доменов будут: support.microsoft.com и support.microsoftasia.com. Общего пространства имен не существует.

Рис. 3 Лес доменов

Первый домен, вошедший в состав леса, является корневым. Между корневыми доменами всех деревьев доменов в составе леса и корневым доменом леса установлены транзитивные доверительные отношения. На рисунке корневым доменом леса является домен microsoft.com. Между корневыми доменами остальных деревьев доменов, microsofteurope.com и microsoftasia.com и доменом microsoft.com установлены транзитивные доверительные отношения. Это необходимо для установления доверительных отношений между всеми деревьями доменов в составе леса.

Важным моментом в управлении работой деревьев доменов является синхронизация домена. Синхронизация домена происходит, когда главный контроллер домена копирует свою БД каталога на резервные контроллеры или доверяемые домены. Процессом синхронизации управляет служба Net Logon. Синхронизация осуществляется исходя из содержимого журнала изменений, а также зависит от:

частоты изменения пароля пользователя в месяц;

частоты дополнительных изменений в месяц;

объема синхронизируемых данных в месяц.