Носов В.В. "Технології аудиту інформаційних систем"

Лекція 10. Визначення вразливостей та можливих атак

Навчальні питання

1.Визначення вразливостей

2.Класифікація віддалених атак

3.Автоматизація визначення вразливостей та можливих атак

Література

1.Платонов В.В. Программно-аппаратные средства обеспечения ифнормационной безопасности вычислительных сетей : учеб. пособие для студ. высш. учеб. заведений / В.В. Платонов. - М.: Издательский центр "Академия", 2006. - 240 с.

2.Лепихин В.Б. Сравнительный анализ сканеров безопасности. Часть 1. Тест на проникновение. http://www.itsecurity.ru/edu/actions/2008-pentest.zip

Вступ

После сбора информации об объекте аудита необходимо определить его уязвимости и возможные атаки.

1. Визначення вразливостей

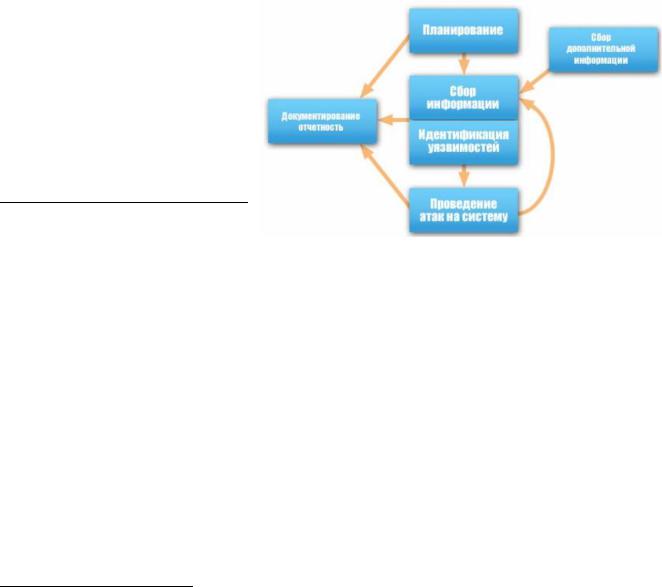

После завершения сбора информации об удаленной системе,

в соответствии с типовой схемой теста на проникновение,

необходимо провести

идентификацию уязвимостей

доступных сетевых приложений и сервисов операционной системы.

Если быть более точным, то употребляют в связке два термина -

собственно уязвимости

(vulnerabilies) и дефекты

(exposures).

"Классические" уязвимости

— это ошибки в программном обеспечении (например, допущенное разработчиками ПО переполнение буфера), которые могут

быть использованы взломщиками для получения несанкционированного доступа и достижения других желанных для них целей.

"Дефект" (более точно, "подверженность постороннему воздействию") — это нарушение безопасности, вызванное неправильной настройкой или конфигурацией программы, то есть вина не разработчиков, а администраторов. Типичный явный дефект — пустой или легко угадываемый пароль доступа.

В действительности только очень небольшой процент компьютерных преступников исследуют и разрабатывают собственные методы атак. Большинство злоумышленников действуют с помощью опубликованных уязвимостей и так называемых эксплойтов1 (exploit). Подобную информацию и соответствующие программы можно найти на множестве web-сайтах.

Существует целая информационная индустрия, занимающаяся сбором, публикацией и анализом обнаруживаемых уязвимостей. Регулярные бюллетени (багтраки — bugtrack) о новых уязвимостях получают информацию как от разработчиков ПО, так и от независимых экспертов, специалистов и даже от хакеров, которые стремятся прославиться. К сожалению, многие серьезные хакеры не стремятся афишировать обнаруженные ими уязвимости, желая как можно

1 Эксплойт (фр. exploit — эксплуатировать) — это общий термин в сообществе компьютерной безопасности для обозначения программы, которая, используя возможности, предоставляемые ошибкой, отказом или уязвимостью, ведёт к повышению привилегий или отказу в обслуживании компьютерной системы.

1

Носов В.В. "Технології аудиту інформаційних систем"

дольше тихо использовать их в своих целях. В этом контексте можно сказать, что любая база уязвимостей по определению неполна.

Для упорядочивания найденных и публикуемых уязвимостей компьютерных систем некоммерческая организация MITRE (точной расшифровки нет, но полагают так: Massachusetts Institute of Technology Research & Engineering) ввела свой стандарт именования и описания уязвимостей - Common vulnerabilities and exposures (CVE®). И, на сайте http://cve.mitre.org/,

предоставляет свободный доступ к базе известных и описанных уязвимостей.

Также, помимо CVE, существует несколько похожих стандартов, которые систематизируют описания найденных уязвимостей:

-Configurations (CCE) (http://cce.mitre.org/)

-Software Weakness Types (CWE) (http://cwe.mitre.org/)

-Attack Patterns (CAPEC) (http://capec.mitre.org/ )

-Platforms (CPE) (http://cpe.mitre.org/)

-Log Format (CEE) (http://cee.mitre.org/)

-Reporting (CRF) (http://crf.mitre.org/)

-Checklist Language (XCCDF) (http://nvd.nist.gov/xccdf.cfm)

-Assessment Language (OVAL) (http://oval.mitre.org/)

-Security Content Automation (SCAP) (http://nvd.nist.gov/scap.cfm)

-Making Security Measurable (http://measurablesecurity.mitre.org/)

Уязвимости публикуются на множестве сайтов и в разном описании, например описание уязвимости от www.securitylab.ru:

29 июня, 2009

Программа: Grestul 1.2, возможно другие версии.

Опасность: Средняя Наличие эксплоита: Нет Описание:

Уязвимость позволяет удаленному пользователю обойти некоторые ограничения безопасности.

Уязвимость существует из-за того, что приложение недостаточно ограничивает доступ к определенным функциям сценария admin/options.php. Удаленный пользователь может с помощью специально сформированного запроса добавить учетные записи административных пользователей.

URL производителя: grestul.com

Решение: Способов устранения уязвимости не существует в настоящее время.

URL адреса: http://milw0rm.com/exploits/8902

CVE:

CVE-2009-2040

Теперь описание этой же уязвимости в формате CVE:

CVE-2009-2040 Published: 12-06-2009

Updated: 16-06-2009

Product:

grestul: grestul 1.2

Severity: High (7.5)

CVSS vector: (AV:N/AC:L/Au:N/C:P/I:P/A:P)

Potential loss type: Gain other access, Integrity, Confidentiality, Availability

Vulnerability description:

admin/options.php in Grestul 1.2 does not properly restrict access, which allows remote attackers to bypass authentication and create administrative accounts via a manage_admin action in a direct request.

Patch available: No References:

XF: http://xforce.iss.net/xforce/xfdb/50999 MILW0RM: http://www.milw0rm.com/exploits/8902 SECUNIA: http://secunia.com/advisories/35367

Похожее положение дел и с эксплойтами. Множество сайтов публикуют, как правило, исходные коды эксплойтов, которые используют известные уязвимости, например от того же www.securitylab.ru:

2

Носов В.В. "Технології аудиту інформаційних систем"

02 июля, 2009

Цель: Bopup Communications Server 3.2.26.5460

Воздействие: Выполнение произвольного кода

Описание уязвимости:

Переполнение буфера в обработке TCP пакетов в Bopup Communication Server

Код эксплоита: bopup-down.c

Все основные сбои в работе Интернета, вызванные компьютерными преступлениями, возникали в результате использования уязвимостей в безопасности, известных за некоторое время до инцидента. Обычно эпидемия распространяется через месяцы или даже годы после того, как становится известна лежащая в ее основе уязвимость. При нашествии Code Red в 2001 г. использовалась уязвимость, корректирующая заплата для которой была доступна более года; то же с "червем" Nimda. "Червь" SQL Slammer, атаковавший базы данных SQL в феврале 2003 года, действовал спустя полгода после выпуска программной коррекции.

Факт состоит в том, что большинство вторжений в компьютеры используют хорошо известные методы и уязвимости, для которых доступны заплаты или защитные решения. Так называемое мгновенное использование уязвимостей и неопубликованных дыр в безопасности - относительная редкость.

Почему вовремя не устраняют известные уязвимости? Существует множество причин, например:

-Нехватка времени или персонала. Организации сокращают расходы и в трудные времена увольняют технический персонал (информационные технологии (ИТ) не приносят прибыли). Иногда функции ИТ полностью передаются сторонним организациям. И хотя зачастую это практичное решение, внешние организации, поддерживающие локальные сети, далеко не всегда считают информационную безопасность своей первейшей обязанностью. Главное для них - бесперебойная работа сети. Удовлетворение запросов пользователей оказывается важнее безопасности.

-Опасения в отношении стабильности системы. Хорошо известно, что производители систем при выпуске заплат порой исправляют одну вещь и портят две других. Для

критически важных систем затраты времени и ресурсов для надлежащего тестирования программных коррекций зачастую превышают выгоды от обновления.

-Слишком много заплат, чтобы с ними управиться. Если вы являетесь подписчиком

Windows Update, сервиса коррекций Microsoft, то вы, вероятно, как минимум раз в неделю получаете уведомление о необходимости обновить или залатать систему. Для

занятых системных администраторов это может быть слишком большой нагрузкой в дополнение к их обычным обязанностям. Действительно, было проведено исследование, показавшее, что расходы на корректировку программного обеспечения нередко превышают его начальную цену.

-Невежество. Системные администраторы многих организаций просто не знают о существовании проблемы и наличии заплаты. Теперь, при автоматическом обновлении от Microsoft, эта проблема для систем Windows стала менее острой, но она остается для других производителей и менее известного программного обеспечения. Даже для Windows существует несколько несовместимых менеджеров заплат. Это одна из причин, почему SQL Slammer так быстро распространился, - стандартный сервис обновления Windows просмотрел его.

Еще один момент, облегчающий жизнь злоумышленникам, состоит в том, что обычно имеется несколько различных путей проникновения в систему. На самом деле, для множества

выполняемых сервисов может существовать несколько потенциальных точек для входа в подключенный к Интернету сервер. Если атака одного типа не работает, всегда можно попробовать другую.

3

Носов В.В. "Технології аудиту інформаційних систем"

2. Класифікація віддалених атак

Для понимания того, как можно использовать найденные уязвимости, необходимо систематизировать возможные удаленные атаки злоумышленника на сетевые ресурсы.

Одна из классификаций возможных видов удаленных сетевых атак приведена в рекомендациях Международного телекоммуникационного союза ITU-T X.800. Security architecture for open systems interconnection for CCITT applications.

Destruction (an attack on availability) (разрушение, атака на |

X |

|

доступность): - Destruction of information and/or network resources |

||

|

||

(разрушение информации и/или сетевых ресурсов). |

|

|

Interruption (an attack on availability) (прерывание, атака на |

X |

|

доступность): - Interruption of services. Network becomes unavailable |

||

or unusable (прерывание обслуживания, сеть недоступна или |

||

непригодна к использованию) |

Removal (an attack on availability) (удаление, атака на доступность): - Theft, removal or loss of information and/or other resources (кража, удаление или потеря информации и/или других ресурсов)

Corruption (an attack on integrity) (искажение, атака на целостность): - Unauthorized tampering with an asset (несанкционированная модификация ценной информации).

Disclosure (an attack on confidentiality) (раскрытие, атака на конфиденциальность): - Unauthorized access to an asset (несанкционированный доступ к конфиденциальной информации)

Систематизация знаний об атаках помогает разработке мер и систем защиты от них. Поэтому

специалисты в области информационной безопасности не прекращают попыток построения различных классификационных схем, которые в той или иной мере способствуют пониманию процессов, ведущих к проникновению в системы, и помогают разрабатывать меры защиты и реализовывать системы защиты.

Вкачестве примеров построения таких классификационных схем рассмотрим:

-списки категорий Чезвика и Белловина,

-матричные схемы,

-процессы Столингса,

-таксономические схемы Ховарда,

-онтологию сетевых атак.

Списки категорий Чезвика и Белловина (Cheswick and Bellovin). Атаки подразделяются на следующие семь категорий:

1)кража паролей (stealing passwords) — методы получения паролей пользователей;

2)социальная инженерия (social engineering) — использование некоторых психологических

приемов по отношению к пользователям для получения желаемой информации или информации ограниченного использования;

3)ошибки и потайные ходы (bugs and backdoors) — поиск состояния системы, не соответствующего спецификации, или перезапись компонент ПО скомпрометированными компонентами;

4

Носов В.В. "Технології аудиту інформаційних систем"

4)отказы аутентификации (authentication failures) — удаление механизмов, использующихся для аутентификации;

5)отказы протоколов (protocol failures) — протоколы сами по себе либо плохо спроектированы, либо плохо реализованы;

6)утечка информации (information leakage) — использование таких систем, как finger или DNS, для получения информации, необходимой администраторам для надлежащего функционирования сети, но используемой атакующим;

7)отказ в обслуживании (denial-of-service) — усилия для прекращения возможности пользователей пользоваться службами.

Вданном подходе также существует перекрытие понятий, что потребовало применения списков внутри категорий.

Матричные схемы

Матричные схемы базируются на нескольких измерениях. Для двух измерений рассматриваются уязвимости и потенциальные нарушители.

Матричный подход был реализован Лэндвейром (Landwehr), который представил таксономию уязвимостей (условий, которые могут привести к отказу в обслуживании или неавторизованному доступу), базирующуюся на трех измерениях:

- происхождение (genesis) — как уязвимости находят свою дорогу к Программам; - время внедрения (time of introduction) — в жизненном цикле ПО или аппаратуры; - местоположение (location) — расположению в ПО или аппаратуре.

Этот подход иллюстрируется табл. 1. Данная таксономия нашла свое применение при разработке систем обнаружения вторжений.

Таблица 1. Матричная классификация Лэндвейра

|

|

|

|

|

|

|

Некопирующиеся |

|

|

|

|

|

Троянские кони |

(Non-Replicating) |

|||

|

|

|

|

(Trojan Horse) |

|

|

||

|

|

Злонамеренные |

Копирующиеся |

|||||

|

|

|

|

|

||||

|

|

(Malicious) |

|

|

|

(Replicating) |

||

|

|

|

|

|

|

|||

|

Намеренные |

|

|

Потайные ходы (Trapdoor) |

||||

|

(Intentional) |

|

|

|

|

|

|

|

|

|

|

Логические/Временные |

бомбы |

||||

|

|

|

|

|||||

|

|

|

|

(Logic/Time Bomb) |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Скрытые |

|

Постоянные |

|

|

|

Без злого |

|

|

(Storage) |

|||

|

|

каналы (Covert |

||||||

|

|

умысла (Non- |

Временные |

|||||

|

|

Malicious) |

|

Channel) |

|

(Timing) |

||

|

|

|

|

|

||||

Происхождение |

|

|

|

|

|

|

||

|

|

|

Другие (Other) |

|

|

|||

(Genesis) |

|

Ошибки |

проверок |

(Неполнота/Несовместимость) |

||||

|

|

Validation Error (Incomplete/Inconsistent) |

|

|||||

|

|

Ошибки домена (включая повторное использование |

||||||

|

|

объекта, |

остатки |

и |

ошибки |

открытого |

||

|

|

представления) Domain Error (Including Object Re- |

||||||

|

|

use, Residuals, and Exposed Representation Errors) |

||||||

|

|

|

||||||

|

Случайные |

Сериализации/Замены (Serialization/Aliasing) |

||||||

|

Неадекватная |

идентификация/аутентификация |

||||||

|

(Inadvertent) |

|||||||

|

(Identification/Authentication Inadequate) |

|

||||||

|

|

|

||||||

|

|

|

||||||

|

|

Нарушение границ (включая исчерпывание ресурса |

||||||

|

|

и ошибки нарушения ограничений) Boundary |

||||||

|

|

Condition Violation (Including Resource Exhaustion |

||||||

|

|

and Violable Constraint Errors) |

|

|

|

|||

|

|

|

||||||

|

|

Другие ошибки логики применения (Other |

||||||

|

|

Exploitable Logic Error) |

|

|

|

|||

|

|

|

|

|

|

|

|

|

5

Носов В.В. "Технології аудиту інформаційних систем"

Классификация Ховарда

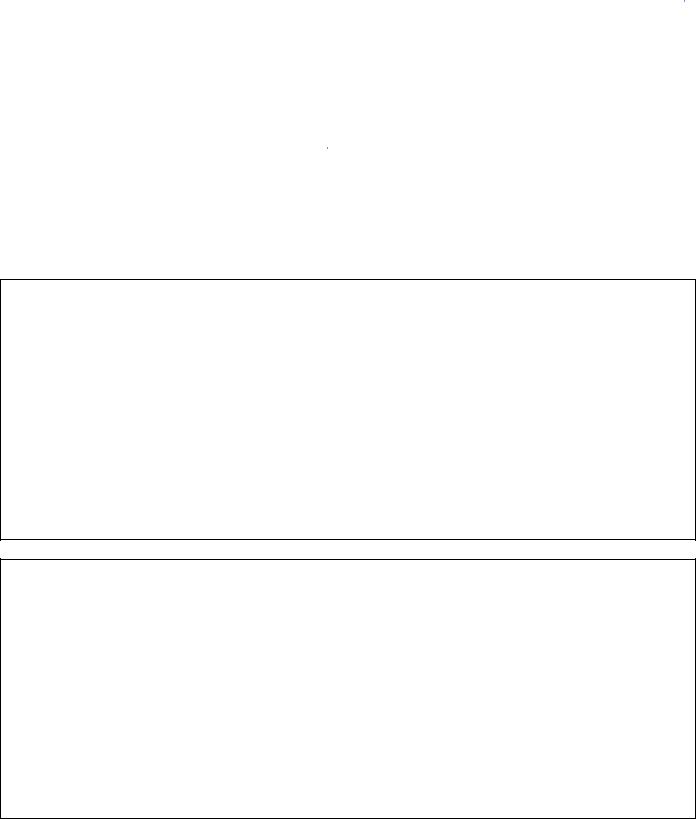

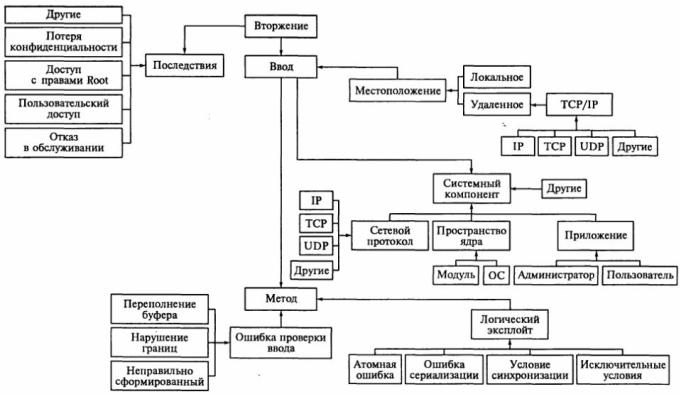

Таксономия атак разработана Ховардом (Howard) на основе анализа статистики инцидентов CERT с 1989 по 1995 год. Таксономическая схема Ховарда представлена на рис. 1.

Рис. 1. Согласно таксономии Ховарда угрозой являются:

-хакеры — лица, вторгающиеся в компьютерные системы для получения доступа с целью вызова и утверждения своего статуса;

-шпионы — лица, вторгающиеся в компьютерные системы для получения информации, которая может быть использована в политических целях;

-террористы — лица, вторгающиеся в компьютерные системы для того, чтобы вызвать страх, который поможет им достигнуть политических целей;

-конкуренты — лица (пользователи одной компании), вторгающиеся в чужие компьютерные системы для получения финансовой выгоды для организации;

-криминал — профессиональные преступники, вторгающиеся в компьютерные системы для получения личной финансовой выгоды;

-вандалы — лица, вторгающиеся в компьютерные системы для причинения ущерба. Средства проведения атак:

-пользовательские команды — атакующий вводит команды в командной строке или задает их с помощью графического интерфейса пользователя;

-скрипт или программа — атакующий разрабатывает (составляет) скрипты и (или) программы, инициируемые с помощью интерфейса пользователя для использования уязвимости;

-автономные агенты — атакующий инициализирует программу или фрагмент программы, которая функционирует независимо от пользователя, используя уязвимости;

-набор средств — атакующий использует пакет программ, который содержит скрипты, программы или автономные агенты для использования уязвимостей;

-распределенный набор средств — атакующий распределяет средства по множеству хостов, которые после некоторой задержки скоординированно атакуют целевой хост одновременно;

-перехват данных — в этом случае атакующий либо использует технические каналы утечки (например, электромагнитное излучение), либо перехватывает («слушает»)

трафик.

Получение доступа реализуется за счет использования:

-уязвимостей проекта, реализации или применения (конфигурирования);

-неавторизованного доступа или неавторизованного использования;

-процессов, работающих с файлами, данными при передаче, объектами или вызовами при передаче.

Результатами атак являются:

-модификация информации — любое неавторизованное изменение файлов, сохраняемых в компьютере, или изменение данных, передаваемых по сети;

6

Носов В.В. "Технології аудиту інформаційних систем"

-раскрытие информации — рассылка информации кому-либо, кто не авторизован для доступа к ней;

-кража службы — неавторизованное использование компьютера или сетевой службы без деградации службы для других пользователей;

-отказ в обслуживании — умышленная деградация или блокировка компьютера или сетевого ресурса.

Целями проведения атак являются:

-вызов, статус;

-политическая выгода;

-финансовая выгода;

-ущерб.

Кдостоинствам данной классификации можно отнести достаточно хорошую проработку категорий. Недостатки таксономии определяются ее целью — построением классификации для уже осуществленных атак. Позднее Ховард совместно с Лонгстафом (Longstaff) разработал уточненную таксономию, представленную на рис. 2.

Рис. 2.

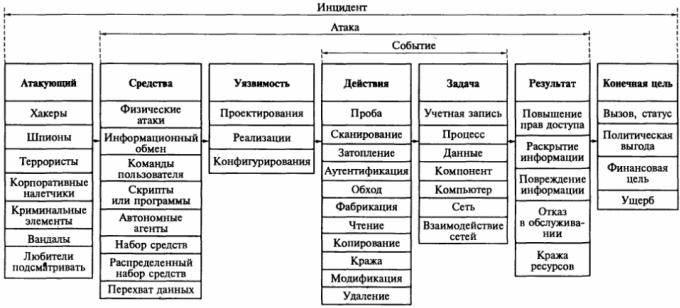

Данная таксономия была разработана в 1998 г. для языка описания компьютерных инцидентов и является расширением предыдущей таксономии.

Представленные таксономии атак предназначены для описания произошедших атак и могут быть полезны при разработке систем обнаружения вторжений. В этой таксономии задачи и действия атакующего составляют событие, которое может быть обнаружено в атакуемой системе. Атака, согласно данной таксономии, помимо события включает в себя используемое средство, используемую уязвимость и полученный результат. Все элементы таксономии представляют собой инцидент.

Дальнейшим шагом в построении таксономии атак явились попытки построения онтологии

атак.

Построение онтологии сетевых атак

Онтология (от древнегреческого онтос — сущее, логос — учение, понятие) — философский термин, определяющий учение о бытии. Это учение восходит к произведениям Аристотеля, Фомы Аквинского, Х.Вольфа, а в XX в. его развивал М.Хайдеггер. Он считал, что онтология возможна не иначе как герменевтика, т.е. как наука об интерпретации, осуществляемой в мысли и языке. Это

положение прослеживается и в спецификациях Международной федерации по разработке интеллектуальных физических агентов (FIPA98 Specifications. Part 12. Ontology Service: http://www.cset.it/fipa/), где под онтологией понимается явное описание структуры некоторой проблемной области (темы). Подобное описание всегда опирается на определенную концепцию этой области, которая обычно задается в виде системы исходных объектов (понятий), отношений между ними и положений (аксиом). Само определение базовых понятий предметной области

7

Носов В.В. "Технології аудиту інформаційних систем"

(агентов, процессов, атрибутов) вместе с основными отношениями между ними называется концептуализацией. Поэтому онтологию часто понимают как «спецификацию концептуализации» и даже считают синонимом «концептуальной модели предметной области» (точнее, набора сосуществующих концептуальных моделей). Онтологии представляют собой договоренности — соглашения о совместно используемых концептуализациях.

С одной стороны, в онтологических исследованиях изучаются вопросы происхождения знаний в конкретной предметной области и их конструирования из некоторых единиц. С другой стороны, эти исследования направлены на поддержку процессов коммуникации, предполагающих разделение знаний между агентами и их повторное использование.

В простейшем случае онтология определяется как некоторый общий словарь понятий, используемых в качестве строительных кирпичиков в системах обработки информации. Обычно онтология описывает иерархию понятий, связанных между собой отношениями категоризации. В частности, при взаимодействии агентов в сети Интернет онтология понимается как иерархия понятий и связей между ними вместе с системой ссылок на www-документы, привязанных к этим понятиям (связям).

Модель онтологии должна обеспечивать представление множества понятий в виде сетевой структуры, отображение достаточно богатого множества отношений, включающего в себя не только таксономические отношения, но и отношения, отражающие специфику предметной области, использование декларативных и процедурных интерпретаций и отношений.

Рассмотрим применение онтологии для построения классификации атак с точки зрения цели атаки. Высокоуровневое представление атак включает в себя следующие свойства: цель атаки, средство атаки, результат атаки и расположение источника атаки.

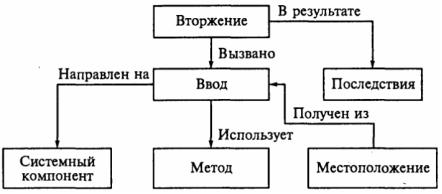

Согласно данному высокоуровневому представлению вторжение представляет собой некоторый ввод данных, который получен из некоторого местоположения, направлен на определенный системный компонент, использует некоторый метод и вызывает некоторое системное поведение (рис. 3).

Рис. 3.

Полная онтология атак в графической форме представлена на рис. 4. Рассмотрим характеристики и свойства данной онтологии.

1.Системный компонент, который является целью атаки:

-сетевой протокол (атака использует протоколы стека протоколов и не выходит за них);

-пространство ядра (процесс, выполняющийся как часть ОС, который или компилируется в ядро, или загружается модулем и используется в ядре);

-приложение (приложение, выполняющееся вне пространства ядра с привилегиями пользователя или root);

-другие (не указанные выше, например, принтеры, модемы).

2.Метод, используемый атакующим:

-ошибка проверки ввода, которая включает в себя: переполнение буфера, нарушение границ (процесс может читать или писать за разрешенное пространство адресов либо исчерпывает системный ресурс), неправильно сформированный ввод (процесс допускает синтаксически некорректный ввод, ненормальные поля или не имеет возможности корректировать ошибки);

8

Носов В.В. "Технології аудиту інформаційних систем"

-логический эксплойт, использующий уязвимость и ведущий к снижению производительности и (или) компрометации системы: исключительные условия (ошибки, вызванные отказом обработки исключительных условий, сгенерированных функциональным модулем или устройством), условие синхронизации (ошибки, возникающие во время временного промежутка между двумя операциями), ошибки сериализации в результате неправильных операций сериализации, атомные ошибки (ошибки, возникающие, когда частично модифицированные одним процессом данные уже используются другим процессом).

Рис. 4

3.Последствия — конечный результат атаки:

-отказ в обслуживании пользователей системы;

-пользовательский доступ (атакующий получает доступ к некоторым службам целевой системы);

-доступ с правами root (атакующий получает полное управление системой);

-потеря конфиденциальности (в результате атаки пользователь системы теряет конфиденциальность данных);

-другие (результат заключается в компрометации целостности или других нежелательных характеристиках).

4.Местоположение источника атаки — атакующий соединяется через сеть или находится на хосте:

-удаленное (атакующему нет необходимости «виртуально» находиться на цели);

-локальное (атакующему необходимо «виртуально» присутствовать на цели);

-удаленно-локально (атакующий на разных стадиях атаки может быть как удаленно, так и локально).

3.Автоматизація визначення вразливостей та можливих атак

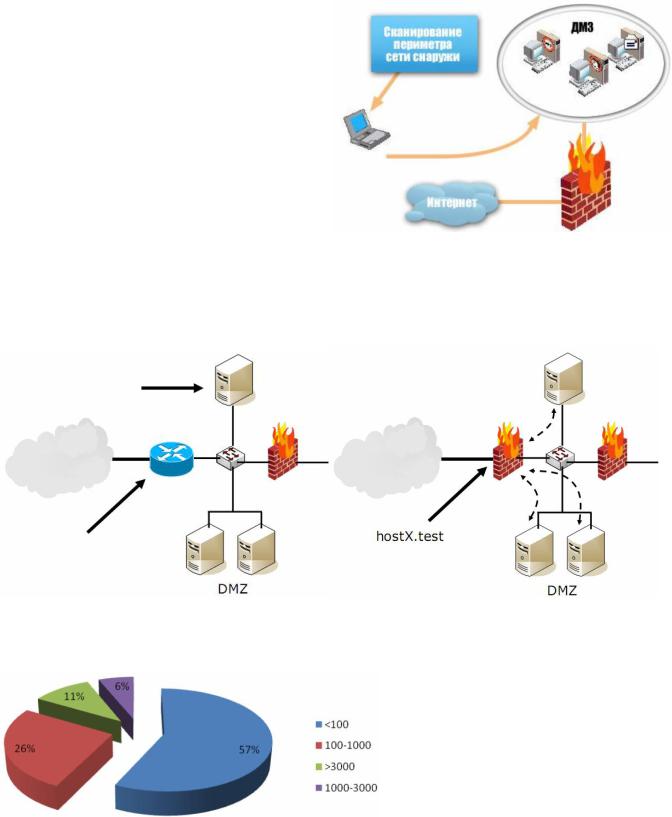

Поиск уязвимостей и возможных атак можно осуществлять вручную или с помощью автоматизированных инструментов - сканеров безопасности. В настоящее время наибольшее распространение получили сетевые сканеры безопасности, выполняющие проверки дистанционно, по сети.

9

Носов В.В. "Технології аудиту інформаційних систем"

Проверки, выполняемые сетевыми сканерами безопасности, направлены, прежде всего, на сетевые службы. Значительная часть сетевых сканеров безопасности, используя различные способы подключения к исследуемым узлам (SSH, WMI, Remote Registry, SMB/NetBIOS), может осуществлять поиск уязвимостей операционных систем, а также некоторых приложений,

установленных на сканируемом узле. |

|

|

|||||

Полностью автоматизировать процедуру |

|

||||||

тестирования на устойчивость к взлому |

|

||||||

невозможно. Что касается сетевых сканеров |

|

||||||

безопасности, |

то |

|

они |

могут |

быть |

|

|

использованы |

для |

автоматизации процессов |

|

||||

сбора |

информации |

и |

идентификации |

|

|||

уязвимостей. |

|

|

|

|

|

|

|

В |

качестве |

объектов |

сканирования |

|

|||

обычно |

выбираются |

узлы |

корпоративных |

|

|||

сетей, доступные через Интернет. Это узлы, |

|

||||||

составляющие периметр корпоративных сетей |

|

||||||

и узлы так называемой демилитаризованной |

Рис. 5. Расположение сканеров по |

||||||

зоны (DMZ, рис. 5). |

|

|

|

|

|||

Следует заметить, что отдельный объект |

отношению к объектам сканирования |

||||||

сканирования в данном случае неоднозначен. Это может быть действительно отдельный узел, например, межсетевой экран, периметровый маршрутизатор или многофункциональный сервер (DNS, почта, Web, рис. 6). Это может быть и набор из нескольких сетевых сервисов, «объединѐнных» с помощью трансляции адресов в «один IP-адрес» (рис. 7).

Рис. 6. Пример объекта сканирования Рис. 7. Пример объекта сканирования Кроме того, при сканировании узла по доменному имени следует учитывать, что IP-адрес

может меняться. В этом случае нужно либо использовать доменное имя, либо проверять перед запуском сканирования соответствие имени и адреса.

|

Порталом |

Securitylab.ru |

был |

||

|

проведен опрос, целью которого был сбор |

||||

|

данных об используемых сканерах и |

||||

|

задачах, для которых они используются. |

||||

|

В опросе приняло участие около 500 |

||||

|

респондентов |

(посетителей |

|

портала |

|

|

Securitylab.ru). |

Анализ |

портрета |

||

Рис. 8. Распределение респондентов по числу |

респондентов |

по |

количеству |

||

компьютеров в |

организации (рис. 8) |

||||

компьютеров в организации |

показал, |

что |

наибольшая |

доля |

|

опрошенных респондентов (57%) приходится на малый бизнес (менее 100 компьютеров). Вторая по численности группа респондентов попала в категорию от 100 до 1 000 компьютеров в организации (26%). Третья и четвертые группы – это представители крупного бизнеса и

10