Носов В.В. "Технології аудиту інформаційних систем"

Лекція 2. Ідентифікація комп'ютерних зловмисників

Навчальні питання

1.Ілюзія невразливості зловмисника

2.Анонімність в Інтернеті

3.Законопроект про систему автоматизованого перехоплення телекомунікацій в Україні

Література

1.Иван Скляров. На чем прокалываются хакеры. Журнал "Хакер", март 2004.

2.Степан Ильин. Доверяй, но проверяй. Журнал "Хакер", март 2004.

Час: 2 акад. г.

Вступ

Для проведения внешнего аудита компьютерной сети необходимо иметь модель нарушителя, чтобы иметь возможность более точно воспроизвести его действия при осуществлении им проникновения или воздействия на сеть.

Для начала рассмотрим некоторые психологические аспекты поведения злоумышленника, которые раскрываются из неформальной среды компьютерных

специалистов [1, 2], и особенности обеспечения анонимности в Интернете.

Сегодня в информационных сообщениях с некоторой периодичностью

объявляется об успешном задержании спецслужбами очередного компьютерного злоумышленника. Причем чаще всего речь идет не о начинающих и неквалифицированных злоумышленниках, а о грамотных и, если можно так сказать, профессиональных хакерах, уделявших собственной безопасности много внимания.

Какие факторы позволяют спецслужбам идентифицировать компьютерных злоумышленников?

1. Ілюзія невразливості зловмисника

Совершив несколько удачных несанкционированных действий (взломов) и не попавшись, с их точки зрения, многие злоумышленники начинают питать иллюзии относи-

тельно собственной неуязвимости.

На самом деле ситуация может быть следующей:

−совершенные деяния не привели к значительным негативным последствиям;

−отсутствует заявление потерпевших;

−злоумышленник уже под скрытым пристальным наблюдением

правоохранительных органов.

Причинами сокрытия фактов несанкционированного доступа (НСД) владельцами информационных ресурсов является следующее:

−незначительность причиненного ущерба и перспектива взаимодействия с правоохранительными органами, к которым зачастую существует предвзятое отношение;

−сокрытие фактов НСД непосредственными сотрудниками организаций

(администраторами) перед руководством из-за боязни признания своей некомпетентности;

−боязнь того, что информация о взломе станет доступна общественности, а это может принести дополнительные убытки из-за падения деловой репутации;

−потерпевшей является организация, сама нарушающая законодательство в той, или иной области.

Но так бывает не всегда, и даже такое, по сути, незначительное хулиганство, как "дефейс" (несанкционированное удаленное изменение страницы web-сайта) может стать причиной расследования правоохранительными органами.

Например, действия группы Fluffy Bunny (Пушистый Кролик) привлекли внимание

1

Носов В.В. "Технології аудиту інформаційних систем"

ФБР после терактов 11 сентября, когда на множестве сайтов появились лозунги Fluffy

Bunny Goes Jihad ("Пушистый кролик идет на джихад"). Это было расценено как протест против американской глобальной кампании по борьбе с терроризмом, т.е. членов группы фактически приравняли к террористам (!!!).

Таким образом, можно выделить особую категорию правонарушений, которые ПОЧТИ ВСЕГДА становятся объектом расследования спецслужб:

−воровство,

−вымогательство,

−шпионаж,

−НСД к государственным серверам.

Правоохранительные органы может привлечь и просто высокая хакерская активность, например, огромный список дефейсов на хакерском сайте. В таком случае возможно проведение профилактических бесед с подозреваемыми лицами

(демонстрация подконтрольности действий подозреваемого) с целью пресечения в будущем более тяжких правонарушений (см. hangup.pisem.net).

Вывод первый: отсутствие немедленного наказания за НСД не означает, что

злоумышленник не в поле зрения правоохранительных органов и этого не случится позже. Профессиональные злоумышленники никогда не чувствуют себя в

безопасности.

Не существует "своих" и "чужих" спецслужб.

Среди многих представителей андеграунда существует одно ошибочное убеждение, что если не трогать отечественные серверы, то за собственную безопас-

ность можно не беспокоиться.

Да, действительно, существуют определенные сложности во взаимодействии правоохранительных органов разных стран при раскрытии и расследовании компьютерных преступлений, и не достаточно полностью урегулирована соответствующая нормативно-правовая база.

Широко известна история, когда следователь Игорь Ткач из Управления ФСБ РФ чуть не возбудил уголовное дело против агента ФБР США Майкла Шулера после

ареста последним двух челябинских хакеров Алексея Горшкова и Василия Иванова (с

деталями дела можно ознакомиться в Интернете).

Однако со временем ситуация меняется и растет вероятность того, что

злоумышленник ответит за все свои деяния.

Кроме того, правонарушитель лишаешь себя возможности безбоязненного выезда за рубеж (не обязательно в США), т.к. там его уже могут ждать. Пример тому - история с 25-летним украинским хакером, который был пойман в Бангкоке при содействии таиландских и американских спецслужб. Большинство хакеров из стран СНГ (бывшего СССР) попадают в руки правосудия именно за пределами родины.

Вывод второй: нет различий между отечественными и зарубежными спецслужбами - спецслужбы всех стран одинаково опасны для хакера. Практика пока-

зывает, что иностранные спецслужбы пока представляют большую угрозу для хакера.

2. Анонімність в Інтернеті

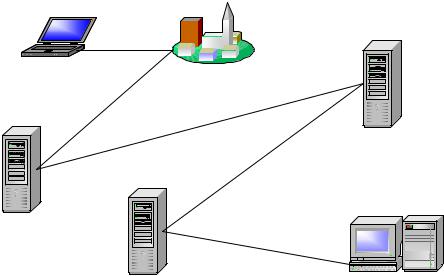

Рассмотрим типичную схему хакерской атаки (взлома) в Интернете (см. рис.1).

Хакер выходит в Сеть через обычного провайдера, затем через цепочку

анонимных proxy к удаленному шеллу и уже с шелла проводит атаку.

Шеллом обычно является "захваченная" машина (или "скарженная" на хостинге

торгующего шеллами), т.е. на которой получено удалённое управление с правами администратора.

В приведенном случае задача шелла дать не анонимность, а обеспечить

ресурсами, т.к. шелл обычно располагается на мощном сервере с широким каналом. Конечно, это не единственная схема: цепочку анонимных прокси может заменить цепочка из одних только шеллов. Шелл в схеме вообще может отсутствовать, также

2

Носов В.В. "Технології аудиту інформаційних систем"

прокси-серверы могут идти только от удаленного шелла до цели (это если хакер хочет

сохранить шелл) и т.п. Непрофессионалы вообще ограничиваются единственным прокси. Кроме того, хакер может выходить в Интернет через локальную сеть (например, из Интернет-кафе). Но в этом контексте это все несущественно, и

приведенного рисунка достаточно, чтобы рассмотреть большинство опасностей, подстерегающих хакера.

Злоумышленник Провайдер

Proxy-server 2

Proxy-server 1

Shell |

Цель |

Рисунок 1

а. Виды прокси-серверов

ЭКСКУРС В ТЕХНОЛОГИЮ

WWW представляет собой клиент-серверную технологию, основанную на прикладном протоколе

HTTP.

ВHTTP имеются два типа сообщений:

−запросы от клиента (браузера) к серверу

−и ответы сервера клиенту.

Для передачи сообщений используется протокол TCP и стандартный порт HTTP-сервера - 80. Запрос содержит URL - идентификатор ресурса (документа), который хотел бы получить клиент, и несколько вспомогательных заголовков.

Предполагается, что в ответ на запрос, проанализировав требуемый URL, сервер предоставит клиенту искомую информацию. Эта информация называется контентом. В простейшем случае это HTMLдокумент или файл в другом формате, однако контент может генерироваться сервером "на лету", например может быть вызвана сторонняя программа и ее вывод принят в качестве контента. Чтобы браузер правильно определил тип информации, содержащейся в контенте, и, соответственно, применил адекватный способ представления этой информации пользователю, контент сопровождается заголовком Content-Type, в котором указывается МIМЕ-тип данных.

МIМЕ (Многоцелевые расширения почты Интернета – Multipurpose Internet Mail Extensions, RFC 2045-2049) – спецификации, определяющие дополнения в формате почтовых сообщений для:

−пересылки восьмибитовых текстов и полностью двоичных данных;

−помещения восьмибитовых символов в заголовки сообщений;

−поддержки сложных сообщений, состоящих из нескольких разделов (возможно,

содержащих данные разных типов).

Между браузером и HTTP-сервером может располагаться промежуточное звено - HTTP-кэш, или прокси-сервер. Задачи, которые может решать прокси-сервер.

а. Кэширование данных

3

Носов В.В. "Технології аудиту інформаційних систем"

Не всякий контент будет помещен в кэш. Администратор прокси-сервера формулирует политику кэширования: например, не кэшировать контенты больше определенного размера, контенты, в URL которых имеется каталог cgi или cgi-bin, или контенты, полученные с серверов локальной сети. Кроме того, используя заголовок Cache-Control, сервер может явно запретить кэширование выдаваемого им контента. Помещенный в кэш контент не хранится там вечно: на основании значения заголовков LastModified и Expires прокси-сервер определяет его "срок годности".

б. Контроль и защита

Возможность использования прокси-серверов, как посредников между клиентом и HTTP-сервером является весьма полезной не только с точки зрения уменьшения трафика путем кэширования, но и с точки зрения обеспечения безопасности.

Разумная политика состоит в том, что все хосты внутренней сети должны пользоваться WWW через прокси-сервер предприятия. Правила фильтрации брандмауэра строятся таким образом, что разрешен только HTTP-трафик, следующий к прокси-серверу или от него. Особенность HTTP-трафика состоит в том, что он далеко не всегда привязан к порту 80, поэтому в общем случае для прокси-сервера должны быть открыты все порты или хотя бы наиболее популярные из них (80-86, 8000-8006, 8080-8086, 8888).

Решаемые задачи

Следующие административные задачи могут быть решены на прокси-сервере при обслуживании пользователя (группы пользователей):

∙разрешение доступа к тому или иному сайту;

∙разрешение использовать те или иные методы запроса (особенно CONNECT, позволяющего туннелировать сквозь прокси-сервер);

∙качество обслуживания запроса: например, выделение определенной полосы пропускания;

∙учет объема полученного за определенный период трафика и отказ в обслуживании пользователя при превышении определенного лимита;

∙направление запроса через того или иного провайдера, если организация подключена к нескольким провайдерам (например, запросы низкоприоритетных пользователей направляются по медленному, но дешевому каналу, а высокоприоритетные - по скоростной, но дорогой линии);

∙инспекция данных, передаваемых в запросе или ответе, например, для предотвращения несанкционированной передачи секретных данных или для автоматического удаления рекламных баннеров (выполнимо, если данные передаются в открытом виде).

∙HTTP прокси-серверы также могут предоставлять прокси-сервис и для протокола FTP, что поддерживается всеми браузерами и большинством специализированных FTP-клиентов.

1.НТТР-прокси. Самые распространенные прокси-сервера, которые позволяют работать по HTTP и (иногда) FTP протоколам. Степень обеспечиваемой анонимности

определяется переменными окружения, которые прокси передает конечному серверу.

Самые значимые из них:

REMOTE_ADDR (IP адрес клиента/прокси);

HTTP_VIA (адрес прокси-сервера); HTTP_X_FORWARD_FOR (реальный IP-адрес клиента);

От того, какие переменные окружения подменяет или скрывает прокси сервер во время своей посреднической деятельности напрямую зависит анонимность его

пользователей в сети.

Прозрачные (обычные) прокси не только не скрывают своего присутствия, но еще и показывают реальный IP-адрес клиента. У них другие задачи (кэширование информации, организации совместного доступа в Интернет нескольких машин и т.п.)

При этом переменные окружения выглядят следующим образом:

REMOTE_ADDR=IP прокси

HTTP_VIA= IP прокси (подтверждение использования прокси-сервера) HTTP_X_FORWARD_FOR=реальный IP-адрес клиента

Анонимные. Эти прокси также не скрывают факта своей работы, но заменяют IP

адрес клиента своим собственным:

REMOTE_ADDR= IP прокси

HTTP_VIA= IP прокси (подтверждение использования прокси-сервера)

4

Носов В.В. "Технології аудиту інформаційних систем"

HTTP_X_FORWARD_FOR= IP прокси

Искажающие. То же самое что и анонимные. Не скрывают от конечного сервера

то, что запрос идет через прокси, однако, вместо реального адреса клиента показывают произвольный:

REMOTE_ADDR= IP прокси

HTTP_VIA= IP прокси (подтверждение использования прокси-сервера) HTTP_X_FORWARD_FOR= произвольный IP

Действительно анонимные. В отличие от других видов прокси-серверов

скрывают сам факт своего существования, поэтому удаленный сервер фиксирует

работу как с обычным клиентом.

2. SOCKS-прокси. Этот тип прокси работает не только по протоколам HTTP и FTP, но и по любому другому TCP/IP протоколу прикладного уровня (FTP, POP, SМТР и

т.д.). Дело в том, что SOCKS (протокол представляет собой "уровень-прокладку" между прикладным уровнем и транспортным уровнем) не обрабатывает информацию, а

просто передает данные от клиента к серверу. Поэтому используемый протокол не играет для него никакой роли. Выделяют две основные версии SOCKS 4 и 5. Последняя, в отличие от предшественницы, умеет использовать не только TCP, но и

UDP соединения. С точки зрения анонимности SOCKS более предпочтителен, чем http-прокси, потому что не передают IP адрес источника информации. Кроме того,

выстроить цепочку из SOCKS-ов значительно легче. Для этого можно воспользоваться

утилитой SocksChain (www.ufasoft.com).

3. CGI-прокси. В последнее время стали выделять ещё один тип прокси-сервера, так называемые анонимайзеры. Это скрипты, которые сами выкачивают удаленную веб-страницу (соответственно открывают IP своего сервера) и выдают ее браузеру клиента. Использование публичных сервисов (например, www.anonymizer.com) вероятнее всего не даёт полную анонимность, а цепочка собственных CGI-прокси поставленных на различных веб-серверах, скорее всего, обеспечит анонимность. Классификация по степени анонимности у CGI-прокси точно такая же, как и у HTTP-

прокси.

б. Целесообразность существования анонимных прокси-серверов

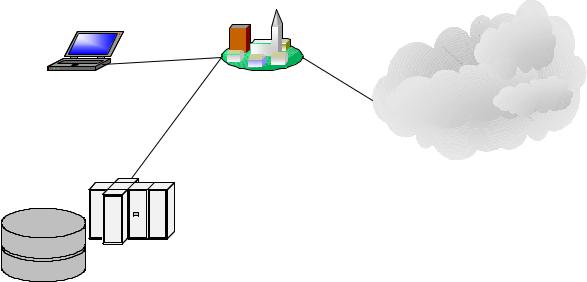

Распространено мнение, что если сидеть за цепочкой proxy, которые будут расположены в разных частях света, то это обеспечит практически 100% анонимность.

При этом отмечается, что прокси имеют свойства вести журналы аудита (логи), и по

логам, в принципе, можно восстановить всю цепочку. Уже одно это утверждение не дает 100% анонимности, т.к. доступ к содержанию журнала аудита может предоставить сам администратор прокси-сервера (по разным причинам), или прокси-сервер может быть "взломан" и получен НСД к логам. Здесь определяющим фактором является

время: лог-файлы периодически удаляются, а прокси-серверы закрываются.

Существует неофициальные данные о том, что большинство анонимных proxy

принадлежат спецслужбам (!). Это логично, т.к. если кто-то хочет анонимности, значит, ему что скрывать, а если есть что скрывать. Отсюда должно быть понятно стремление

спецслужб контролировать эти прокси-серверы. Да и как объяснить такое количество анонимных прокси-серверов в Интернете?

Целесообразность создания и администрирования анонимных прокси-серверов в

Интернете частными лицами и организациями не очевидна. Если бесплатные почтовые службы или поисковые системы окупаются за счет рекламы, то кроме IP-адреса

прокси-сервера, клиент совершенно ничего не знает о последнем (если конечно proxy не анонимайзер).

Неоднократно были замечены случаи, когда анонимный прокси-сервер делал

попытку подключиться к клиенту, например, на 139 порт (МЭ это фиксирует). Что может понадобиться АНОНИМНОМУ ПРОКСИ-СЕРВЕРУ на 139 порту?!

На сайте w4news.host.sk/safety.htm можно прочитать следующую фразу:

5

Носов В.В. "Технології аудиту інформаційних систем"

"Возможно, рroху контролируются спецслужбами, поэтому рекомендуем использовать

только те, которые расположены за пределами России (СНГ) и стран НАТО". Однако этот совет неудачен. Ведь что мешает создать разветвленную сеть "анонимных" proxyсерверов по всему миру, например, российским спецслужбам? Ничего. Причем прокси-

серверы можно располагать прямо в посольствах. А учитывая, что постоянное подключение к Интернету имеют около 140 стран, то создать рассредоточенную сеть

обойдется совсем недорого даже для России, а тем более США.

А если эти прокси-серверы еще к тому же будут иметь высокую скорость и все возможности, типа SOCKS 5? Ведь не секрет, что большинство хакеров отбирают proxy

по скорости. Возможно также, что сеть прокси-серверов совместно используется спецслужбами всех стран (например, подразделениями Интерпола).

Поэтому, даже если прокси из цепочки злоумышленника расположены в Нигерии, Японии, Финляндии и т.д., то они вполне могут принадлежать одной спецслужбе. Даже если в цепочку попадает сервер, не принадлежащий им, то это не проблема, т.к.

достаточно выяснить, с какого из их серверов к нему могло осуществляться подключение. На рис. 2 показана возможная ситуация.

|

FBI |

? |

FBI |

201.123.13.243 |

198.22.18.111 |

194.85.135.75 |

173.16.200.50 |

Proxy-server 1 |

Proxy-server 2 |

Proxy-server 3 |

198.22.18.111 |

194.85.135.75 |

173.16.200.50 |

Рисунок 2

Возможно, именно контролирование большинства прокси в Интернете позволяет

спецслужбам в считанные дни делать официальные заявления о том, из какой страны

осуществлялась хакерская атака, или откуда пошло распространение вируса и т д. Причем вплоть до таких экзотических стран, как Филиппины. Возможно также, что подконтрольные прокси в странах НАТО входят в систему Эшелон.

ЧТО ТАКОЕ ЭШЕЛОН?

Эшелон - американская сеть глобального электронного шпионажа. Эшелон может перехватывать информацию, передаваемую по множествам каналов связи (спутниковым, проводным) в любой точке планеты. Источниками информации служат Интернет, электронная почта, телефон, факс, телекс. Эшелон включает в себя множество спутников-шпионов, суперсовременных мощных компьютеров и наземных станций, расположенных по всему миру, на которых работают десятки тысяч сотрудников - программисты, криптологи, математики, лингвисты... Принцип работы системы Эшелон приблизительно следующий: информация с каналов связи постоянно фильтруется сверхмощными компьютерами, если проходящее сообщение содержит ключевое слово, выражение или тембр голоса (например, голос Бен Ладена), которые входят в так называемый словарь Эшелона, то сообщение записывается. Словарь Эшелона содержит огромное количество ключевых слов на многих языках мира и постоянно обновляется.

Вывод третий: любые прокси-сервера не обеспечивают полной анонимности.

Анонимность шеллов

Именно из-за недоверия к анонимным прокси некоторые профессиональные злоумышленники предпочитают заменять их цепочкой шеллов. Однако и шеллы не

являются гарантией анонимности. Это связано с проектом Honeynet.

Honeynet - сеть машин, специально предоставленных для взлома с целью анализа и изучения инструментальных средств, тактики, и мотивов хакеров. Сайт проекта: www.honeynet.org (на bugtraq.ru

6

Носов В.В. "Технології аудиту інформаційних систем"

можно почитать некоторые переводы). Кроме того, с теми же целями используются и отдельные машины, называющиеся honeypots (медовые горшочки).

Проекты Honeynet поддерживаются в основном энтузиастами, однако было бы

наивно полагать, что если это пришло в голову обычным специалистам по безопасности, то не могло придти в голову спецслужбам.

Вообще, подобная тактика с "подсадными утками" является известным приемом спецслужб не только в Сети. Главный особенность в том, что очень сложно отличить, является ли используемый шелл Honeynet или нет. Так, в Honeynet предусмотрен даже случай захвата или отключения хакером отдельного сервера логов (syslog-сервера).

Причем не имеет значения, был ли захвачен шелл нестандартным способом или через поисковик по известной уязвимости. Honeynet строится на стандартных системах без

всякого намека на снижение безопасности. Единственное, что может отличать настоящий шелл от Honeynet - это ограничение на количество исходящих соединений

(в Honeynet предлагается разрешение от 5-10 соединений). Это делается с целью защиты от использования шелла для сканирования других систем, проведения DoS и

т.д. Хотя, в принципе, такие ограничения могут присутствовать и на обычной машине. Доверять "купленному" шеллу не менее опасно, т.к, во-первых. неизвестно, под

чьим контролем находится хостинг, а во вторых, все действия могут фиксироваться в фалах журнала аудита - логироваться.

Вывод четвертый: шеллы не являются гарантией анонимности.

Провайдеры

В большинстве случаен спецслужбам удается установить IP-адрес хакера: но это ничего не значит, т.к. главная цель - узнать ФИО злоумышленника и, возможно,

домашний адрес. Здесь все упирается в провайдера, т.к. только провайдер может

сказать, кому принадлежит IP, а в случае с Dialup - с какого телефона осуществлялось подключение.

Если хакер находится в России, то российским спецслужбам значительно проще (практически все российские провайдеры находятся под контролем российских спецслужб). Но не нужно считать, что иностранным спецслужбам вообще никак не удастся установить личность злоумышленника. Если совершенное деяние будет

достаточно серьезным, то не исключено, что спецслужбы обеих сторон смогут

договориться. Если нет, то злоумышленника будут вычислять по косвенным признакам..

Например, если после совершенного взлома злоумышленник, пользуясь одной и

той же цепочкой прокси, заказывает себе домой на Amazon.com какой-нибудь товар, то

вслучае, если дело расследуют американские спецслужбы, им не составит никакого груда составить запрос в магазин с требованием открыть адрес злоумышленника. Пока

вИнтернете есть хоть немного личной информации о злоумышленнике, ее могут раскопать. Способов для этого много, и спецслужбы ими хорошо владеют.

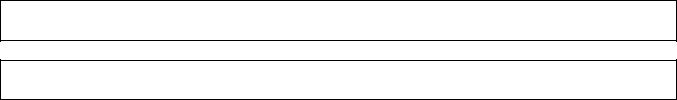

Есть еще один фактор - речь идет о СОРМ в РФ (см рис. З).

СОРМ расшифровывается как "система оперативно-розыскных мероприятий" и подразделяется на две системы: СОРМ-1 и СОРМ-2. Первая предназначена для контроля телефонной связи, вторая анализирует Интернет-трафик. В соответствии с нормативными документами РФ, Интернет-провайдер на свои деньги обязан установить оборудование, программы и выделенную линию для местного отделения ФСБ РФ, а также провести обучение сотрудников. Все это позволяет последним отслеживать, перехватывать и прерывать связь любого клиента этого провайдера. На данный момент практически все российские провайдеры провели эти работы. Принцип функционирования СОРМ-2 похож на принцип работы Эшелона, т.е. подобным образом происходит обработка и накопление информации по ключевым словам. Системы, подобные СОРМ, существуют во многих других странах, например, в США это

Carnivore.

ВЕС существуют такие нормативные документы:

7

Носов В.В. "Технології аудиту інформаційних систем"

-Резолюція Ради Європи ЕС СОМ 96/C329/01 „Про законне перехоплення телекомунікацій”

-ENFOPOL 55 „Про оперативні потреби правоохоронних органів стосовно телекомунікаційних мереж загального користування та послуг зв’язку”

Злоумышленник |

Провайдер |

Интернет |

IBM |

СОРМ |

База данных |

Рисунок 3

Если имеются основания подозревать определенное лицо, то в соответствии с

законодательством РФ СОРМ настраивается на постоянное слежение за трафиком

подозреваемого.

В правовом поле Украины по рассматриваемому вопросу можно выделить такие нормативно-правовые акты.

- Закон України "Про оперативно-розшукову діяльність". Стаття 8. Права підрозділів,

які здійснюють оперативно-розшукову діяльність.

Оперативним підрозділам для виконання завдань оперативно-розшукової діяльності при наявності передбачених статтею 6 цього Закону підстав надається право:

9) знімати інформацію з каналів зв'язку, застосовувати інші технічні засоби отримання інформації; 10) контролювати шляхом відбору за окремими ознаками телеграфно-поштові відправлення;

- Закон України “Про телекомунікації”. Стаття 39. Обов'язки операторів і

провайдерів телекомунікацій.

4. Оператори телекомунікацій зобов'язані за власні кошти встановлювати на своїх телекомунікаційних мережах технічні засоби, необхідні для здійснення уповноваженими органами оперативно-розшукових заходів, і забезпечувати функціонування цих технічних засобів, а також у межах своїх повноважень сприяти проведенню оперативно-розшукових заходів та недопущенню розголошення організаційних і тактичних прийомів їх проведення. Оператори телекомунікацій зобов'язані забезпечувати захист зазначених технічних засобів від несанкціонованого доступу.

-Наказ Служби безпеки України, Мінтрансзв’язку України № 1140/882 від 11.12.2007. "Технічні засоби для здійснення уповноваженими органами оперативно-розшукових заходів у телекомунікаційних мережах загального користування України. Загальні

технічні вимоги".

Вывод пятый: профессиональным злоумышленникам, которые никогда не

осуществляли НСД из одного и того же места, в обязательном порядке использовали АнтиАОН и пересылали любую компрометирующую информацию в зашифрованном

виде, удавалось на неопределенное время затягивать свое пребывание на свободе.

8

Носов В.В. "Технології аудиту інформаційних систем"

Негласные сотрудники

Есть еще одна опасность для злоумышленников, о которой многие даже не задумываются - это негласные сотрудники спецслужб.

Закон України "Про оперативно-розшукову діяльність". Стаття 8. Права підрозділів, які

здійснюють оперативно-розшукову діяльність.

Оперативним підрозділам для виконання завдань оперативно-розшукової діяльності при наявності передбачених статтею 6 цього Закону підстав надається право:

12)мати гласних і негласних штатних та позаштатних працівників;

13)встановлювати конфіденційне співробітництво з особами на засадах добровільності;

14)отримувати від юридичних та фізичних осіб безкоштовно або за винагороду інформацію про злочини, які готуються або вчинені, та загрозу безпеці суспільства і держави;

17)створювати і застосовувати автоматизовані інформаційні системи;

Вот, что пишут в [2]:

"Представь, ты общаешься в чате, обсуждаешь предстоящие или совершенные

взломы, радуешься жизни, а в это время один из участников, которого все считают за своего, бережно сохраняет логи и пересылает их на доклад вышестоящему начальству. Затем вы встречаетесь где-нибудь, отдыхаете, беседуете, а в это время

неизвестный человек, который уже заранее знал о вашей встрече, делает снимки скрытой камерой и т.д.

Стать своим в российских так называемых хакерских тусах совсем не сложно,

достаточно похвастаться парочкой дефейсов, и тебе откроются самые приватные чаты

и форумы. В зарубежных форумах это сделать сложнее - там нужно сделать что-то существенное, чтобы на тебя обратили хоть немного внимания (но для спецслужб это не проблема).

Негласные сотрудники внедрены во многие преступные группировки, шпионы работают на секретных предприятиях иностранных государств, доносчики следят за высокопоставленными лицами... было бы странно, если бы спецслужбы не догадались внедрить своих людей и в хакерское сообщество.

Возможно, многие, кто сейчас отдыхает на нарах, помают голову: - "В чем же была моя ошибка? Как меня смогли повязать?" - и даже не думают, что тот прикольный чел в

IRC, с которым они вместе ломали не один десяток машин, является самым

настоящим негласным сотрудником".

Вывод последний: все, что ты делаешь, не остается незаметным.

3.Законопроект про систему автоматизованого перехоплення телекомунікацій в Україні

26 марта в Верховной Раде Украины зарегистрирован законопроект № 4042-1 "О перехвате и мониторинге телекоммуникаций".

Законопроект внесен как альтернативный к уже существующему законопроекту

№ 4042 "О мониторинге телекоммуникаций" и определяет правовые основы перехвата и мониторинга телекоммуникаций при проведении оперативно-розыскной и

контрразведывательной деятельности и досудебного следствия.

Законопроектом вводится такое понятие как

"перехват телекоммуникаций" - ограниченный во времени акт получения лишь определенной информации относительно конкретных лиц,

а также предлагается создание

системы автоматизированного дистанционного перехвата телекоммуникаций - защищенной телекоммуникационной сети специального назначения.

При этом к сети подключаются технические средства перехвата (устанавливаемые непосредственно на

сетях операторов связи),

9

Носов В.В. "Технології аудиту інформаційних систем"

разрешительные терминалы (устанавливаемые в судебных органах,

выдающих разрешения на перехват), оперативные терминалы (устанавливаемые в оперативных подразделениях

правоохранительных органов)

и протоколирующие терминалы (устанавливаемые у Уполномоченного Верховной Рады по вопросам прав человека (омбудсмена)).

Законопроектом также предусмотрено, что установка данной системы происходит за счет средств из государственного бюджета.

Полномочия специального уполномоченного органа по вопросам перехвата, а

также ответственность за создание, использование и модернизацию указанной системы возложены на Службу Безопасности Украины.

Согласно законопроекту, срок перехвата не может превышать 6 месяцев (для сравнения: Франция - 4 месяца, Германия - 3 месяца, Финляндия и Швеция - месяц). Перехват может применяться исключительно к физическим лицам, которые

подозреваются в совершении или организации тяжких или особо тяжких преступлений. Законопроектом предусмотрено информирование лица, в отношении которого

применялся перехват, о сроках перехвата и содержании перехваченной информации. Помимо этого, омбудсмен должен ежегодно публиковать стратегическую

отчетность о перехвате телекоммуникаций в Украине в газете "Голос Украины" и других

СМИ.

Разработчики законопроекта считают, что именно такой порядок перехвата информации в телекоммуникационных системах позволяет спецслужбам эффективно

выполнять свои функции и при этом дает "адекватные и объективные гарантии против

злоупотреблений", а также не нарушает прав человека и не противоречит европейским нормам.

Висновки

Контрольні питання

10