KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM2

.pdf

Дисципліна “Захист інформації” Семестр 9.

Модуль 1. Проблеми інформаційної безпеки та технології захисту даних.

Змістовний модуль 2. Технології захисту даних.

Викладач: Степанов Михайло Миколайович –

доцент кафедри інформаційних систем та технологій, кандидат технічних наук, старший науковий співробітник

Київ, 2011

Умовні скорочення

скорочення

АС

ЕЦП

ІБ

НСД

ПЕМВН

ПЗ

ПК

повна назва

автоматизована система електронний цифровий підпис інформаційна безпека несанкціонований доступ

побічні електромагнітні випромінювання та наводки

програмне забезпечення персональний комп'ютер

План лекції:

1.Основні поняття криптографічного захисту інформації.

2.Симетричні криптосистеми шифрування.

3.Асиметричні криптосистеми шифрування.

4.Функція хешування.

5.Електронний цифровий підпис.

6.Управління криптоключами.

7.Автентифікація, авторизація, і адміністрування дій користувачів.

8.Методи автентифікації, що використовують паролі та PIN-коди.

9.Строга автентифікація.

10.Біометрична автентифікація користувача.

11.Апаратно-програмні системи ідентифікації та автентифікації.

1. Основні поняття криптографічного захисту інформації.

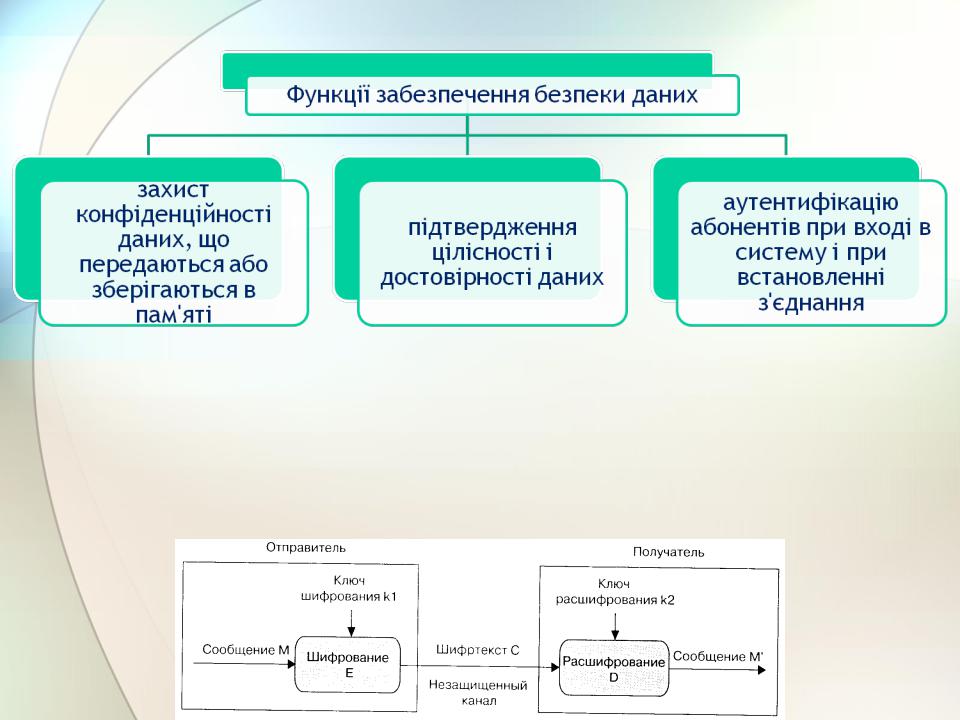

Основою криптографічних засобів захисту інформації є шифрування даних. Шифр - сукупність процедур і правил криптографічних перетворень, використовуваних для зашифрування і розшифрування інформації по ключу шифрування. Зашифруванням інформації - процес перетворення відкритої інформації (початкового тексту) в зашифрований текст (шифртекст). Процес відновлення початкового тексту по криптограмі з використанням ключа шифрування називають розшифруванням (дешифровкою).

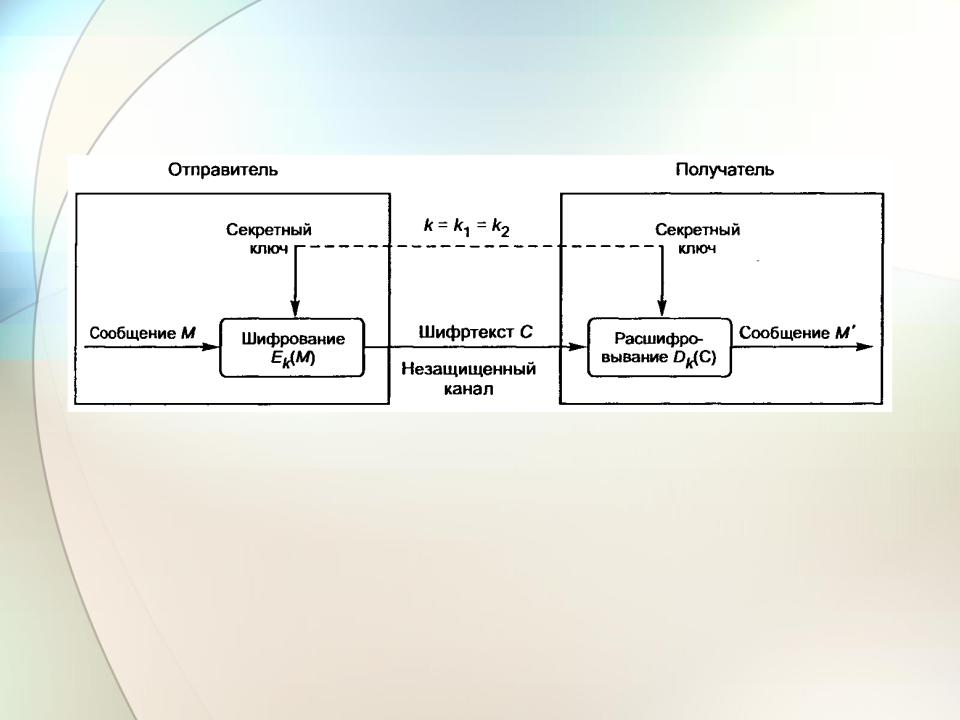

Початковий текст повідомлення (або інформації, що зберігається) M зашифровивається за допомогою криптографічного перетворення Ek1 з

отриманням в результаті шифртексту C:

C = Ek1 (M )

Шифртекст C, званий ще криптограмою, містить початкову інформацію М в повному об'ємі, проте послідовність знаків в нім зовні представляється випадковою і не дозволяє відновити початкову інформацію без знання ключа шифрування k1.

Ключ шифрування є тим елементом, за допомогою якого можна варіювати результат криптографічного перетворення. Даний елемент може належати конкретному користувачеві або групі користувачів і бути для них унікальним. Зашифрована з використанням конкретного ключа інформація може бути розшифрована тільки його власником (або власниками).

Зворотне перетворення інформації виглядає наступним чином:

M ′ = Dk 2 (C)

Функція D є зворотною до функції Е і проводить расшифрування шифртексту. Вона також має додатковий параметр у вигляді ключа k2. Ключ розшифрування k2 повинен однозначно відповідати ключу k1, в цьому випадку отримане в результаті розшифрування повідомлення М’ буде еквівалентне М. При відсутності вірного ключа k2 отримати початкове повідомлення М ‘= М за допомогою функції D неможливо.

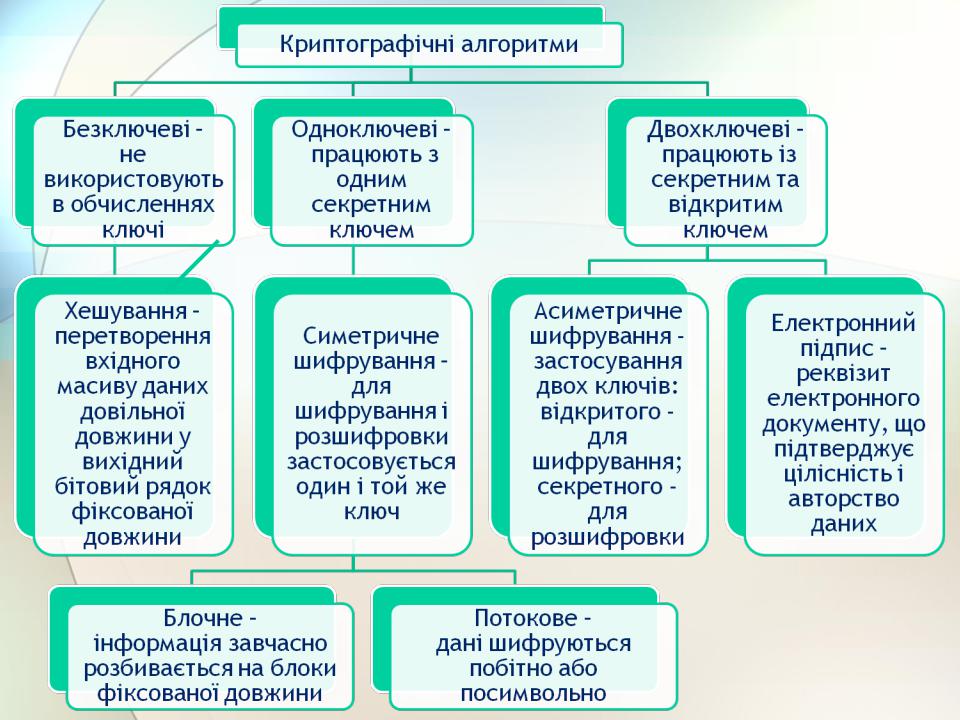

2. Симетричні криптосистеми шифрування.

Симетричні криптографічні алгоритми шифрування (Симетричні криптосистеми) - спосіб шифрування, в якому для шифрування і дешифрування застосовується один і той же криптографічний ключ. Ключ алгоритму повинен зберігатися в секреті обома сторонами.

|

Достоїнства: |

|

|

1) |

швидкість |

2) |

простота реалізації |

3) |

менша довжина ключа для зіставної стійкості |

4) |

добре вивчена |

|

Недоліки: |

|

|

1)складність управління ключами у великій мережі (квадратичне зростання числа ключів, які треба генерувати, передавати, зберігати і знищувати в мережі);

2)складність обміну ключами. Необхідно вирішити проблему надійної передачі ключів кожному абонентові, оскільки потрібний секретний канал для передачі ключа обом сторонам.

Блокові шифри є тією основою, на якій реалізовані практично всі симетричні криптосистеми. Симетричні криптосистеми дозволяють кодувати і декодувати файли довільної довжини. Практично всі алгоритми використовують для перетворень певний набір оборотних математичних перетворень.

Криптоалгоритм вважається ідеально стійким, якщо для прочитання зашифрованого блоку даних необхідний перебір всіх можливих ключів до тих пір, поки розшифроване повідомлення не виявиться осмисленим. У загальному випадку стійкість блокового шифру залежить тільки від довжини ключа і зростає експоненціально з його зростанням.

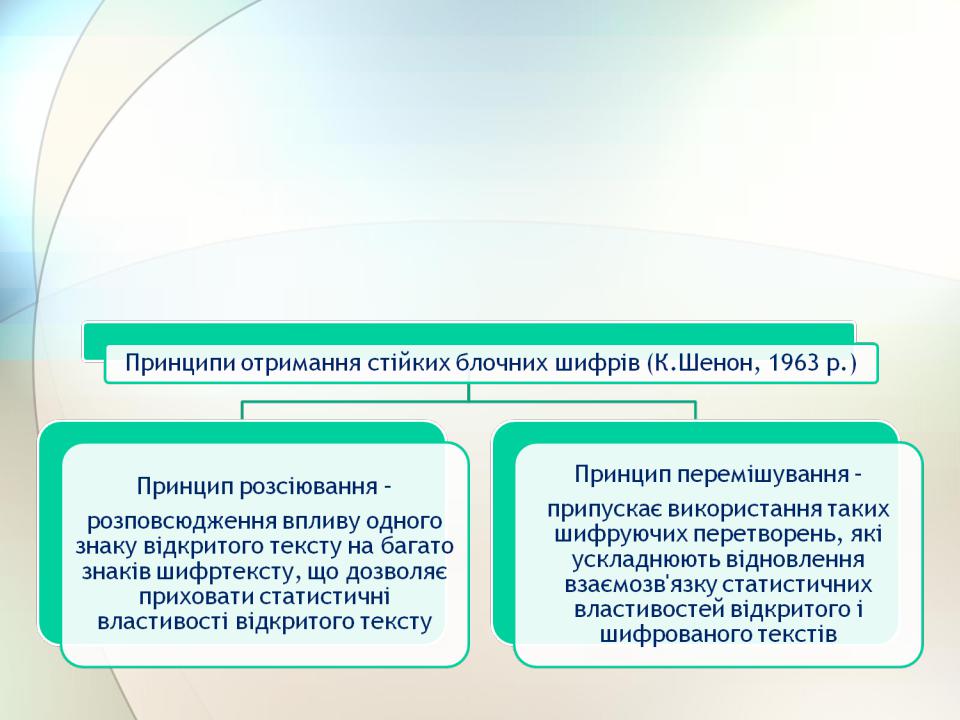

Поширеним способом досягнення ефектів розсіювання і перемішування є використання складеного шифру, тобто такого шифру, який може бути реалізований у вигляді деякої послідовності простих шифрів, кожен з которих вносить свій внесок до сумарного розсіювання і перемішування.

Всі дії, вироблювані блоковим кріптоалгорітмом над даними, засновані на тому факті, що перетворюваний блок може бути представлений у вигляді цілого позитивного числа з діапазону, відповідного його розрядності.

Дії блокового криптоалгоритму над |

Функція |

|

цілими позитивними числами |

||

|

||

Математичні функції |

||

Складання |

X’ = X + V |

|

Виключаюче АБО |

X’= X XOR V |

|

Множення за модулем (2*N+1) |

X’= (X * V) mod (2N+1) |

|

Множення за модулем 2N |

X’= (X * V) mod (2N) |

|

Бітові зрушення |

|

|

Арифметичне зрушення вліво |

X’ = X SHL V |

|

Арифметичне зрушення вправо |

X’ = X SHR V |

|

Циклічне зрушення вліво |

X’ = X ROL V |

|

Циклічне зрушення вправо |

X’ = X ROR V |

|

Табличні підстановки |

||

S-box (substitute) |

X’ = Table [ X, V ] |

|