А.Ю.Щеглов Учебное пособие

.pdfНе анализируется, для каких задач защиты используются те или иные средства и механизмы защиты, т.к. не анализируются возможные угрозы, их вероятности, опасность их реализации, поэтому какие-либо рассуждения о достаточности механизмов защиты, кроме, как на тему «нужно защититься ото всего», что бессмысленно, здесь имеют мало практического смысла;

Становится невозможной какая-либо осмысленная настройка системы защиты от актуальных угроз (т.к. последние не определены), т.е. существует некий набор механизмов защиты, которые не очень понятно, как использовать (для решения каких задач) и как настраивать.

1.3. Общий подход к проектированию системы защиты на основе оценки рисков

Вопросы оценки эффективности системы защиты и вопросы проектирования системы защиты тесно связаны, т.к. в их основе лежит единый математический аппарат решения соответствующей оптимизационной задачи. Общий подход к проектированию (к оценке эффективности) системы защиты основан на оценке рисков.

1.3.1. Общий подход к оценке эффективности системы защиты

Будем оценивать защищенность системы ( Z ) количественно, в зависимости от стоимости защищаемой информации, вероятности взлома (успешной атаки на защищаемые ресурсы), стоимости самой системы защиты, производительности системы (влияние системы защиты на вычислительные ресурсы):

Z f (Синф, pвзл , Ц СЗИ , П ) ,

где С инф - стоимость защищаемой информации, pвзл - вероятность взлома,

Ц СЗИ - стоимость СЗИ, П - производительность системы.

Постановка задачи оптимизации: с учетом введенного понятия защищенности системы задача состоит в обеспечении максимального уровня защищенности (как функции стоимости защищаемой информации и вероятности взлома) при минимальной стоимости системы защиты и минимальном влиянии ее на производительность системы.

Z opt max Z (Синф, pвзл , Ц СЗИ , П )

С учетом сказанного может быть сделан важный вывод о многокритериальном характере задачи проектирования системы

31

защиты, при котором, кроме обеспечиваемого уровня защищенности, должны учитываться еще ряд важнейших характеристик системы, и в первую очередь, влияние системы защиты на загрузку вычислительных ресурсов защищаемого объекта, в общем случае определяемую количеством прикладных задач, решаемых им в единицу времени.

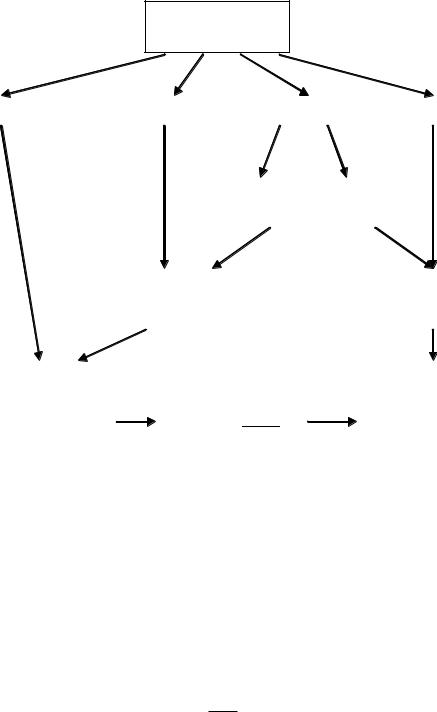

Исходные параметры для задачи проектиррования системы защиты, а также возможности сведения задачи к однокритериальной, проиллюстрированы на рис.1.6.

Рассмотрим защищенность системы с точки зрения риска. Заметим, что использование теории рисков для оценки уровня защищенности, на сегодняшний день является наиболее часто используемым на практике подходом.

Риск ( R ) - это потенциальные потери от угроз защищенности:

R( p) Cинф pвзл

По существу, параметр риска здесь вводится как мультипликативная свертка двух основных параметров защищенности.

С другой стороны, следует рассматривать риск и как потери в единицу времени:

R( ) Cинф взл ,

где взл - интенсивность потока взломов (под взломом будем понимать удачнуюатаку на защищаемые песурсы).

Эти две формулы связаны следующим соотношением:

pвзл |

|

взл |

|

, |

|||

|

|

где - общая интенсивность потока несанкционированных попыток доступа злоумышленниками к информации.

32

Критерии оценки защищенной системы

набор w механизмов i |

|

вероятность взлома |

|

стоимость |

|

производительность |

|

|

|

|

|

|

|

стоимость |

|

стоимость |

информации |

|

защиты |

|

|

|

|

|

|

|

|

мультипликативный |

|

|

|

|

ограничения |

|

|||

|

|

|

|

|

|

критерий риска |

|

|

|

|

ЦСЗИ, П |

|

||

|

|

|

|

|

|

R = C p |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

||||||

мат. ожидание |

|

|

коэффициент |

|

D(C , p ) max |

|||||||||

|

w |

|

|

|

|

|

защищенности |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

||||

R |

|

C |

i |

p |

|

|

|

|

Rзащ |

|

|

Ц зад |

||

|

|

i |

|

|

D 1 |

|

|

|||||||

|

|

|

|

|

|

|

|

|

Ц СЗИ |

|||||

|

1 |

|

|

|

|

|

|

|

Rнез |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

П зад |

|||

|

|

|

|

|

|

|

|

|

|

|

П СЗИ |

|||

Рис.1.6. Критерии оценки защищенности

В качестве основного критерия защищенности будем использовать коэффициент защищенности ( D ), показывающий относительное уменьшение риска в защищенной системе по сравнению с незащищенной системой.

D% (1 Rзащ ) 100% |

|

Rнез |

, (1.1) |

где Rзащ - риск в защищенной системе, Rнез - риск в незащищенной системе.

Таким образом, в данном случае задача оптимизации выглядит следующим образом:

D(C инф, pвзл ) max

Ц СЗИ min

П СЗИ max

33

Для решения этой задачи сведем ее к однокритериальной, по средством введения ограничений, получим:

D(C инф , pвзл ) max

Ц |

СЗИ |

Ц зад |

|

|

|

П зад |

|

П СЗИ |

, |

||

|

|

|

|

где Ц зад и П зад - заданные ограничения на стоимость системы защиты и производительность системы.

Целевая функция выбрана исходя из того, что именно она отражает основное функциональное назначение системы защиты - обеспечение безопасности информации.

Производительность системы П СЗИ рассчитывается с применением моделей и методов теории массового обслуживания и теории расписаний (в зависимости от того, защищается ли система оперативной обработки, либо реального времени). На практике возможно задание ограничения по производительность не непосредственно в виде требуемой

производительности системы, а как снижение производительности ( dП СЗИ ) информационной системы от установки системы защиты – степень влияние системы защиты на загрузку вычислительных ресурсов. В этом случае задача оптимизации будет выглядеть следующим образом:

D(C, p) max

Ц СЗИ min

dП СЗИ min

или после сведения ее к однокритериальной

D(C, p) max

Ц СЗИ Ц зад

dП СЗИ dП зад ,

где Ц зад и dП зад - заданные ограничения на стоимость системы защиты и снижение производительности.

Если рассчитанное значение коэффициента защищенности ( D ) не удовлетворяет требованиям к системе защиты, можно изменить в рамках существующих ограниченных ресурсов заданные ограничения и решить задачу методом последовательного выбора уступок (рассмотрен ниже), задавая приращение стоимости и снижение производительности:

34

Ц |

* |

Ц |

зад |

Ц |

|

|

зад |

|

|

|

|

П зад* |

П зад П или |

dП зад* dП зад dП |

|||

Теперь задача решается в результате реализации итерационной процедуры, путем отсеивания вариантов, не удовлетворяющих ограничительным условиям, и последующего выбора из оставшихся варианта с максимальным коэффициентом защищенности.

Выразим коэффициент защищенности через параметры угроз. В общем случае в системе присутствует множество видов угроз. В этих условиях зададим следующие величины:

w - количество видов угроз, воздействующих на систему,

Сi (i 1,w) - стоимость (потери) от взлома i-того вида,

|

|

|

|

|

|

|

|

|

|

|

|

i |

(i 1, w) |

- |

интенсивность |

потока |

взломов |

i-того |

вида, |

||

|

|

|

|

|||||||

соответственно

Qi (i 1, w) - вероятность появления угроз i-того вида в общем потоке

Qi |

|

i |

|

, |

|||

попыток несанкционированного доступа к информации, причем |

|

pi (i 1, w) - вероятность отражения угроз i-того вида системой

защиты.

Соответственно получим:

w |

w |

|

|

R( p) Ri |

( p) Ci |

pвзлi |

, |

1 |

1 |

|

|

|

|

где Ri ( p) - коэффициент потерь от взлома i-того типа, показывает, какие в среднем потери приходятся на один взлом i-того типа.

Для незащищенной системы pугрi Qi , для защищенной системы

pугрi Qi (1 pi ) .

w |

w |

R( ) Ri ( ) Ci угр i |

|

1 |

1 |

где Ri ( ) - коэффициент потерь от взломов i-того типа в единицу времени.

Для незащищенной системы угрi i , для защищенной системыугрi i (1 pi ) . Из (1.1) имеем

35

|

w |

|

w |

|

|

|

Ci Qi (1 pi ) |

|

C i i |

(1 pi ) |

|

D 1 |

1 |

1 |

1 |

|

|

w |

w |

|

|

||

|

C i Qi |

|

Ci |

i |

(1.2) |

|

1 |

|

1 |

|

|

|

|

|

|

Если в качестве исходных параметров заданы вероятности появления

угроз Qi , то коэффициент защищенности удобно считать через вероятности появления угроз. Если же в качестве исходных параметров заданы

интенсивности потоков угроз i , то, соответственно, коэффициент защищенности считается через интенсивность.

1.3.2. Способы задания исходных параметров для оценки защищенности

Именно с заданием исходных параметров для оценки защищенности, что необходимо осуществить для применения математического метода проектирования системы защиты, связаны основные проблемы формализации задачи синтеза в рамках заданной модели. Рассмотрим возможные пути решения данной задачи.

Способы задания вероятностей и интенсивностей угроз. 1) Метод статистической оценки i (Qi ) и pi .

Основным способом задания интенсивностей потоков угроз i

(вероятностей угроз Qi ) и вероятностей взломов pi является получение этих значений на основе имеющейся статистики угроз безопасности информационных систем, в которой реализуется система защиты. Если существует статистика для аналогичной информационной системы (желательно, со сходной спецификой деятельности предприятия, в котором уже эксплуатируется система защиты, подобная проектируемой, либо оцениваемой), то задавать исходные параметры для оценки защищенности можно на этой основе.

Заметим, что подобная статистика периодически публикуется достаточно авторитетными изданиями (пример рассмотрен ранее), т.е. всегда существуют исходные данные для использования данного подхода для большинства приложений средств защиты информации.

Если же статистика по угрозам безопасности, на основе которой можно получить исходные данные для оценки защищенности отсутствует, то задать параметры можно одним из следующих способов.

2) Оптимистически - пессимистический подход.

способ равных интенсивностей i , const .

При этом способе для расчета защищенности константа может быть выбрана любой. В формуле (1.2) она будет вынесена за скобки и в конечном итоге сократится, так что защищенность в данном случае будет зависеть только от потерь:

36

|

w |

|

|

w |

|

w |

|

|

w |

|

C i i |

(1 pi ) |

|

C i (1 pi ) |

|

C i |

(1 pi ) |

|

C i (1 pi ) |

D 1 |

1 |

|

1 |

1 |

1 |

1 |

|

1 |

1 |

w |

|

w |

w |

w |

|||||

|

C i |

i |

|

C i |

|

C i |

|

C i |

|

|

1 |

|

|

1 |

|

1 |

|

|

1 |

способ пропорциональности потерям |

i Ci , const |

|

|||||||

При этом способе предполагается, что чем больше потери от взлома, тем чаще осуществляются попытки несанкционированного доступа к этой информации (интенсивности потоков угроз прямо пропорциональны потерям). В этом случае защищенность будет зависеть от квадрата потерь:

|

w |

|

|

w |

|

w |

|

w |

|

C i i |

(1 pi ) |

|

C i Ci (1 pi ) |

|

C i2 (1 pi ) |

|

Ci2 (1 pi ) |

D 1 |

1 |

|

1 |

1 |

1 |

1 |

1 |

1 |

w |

|

w |

w |

w |

||||

|

Ci |

i |

|

C i C i |

|

C i2 |

|

C i2 |

|

1 |

|

|

1 |

|

1 |

|

1 |

3) Метод экспертной оценки Экспертная оценка исходных параметров для расчета защищенности

может осуществляться с использованием так называемой дельфийской группы. Дельфийская группа - это группа экспертов, созданная в целях сбора информации из определенных источников по определенной проблеме.

Необходимо задать лингвистический словарь возможных оценок экспертов, определить набор вопросов и условных значений квалификаций отдельных экспертов. После определения всех входных переменных производится поочередный опрос каждого эксперта. После опроса всех экспертов с учетом квалификации экспертов определяется общая оценка группы и согласованность (достоверность) ответов для каждого вопроса.

Эксперт оценивает эффективность (вероятность) отражения угроз элементами защиты pi и вероятность появления угроз Qi. Вероятности эксперт задает лингвистическими оценками (отлично, хорошо, удовлетворительно, плохо, не отражает; вероятно, близко к нулю, близко к единице, весьма вероятно и т.п.), которые затем, при помощи словаря, переводятся в числа pi и Qi в диапазоне [0;1]. Далее представлены возможные соответствия между лингвистическими оценками эффективности отражения угроз и соответствующими им числовыми значениями.

Для задания вероятности появления угрозы возможна оценка вероятности появления угрозы i-того вида в общем потоке угроз:

Qi |

|

i |

|

i |

|||

|

|

37

Исходя из заданной квалификации экспертов, рассчитываются их веса (значимость) в группе по формуле:

k e se

se ,

где si - квалификация эксперта, задаваемая в некотором диапазоне, например, от 0 до 10 в зависимости от опыта, образования и других качеств эксперта.

Затем оценки суммируются с учетом весов экспертов:

pi pie ke Qi Qie ke

где pie и Qie - оценка вероятностей отражения и появления угроз, сделанные одним экспертом;

ke – «вес» эксперта в группе.

После расчета общей оценки всей группы рассчитывается согласованность ответов, которая может использоваться для оценки достоверности результатов. Согласованность рассчитывается при помощи среднеквадратического отклонения и выражается в процентах.

Максимальная согласованность достигается при одинаковых значениях оценок экспертов и в этом случае равняется 100%. Минимальная согласованность достижима при максимальном разбросе оценок экспертов.

Способы задания стоимости потерь.

1)Стоимость похищенной/искаженной/утерянной информации. Исходные данные:

ci[руб./бит] - удельная цена информации,

v[бит/с] - скорость получения/искажения/уничтожения информации,

t[с] - время нахождения субъекта в системе,

Vi[бит] - объем информации.

Ci min(ci v t,ci Vi )

2)Затраты от невозможности получения доступа к информации

Исходные данные:

ci[руб./бит] - удельная цена недоступности информации,

t[с] - время восстановления системы.

Ci ci t

3)Способы задания соответствия между параметрами угроз,

параметрами защищаемых объектов и параметрами элементов защиты. Существуют различные классификации угроз:

по принципам и характеру воздействия на систему;

по используемым техническим средствам;

по целям атаки и т.п.

38

Очевидно, что стоимость потерь Ci удобнее задавать для угроз, классифицированных по целям атаки, а интенсивность определяется с помощью средств аудита, сетевого мониторинга и обнаружения вмешательства по механизмам атаки, способу проникновения в систему, то есть для угроз, классифицированных по принципам и характеру воздействия на систему. Вероятность отражения угрозы средствами защиты pi определяется в соответствии с теми механизмами, которые реализованы в каждом средстве, каждый из которых в общем случае может отражать несколько видов атак. Таким образом, необходимо задавать соответствие между всеми этими параметрами, см. рис.1.7. Для успешного приведения в соответствие различных параметров оценки защищенности необходимо корректное построение модели нарушителя, в которой отражаются его практические и теоретические возможности, априорные знания, время и место действия.

Стоимость потерь |

Интенсивность угроз |

|

Вероятность отражения |

|

|

|

|

|

|

|

|

способ |

|

механизм отражения |

цель атаки |

|

проникновения |

|

|

|

|

угрозы |

||

|

|

в систему |

|

|

|

|

|

|

|

|

|

|

|

|

Рис.1.7. Взаимозависимость параметров защиты

Задание соответствия между стоимостью потерь и интенсивностью угроз можно осуществлять следующим образом:

статистический подход.

Статистический подход является основным, как обладающий большей достоверностью. Из анализа статистики можно выявить вероятности нанесения определенных видов ущерба при определенных видах взломов.

пессимистический подход.

Если не имеется достаточной статистики, можно воспользоваться другим способом. Будем считать, что при проникновении в систему злоумышленник наносит наибольший доступный ему вред.

При задании соответствия между интенсивностью угроз и вероятностью их отражения нужно учитывать, что, если в системе реализовано несколько механизмов, отражающих некоторую атаку, вероятность преодоления защиты рассчитывается следующим образом.

Если pk есть вероятность отражения i-той угрозы каждым средством

защиты, то вероятность взлома системы ( pi ) будет:

|

(1 pk |

|

pi |

) |

|

|

k |

, |

|

|

39

а вероятность отражения угрозы системой защиты

pi 1 pi .

1.3.3. Особенности проектирования системы защиты на основе оценки рисков

Задача проектирования системы защиты принципиально отличается от задач проектирования иных информационных систем. Дело в том, что проектирование осуществляется с учетом статистических данных о уже существующих угрозах, однако, в процессе функционирования системы защиты поле актуальных угроз может принципиально измениться, в частности это связано с тем, что многие угрозы предполагают нахождение злоумышленниками ошибок в реализации системных и прикладных средств, которые могут быть неизвестны на момент создания системы защиты, но должны быть учтены в процессе ее функционирования.

Поэтому проектирование системы защиты процедура итерационная,

вобщем случае предполагающая следующие этапы, см. рис.1.8:

проектирование первоначальной системы защиты (исходный вариант);

анализ защищенности на основе статистических данных, полученных в процессе эксплуатации системы защиты;

модификация узких мест системы защиты (настройка/замена/ дополнение отдельных механизмов защиты информации).

После модификации узких мест происходит возврат к эксплуатации

системы защиты и накоплением статистической информации.

Проектирование

первоначальной

СЗИ

Анализ защищенности на основе статистики

Модификация узких мест системы защиты

Рис.1.8. Иллюстрация проектирования системы защиты (СЗИ)

Оценка защищенности, с учетом приведенных выше расчетных формул, и выбор оптимального варианта системы защиты (необходимого

40