TZI3

.docxСимоненко В.С.

ИТ 13-2

Лабораторная работа №3

Аутентификация по паролю в ОС Linux

Цель работы: изучить особенности механизма аутентификации пользователей, требования к учетным записям и способы хранения учетных записей пользователей в операционной системе Linux.

Задание

-

Загрузить ОС Linux.

-

Зарегистрироваться под пользователем root.

-

Проверить настройки PAM. Ознакомиться с порядком работы модулей PAM.

-

Проверить подключение модуля cracklib и его параметры. В случае отсутствия модуля cracklib, настроить его на проверку пароля пользователя, имеет ли он длину по крайней мере 8 символов, содержит ли он по крайней мере 2 цифры, 2 других символа и не менее 3 символов, отличающихся от символов прошлого пароля.

-

Создать пользователя с помощью команды useradd.

-

Изучить содержимое файлов /etc/passwd и /etc/shadow.

-

С помощью программы с графическим интерфейсом (userdrake, пользователи и группы) создать новую группу и пользователя. Назначить рабочую директорию, привилегии, срок действия учетной записи (акаунта). Активизировать изменения.

-

Создать директорию в корне диска и назначить пользователя её владельцем с помощью команд chown, chmod и файлового менеджера Nautilus или Midnight commander.

-

Добавить в систему модуль аутентификации с помощью Flash-накопителя. Изменить файлы конфигурации PAM и подготовить Flash-накопитель.

-

Выполнить аутентификацию пользователя с помощью Flash-накопителя.

-

Оформить отчет и подготовиться к защите работы.

Выполнение.

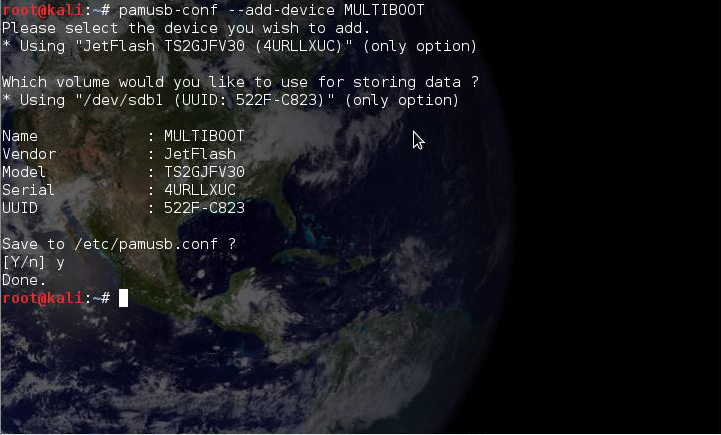

В ходе выполнения лабораторной работы, был создан USB-ключ. Ключ создавался с использованием модуля pam_usb.

Рис.1. С помощью строки pamusb-conf –add-device имя_накопителя, создается usb-ключ.

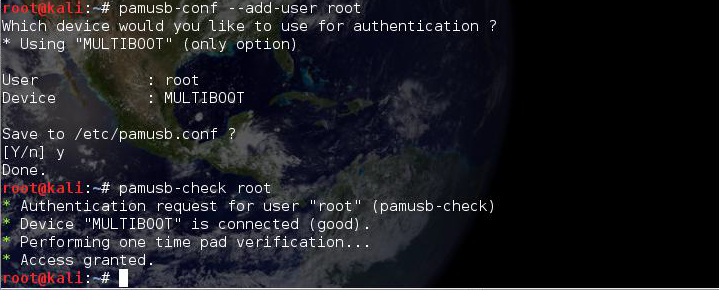

Рис.3. С помощью pamusb-conf –add-user имя_пользователя. Добавление в системный файл пользователя который будет авторизоваться с помощью данного usb.

Далее для контроля авторизации с флеш-накопителя, была прописана строка

«auth sufficient pam_usb.so» в файл /etc/pam.d/common-auth. Теперь любое приложение, конфигурационный файл PAM которого включает в себя common-auth, будет пытаться аутентифицировать пользователя с помощью ключа, записанного на USB-брелок, и только в случае неудачи запросит пароль.

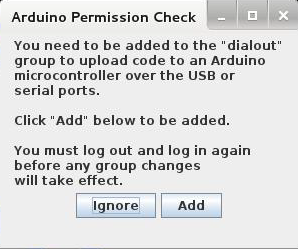

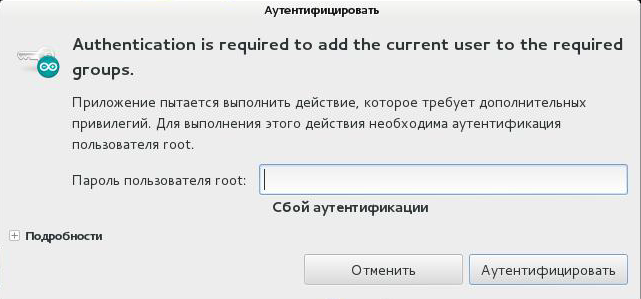

Проверим работоспособность. Для начала создадим нового пользователя, добавим его в список активации с флеш-носителя. Переключимся на его учетную запись, и запустим приложение, на которое у пользователя нет разрешения. Приложение запрашивает пароль суперпользователя. Если его не ввести или не активировать иным способом, оно не запустится. Вставим флеш-накопитель в ноутбук и нажмем «Аутентифицировать», приложение запустилось. Подробнее в рисунках.

Рис.4. Предупреждение перед запуском программы.

Рис.5. Попытки аутоинтефикации, для суперпользователя.

Далее, после аутентификации суперпользователя, приложение запустилось в нормальном режиме.

Вывод. В ходе лабораторной работы была выполнена задача создания usb-ключа в ОС Linux.