- •1.Основные св-в безопасной ос. Основные принципы построения безопасных ос.

- •2.Стандарты иб в обл. Ос. Оценка и сертификация ос по треб-ям без-ти инф-ции

- •4 Уровня контроля отсутствия ндв:

- •3. Упр-е доступом в ос. Дискрец. Упр-е дост. Особ-ти реал-ции в ос unix и Linux

- •4.Упр-е дост. В ос. Принудит. Упр-е дост. Особ-ти реализации в ос unix и Linux.

- •5. Суб. И объекты доступа в ос. Атр. Без-ти файла в ос Linux. Хранение атр. Без-ти.

- •6. Суб. И об. Доступа в ос. Атр. Без-ти процесса. Хранение атр.В без-ти. Жиз. Цикл процесса. Сост-я процесса. Вып-е процесса в режиме ядра и в режиме польз-ля.

- •7. Субъекты и объекты доступа в ос. Взаимод-е процессов в ос Linux. Механизм сигналов. Реакция на получение сигнала. Игнорир-е и перехват сигналов.

- •9. Упр-е дост. Польз-лей к файлам в ос Linux. Права доступа к файлам и кат-гам в ос Linux. Кодир-е прав доступа. Влия-е прав доступа на вып-е операций над ф и к.

- •10. Упр-е доступом польз-лей к файлам в ос Linux. Назначение прав доступа к файлам и каталогам при создании файла. Маска доступа. Изменение прав доступа.

- •11.Упр-е доступом к файлам в linux. Списки прав доступа acl: формат, хранение, создание, удаление, права по умолчанию для каталогов.

- •12. Упр-е польз-лями в ос Linux. Хар-и бюджета польз-ля. Формат файла /etc/passwd.

- •13. Идт-я, аут. И авт. Польз-ля. Вход польз. В сист. Вып-е команд от им. Др. Польз

- •14.Упр-е польз-лями в ос Linux. Создание, модиф-ция, удаление бюджета польз-ля

- •15.Упр-е польз. В ос Linux. Гр. Польз. Перв. Гр., pug. Формат файла /etc/group.

- •16.Упр-е польз-лями в ос Linux. Создание, модиф-ция, удал-е группы польз-лей.

- •17. Упр-е польз-ми в ос Linux. Хар-ки пароля польз-ля. Формат файла /etc/shadow

- •18. Упр-е польз-лями в ос Linux.

- •19. Упр-е дисковыми разделами, фс и простр-вом свопинга.

- •20. Упр-е дисковыми разделами, фс и пространством свопинга. Дисковые фс. Типы фс. Формат фс unix. Создание фс. Монтир-еФс.

- •21. Упр-е дисковыми разделами, фс и простр-вом свопинга. Создание и форматир-е раздела свопинга. Подключение и отключение раздела свопинга.

- •22.Упр-е по, входящим в состав ос. Без-ть при установке, обновлении и удалении по. Основные возм-ти системы упр-я пакетами rpm.

- •23.Упр-е по ос. Пакет rpm. Зависимости пакетов. Состав пакета (файлы, метаданные, скрипты). Бинарные и src-пакеты. Назначение spec-файла.

- •24.Упр-е по ос. Верификация установл. Пакета. Восстановление прав доступа файлов по бд пакетов. Восстановление владельца и группы файлов по бд пакетов.

- •25. Упр-е по ос. Обесп-е без-ти при уст-е и обнов-ии по ос. Подпись пакетов rpm.

- •26. Упр-е сервисами

- •27. Упр-е системными и сетевыми сервисами. Упр-е service-юнитами. Разрешенные и запрещённые сервисы. Запуск, останов и перезагрузка сервиса.

- •28. Упр-е системными и сетевыми сервисами. Упр-е target-юнитами, target-юнит по умолчанию.

- •29.Упр-е системными и сетевыми сервисами. Выгрузка системы, перезагрузка, приостановка и остановка системы.

- •30.Система принудит. Упр-я доступом seLinux. Режимы работы. Формат файла /etc/selinux/config. Получение инф-ции о режиме работы. Изменение режима работы.

- •31. Сист. Принуд. Упр-я дост. SeLinux. Об и суб дост. Назн-е и формат контекста без.

1.Основные св-в безопасной ос. Основные принципы построения безопасных ос.

ОС – сов-ть управляемых программ, которые связывают устройства вычислит. системы и прикладные программы, а также позволяют управлять устройствами и вычислительными процессами, распределяя в т.ч. ресурсы между ними.

Базовое требование безопасной ОС – обеспечение без-ти инф-ции. Безопасная ОС должна гарантировать безопасное или доверенное выполнение небезопасных компонент (программ); Стороннее ПО по опр-ю небезопасно; Функционал ядра – доверенный.

Построение безопасной ОС: 1. Надстройка существующих ОС (Ядро не меняется; Без-ть вносится через доп. модули + ПО; Доступ через ядро не защищен); 2. Изменение существующих ядер; 3. Создание нового безопасного ядра

Принципы без-ти ОС: Иерархич. структура ОС; Контроль и аудит всех действий польз-ля; Резервирование состояний процессов ядра; Исп-е принципов ООП

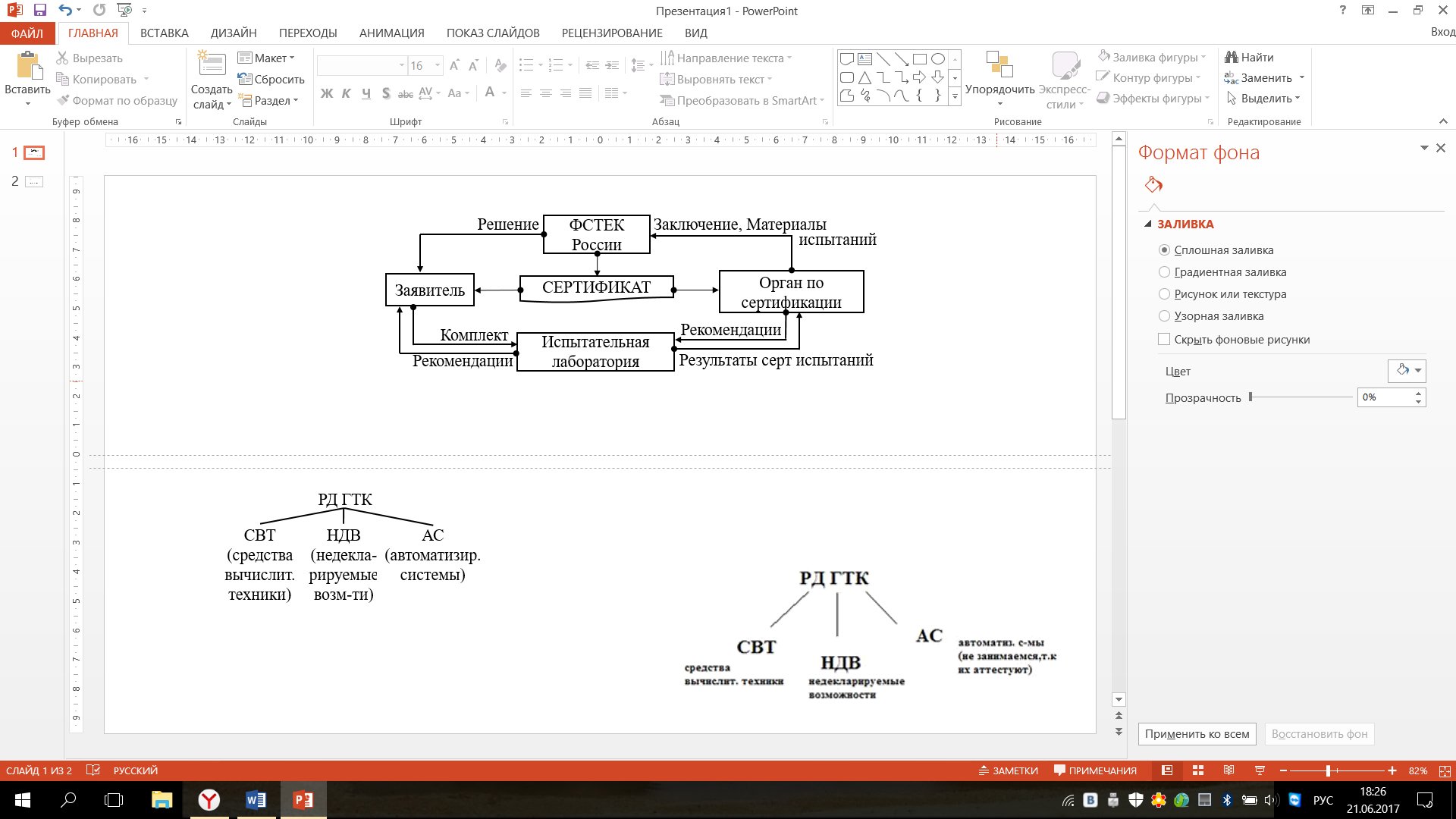

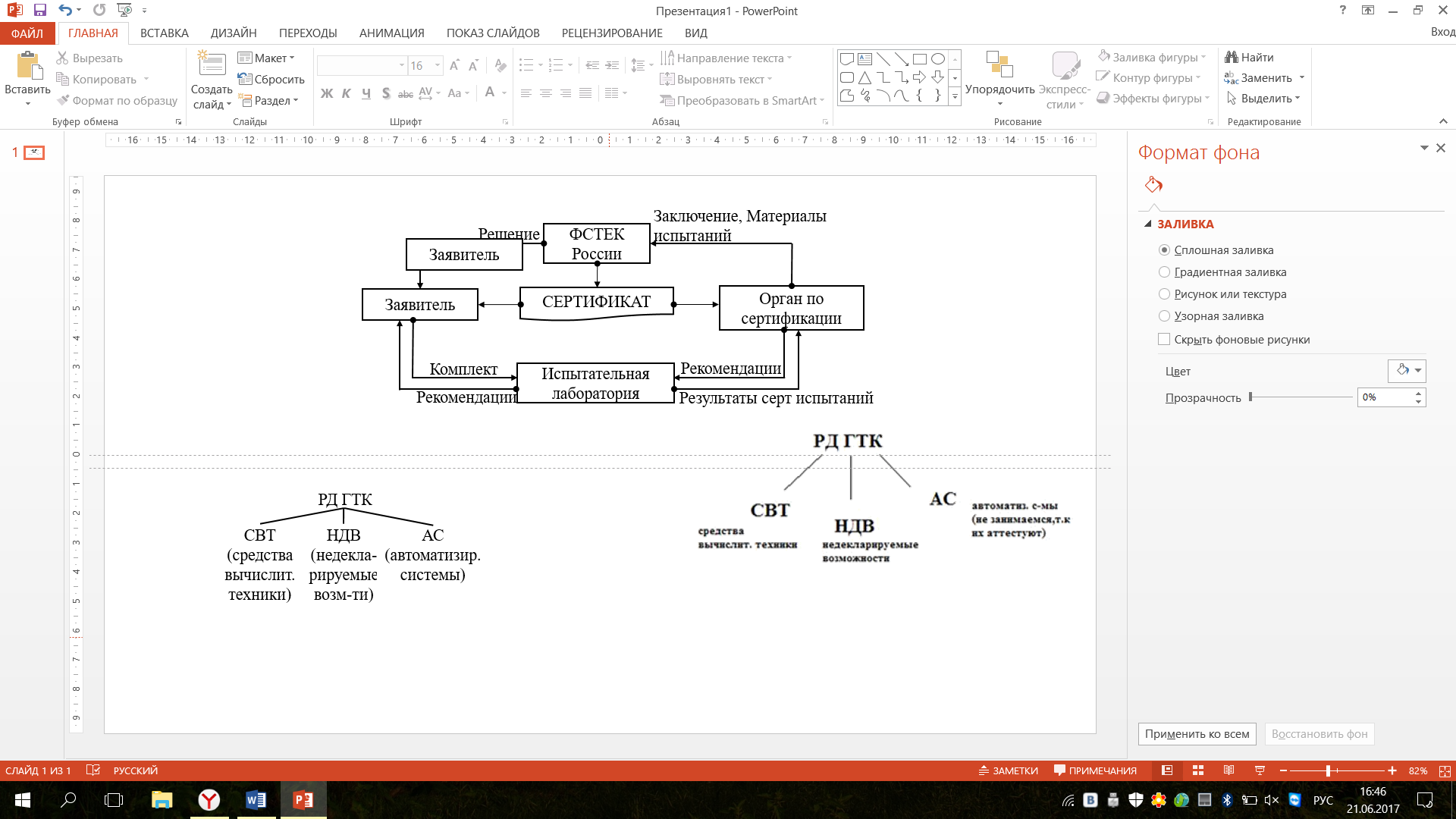

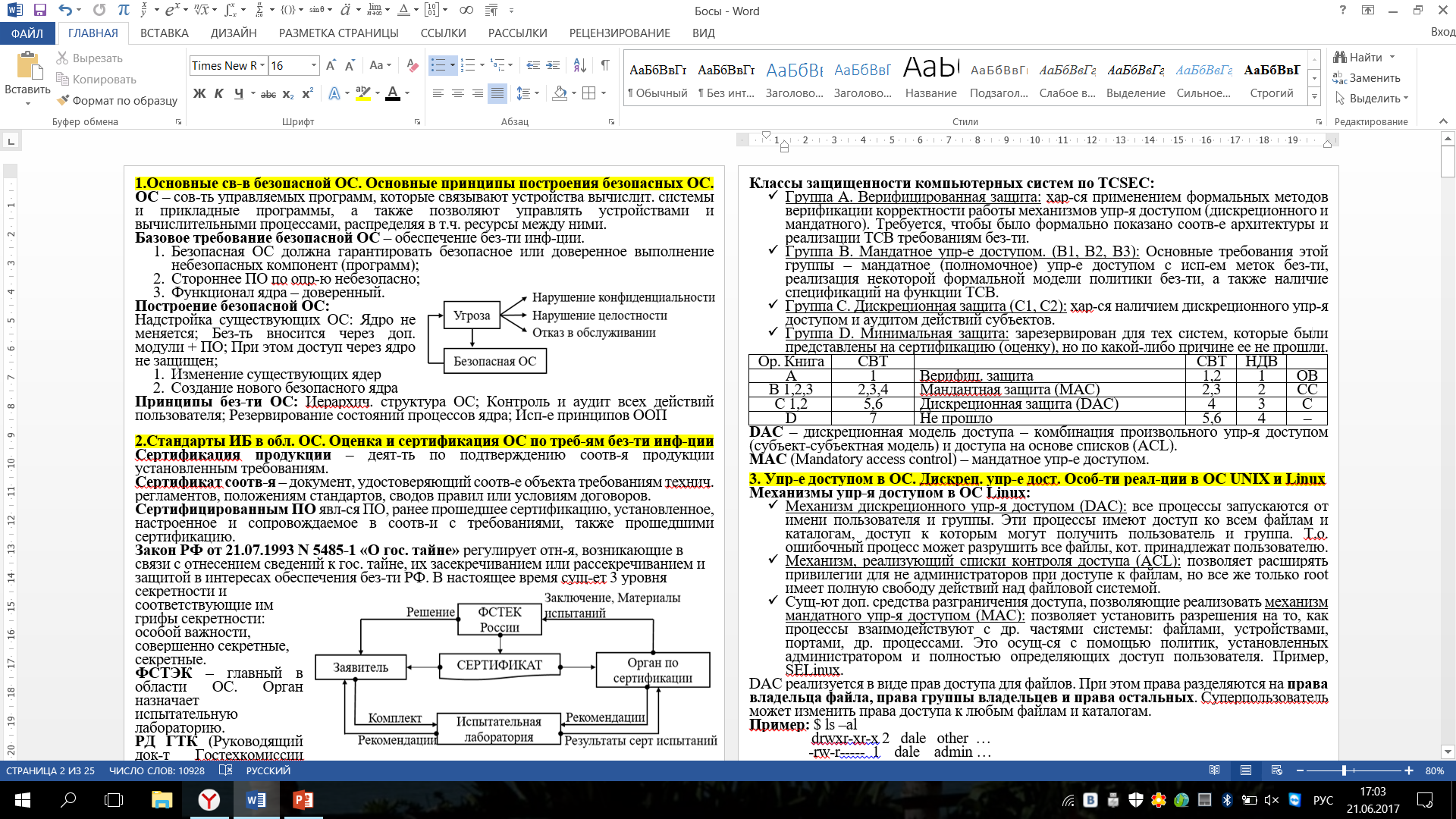

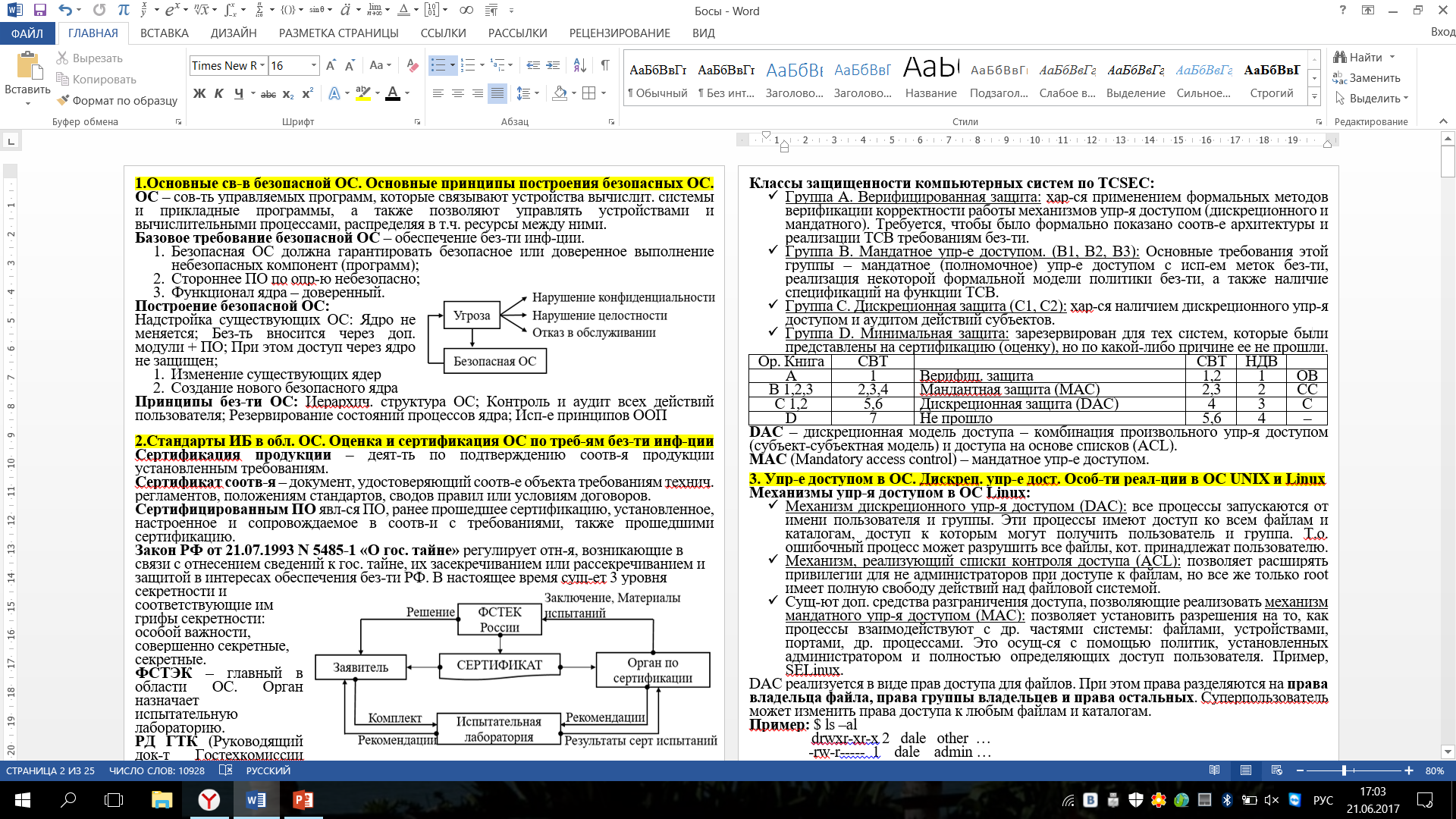

2.Стандарты иб в обл. Ос. Оценка и сертификация ос по треб-ям без-ти инф-ции

Cертификация продукции – деят-ть по подтверждению соотв-я продукции установл. требованиям. Cертификат соотв-я – док-т, удостоверяющий соотв-е объекта требованиям технич. регламентов, положениям стандартов, сводов правил или усл-ям договоров. Сертифицир. ПО – ПО, ранее прошедшее сертификацию, установленное, настроенное и сопровождаемое в соотв-и с требов-ями, прошедшими сертиф-ю

Закон РФ от 21.07.1993 N 5485-1 «О гос. тайне» регулирует отн-я, возникающие в связи с отнесением сведений к гос. тайне, их засекречиванием или рассекречиванием и защитой в интересах обеспечения без-ти РФ.

Уровни

секретности

и соответств-е им грифы секретности:

особой

важности,

совершенно секретные,

секретные.

ФСТЭК – главный в области ОС (назначает испытат. лабораторию)

РД

ГТК (Руководящий

док-т Гостехкомиссии России)

–

док-т,

устанавливающий классификацию АС,

подлежащих защите от несанкционир.

доступа к инф-ции, и требования по защите

инф-ции в АС разл. классов.

4 Уровня контроля отсутствия ндв:

Первый (самый высокий уровень), достаточен для ПО, используемого при защите инф-ции с грифом «ОВ».

Второй: достаточен для ПО, используемого при защите инф-ции с грифом «CC».

Третий: достаточен для ПО, используемого при защите инф-ции с грифом «C».

Четвертый: достаточен для ПО, используемого при защите конфиденц. инф-ции

«Оранжевая книга» (TCSEC): (разработано Мин. Обороной США в 1983-85 гг), как оценочный стандарт поясняет понятие безопасной системы, которая «управляет, с помощью соответств. средств, доступом к инф-ции так, что только должным образом авторизованные лица или процессы, действующие от их имени, получают право читать, записывать, создавать и удалять инф-цию».

Классы защищенности компьютерных систем по TCSEC:

Группа А. Верифицир. защита: хар-ся применением формальных методов верификации корректности работы механизмов упр-я доступом (дискреционный и мандатный). Требуется, чтобы было формально показано соотв-е архитектуры и реализации ТСВ треб-ям без-ти.

Группа В. Мандатное упр-е доступом (В1,В2,В3): Осн. требов-я группы: мандатное (полномочное) упр-е доступом с исп-ем меток без-ти, реализация некоторой формальной модели политики без-ти, наличие спецификаций на функции ТСВ.

Группа С. Дискрец. защита (С1,С2): наличие дискрец. упр-я доступом и аудит действий субъектов

Группа D. Миним. защита: зарезервирован для тех систем, которые были представлены на сертификацию (оценку), но по какой-либо причине ее не прошли.

DAC – дискрец. модель доступа – комбинация произвольного упр-я доступом (субъект-субъектная модель) и доступа на основе списков (ACL).

MAC – мандатное упр-е доступом