Лабораторные / LR_4_

.docxМинистерство образования и науки Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

«Тульский государственный педагогический университет им. Л. Н. Толстого»

(ФГБОУ ВО «ТГПУ им. Л. Н. Толстого»)

Кафедра информатики

и информационных технологий

ОТЧЕТ

по

лабораторной работе №4 «Технологии биометрической идентификации

»

\

Тула – 2017

Цель работы: формирование теоретических знаний и практических навыков анализа возможностей использования средств биометрической идентификации для защиты данных и идентификации пользователей систем.

1. изучите основные нормативные и справочные документы, регламентирующие работу с биометрическими системами идентификации/аутентификации

В России использование биометрических данных регулируются Статьей 11 Федерального закона «О персональных данных» № 152-ФЗ от 27.07.2006 г.

2. рассмотрите и представьте в отчете критерии биометрической идентификации

Наиболее широко разрабатываются и используются следующие методы биометрической идентификации:

· По рисунку (расположению кровеносных сосудов) сетчатки глаза

· По радужной оболочке глаза

· По форме кисти руки и рисунку кожи на ладони

· По рисунку кожи пальца

· По форме лица (в двумерном или трехмерном изображении)

· По тепловому рисунку лица

· По голосу

· По особенностям работы на клавиатуре

При сравнении различных биометрических методов используются следующие критерии:

· универсальность. Каждый человек должен обладать той характеристикой, которая требуется для данного биометрического метода. В действительности у каждого метода есть свои ограничения, поскольку некоторые люди в принципе не могут его использовать (нельзя снять отпечатки пальцев у человека, у которого нет пальцев).

· уникальность (различимость). Характеристика не должна быть одинаковой у двух разных людей.

· перманентность (постоянство). Характеристика не должна меняться со временем.

· измеримость. Её можно оценить процентом индивидуумов, которые не смогут пройти регистрацию (например, для многих людей затруднено распознавание по отпечаткам пальцев: для работников физического труда, для пожилых людей с сухой кожей, для людей с кожными заболеваниями), а так же средним временем распознавания.

· устойчивость к окружающей среде. К сожалению, пока качество биометрических методов достаточно сильно зависит от условий окружающёй среды. Так системы распознавания лица сильно зависят от освещенности, сканеры отпечатков пальцев постоянно загрязняются и т.д..

· устойчивость к подделке. Например, систему распознавания по двумерному изображению лица можно легко «обмануть», и предъявить фотографию «правильного» человека. Для получения доступа по отпечатку пальца бывает достаточно просто подышать на оставленный на сканере отпечаток пальца или нанести графитовую пудру и надавить через тонкую плёнку.

· социальная приемлемость, то есть согласие общества на сбор и использование тех или иных биометрических данных. Существуют разные причины, по которым сбор и хранение биометрических данных может оказаться неприемлемым для общества. Например, отпечатки пальцев традиционно ассоциируются с раскрытием преступлений. Возражения против распознания по радужной оболочке могут быть связаны с иридодиагностикой и получением тем самым информации о здоровье человека.

· комфортность применения метода для каждого конкретного человека. Например, распознавание по радужной или сетчатой оболочке глаза может оказаться неудобным в связи с необходимостью в течение некоторого времени смотреть в сканирующие устройства.

· точность. Точность характеризуется вероятностями двух ошибок. Ошибка первого рода - это ложное распознавание, когда система принимает «чужого» за «своего». Ошибка второго рода – это ложное нераспознавание, то есть система не распознает «своего знакомого». Обычно уменьшение ошибки первого род приводит к увеличению ошибки второго рода, поэтому при разработке и настройке системы надо решить, что важнее: пропустить всех «своих» или ни в коем случае не пропустить «чужого».

3. приведите примеры (не менее 3) использования биометрической идентификации в различных устройствах (как указано в таблице)

|

Наименование биометрического решения |

Биометрический терминал для систем контроля доступа и учета рабочего времени с функцией распознавания лиц |

Биометрический терминал для систем учета рабочего времени с идентификацией по отпечаткам пальцев и картам |

Биометрический терминал для систем контроля доступа, учета времени и массовой идентификации со сканером радужной оболочки глаза и считывателем карт. |

||

|

Биометрический параметр |

лицо |

Отпечатки пальцев |

Радужная оболочка глаз |

||

|

Вид биометрической системы |

Статический Аутентификация по геометрии лица |

Статический Аутентификация по отпечатку пальца |

Статический Радужная оболочка глаза |

||

|

Разработчик (компания производитель) |

Anviz |

Anviz |

Anviz |

||

|

Название устройства, в котором используется биометрическая система идентификации |

FacePassPRO |

C2 Web |

Iris 1000 |

||

|

Принцип действия |

Встроенная двойная камера для распознавания лиц, инфракрасная подсветка |

Встроенный считыватель отпечатков пальцев и карт |

Встроенный считыватель изображения радужной оболочки глаза и бесконтактных карт |

||

|

Стоимость |

22800 |

13000 |

238400 |

||

|

Официальный сайт производителя |

http://anviz.ru |

http://anviz.ru |

http://anviz.ru |

||

4. Сформулируйте и представьте в отчете угрозы взлома биометрических систем. Приведите примеры

Сегодня, если кто-то украдет один из ваших онлайн-аккаунтов, вам всего лишь нужно поменять свой пароль доступа. Если кто-то украдет вашу кредитку, то вам нужно ее просто заморозить и получить новую. Но если кто-то сможет украсть и использовать ваши биометрические данные, то изменить вы их не сможете. Вы же не можете просто взять и изменить сетчатку ваших глаз или ДНК. И если эти данные используются в криминалистике для точного определения того или иного человека, это не означает, что использование таких же данных является отличным способом для защиты вашей собственности.

Со стороны вопроса безопасности группа хакеров Chaos Computer Club (CCC) уже показала, что Touch ID от Apple можно легко обманывать, хоть по десять раз на день. И хотя мы сейчас говорим об обычном, хотя и дорогом телефоне за 600 долларов, проблема использования отпечатков пальцев в качестве системы безопасности может привести к куда большим последствиям, чем те, при которых посторонний человек получит доступ к вашему телефону. Ведь некоторые страны уже начинают использовать биометрическую информацию для хранения, например, паспортных данных, или в качестве возможности расплачиваться в крупных супермаркетах. Угрозу этого в 2007 году доказала все та же группа хакеров из CCC, когда смогла обмануть сканер отпечатков пальцев в супермаркете и скинуть счет за покупки на чековую книжку совершенно постороннего человека. А в 2008 году хакерам удалось даже раздобыть отпечатки пальцев еще тогдашнего министра внутренних дел Германии Вольганга Шойбле. Что интересно, еще в 2004 году CCC выложили на своем сайте инструкцию того, как можно обмануть систему сканирования отпечатков пальцев. Представьте себе, что спустя почти десять лет, все эти методы, которые были описаны в статье, работают до сих пор!

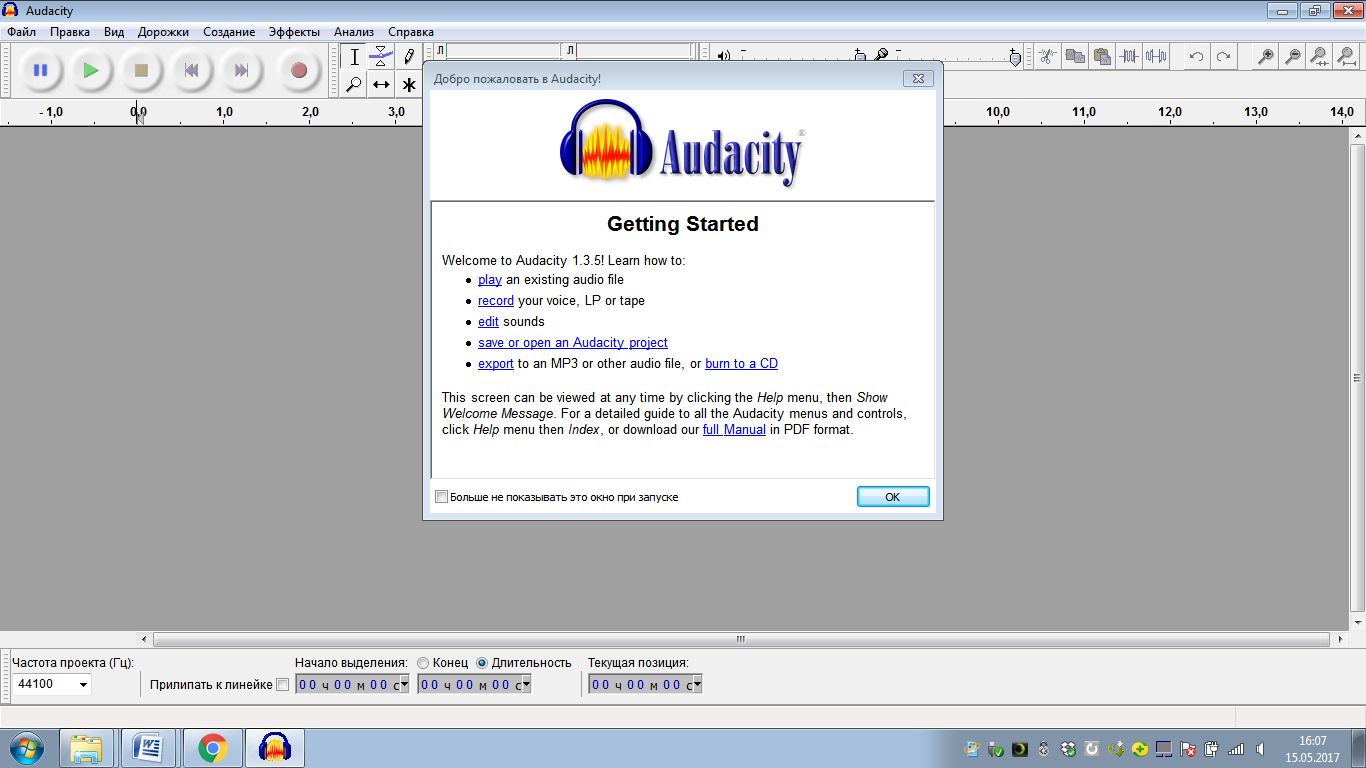

5. Скачайте программу Audacity с официального сайта http://www.audacityteam.org и установите на свой компьютер. Запишите с помощью гарнитуры произвольную фразу (например, "информатика- наука о способах обработки, хранения и передачи информации"). Запишите ту же самую фразу, но произносимую вашими друзьями, коллегами, вашим измененным голосом. Сравните частотные характеристики речи, попробуйте идентифицировать речь определенного человека. В отчете представьте скриншоты работы программы.

Она у меня есть, скачивать не нужно. Я ей пользовалась для записей по учебе в школе, она так записывает, что голос человека сильно искажает от реального и многие похожи.