- •Солодов

- •Основные требования к криптографическому закрытию информации

- •Классификация основных методов криптографического закрытия информации

- •5.3. Устройство и принцип действия эвм

- •Алгоритм rle

- •Алгоритм kwe

- •Алгоритм Хафмана

- •Синтетические алгоритмы

- •Шифры с секретным ключом

- •Шифры с открытым ключом

Солодов

Свойства информации. Количество информации

Термин «информация» происходит от латинского слова «informatio», что означает сведения, разъяснения, изложение.

Под информациейпонимают сведения, которые, снимают полностью или уменьшают существующую неопределенность (иначе говоря, информация – это устраненная неопределенность).

Свойства информации:

Информация достоверна, если она отражает истинное положение дел. Достоверная информация со временем может стать недостоверной, так как она обладает свойством устаревать. Информацияполна, если её достаточно для понимания и принятия решений.Точностьинформации определяется степенью ее близости к реальному состоянию объекта, процесса, явления и т.п.Ценностьинформации зависит от того, насколько она важна для решения задачи, а также от того, насколько в дальнейшем она найдёт применение в каких-либо видах деятельности человека. Толькосвоевременно полученная информацияможет принести ожидаемую пользу. Если ценная и своевременная информация выражена непонятным образом, она может стать бесполезной(понятность). Информация должна преподноситься вдоступной(по уровню восприятия) форме. Информацию по одному и тому же вопросу можно изложитькратко(сжато, без несущественных деталей) или пространно (подробно, многословно).

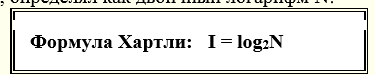

Количество информации измеряется ее объемом. Как измеряется количество информации? Возможно, ли объективно измерить количество информации? На этот вопрос ученые до сих пор не могут дать точный ответ. Как, например можно измерить информацию, которая содержится в литературных произведениях Пушкина, Лермонтова, Достоевского. Важнейшим результатом теории информации является следующий вывод: В определенных, весьма широких условиях можно пренебречь качественными особенностями информации, выразить её количество числом, а также сравнить количество информации, содержащейся в различных группах данных. В настоящее время получили распространение подходы к определению понятия «количество информации», основанные на том, что информацию, содержащуюся в сообщении, можно нестрого трактовать в смысле её новизны или, иначе, уменьшения неопределённости наших знаний об объекте. Эти подходы используют математические понятия вероятности и логарифма. Подходы к определению количества информации. Формулы Хартли и Шеннона. Американский инженер Р. Хартли в 1928 г. процесс

получения информации рассматривал как выбор одного сообщения из конечного наперёд заданного множества из N равновероятных сообщений, а количество информации I, содержащееся в выбранном сообщении, определял как двоичный логарифм N.

Допустим,

нужно угадать одно число из набора чисел

от единицы до ста. По формуле Хартли

можно вычислить, какое количество

информации для этого требуется: I =

log2 100 6,644. Таким образом, сообщение

о верно угаданном числе содержит

количество информации, приблизительно

равное 6,644 единицы информации.

Допустим,

нужно угадать одно число из набора чисел

от единицы до ста. По формуле Хартли

можно вычислить, какое количество

информации для этого требуется: I =

log2 100 6,644. Таким образом, сообщение

о верно угаданном числе содержит

количество информации, приблизительно

равное 6,644 единицы информации.

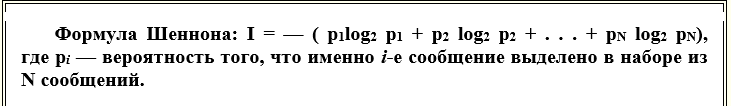

Определим теперь, являются ли равновероятными сообщения "первой выйдет из дверей здания женщина" и "первым выйдет из дверей здания мужчина". Однозначно ответить на этот вопрос нельзя. Все зависит от того, о каком именно здании идет речь. Если это, например, станция метро, то вероятность выйти из дверей первым одинакова для мужчины и женщины, а если это военная казарма, то для мужчины эта вероятность значительно выше, чем для женщины. Для задач такого рода американский учёный Клод Шеннон предложил в 1948 г. другую формулу определения количества информации, учитывающую возможную неодинаковую вероятность сообщений в наборе.

Легко заметить, что если вероятности p1, ..., pN равны, то каждая из них равна 1 / N, и формула Шеннона превращается в формулу Хартли. Помимо двух рассмотренных подходов к определению количества информации, существуют и другие. Важно помнить, что любые теоретические результаты применимы лишь к определённому кругу случаев, очерченному первоначальными допущениями. В качестве единицы информации Клод Шеннон предложил принять один бит (англ. bit — binary digit — двоичная цифра).

Вирусы их разновидности и борьба с ними

Компьютерный вирус - это самораспространяющийся в информационной среде программный код. Проникнув в компьютерную систему, вирус может ограничиться безобидными визуальными или звуковыми эффектами, но может и вызвать потерю или искажение данных, утечку личной и конфиденциальной информации

Классификация:

Загрузочный – внедряется в загрузочный сектор содержащий программу загрузки системного диска

Файловый - внедряются в основном в исполняемые файлы

Системный – проникают в системные модули и драйверы периферийных устройств в таблице расширения файлов и таблиц разделов

Сетевой – обитают в ПК сетях

Файлово – загрузочный – поражают загрузочные сектора дисков и файлы прикладных программ

По алгоритмам функционирования вирусы делятся на паразитирующие, ≪ Троянские кони ≫ , вирусы-невидимки, мутирующие.

Для обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными:

Программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях, и при обнаружении выдают соответствующее сообщение. Различают детекторы универсальные и специализированные.

Программы-доктора (фаги), не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к "лечению" файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры.

Программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов.

Вакцины (иммунизаторы) - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, "лечащие" этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Технология обеспечения безопасности компьютерных систем

Компьютерной системой называют совокупность аппаратных и программных средств, физических носителей информации собственно данных, а также персонала, обслуживающего переменные компоненты.

Во время эксплуатации же наибольший вред наносят вирусы.(вопрос №2)

Защиту от вирусов можно организовывать такую, как и защиту от несанкционированного доступа.

В настоящее время в США разработан стандарт оценок безопасности компьютерных систем. В нем учитываются четыре типа требований к компьютерным системам:

Требования к проведению последовательной политики безопасностииведение учета использования компьютерных системзависят друг от друга и обеспечиваются средствами, заложенными в систему, включаемыми в программные и аппаратные.

Нарушение доверияк компьютерным системам бывает вызвано нарушением культуры разработки программ: отказом от структурного программирования, неопределенным вводом и т.п. Для тестирования на доверие нужно знать архитектуру приложения, правила устойчивости его поддержания, тестовый пример.

Требования к документацииозначают, что пользователь должен иметь исчерпывающую информацию по всем вопросам. При этом документация должна быть лаконичной и понятной.

Только после оценки безопасности компьютерной системы она может поступить на рынок.

Эффективность программных средств защиты зависит от правильности действий пользователя, которые могут быть выполнены ошибочно или со злым умыслом. Поэтому следует предпринять следующие организационные меры защиты:

- включать систему паролей и сегментацию жесткого диска;

- обучение персонала технологии защиты;

- выработка правил архивирования;

- хранение отдельных файлов в шифрованном виде. Для шифровки файлов и защиты от несанкционированного копирования разработано много программ, например Catcher, Exeb и другие. Одним из методов защиты является скрытая метка файла. Метка (пароль) записывается в сектор на диске, который не считывается вместе с файлом, а сам файл размещается в другом месте, т.о. файл не удается открыть без знания метки.

Основные угрозы информационной безопасности

Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Компоненты автоматизированной информационной системы можно разбить на следующие группы:

аппаратные средства- компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства - дисководы, принтеры, контроллеры, кабели, линии связи и т.д.);

программное обеспечение- приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

данные- хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

персонал- обслуживающий персонал и пользователи.

Опасные воздействия на компьютерную информационную систему можно подразделить на случайные и преднамеренные. Причинами случайных воздействийпри эксплуатации могут быть: стихийных бедствий; отказы и сбои аппаратуры; ошибки в программном обеспечении; ошибки в работе персонала.Преднамеренные воздействия- это целенаправленные действия нарушителя. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник.

Наиболее распространенным и многообразным видом компьютерных нарушений является несанкционированный доступ(НСД). НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке. Проведем классификацию каналов НСД, по которым можно осуществить хищение, изменение или уничтожение информации:

Через человека:

хищение носителей информации;

чтение информации с экрана или клавиатуры;

чтение информации из распечатки.

Через программу:

перехват паролей;

дешифровка зашифрованной информации;

копирование информации с носителя.

Через аппаратуру:

подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т.д.

Компьютерные сети характерны тем, что против них предпринимают так называемые удаленные атаки. Нарушитель может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи.

Создание комплексной системы защиты информации

В первых публикациях по защите информации были изложены основные аксиомы, которые не утратили своей актуальности и по сей день. Первая аксиома: абсолютно надежную защиту создать нельзя. Система защиты информации может быть в лучшем случае адекватна потенциальным угрозам. Вторая аксиома: система защиты информации должна быть комплексной, то есть использующей не только технические средства защиты, но также административные и правовые. Третья аксиома: система защиты информации должна быть гибкой и адаптируемой к изменяющимся условиям.

Ниже приводится обобщенный перечень угроз и предлагается перечень мероприятий по защите данных:

Для защищаемых помещений угрозу составляют: радиозакладки и утечка информации по техническим каналам (акустический, виброакустический, акустоэлектрический, визуально-оптический). В качестве защиты от данных угроз применяется: проверка помещений на закладки и аттестация помещений.

Для системы электропитания и заземления угрозу составляют: утечка информации по цепям электропитания и заземления, а также вывод из строя системы воздействием электромагнитным излучением. Защита: размещение трансформаторных подстанций в пределах контролируемой зоны, установка контура заземления и установка фильтров на вводах первичного электропитания.

Для кабельной системы и пассивного оборудования сети передачи данных угрозу представляют: информационные наводки за счет параллельного пробега с техническими коммуникациями других сетей, несанкционированное подключение к кабельной магистрали и кроссам. Защита: экранирование магистральных линий, прокладка кабельной системы в коробах, физическая защита технических помещений и ограничение доступа к кроссам, применение ВОЛС.

Для активного сетевого оборудования сети передачи данных угрозу представляет: несанкционированное подключение к портам оборудования, перехват трафика, отключение электропитания, отказы и сбои аппаратуры. Защита: получение предписания на эксплуатацию, размещение в экранированных приборных стойках, физическая защита помещений и ограничение доступа к оборудованию, проверка программного обеспечения рабочих станций, серверов и его защита от несанкционированного изменения, применение устройств бесперебойного электропитания, резервирование оборудования.

Для средств вычислительной техники (серверы и рабочие станции) угрозу представляет: доступ к информации путем использования несанкционированного программного обеспечения, отключение электропитания, несанкционированный доступ к серверам и рабочему месту администратора, отказы и сбои аппаратуры. Защита:получение предписания на эксплуатацию, применение устройств бесперебойного электропитания, физическая защита помещений и ограничение доступа к оборудованию, резервирование оборудования, пространственное зашумление, применение сертифицированных программно-аппаратных комплексов защиты.

Для системного и прикладного программного обеспечения, а также данных угрозу представляет: нарушение целостности программного обеспечения, ошибки администратора, ошибки пользователя. Защита: применение сертифицированных программно-аппаратных комплексов защиты, применение программного обеспечения защиты от вирусов, резервное копирование, контроль со стороны администратора, обучение пользователей.

Угрозу может представлять рабочий персонал путем: хищения сменных носителей и бумажных копий документов, несанкционированного доступа к информации в ЛВС, неумышленных ошибок, компрометации паролей доступа и ключей шифрования. Защита: учет и соответствующее хранение сменных и бумажных носителей, отключение дисководов, применение сертифицированных программно-аппаратных комплексов защиты от несанкционированного доступа, разделение функций администрирования и контроля , организация и поддержание системы генерации паролей, организация скрытого контроля за работой персонала.

Криптосистемы

Криптографические методыявляются наиболее эффективными средствами защиты информации в автоматизированных системах (АС). А при передаче информации по протяженным линиям связи они являются единственным реальным средством предотвращения несанкционированного доступа.