Лекции Толстого / Толстой риски

.pdf

|

|

компрометации бизнес-операций и указывающих на |

|

|

|||

|

|

свершившуюся, предпринимаемую или вероятную реализацию |

|

||||

|

|

угрозы ИБ для активов организации ; |

|

|

|

||

|

• нежелательное или неожиданное событие ИБ |

|

|

||||

16 |

«Управление инцидентами ИБ» - это |

|

|

|

|

||

|

• |

процесс, состоящий из ряда подпроцессов, на вход которого |

|

||||

|

|

поступают данные, полученные в результате сбора и |

|

|

|||

|

|

протоколирования событий ИБ, а на выходе – информация о |

|

||||

|

|

причинах произошедшего инцидента ИБ, нанесенном |

|

|

|||

|

|

организации ущербе и мерах, которые необходимо принять для |

|

||||

|

|

того, чтобы инцидент ИБ не повторился вновь. |

|

|

|||

|

• процесс, направленный на уменьшение последствий от |

|

|

||||

|

|

инцидентов ИБ |

|

|

|

|

|

17 |

«Система управления инцидентами ИБ» - это часть общей системы |

|

|||||

|

управления организации, предназначенная для: |

|

|

||||

|

• обнаружения |

и регистрации, оценки, классификации и |

|

||||

|

|

приоритезации, |

всестороннего |

исследования, |

обработки, |

|

|

|

|

извлечения уроков и предотвращения инцидентов ИБ в |

|

||||

|

|

дальнейшем |

|

|

|

|

|

|

• уменьшение последствий от инцидентов ИБ |

|

|

||||

18 |

«Мониторинг ИБ» - это |

|

|

|

|

||

|

• постоянное наблюдение за объектами и субъектами, влияющими |

|

|||||

|

|

на обеспечение ИБ организации, а также сбор, анализ и |

|

|

|||

|

|

обобщение результатов наблюдений |

|

|

|

||

|

• проверка реализованных процедур обеспечения безопасности с |

|

|||||

|

|

целью оценки их эффективности и корректности, а также |

|

||||

|

|

разработки предложений по их совершенствованию |

|

|

|||

19 |

«Аудит ИБ» - это |

|

|

|

|

|

|

|

• наблюдение за объектами и субъектами, влияющими на |

|

|||||

|

|

обеспечение ИБ организации, а также сбор, анализ и обобщение |

|

||||

|

|

результатов наблюдений |

|

|

|

|

|

|

• периодический, независимый и документированный процесс |

|

|||||

|

|

получения свидетельств аудита и объективной их оценки с целью |

|

||||

|

|

установления степени выполнения в организации установленных |

|

||||

|

|

требований по обеспечению ИБ |

|

|

|

||

20 |

«Управление» - это |

|

|

|

|

|

|

|

• осуществление |

совокупности непрерывных взаимосвязанных |

|

||||

|

|

воздействий на объект (управляемую систему), выбранных из |

|

||||

|

|

множества возможных воздействий на основании информации о |

|

||||

|

|

поведении объекта и состоянии внешней среды для достижения |

|

||||

|

|

заданной цели |

|

|

|

|

|

|

• |

скоординированная деятельность по руководству организацией |

|

||||

21 |

«Менеджмент» - это |

|

|

|

|

|

|

|

• осуществление |

совокупности непрерывных взаимосвязанных |

|

||||

|

|

воздействий на объект (управляемую систему), выбранных из |

|

||||

|

|

множества возможных воздействий на основании информации о |

|

||||

|

|

поведении объекта и состоянии внешней среды для достижения |

|

||||

|

|

заданной цели |

|

|

|

|

|

|

• скоординированная деятельность по управлению и руководству |

|

|||||

|

|

организацией |

|

|

|

|

|

22 |

«Управление ИБ» - это |

|

|

|

|

||

|

• совокупность целенаправленных действий, осуществляемых для |

|

|||||

|

|

обеспечения |

нормального |

функционирования |

основных |

|

|

|

|

процессов и, |

в конечном |

счете, |

достижения бизнес целей |

|

|

организации посредством обеспечения защищенности ее информационной сферы.

•совокупность целенаправленных действий, осуществляемых для обеспечения ИБ

23«Защита информации» - это

•деятельность, направленная на предотвращение утечки защищаемой информации (конфиденциальность), несанкционированных и непреднамеренных воздействий (доступность, целостность) на защищаемую информацию;

•использование совокупности мер и средств защиты информации

24«Объект информатизации» - это

•совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией;

•совокупность средств обработки информации

22«Объект информатизации» - это

•совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией;

•совокупность средств обработки информации

23«Политика ИБ организации» - это

•совокупность правил по обеспечению ИБ в организации

•документация, определяющая высокоуровневые цели, содержание и основные направления и устанавливающая правила, процедуры, практические приемы и руководящие принципы обеспечения ИБ активов организации, которыми она руководствуется в своей деятельности.

24«Система управления ИБ организации» - это

•система, реализующая совокупность целенаправленных действий, осуществляемых для обеспечения нормального функционирования основных процессов и, в конечном счете, достижения бизнес-целей организации посредством обеспечения защищенности ее информационной сферы

•часть общей системы управления организации, основанная на подходе оценки и анализа бизнес-рисков, предназначена для разработки, внедрения, эксплуатации, постоянного контроля, анализа, поддержания и улучшения системы обеспечения ИБ, и включающая организационную структуру, политику, планирование действий, обязанности, установившийся порядок, процедуры, процессы и ресурсы в области ИБ

25«Процесс» - это

•совокупность взаимосвязанных или взаимодействующих видов деятельности, преобразующая входы в выходы и требующая для этого определенных ресурсов и управляющих воздействий (управления)

•множество из одной или нескольких упорядоченных во времени, логически связанных и завершенных видов деятельности, в совокупности поддерживающих деятельность организации и реализующих ее политику, направленную на достижение поставленных целей

26«Технический регламент в РФ» - это

•документ, который принят федеральным законом, или указом Президента Российской Федерации, или постановлением Правительства Российской Федерации и устанавливает

обязательные для применения и исполнения требования к объектам технического регулирования

•документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции… услуг

27«Стандарт в РФ» - это

•документ, который принят федеральным законом, или указом Президента Российской Федерации, или постановлением Правительства Российской Федерации и устанавливает обязательные для применения и исполнения требования к объектам технического регулирования

•документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции… услуг

28Перечень видов безопасности, для обеспечения которых в РФ принимаются технические регламенты:

•безопасность эксплуатации и утилизации машин и оборудования

•безопасность эксплуатации зданий, строений, сооружений и безопасное использование прилегающих к ним территорий

•пожарная безопасность

•биологическая безопасность

•электромагнитная совместимость

•информационная безопасность

•экологическая безопасность

•ядерная и радиационная безопасность

Раздел 2. Концептуальные подходы к обеспечению ИБ

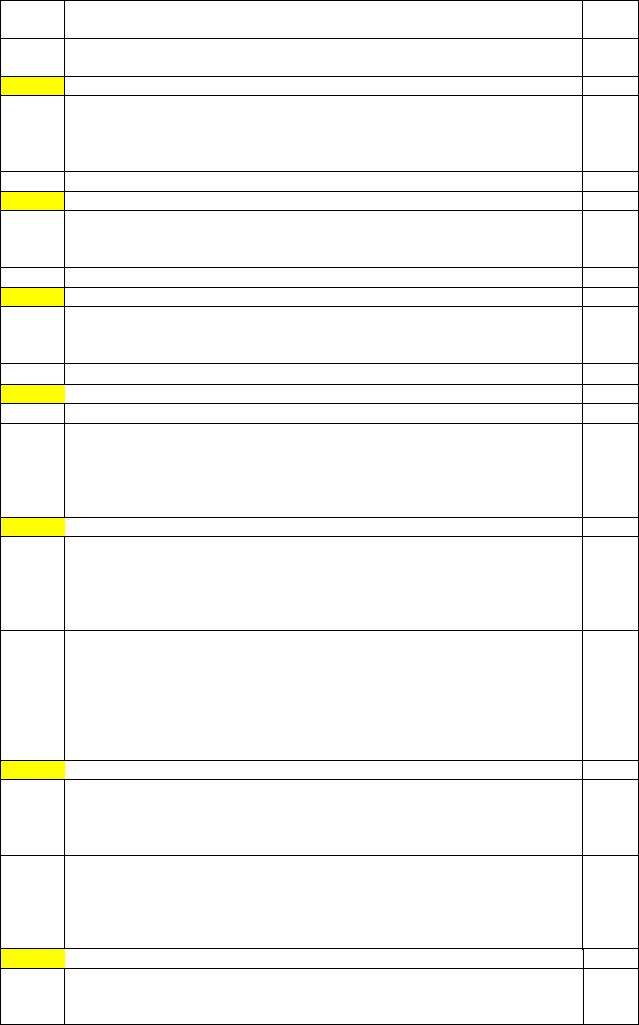

№ |

|

Тест |

Прав. |

|

|

Альтернативные ответы |

ответ |

1 |

Недостатки традиционного подхода к обеспечению ИБ: |

|

|

|

• Деградация мер и средств защиты информации с временем их |

|

|

|

|

использования |

|

|

• |

Изменчивость (стохастичность) бизнеса |

|

|

• Обеспечение ИБ, в отличие от бизнеса, не имеет механизмов |

|

|

|

|

самоконтроля |

|

|

• Эффективность деятельности по обеспечению ИБ реально |

|

|

|

|

проявляется только в момент атак |

|

|

• Изменение нормативной базы обеспечения ИБ |

|

|

|

• Своевременность обнаружения проблем в области обеспечения |

|

|

|

|

ИБ |

|

|

• Рост масштабов и сложности самих задач ОИБ организации |

|

|

2 |

Основные идеи современного подхода к обеспечению ИБ: |

|

|

|

• Эффективность обеспечения ИБ определяется эффективностью |

|

|

|

|

управления |

|

|

• Основной целью деятельности службы ИБ организации является |

|

|

|

|

содействие бизнесу – целям деятельности организации. |

|

|

• Менеджмент рисков ИБ – основа деятельности по обеспечению |

|

|

|

|

ИБ |

|

|

• Контроль обеспечения ИБ является элементом управления ИБ |

|

|

|

• Соответствие современной нормативной базе по обеспечения ИБ |

|

|

3 |

Процессы по обеспечению ИБ - это: |

|

|

|

• |

вид вспомогательных процессов, реализующих поддержку |

|

|

|

(обеспечение) процессов основной деятельности организации в |

|

|

|

целях достижения ею максимально возможного результата |

|

|

• вид процессов основной деятельности организации в целях |

|

|

|

|

достижения ею максимально возможного результата |

|

4 |

Основные составляющие управления ИБ: |

|

|

|

• |

Управление рисками ИБ |

|

|

• |

Управление инцидентами ИБ |

|

|

• Управление документооборотом в области ИБ |

|

|

|

• Проверка и оценка деятельности по управлению ИБ |

|

|

|

• Взаимодействие с управлением непрерывностью бизнеса |

|

|

5 |

Цель управления ИБ в организации заключается в гарантировании того, |

|

|

|

что соответствующие мероприятия по ОИБ осуществляются таким |

|

|

|

образом, что в текущий момент надлежащим образом: |

|

|

|

• |

снижены риски ИБ |

|

|

• осуществляются инвестиции в обеспечение ИБ |

|

|

|

• руководство ознакомлено со всеми осуществляемыми |

|

|

|

|

мероприятиями |

|

|

• верно сформулированы критерии оценки эффективности |

|

|

|

|

обеспечения ИБ |

|

|

• |

защищены информационные активы |

|

6 |

Процесс управления ИБ ИТТ: |

|

|

|

• интегрируется в общий процесс управления ИТТ |

|

|

|

• является самостоятельным процессом управления |

|

|

|

• основывается на определенных принципах |

|

|

|

|

|

|

|

• |

имеет определенные этапы |

|

|

|

|

|

7 |

Этапы процесса управления ИБ ИТТ: |

|

|

|

• анализ требований по ОИБ ИТ |

|

|

|

• разработка плана выполнения этих требований |

|

|

|

• |

коррекция этого плана |

|

|

• реализация положений выработанного плана |

|

|

|

• управление и административный контроль над процессом |

|

|

|

|

управления ИБ ИТТ |

|

|

• |

подготовка отчетных документов |

|

8 |

Функции системы управление ИБ |

|

|

|

• реализация целенаправленного, систематического и комплексного |

|

|

|

|

подхода к управлению ИБ защищаемых активов |

|

|

• |

объединение всех применяемых в организации защитных и |

|

|

|

организационных мер в комплексную систему защиты |

|

|

|

информации (КСЗИ) |

|

|

• установление взаимосвязей процессов и подсистем обеспечения |

|

|

|

|

ИБ в КСЗИ |

|

|

• осуществление процессов выполнения политики ИБ |

|

|

|

• охватывает людей, процессы и ИТ-структуру организации |

|

|

9 |

Охватывает ли система управления людей и ИТ-структуру организации? |

|

|

|

• |

Да |

|

|

• |

Нет |

|

10 |

Что входит в систему обеспечения ИБ? |

|

|

|

• Комплексная система защиты информации |

|

|

|

• |

Система управления ИБ |

|

|

• Система управления ресурсами организации |

|

|

11 |

Установите правильный порядок реализации модели Деминга по |

|

|

|

управлению процессами. Составляющие модели: действие (1), |

|

|

|

выполнение (2), проверка (3), планирование (4) |

|

|

|

• |

4-2-3-1 |

|

|

• |

1-2-3-4 |

|

|

• |

2-3-4-1 |

|

|

• |

3-4-1-2 |

|

|

• 2-3-1-4 |

|

|

12 |

Определите правдивость следующего утверждения: |

|

|

|

|

Система управления ИБ позволяет четко установить, как |

|

|

взаимосвязаны процессы и подсистемы обеспечения ИБ, кто за них |

|

|

|

отвечает, какие финансовые и трудовые ресурсы необходимы для их |

|

|

|

эффективного функционирования. |

|

|

|

• |

Да |

|

|

• |

Нет |

|

13 |

Может ли событие ИБ не быть инцидентом ИБ? |

|

|

|

• |

Да |

|

|

• |

Нет |

|

14 |

Может ли инцидент ИБ не быть событием ИБ? |

|

|

|

• |

Да |

|

|

• |

Нет |

|

15 |

Типовые действия в рамках процесса управления инцидентом ИБ: |

|

|

|

• |

идентификация инцидента ИБ |

|

|

• разработка плана реагирования на инцидент ИБ |

|

|

|

• реагирование на инцидент ИБ |

|

|

|

• |

разработка плана восстановления после инцидента ИБ |

|

|

• восстановление после инцидента ИБ |

|

|

|

• |

разработка плана последующих действий по инциденту ИБ |

|

|

• последующие действия по инциденту ИБ |

|

|

16 |

Цель управления инцидентами ИБ – обеспечение следующих основных |

|

|

|

условий: |

|

|

|

• события ИБ обнаружены и эффективно обработаны |

|

|

|

• идентифицированные инциденты ИБ оценены, и реагирование на |

|

|

|

|

них осуществлено наиболее целесообразным и результативным |

|

|

|

способом |

|

|

• снижение потерь от инцидентов ИБ |

|

|

|

• уменьшение влияния угроз ИБ |

|

|

17 |

Какая подсистема (ПС) не входит в функциональную группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

|

• ПС ЗИ от несанкционированного доступа |

|

|

|

• ПС ЗИ от вредоносного кода |

|

|

|

• ПС ЗИ от утечки по техническим каналам |

|

|

|

• |

ПС физической ЗИ |

|

18 |

Какая подсистема (ПС) не входит в функциональную группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

|

• |

ПС криптографической ЗИ |

|

|

• ПС обеспечения целостности, сохранности и доступности |

|

|

|

• ПС ЗИ при внешнем информационном взаимодействии |

|

|

|

• ПС организации режима конфиденциальности/ секретности |

|

|

19 |

Какая подсистема (ПС) не входит в функциональную группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

|

• ПС секретного и конфиденциального делопроизводства |

|

|

|

• ПС обеспечения целостности, сохранности и доступности |

|

|

|

• ПС ЗИ при внешнем информационном взаимодействии |

|

|

|

• Программное обеспечение и технические устройства, |

|

|

|

|

реализующие определенный набор функция ЗИ |

|

20 |

Какая подсистема (ПС) не входит в поддерживающую группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

|

• ПС секретного и конфиденциального делопроизводства |

|

|

|

• |

ПС физической ЗИ |

|

|

• ПС организации режима конфиденциальности/ секретности |

|

|

|

• Программное обеспечение и технические устройства, |

|

|

|

|

реализующие определенный набор функция ЗИ |

|

21 |

Какая подсистема (ПС) не входит в поддерживающую группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

|

• ПС обеспечения целостности, сохранности и доступности |

|

|

|

• |

ПС физической ЗИ |

|

|

• ПС организации режима конфиденциальности/ секретности |

|

|

|

• Программное обеспечение и технические устройства, |

|

|

|

|

реализующие определенный набор функция ЗИ |

|

22 |

Какая подсистема (ПС) не входит в поддерживающую группу |

|

|

|

|

подсистем защиты информации (ЗИ) Комплексной системы |

|

|

|

защиты информации? |

|

•ПС ЗИ при внешнем информационном взаимодействии

•ПС физической ЗИ

•ПС организации режима конфиденциальности/ секретности

•Программное обеспечение и технические устройства, реализующие определенный набор функция ЗИ

Раздел 3. Комплексная система защиты информации

№ |

|

|

Тест |

|

Прав. |

|

|

Альтернативные ответы |

|

ответ |

|

1 |

Несанкционированный доступ к информации (НСД) – это: |

|

|||

|

• |

Доступ к информации, нарушающий правила разграничения |

|

||

|

|

доступа с использованием штатных средств, предоставляемых |

|

||

|

|

средствами вычислительной техники или автоматизированными |

|

||

|

|

системами |

|

|

|

|

• |

Доступ к информации субъектов, не имеющих права доступа |

|

||

|

• |

Доступ к информации с нарушением правил разграничения |

|

||

|

|

доступа |

|

|

|

2 |

Авторизованный пользователь – это: |

|

|

||

|

• |

пользователь, прошедший авторизацию |

|

|

|

|

• пользователь, получивший доступ к информации |

|

|

||

3 |

Авторизация – это: |

|

|

|

|

|

• |

предоставление прав доступа |

|

|

|

|

• |

присвоение идентификационных данных |

|

|

|

4 |

Правила разграничения доступ – это: |

|

|

||

|

• |

совокупность правил, регламентирующих права |

доступа |

|

|

|

|

субъектов доступа к объектам доступа |

|

|

|

|

• |

присвоение идентификационных данных |

|

|

|

5 |

Роль монитора обращений в системе ЗИ от несанкционированного |

|

|||

|

доступа: |

|

|

|

|

|

• управление доступом субъекта доступа к объекту доступа |

|

|||

|

• получение данных о правилах разграничения доступа к объекту |

|

|||

|

|

доступа и о правах доступа субъекта доступа |

|

|

|

6 |

В какой модели ЗИ от НСД используется матрица доступа? |

|

|||

|

• |

Дискреционная модель |

|

|

|

|

• |

Мандатная модель |

|

|

|

7 |

В какой модели ЗИ от НСД не используется матрица доступа? |

|

|||

|

• |

Дискреционная модель |

|

|

|

|

• |

Мандатная модель |

|

|

|

8 |

Ролевая модель ЗИ от НСД – это: |

|

|

|

|

|

• управление доступом и назначение полномочий не реальным |

|

|||

|

|

пользователям, а абстрактным (не персонифицированным) ролям, |

|

||

|

|

представляющим участников определенного процесса обработки |

|

||

|

|

информации. |

|

|

|

|

• |

Модель, основанная на правилах секретного документооборота, |

|

||

|

|

принятых в государственных учреждениях многих стран. |

|

||

9 |

Мандатная модель ЗИ от НСД – это: |

|

|

||

|

• управление доступом и назначение полномочий не реальным |

|

|||

|

|

пользователям, а абстрактным (не персонифицированным) ролям, |

|

||

|

|

представляющим участников определенного процесса обработки |

|

||

|

|

информации. |

|

|

|

|

• |

Модель, основанная на правилах секретного документооборота, |

|

||

|

|

принятых в государственных учреждениях многих стран. |

|

||

10 |

Идентификация в системе ЗИ от НСД – это: |

|

|

||

|

• |

присвоение субъектам и |

объектам доступа идентификатора и |

|

|

|

|

(или) сравнение предъявляемого идентификатора |

с перечнем |

|

|

|

|

присвоенных идентификаторов |

|

|

|

|

• |

проверка принадлежности |

субъекту доступа предъявленного им |

|

|

|

|

идентификатора, подтверждение подлинности |

|

|

|

11 |

Аутентификация в системе ЗИ от НСД – это: |

|

|

|

|

|

|

||||

|

• |

присвоение субъектам и |

объектам доступа |

|

идентификатора |

и |

|

||||

|

|

(или) сравнение предъявляемого идентификатора с перечнем |

|

||||||||

|

|

присвоенных идентификаторов |

|

|

|

|

|

|

|||

|

• |

проверка принадлежности |

субъекту доступа предъявленного им |

|

|||||||

|

|

идентификатора, подтверждение подлинности |

|

|

|

||||||

12 |

Процесс аутентификация субъекта доступа в системе ЗИ от НСД – это |

|

|

||||||||

|

ответ на вопрос: |

|

|

|

|

|

|

|

|

|

|

|

• |

Кто ты? |

|

|

|

|

|

|

|

|

|

|

• Чем докажешь, что это ты? |

|

|

|

|

|

|

|

|||

13 |

Процесс идентификация субъекта доступа в системе ЗИ от НСД – это |

|

|

||||||||

|

ответ на вопрос: |

|

|

|

|

|

|

|

|

|

|

|

• |

Кто ты? |

|

|

|

|

|

|

|

|

|

|

• Чем докажешь, что это ты? |

|

|

|

|

|

|

|

|||

14 |

Что используется при идентификации в системе ЗИ от НСД? |

|

|

|

|||||||

|

• |

ФИО, login, pin, … |

|

|

|

|

|

|

|

|

|

|

• |

Фотография (паспорт), отпечаток пальца, … |

|

|

|

|

|

||||

15 |

Что используется при аутентификации в системе ЗИ от НСД? |

|

|

|

|||||||

|

• |

ФИО, login, pin, … |

|

|

|

|

|

|

|

|

|

|

• |

Фотография (паспорт), отпечаток пальца, … |

|

|

|

|

|

||||

16 |

К основными функциями системы разграничения доступа относятся: |

|

|

||||||||

|

• реализация |

правил |

разграничения |

доступа |

субъектов |

и |

их |

|

|||

|

|

процессов к данным; |

|

|

|

|

|

|

|

|

|

|

• |

авторизация (идентификация и аутентификация) субъектов и |

|

|

|||||||

|

|

поддержание привязки субъекта к процессу, |

выполняемому для |

|

|||||||

|

|

субъект |

|

|

|

|

|

|

|

|

|

17 |

К основными функциями обеспечивающих средств для системы |

|

|

|

|||||||

|

разграничения доступа относятся: |

|

|

|

|

|

|

|

|||

|

• реализация |

правил |

разграничения |

доступа |

субъектов |

и |

их |

|

|||

|

|

процессов к данным; |

|

|

|

|

|

|

|

|

|

|

• |

авторизация (идентификация и аутентификация) субъектов и |

|

|

|||||||

|

|

поддержание привязки субъекта к процессу, |

выполняемому для |

|

|||||||

|

|

субъекта |

|

|

|

|

|

|

|

|

|

18 |

Физический доступ - это: |

|

|

|

|

|

|

|

|

||

|

• |

доступ к объекту доступа, включая доступ в помещение, в |

|

||||||||

|

|

котором расположен объект доступа |

|

|

|

|

|

|

|||

|

• доступ к ресурсу доступа, в том числе удаленный, реализуемый с |

|

|||||||||

|

|

использованием вычислительных сетей, каналов и (или) линий |

|

|

|||||||

|

|

связи |

|

|

|

|

|

|

|

|

|

19 |

Логический доступ - это: |

|

|

|

|

|

|

|

|

||

|

• |

доступ к объекту доступа, включая доступ в помещение, в |

|

||||||||

|

|

котором расположен объект доступа |

|

|

|

|

|

|

|||

|

• доступ к ресурсу доступа, в том числе удаленный, реализуемый с |

|

|||||||||

|

|

использованием вычислительных сетей, каналов и (или) линий |

|

|

|||||||

|

|

связи |

|

|

|

|

|

|

|

|

|

20 |

Составляющие ресурса доступа - это: |

|

|

|

|

|

|

||||

|

• |

программная составляющая (программное обеспечение – ПО) - |

|

||||||||

|

|

встроенное, системное, ПО серверов приложений, и прикладное |

|

||||||||

|

|

ПО, используемое для обработки, передачи и (или) хранения |

|

||||||||

|

|

информации |

|

|

|

|

|

|

|

|

|

|

• |

информационная составляющая - информация, обрабатываемая, |

|

|

|||||||

|

|

хранящаяся и (или) передаваемая с использованием средств |

|

|

|

||||||

|

|

вычислительной техники |

|

|

|

|

|

|

|

||

|

• помещения, в которых находятся средства вычислительной |

|

|

|

|

техники |

|

21 |

Категории паролей, используемые для организации логического доступа: |

|

|

|

• |

пользовательские пароли |

|

|

• |

административные пароли |

|

|

• |

операторские пароли |

|

|

• |

технические пароли |

|

|

• пароли для входа в помещения, где находятся средства |

|

|

|

|

вычислительной техники |

|

22 |

Структура паролей должна соответствовать следующим требованиям: |

|

|

|

• |

определенная длина пароля |

|

|

• |

в пароле могут присутствовать любые символы |

|

|

|

|

|

|

• пароль не должен включать в себя легко вычисляемые сочетания |

|

|

|

|

символов |

|

|

• |

технические пароли |

|

23 |

Вредоносная программа – это: |

|

|

|

• |

программный код с потенциально опасными последствиями |

|

|

|

действия; |

|

|

• программный код, несанкционированно загруженный в |

|

|

|

|

вычислительную систему |

|

|

|

|

|

24 |

Вредоносная программа может: |

|

|

|

• скрывать признаки своего присутствия в программной среде ЭВМ |

|

|

|

• обладать способностью к самодублированию |

|

|

|

• |

разрушать код программ в оперативной памяти |

|

|

• искажать, блокировать и / или подменять выводимую |

|

|

|

|

информацию. |

|

|

• |

разрушить компьютер |

|

25 |

Виды вредоносных программ: |

|

|

|

• |

компьютерные вирусы |

|

|

• |

троянские программы |

|

|

• |

компьютерные черви |

|

|

• программные (программно-аппаратные) закладки |

|

|

26 |

Компьютерный вирус – это вредоносная программа: |

|

|

|

• распространяющая свои копии по ресурсам компьютера |

|

|

|

• |

существующая в компьютере отдельным файлом и ищущая |

|

|

|

уязвимости в сети или системе для дальнейшего распространения |

|

|

|

себя. |

|

|

• |

не самовоспроизводящаяся и не распространяющаяся сама по |

|

|

|

себе, но осуществляющая различные несанкционированные |

|

|

|

действия |

|

|

• |

преднамеренно внесенная в ПО, которая при определенных |

|

|

|

условиях инициируют выполнение не описанных в документации |

|

|

|

функций ПО, приводящих к нарушению конфиденциальности, |

|

|

|

доступности или целостности обрабатываемой информации. |

|

27 |

Компьютерный червь – это вредоносная программа: |

|

|

|

• распространяющая свои копии по ресурсам компьютера |

|

|

|

• |

существующая в компьютере отдельным файлом и ищущая |

|

|

|

уязвимости в сети или системе для дальнейшего распространения |

|

|

|

себя. |

|

|

• |

не самовоспроизводящаяся и не распространяющаяся сама по |

|

|

|

себе, но осуществляющая различные несанкционированные |

|

|

|

действия |

|