Иваненко / shporaaa

.docx

|

8. АС, ее составные части АС - частный случай системы; система, состоящая из персонала и комплекса средств автоматизации ее деятельности, реализующие информационную технологию (или ИТ) выполнения установленных функций. Составные части АС (компоненты):

9. Разновидности ИС (мб АС?) АС управления (АСУ) – разновидность АС; комплекс аппаратных и программных средств, предназначенный для управления различными процессами в рамках технологического процесса, производства, предприятия. АСУ:

АС:

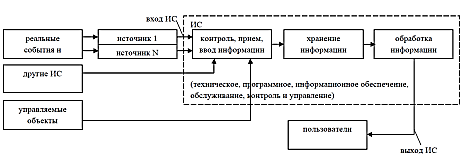

10. ИС, ее сходства и различия от АС Информационная система (ИС) – АС или ее часть, результатом работы которой является представление выходной информации для ее последующего использования. Современные информационные системы выполняют свои функции, посредством сбора, хранения и обработки информации, на основе интеграции возможностей человека, компьютера, различного рода программных и технических средств и связи. Отличительные особенности ИС:

ИС ориентирована на достижение целей более объемлющих систем с учетом условий использования, потенциальных угроз, выделенных ресурсов, функциональных возможностей источника информации и взаимодействия с другими системами.

11. Типовая структура ИС

12. Основные стадии жизненного цикла АС и основные итоги Для АС существует 6 основных типовых стадий: 1. Замысел 2. Разработка 3. Производство 4. Эксплуатация 5. Сопровождение 6. Списание Основные итоги стадий Замысел 1) установление новых концепций, предлагающих новые возможности с целью повышения производительности труда или уменьшения затрат или улучшения физических свойств системы; 2)оценка осуществимости замысла и решений с учетом технических и экономических требований; 3)подготовка и разработка базовых и предварительных требований системы; 4) концепция выполнения всех последующих стадий; Разработка 1) уточненные системные требования, проектный бюджет, базовые сроки выполнения и оценки затрат владельца системы; 2)архитектура системы (эл-ты аппаратного и программного обеспечения, персонал и интерфейс); 3) подтверждение того, что система соотв-ет треб-ям заказчика и системным треб-ям, что система м.б. допущена к производству; 4) уточненные треб-ия к обеспеч-щим системам; 5)техническая документация — диаграммы и чертежи аппаратного обечпечения, документация по проектированию ПО, процедура обслуживания, условия списания и т.д.; 6) уточненные оценки затрат по последующим этапам. Производство 1)передача укомплектованной продукции заказчику или в канал распределения. Эксплуатация: 1)Главный итог: установленная система, устойчиво выполняющая требования, опытный персонал, оценка производительности и затрат, идентификация проблем и недостатков и оповещение об этом заинтересованных лиц, критерии перехода на стадию списания. Списание 1) прекращение эксплуатации системы, включая ее ликвидацию, обновление или переработку в соотв-вии с законодательством в области здравоохранения, безопасности, сохранения тайны и охраны окр-щей среды; 2) планы и процедуры передачи обеспечения ф-ных возм-тей в новой системе; 3) уничтожение отходов; 4) возвращение окр. среды к первоначальному состоянию (или к оговоренному состоянию); 5) архивированные эл-ты; 6)перемещение, перевод или увольнение обслуживающего персонала; 7) соотв-вие кр-ям завершения стадии списания.

13. Средства защиты информации •технические: o физические (автономно функционирующие механические, электрические, электронные и другие устройства и системы, создающие различные физические препятствия на пути распространения дестабилизирующего фактора; например: охранная сигнализация; охрана телевидения, средств связи; магнитные карты ); o аппаратные ( электронные и электронно-механические устройства, схемно встраиваемые в аппаратуру АС или сопрягаемые с ней с целью реализации функций ЗИ ); • программные (спец. пакеты программ, решающие проблемы ЗИ); • организационные (мероприятия, предусматриваемые предприятием); • законодательные (законы и другие нормативно-правовые акты, в которых регламентируются права и обязанности для всех субъектов, имеющих отношение к функционированию АС, а также устанавливается ответственность за действия, которые могут привести к нарушению ИБ системы ); • морально-этические (моральные нормы и правила общества или конкретного коллектива, соблюдение которых способствует ЗИ ); • криптографические методы.

14. Способы защиты информации Способы ЗИ: 1) создание препятствий на пути распространения дестабилизирующего фактора (блокировка программы, кот-ая не позволит выйти за опр-ые пределы); 2) маскировка защ-мой инф-ции (инф-ция преобразуется так, что она либо не доступна, либо доступ к ней сильно затруднен); 3) регламентация — разработка и реализация комплекса мероприятий, в рез-те кот-го затрудняется воздействие дестабилизир-го фактора; 4) принуждение (пользователи и персонал под угрозой ответственности вынуждены вып. все правила обработки инф-ции); 5) побуждение (пользователи и персонал вып. все правила обработки инф-ции ради получения поощрения).

15. Система защиты информации Система защиты информации (СЗИ) – организованная совокупность всех средств, методов и мероприятий, предусматриваемых в АС, для решения в ней выбранных задач защиты. Все ресурсы для ЗИ должны объединяться в единую целостную систему, самостоятельную подсистему АС (функциональная подсистема).

16. Основные требования к СЗИ К СЗИ предъявляются различные требования, главными из кот-ых являются: • : комплексность o целевая (в рамках единой концепции решает 2 или более разноплановых задач); o инструментальная(для решения одной и той же задачи разноплановых инструментальных средств); o всеобщая (целевая + инструментальная); • Адаптируемость (способность СЗИ к приспособлению к изменениям в самой АС). Другие требования: − функциональные требования (удовл-ие всем треб-ям по ЗИ); − эргономические требования (минимизация помех польз-ям АС); − экономические требования (минимизация затрат на АС [достигается максимальным использованием серийных средств]); − технические требования (комплексное использ-ие СрЗИ и оптимизация архитектуры); − организационные требования (обеспечивают простоту эксплуатации и структурирование всех компонентов АС).

17. Комплексность ЗИ o целевая (в рамках единой концепции решает 2 или более разноплановых задач); o инструментальная(для решения одной и той же задачи разноплановых инструментальных средств); o всеобщая (целевая + инструментальная);

18. Управление деятельностью СЗИ -Частный случай управления в системах организации 4 функции управления: 1) планирование управления технической деятельностью (разработка рациональной программы предстоящих действий); 2) оперативно-диспетчерское управление (регулирование быстро протекающих процессов в реальном времени); 3) календарно-плановое руководство (периодич контроль и принятие управленческих решений); 4) обеспечение повседневной деятельностью (предоставление ресурсов для эффективного управления СЗИ).

19. Тенденции развития АС с точки зрения ЗИ Устойчивые тенденции в современном об-ве, кот-ые влияют на развитие и использ-ие СЗИ: 1) массовое насыщение предприятия средствами выч. техники; 2) сращивание традиционных и автоматизированных технологий обработки инф-ции с неуклонным ростом доли бумажных; 3) непосредственный доступ к инф-ым ресурсам АС массой польз-лей, не явл-хся профессиональными программистами; 4) сопряжение СВТ в локальные и территориально распределенные выч. сети; 5) все более интенсивное превращение инф-ых массивов, а также программных продуктов в интеллектуальную собственность и в товары.

20. Семирубежная модель СЗИ Рубеж защиты – организованная совокупность всех средств, методов и мероприятий, используемых на соответствующем элементе системы для ЗИ; типовые проектные решения. Рубежи(совокупность всех средств для обеспечения ЗИ): 1) территория, занимаемая АС; 2) здание на территории; 3) помещение внутри здания, где расположены ресурсы защ-мой системы; 4) ресурсы обработки и хранения инф-ции, а также сама инф-ция; 5) линии связи в пределах одного здания; 6) линии связи между различными зданиями; 7) линии связи вне контролируемой территории.

21.Угрозы, их классы и источники Угроза — это совокупность явлений, факторов и условий, создающих опасность нарушения статуса инф-ции. 3 класса угроз: • природные (бури [в т.ч. магнитные], тайфуны, пожары, радиоактивные излучения); • технические (отключение/колебание напряжения электропитания, отказы и сбои аппаратно-программных средств, ПЭМИН, утечки через каналы связи); •созданные людьми: o непреднамеренные (усталость, недобросовестность); o преднамеренные (специально). Источники угроз: Вред информации м. нанести люди: − сотрудники данного предприятия; − лица, не работающие на предприятии, но имеющие доступ к защищаемой инф-ции; − сотрудники госорганов разведки других стран и разведслужб; − лица из криминальных структур и хакеры. Причины: • стремление к материальной выгоде (желание подзаработать); • стремление нанести вред (руководству, коллеге, гос-ву); • стремление к бескорыстной услуге коллеге (своему приятелю или родственнику); • стремление продвинуться по службе; • стремление обезопасить себя от угроз, шантажа и насилия; • физическое воздействие со стороны злоумышленника. Специальные программы, которые скрытно или преднамеренно внедряются в ПО: • электронные вирусы; • троянские кони; • компьютерные черви.

|

22. Объекты с повышенными требованиями к ЗИ Объекты, к кот-ым предъявляются повышенные треб-ия: • военные объекты стратегического назначения; • ОВ объекты промышл. комплекса; • объекты системы правительст. связи; • объекты атомно энергетического комплекса. 23.Показатели надежности техники Надежность — это св-во объекта сохранять во времени в установленных пределах значения всех параметров, хар-щих способность объекта выполнять треб-мые ф-ции в заданных режимах и усл-ях применения. Надежность — сложное св-во. В завис-ти от сложности объекта, усл-ий применения может складываться из:

или определенных сочетаний этих свойств. Безотказность — св-во объекта непрерывно сохр-ть работоспособное состояние в течение некот-го времени. Ремонтопригодность — св-во объекта, закл-ся в приспособленности к поддержанию и восстановлению работоспособного состояния путем технического обслуживания и ремонта. 24.Состояния работоспособности технических систем В основе характеристик (или показателей) надежности лежат понятия о возможных состояниях системы. Возможные состояния системы:

25.Виды отказов Отказ в аппаратуре – физическое разрушение части объекта, для устранения отказа, как правило, требуется вмешательство ремонтников, использование резервных компонент. Отказ ПО – вследствие нарушения кодов записи, искажения или потери данных, нарушения нормального хода вычислительного процесса. Виды отказов: 1) устойчивый отказ (требуют специальных мер по восстановлению работоспособности); 2) сбой (самоустраняющийся отказ); 3) перемежающийся отказ (многократно повторяющийся сбой, как правило для его устранения требуется вмешательство); Другие: 4) внезапный отказ (характеризуется скачкообразным изменением к.-л. параметра); 5) постепенный отказ; 6) невосстанавливаемый. 26.Особенности отказов техники в программном обеспечении В комплексе программ отказ происходит вследствие: 1. нарушения последовательности команд; 2. искажения данных; 3. нарушения кодов записи программ; 4. нарушения кода вычисления. Проявление отказа в ПО: 1. программная остановка; 2. зацикливание; 3. пропуск исполнения программы; 4. искажение данных; 5. нарушение порядка величин. 27.Жизненный цикл программного обеспечения Этапы ЖЦ ПО: 1) системный анализ 2) проектирование 3) реализация 4) отладка 5) сопровождение 1. Системный анализ Изучение и определение задачи, которую нужно решить. Основной итог — общая формулировка того, что должно делать ПО. 2. Проектирование Преобразование проблемы и поставленной задачи в конкретные требования составления программы (какова последовательность программирования и т.д.). Основной итог — получение проекта (конкретных требований, которые нужно реализовать на определенном ЯП). Проект может представлять собой текст или блок-схему, либо таблицы. Основная проблема — определение момента завершения проектирования. Решение этой проблемы зависит от конкретных условий, от опыта и квалификации проектировщика. 3. Реализация Исходные данные — алгоритм, требования. Происходит процесс написания программы, ввод ее в память и выявление синтаксических ошибок. 4. Отладка Начинается с момента, когда программа введена в память, дает в основном правильные результаты, отсутствует или удалено большинство синтаксических ошибок. Отладка состоит из:

5. Сопровождение Программа сдана заказчику, принята в эксплуатирование. Сопровождение — поддержание работоспособности программы. Сопровождение включает:

28.Виды и характеристики ошибок программного обеспечения Ошибки в программах: технологические (подготовка машинных носителей, ввод программы в память, вывод данных на средства отображения) -программные (неправильная запись на языке программирования, ошибки при трансляции) -алгоритмические (некорректная постановка задачки, ошибка в условиях решения, погрешности в алгоритмах) -системные (отклонение функционирования программы в реальных системах от предполагавшегося при проектировании) 29.Классы программ по длинельности их жизненного цикла По длительности жизненного цикла программы делятся на:

30.Основные режимы функционирования программы 1. Режим начального пуска Реализуется перед запуском АС в работу. Установка исходных данных и передача управления на начало программы. 2. Режим функции контроля управляющей системой Тесно связан с режимом пуска и содержит тесты для проверки с помощью ЭВМ основных элементов управляющей системы и управляемого объекта. Выдача персоналу исходных данных по результатам проверки. Осуществляет периодическую проверку оборудования системы в процессе функционирования. 3. Рабочий режим В зависимости от загрузки системы существует 3 подрежима:

31.Корректные и надежные программы Надежность и корректность программы — не одно и то же! Корректность (правильность) программы:

Для надежной программы необходимо быстрое восстановление. Формально правильная программа может быть ненадежной (конфликт данных, например данные поступают слишком быстро). 32.Методы программного восстановления, характеристики процесса контроля и восстановления Этапы контроля:

Количественные характеристики процесса контроля и восстановления:

Методы программного восстановления:

33.Тестирование программ Тестирование — процесс выполнения программы с целью определения места ее некорректного функционирования. Тестирование = проверка выполнения требований (с точки зрения заказчика) + проверка структуры программы (с точки зрения программиста). Методы тестирования:

34.Методы испытания программ на надежность Основная цель испытаний ПО – установление соответствия ПО требованиям ТЗ и другим руководящим документам; проверяется достоверность и качество технической документации. Программы испытаний – план проведения серии различных экспериментов (последовательность и объем операций, их достоверность). Разделы программы испытаний:

Методы испытаний программ (в теории надежности):

35.Избыточность при создании программного обеспечения 3 вида избыточности: 1) временная; 2) программная; 3) информационная; Главная задача избыточности — ограничение или исключение возможности аварийных последствий. Временная избыточность (ВИ) Использует некоторые части производительности ЭВМ для контроля работы программ. Используется для контроля и обнаружения искажений, динамического принятия решений. Программная избыточность (ПИ) Заключается в применении нескольких вариантов программ, которые либо отличаются методом решения задач, либо отличаются программной реализацией одного и того же метода. Программная избыточность — обязательная часть для реализации других видов избыточности. Информационная избыточность (ИИ) Дублирование исходных и промежуточных данных обрабатываемых программой. Позволяет не только обнаруживать ошибки, но и устранять их. Для реализации ИИ необходима реализация ПИ и ВИ. ИИ часто встречается с психологическими трудностями и с ограничениями в ресурсах ЭВМ, а также с ограничением времени. 36.Определение НИР, исходные документы для их проведения НИР (НИОКР=НИР+ОКР) ОКР – опытно-конструкторские работы. НИОКР – совокупность работ, направленных на получение новых знаний и практическое применение при создании нового изделия или технологии. НИР – комплекс теоретических и/или эксперимент исследований, проводимых с целью получения обоснованных исходных данных при изыскании принципов и путей создания (модернизации) продукции. 37.Виды НИР, этапы их выполнения Виды НИР: 1) фундаментальные (направлены на получение новых данных о процессах, явлениях и закономерностях, а также на расширение теоретических знаний в исследуемой области; устанавливает научные основы, методы и принципы исследований) 2) поисковые (направлены на увеличение объема знаний для более глубокого понимания изучаемого предмета; разработка прогнозов развития науки и техники, выявление путей применения новых явлений и закономерностей) 3) прикладные (разрешение конкретных научных проблем для создания новых научных изделий; получение инструкций, рекомендаций, расчетно-технических материалов и методик; определяются возможности проведения ОКР по рассматриваемой тематике, решается вопрос о том, возможно ли создание нового вида продукции и какие характеристики он будет иметь) Этапы НИР: 1. разработка ТЗ на НИР 2. выбор направления исследований 3. теоретические и экспериментальные исследования 4. обобщение результатов исследований Этап НИР – часть НИР, которая является объектом планирования или финансирования.

38.Общие требования к отчёту по НИР, требования к его оформлению Отчет о нир — научно-технический документ, кот-ый содержит исчерпывающие систематизированные сведения о выполненной работе или ее этапе. Общие требования к отчету:

Структура отчета:

Структурные части отчета 1) Титульный лист (обязательно) 2) Список исполнителей 3) Реферат (обязательно) 4) Содержание 5) Перечень условных обозначений 6) Введение (обязательно) 7) Основная часть (обязательно) 8) Заключение (обязательно) 9) Список использованных источников (обязательно) 10) Приложение 39.ТЗ на создание НИР ТЗ на НИР – исходный технический документ на проведение НИР, который устанавливает требования к содержанию, объему и срокам выполнения работ.

|

40.Основные стадии и этапы разработки автоматизированной системы Стадии и этапы создания АС (ГОСТ 34.601-90): 1. Формирование требований АС 2. Разработка концепции АС 3. Техническое задание 4. Эскизный проект 5. Технический проект 6. Рабочая документация(рабочий проект) 7. Ввод в действие 8. Сопровождение АС Примечания:

Этапы: 1.1. Обследование объекта и обоснование необходимости создания АС (сбор данных об объекте автоматизации и осуществляемых видах деятельности; оценка качества функционирования объекта и осуществляемых видов деятельности; выявление проблем, решение которых возможно средствами автоматизации; оценка целесообразности создания АС – технико-экономическая, социальная, финансовая) 1.2 Формирование требований пользователя к АС 1.3 Оформление отчета о выполненной работе; оформление заявки на разработку АС (тактико-техническое задание) 2.1 Изучение объекта 2.2 Проведение необходимых НИР 2.3 Разработка вариантов концепции АС, выбор удовлетворительного варианта для пользователя 2.4 Оформление отчета о выполненной работе 3.1 Разработка и утверждение технического задания на создание АС; решаем, нужен ли эскизный проект (4) 4.1 Разработка предварительных проектных решений по системе и ее частям 4.2 Разработка документации на АС и ее части 5.1 Разработка проектных решений на АС и ее части 5.2 Разработка документации на АС и ее части 5.3 Разработка и оформление документации на поставку изделий для комплектования АС 5.4 Разработка заданий на проектирование в смежных частях проекта объекта автоматизации 6.1 Разработка рабочей документации на АС и ее части 6.2 Разработка и адаптация программ 7.1 Подготовка объекта автоматизации к вводу АС в действие 7.2 Подготовка персонала 7.3 Комплектация АС поставляемыми изделиями (программно-технические средства, программно-технические комплексы, информационные изделия) 7.4 Строительно-монтажные работы 7.5 Пуско-наладочные работы 7.6 Проведение предварительных испытаний 7.7 Проведение опытной эксплуатации 7.8 Проведение приемочных испытаний 8.1 Выполнение работ в соответствии с гарантийными обязательствами 8.2 После гарантийное обслуживание 41.Организации, участвующие в работах по созданию НИР НИР осуществляется в рамках договора на его выполнение; исполнитель обязуется провести научные исследования, предусмотренные ТЗ, а заказчик обязуется работу принять и оплатить; договор может охватывать как весь цикл проведения исследований, так и отдельные этапы; как правило, риск невозможности исполнения работы несет заказчик. НИР выполняется в рамках контракта (коммерческого документа, в котором оформляется сделка по купле/продаже продуктов и услуг). Заказчик – предприятие, по заявке которого производится создание и/или поставка продукции (в том числе научно-технического характера). Исполнитель НИР – предприятие, которое выполняет НИР.

Перечень организаций, принимающих участие в создании АС: - организация заказчик (пользователь; тот, для кого создается АС; обеспечивает финансирование, приемку работ и эксплуатирование) - организация разработчик (осуществляет работы по созданию АС; предоставляет заказчику совокупность научно-технических услуг на различных стадиях и этапах создания; разрабатывает и поставляет различные программные и технические средства для заказчика) - организация поставщик (изготавливает и поставляет программные и технические средства по заказу разработчика или заказчика) - организация генеральный проектировщик объекта автоматизации - организации поставщики различных частей проекта (для проведения строительных, электротехнических, сантехнических и других подготовительных работ, связанных с созданием АС) - организации строительные, монтажные, наладочные и др. Примечания: - в зависимости от специфики и условий создания АС возможны различные совмещения функций заказчика, поставщика, разработчика и других организаций - стадии и этапы работ, выполняемые организациями, определяются в соответствии с ГОСТ

53. Оценки соответствия Оценка соответствия – доказательство того, заданные требования к продукции, процессу, системе, лицу или органу выполнены. Допускается, что доказательство может быть прямым или косвенным, формальным или неформальным. Оценку соответствия необходимо подтвердить. Подтверждение соответствия – выдача документально оформленного удостоверения о соответствии заданным требованиям. 54. Виды деятельности по Оценки соответстия В области ИБ примерами видов деятельности по оценки соответствия являются:

55. Основные процедуры оценки соответствия по требованиям безопасности информации Процедуры оценки соответствия:

56. Стороны деятельности по оценке соответствия Независимость оценки соответствия:

57. Системы сертификации в РФ Сертификация – подтверждение соответствия, относящегося к продукции, системе или персоналу, третьей стороной (СЗИ подлежат оценке соответствия в форме обязательной сертификации). Органы сертификации и испытательные лаборатории, которые участвуют в процессе сертификации, по всем стандартам должны быть независимы от заказчика, т.е. должны быть третьей стороной. В некоторых случаях аттестация объектов информатизации может быть проведена самой организацией, т.е. первой или второй стороной. В области ИБ примерами систем оценки соответствия являются обязательные системы сертификации средств ЗИ:

58. ФСТЭК, история. контрольные функции Федеральная служба по техническому и экспортному контролю (ФСТЭК России) — федеральный орган исполнительной власти России, осуществляющий реализацию государственной политики, организацию межведомственной координации и взаимодействия, специальные и контрольные функции в области государственной безопасности. 5 января 1992 года была создана Государственная техническая комиссия при Президенте Российской Федерации (Гостехкомиссия России).[4] В соответствии с Указом Президента Российской Федерации от 9 марта 2004 г. № 314 «О системе и структуре федеральных органов исполнительной власти» вместо существовавшей Государственной технической комиссии при Президенте Российской Федерации была создана Федеральная служба по техническому и экспортному контролю Российской Федерации.[2] Положение о Службе утверждено Указом Президента РФ от 16 августа 2004 г. № 1085[1] С 20 мая 2005 года служба стала называться Федеральная служба по техническому и экспортному контролю (ФСТЭК России).[5] Специальные и контрольные функции в области государственной безопасности по вопросам: 1) обеспечения безопасности (некриптографическими методами) информации в системах информационной и телекоммуникационной инфраструктуры, оказывающих существенное влияние на безопасность государства в информационной сфере, в том числе в функционирующих в составе критически важных объектов Российской Федерации информационных системах и телекоммуникационных сетях, деструктивные информационные воздействия на которые могут привести к значительным негативным последствиям; 2) противодействия иностранным техническим разведкам на территории Российской Федерации; 3) обеспечения защиты (некриптографическими методами) информации, содержащей сведения, составляющие государственную тайну, иной информации с ограниченным доступом, предотвращения ее утечки по техническим каналам, несанкционированного доступа к ней, специальных воздействий на информацию (носители информации) в целях ее добывания, уничтожения, искажения и блокирования доступа к ней на территории Российской Федерации; 4) защиты информации при разработке, производстве, эксплуатации и утилизации неинформационных излучающих комплексов, систем и устройств; 5) осуществления экспортного контроля.

59. Ключевые особенности сертификации: 1. Сертификация проводится на соответствие заданным требованиям технического регламента, сводов правил, положений стандартов, условий договора и др требований, определенных в нормативных требованиях. Область сертификации и ее результат однозначно определены конкретными нормативными док-тами, а не требованиями или рекомендациями на повышение качества. 2.В случае положительного рез-та, процесс сертификации заканчивается выдачей официального письменно оформленного документа, который наз-ся сертификатом соответствия. При этом сертифицированная продукция подлежит маркировке знаком соответствия системе сертификации. 3. Сертификация явл-ся деят-тью третьей стороны, т.е должна обеспечивать независимость оценки соответствия, максимально исключая любые формы сговора. 4. Сертификация м.б добровольной или обязательной. Сертификация средств ЗИ по требованиям ИБ явл-ся обязательной. 5. Поскольку действует несколько систем сертификации, каждая система определяет свои правила и процедуры.

60. Ключевая система информационной инфраструктуры Ключевая система информационной инфраструктуры (КСИИ) - это информационно-управляющая или информационно-телекоммуникационная система, которая осуществляет управление критически важным объектом (процессом), или информационное обеспечение управления таким объектом (процессом), или официальное информирование граждан, и в результате деструктивных информационных воздействий на которую может сложиться чрезвычайная ситуация, или будут нарушены выполняемые системой функции управления со значительными негативными последствиями. Виды ключевых систем: • ИС органов гос власти, организаций управленческих и правоохранительных структур • ИС финансово-кредитной и экономической сферы • Информационно-телекоммуникационные системы спец назначения • Сети связи правоохранительных структур • Сети связи общего пользования, на участках, не имеющих резервных или альтернативных видов связи +АСУ энергоснабжения, наземного и воздушного транспорта, добычи и транспортировки нефти и газа, водоснабжения, предупреждения и ликвидации ЧС, географические и навигационные системы В таких системах обрабатывается, накапливается, хранится и передается инф-я, связанная с деятельностью гос-ва. Эта информация определяет надеждность и безопасность важных эл-тов гос-ва. Для таких систем обязательна сертификация. К ПО, которое исп-ся для ключевых систем, предъявляют особые требования к ЗИ.

По инженерии: Инженерия – это применение физических, технических наук и математики, при помощи которого свойства материалов и источники энергии становятся полезными для людей. Программная инженерия – это применение систематически упорядоченного количественного подхода к разработке, эксплуатации и сопровождению автоматизированной системы, и изучению возможных подходов. Системная инженерия – избирательное приложение научно-технических усилий по выполнению следующих операций: - преобразование функциональных потребностей в описание системных конфигураций, которое наилучшим образом удовлетворяет этим потребностям и показателям эффективности; - объединение связанных технических параметров и обеспечение совместимости всех физических, функциональных и программно-технических интерфейсов способом, оптимизирующим в целом проектирование всей системы; - объединение возможностей всех инженерных дисциплин и специальностей в единое системотехническое достижение.

Доктрина ИБ: Настоящ Доктрина представляет собой систему офиц взглядов на обеспечение нац безопасности РФ в инф сфере. Нац интересы РФ в информац сфере - объективно значимые потребности личности, общ-ва и гос-ва в обеспечении их защищ и устойчивого развития в части, касающ информац сферы. Угрозы ИБ РФ - совокуп действ и факторов, создающ опасность нанесения ущерба нац интересам в инфор сфере. ИБ РФ - сост защищ личности, общ-ва и гос-ва от внутрх и внешн инф угроз, при котор обеспечив реализац конституц прав и свобод чел и гражд, достойные кач-во и ур жизни граждан, суверенитет, территор целостность и устойчивое социально-экономе развитие РФ, оборона и безопасность государства Обеспечение ИБ - осуществл взаимоувязанных правовых, организац, оперативно-разыскных, разведыват, контрразведыват, научно- технических, информац-аналитических, кадровых, эконом и иных мер по прогнозированию, обнаружению, сдерживанию, предотвращению, отражению информац угроз и ликвидации последствий их проявления. Информац инфраструктура РФ - совокупность ОИ, ИС, сайтов в сети "Интернет" и сетей связи, располож на территории РФ, а также на террит, находящ под юрисдикцией РФ или использ на основании междунар договоров РФ. Правовую основу настоящей Доктрины составл Конституция РФ, общепризнанные принципы и нормы международ права, международ договоры РФ, федерал конституц законы,фз, нормат правовые акты Презид РФ и Правител РФ. 7. ИТ приобрели глобальный трансгранич хар-р, стали неотъемлемой частью всех сфер деятельности личности, общ-ва и гос-ва. Их эффективное применение явл-ся фактором ускор эконом развития гос-ва и формирования инф общ-ва 10. Возможности трансграничного оборота инф-ции все чаще использ для достижения геополитич, противоречащих международн праву военно-политич, террористич, экстремистск, криминальных и иных противоправных целей 14. Возрастают масштабы комп преступности, в кредитно-финансовой сфере, увеличивается число преступлений, связанных с нарушением конституционных прав и свобод человека и гражданина, в том числе в части, касающейся неприкосновенности частной жизни, личной и семейной тайны, при обработке ПДн с использ ИТ. 17. Состояние ИБ в эконом сфере характериз недостаточным уровнем развития конкурентоспособных ИТ и их использ для производства продукции и оказания услуг. Остается высоким уровень зависимости отечественной промышленности от зарубежных ИТ в части, касающейся электронной компонентной базы, ПО, ВТ и средств связи. 18. Сост ИБ в обл науки, технологий и образования характериз недостаточной эффективностью научных исследований, направленных на создание перспективных ИТ, низк ур внедрения отечественных разработок и недостаточным кадровым обеспеч в области ИБ, низк осведомленностью граждан в вопросах обеспечения личной ИБ. 21. Основными направлениями обеспечения ИБ в области обороны: а) стратегическое сдерживание и предотвращ воен конфликтов, которые могут возникнуть в результате примен ИТ; б)соверш-ние СОИБ Вооруж Сил РФ,др войск,воин формирований и органов,включ в себя силы,ср-ва инф противобор в) прогнозирование, обнаружение и оценка инф угроз, включая угрозы Вооруж Силам РФ в инф сфере; г) содействие обеспечению защиты интересов союзников РФ в инф сфере; д)нейтрализац информац-психолог воздействия,втч направлен на подрыв истор основ и патриотич традиц,связан с защ Отечества 25. Основными направлениями обеспечения ИБ в эконом сфере являются: а) инновационное развитие отрасли ИТ и электр промышленности, увелич доли продукции этой отрасли в валовом внутр продукте, в структуре экспорта страны; б) ликвидация зависимости отеч промышленности от зарубежных ИТ и средств обеспечения ИБ за счет создания, развития и широкого внедрения отеч разработок, а также производства продукции и оказания услуг на их основе; в) повышение конкурентоспособности рос компаний, осуществляющих деятельность в отрасли ИТ и электр промышленности, разработку, производство и эксплуатацию средств обеспеч ИБ, оказывающих услуги в области обеспеч ИБ, в том числе за счет создания благоприятных условий для осуществл деятельности на территории РФ; г) развитие отеч конкурентоспособной электр компонентной базы и технологий производства электронных компонентов, обеспечение потребности внутр рынка в такой продукции и выхода этой продукции на мировой рынок. 27. Основными направлениями обеспечения ИБ в области науки, технологий и образования являются: а) достижение конкурентоспособности рос ИТ и развитие научно-технического потенциала в области обеспечения ИБ; б) создание и внедрение ИТ, изначально устойчивых к различным видам воздействия; в) проведение науч иссл-ний и осущ-ние опытных разработок в целях создания перспект ИТ и средств обеспеч ИБ; г) развитие кадрового потенциала в области обеспечения ИБ и применения ИТ; д) обеспечение защищенности граждан от инф угроз, в том числе за счет формирования культуры личной ИБ. 30. Система обеспечения ИБ явл частью системы обеспеч нацбезопасности РФ. Обеспеч ИБ осуществляется на основе сочетания законодательной, правоприменительной, правоохранительной, судебной, контрольной и др форм деятельности госорганов во взаимодействии с орг местного самоуправления, организациями и гражданами. 33. Организац основу сис-мы обеспеч ИБ составляют: Сов Федерац Федер Собрания РФ, ГосДума Федер Собран РФ, Правительство РФ, СовБез РФ, федерал органы исполнительной власти, ЦБ РФ, Военно-промышл комиссия РФ, межведомственные органы, создаваемые Президентом РФ и Правительством РФ, органы исполнительной власти субъектов РФ, органы местного самоуправления, органы судебной власти. Участниками СОИБ являются: собственники объектов критичй инф инфраструктуры и организац, эксплуатирующие такие объекты, СМИ и масс коммуникаций, организац денежно-кредитной, валютной, банк и иных сфер фин рынка, операторы связи, операторы ИС, организац, осуществляющ деятельность по созданию и эксплуатации ИС и сетей связи, по разработке, производ и эксплуатац средств обеспеч ИБ, по оказанию услуг в области обеспеч ИБ, организац, осуществляющ образовательную деятельн в данной области, общесте объедин, иные организац и граждане 35. Задачами госорганов в рамках деятельности по обеспечению ИБ являются: а) обеспечение защиты прав и законных интересов граждан и организаций в инф сфере; б) оценка состояния ИБ, прогнозирование и обнаружение инф угроз, определ приоритетных направлений их предотвращения и ликвидации последствий их проявления; в) планирование, осуществление и оценка эффективности комплекса мер по обеспечению ИБ; г) организац деят-сти и координация взаимодейс сил обеспеч ИБ, совершенств их правового, организац, оперативн-разыскного, разведывательного, контрразвед, научн-технич, информац-аналитич, кадрового и экономо обеспеч; д) выработка и реализац мер гос поддержки организац, осуществляющ деят-ость по разработ, производ и эксплуатац средств обеспеч ИБ, по оказанию услуг в обл обеспеч ИБ, организац, осуществляющ образоват деят-ость в дан обл |