- •РОЗДІЛ 1

- •Актуальні науково-практичні питання криптографічного захисту інформації

- •Література

- •e-mail: Sfgonchar@gmail.com

- •С. Ф. Гончар. Аналіз імовірних деструктивних дій персоналу асу тп в аспекті інформаційної безпеки

- •Ключові слова: модель, інформаційна безпека, дестабілізуючий вплив, деструктивні дії, персонал.

- •ИССЗИ НТУУ “КПИ”

- •***Державна служба спеціального зв’язку і захисту інформації України

- •Література

- •В. І. Єфіменко, Є. Л. Козаровицький, І. А. Гончар, О. М. Лотоцька Впровадження комплексної системи захисту інформації в системі електронного документообігу, яка функціонує в державних органах

Державна служба спеціального зв’язку та захисту інформації України Інститут комп’ютерних інформаційних технологій НАУ

БЕЗПЕКА ІНФОРМАЦІЇ В ІНФОРМАЦІЙНО-ТЕЛЕКОМУНІКАЦІЙНИХ СИСТЕМАХ

МАТЕРІАЛИ

ХVІ Міжнародної науково-практичної конференції (26 – 28 травня 2015 року, м. Київ)

Київ – 2015

УДК 004.056:621.39(043.2)

Рекомендовано до друку вченою радою Інституту комп’ютерних інформаційних технологій

Національного авіаційного університету (протокол № 3 від 14 квітня 2015 р.)

Редакційна колегія:

О. В. Корнейко (голова), О. К. Юдін (співголова), Г. П. Леоненко, С. Ф. Гончар, О. Г. Оксіюк, І. Д. Горбенко, Р. В. Зюбіна, Г. Ф. Конахович, С. М. Лобода, Є. А. Мачуцький, О. М. Новіков.

Безпека інформації в інформаційно-телекомунікаційних системах: матеріали ХVІ Міжнародної науково-практичної конференції 26 – 28 травня 2015 року, м. Київ / Державна служба спеціального зв’язку та захисту інформації України, Інститут комп’ютерних інформаційних технологій Національного авіаційного університету; [О. В. Корнейко (голова), О. К. Юдін (співголова) та ін.] – К.: Державна служба спеціального зв’язку та захисту інформації України, 2015. – 141 с.

У збірнику представлені теоретико-практичні досягнення та результати наукових досліджень у галузі безпеки інформації в інформаційно-телекомунікаційних системах, оприлюднені під час роботи ХVІ Міжнародної науково-практичної конференції (26 – 28 травня 2015 року, м. Київ). Матеріали згруповані відповідно до напрямів розгортання дискусії: законодавчі та нормативні питання у сфері криптографічного і технічного захисту інформації; шляхи удосконалення системи ліцензування господарської діяльності в галузі криптографічного і технічного захисту інформації; прийняття нових національних криптографічних алгоритмів як національних стандартів; формування державної політики у сфері кібербезпеки; принципи науково-обґрунтованої системи підготовки кадрів у сфері захисту інформації та ін.

Для науковців, керівників і працівників галузі безпеки інформації в інформаційнотелекомунікаційних системах.

УДК 004.056:621.39(043.2)

© Державна служба спеціального зв’язку та захисту інформації України © Інститут комп’ютерних інформаційних технологій НАУ

ЗМІСТ

РОЗДІЛ 1. АКТУАЛЬНІ НАУКОВО-ПРАКТИЧНІ ПИТАННЯ КРИПТОГРАФІЧНОГО

ЗАХИСТУ ІНФОРМАЦІЇ............................................................................................................... |

8 |

Щодо ліцензування у сфері криптографічного захисту інформації............................................. |

9 |

О. Золотухін |

|

Трансгранична та технічно інтероперабельна інфраструктура відкритих ключів.................... |

11 |

А. Карпов |

|

Быстрое деление целых чисел для криптографических приложений......................................... |

12 |

В. Ковтун, М. Ковтун, С. Гнатюк |

|

Использование представления целых чисел с отложенным переносом в криптографических

преобразованиях............................................................................................................................... |

14 |

||

В. Ковтун, А. Охрименко, А. Стокипний |

|

||

Генерація s-блоків з покращеними криптографічними властивостями..................................... |

16 |

||

М. Родінко, Р. Олійников, О. Казимиров |

|

||

Алгебро-геометричний метод обчислення кількості точок на еліптичній кривій: |

аналіз та |

||

перспективи застосування в україні............................................................................................... |

19 |

||

І. Горбенко, Р. Ганзя |

|

||

Дослідження впливу параметрів кубічної атаки на ймовірність її успіху................................. |

21 |

||

В. Сергієнко, Л. Завадська |

|

|

|

Узагальнена модель симетричного шифру.................................................................................... |

23 |

||

А. Фесенко |

|

||

Дослідження теоретичного значення обсягу матеріалу при моделюванні статистичної атаки на генератор гами з лінійним законом реініціалізації та функцією ускладнення, що є

близькою до алгебраїчно виродженої............................................................................................ |

25 |

С. Конюшок, А. Сторожук |

|

Рандомізовані шифрсистеми міхалевича-імаі на основі кодів ріда-соломона .......................... |

27 |

А. Олексійчук, С. Грішаков |

|

Обґрунтування вимог, розробка та реалізація скриптової мови безпечного управління

засобами криптографічного захисту інформації........................................................................... |

28 |

Ю. Горбенко, В. Бобух, В. Пономар |

|

Свойства точек больших порядков кривой эдвардса................................................................... |

30 |

А.В. Бессалов, О.В. Цыганкова |

|

Порівняльний аналіз алгоритмів генерації базової точки на кривій едвардса .......................... |

32 |

Л. Ковальчук, А. Бессалов, О. Беспалов |

|

Побудова верхніх оцінок середніх імовірностей цілочисельних диференціалів композицій

ключового суматора блоку підстановки та лінійного (над деяким кільцем) оператора........... |

34 |

|

|

|

|

Л. Ковальчук, Н. Кучинська |

|

|

Порівняння операцій модульного та покомпонентного додавання на множині n-мірних

векторів над простим скінченним полем....................................................................................... |

36 |

Л. Ковальчук, Н. Лисенко, С. Красніков |

|

Доказова стійкість ускладнених схем фейстеля до диференціального та лінійного

криптоаналізу................................................................................................................................... |

38 |

С. Яковлєв

3

Особливості побудови захищених систем обміну мультимедійною інформацією на базі |

|

нерозкривних шифрів...................................................................................................................... |

40 |

Н. Алішов, В. Марченко, К. Сігнаєвський Д. Кульбачний, С. Зінченко, М. Бойко |

|

РОЗДІЛ 2. АКТУАЛЬНІ ПИТАННЯ ТЕХНІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ ............ |

42 |

Про підхід до гармонізації національних критеріїв оцінки захищеності інформації зі |

|

стандартом iso/iec 15408.................................................................................................................. |

43 |

А. Тимошенко, О. Гавриленко |

|

Моделювання захищеного каналу керування безпілотним літальним апаратом...................... |

45 |

Г. Конахович, І. Козлюк, Д. Бахтіяров, М. Луцький |

|

Основні принципи побудови мобільних комплексів для захисту мовної інформації від витоку |

|

акустичним та віброакустичним каналами в умовах непідготовлених районів........................ |

49 |

Є. Пащин, В. Сущенко |

|

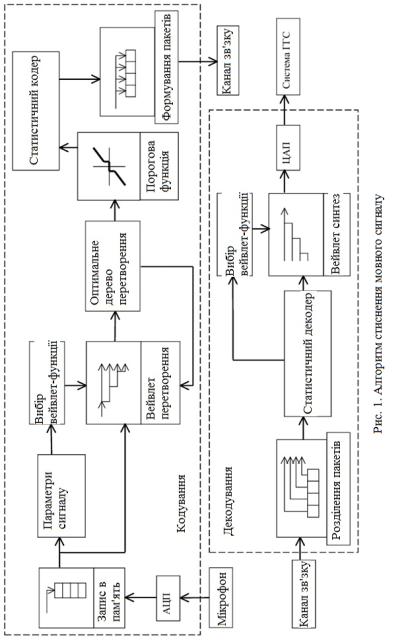

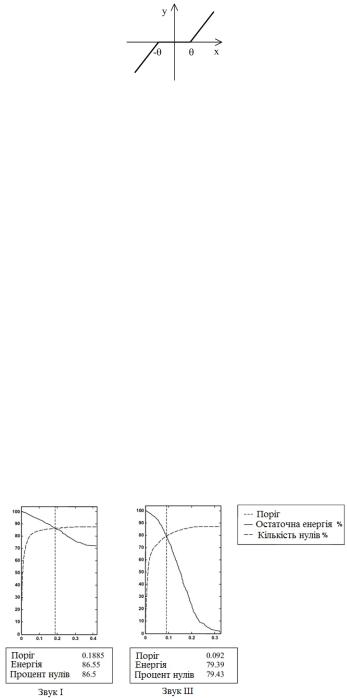

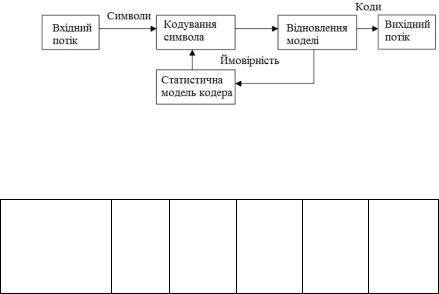

Алгоритм стиснення цифрового мовного сигналу на основі вейвлет-перетворення................ |

50 |

Г. Конахович, О. Давлет’янц, О. Лавриненко |

|

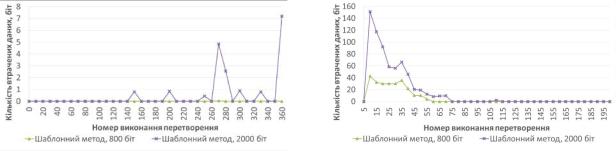

Дослідження стійкості методу шаблонного приховування інформації у векторні зображення |

|

............................................................................................................................................................ |

54 |

В. Ковтун, О. Кінзерявий |

|

Підходи до розрахунків допустимих відстаней від ліній захищеної мережі передачі даних |

|

горизонтальної підсистеми структурованої кабельної мережі з точки зору захисту від витоку |

|

інформації технічними каналами ................................................................................................... |

56 |

А. Голішевський |

|

Особливості побудови систем віддаленого та розподіленого радіомоніторингу на |

базі |

апаратно-програмного комплексу пластун-3д.............................................................................. |

58 |

К. Сігнаєвський, Д. Кульбачний |

|

Актуальні питання захисту інформаційно-телекомунікаційних систем від спеціального |

|

електромагнітного впливу............................................................................................................... |

60 |

С. Довбня, О. Солдатенко, Ю. Хлапонін |

|

Применение шумоподобного сигналу с динамической речеподобной характеристикой в |

|

системах активной защиты речевой информации на базе генератора «топаз гша-4мк»........ |

623 |

А. Котович, В. Бойко, А. Пожилов, Д. Величко |

|

Підвищення якості роботи оператора інформаційної мережі шляхом застосування |

|

динамічних пріоритетів вхідних заявок на обслуговування........................................................ |

65 |

В. Міщенко, В. Бакарас, Г. Баллиєв, О. Драглюк |

|

Опанування систем автоматизованого проектування для розробки засобів спеціального |

|

призначення...................................................................................................................................... |

67 |

О. Липський |

|

Інформаційна система формування моделі загроз безпеці інформації ..................................... |

69 |

Т. Запорожець |

|

Оцінювання ризику безпеки інформації на основі спектрального підходу.............................. |

70 |

В. Мохор, Є. Максименко, Я. Зінченко, В. Цуркан |

|

Аналіз ефективності завадостійкості ofdm-системи .................................................................... |

71 |

Є. Тітов |

|

4

Організаційно-технічне забезпечення в україні щодо оцінки відповідності систем управління інформаційною безпекою: гармонізація з міжнародними стандартами, правилами та

процедурами..................................................................................................................................... |

73 |

О. Цвілій |

|

Методи стиску інформаційних потоків в системах підтримки прийняття рішень ................... |

77 |

О. Юдін, Р. Зюбина, Ю. Бойко |

|

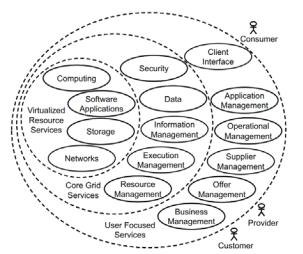

Grid та cloud обчислення: можливості для інтеграції з next generation network........................ |

78 |

Міщенко В.О.; Ткаченко В.В |

|

Пропозиції міжнародної неприбуткової професійної асоціації isaca для вищих навчальних

закладів.............................................................................................................................................. |

81 |

О. Янковський |

|

Актуальні проблеми науково-методичного забезпечення системи інформаційної безпеки

держави............................................................................................................................................. |

82 |

С. Довбня, В. Міщенко |

|

Педагогічні умови організації процесу самостійної роботи студентів спеціальностей сфери

захисту інформації........................................................................................................................... |

85 |

C. М. Лобода, О. В. Матвійчук-Юдіна |

|

Протидія агресору у соціальних мережах на прикладі діяльності курсантів ІСЗЗІ НТУУ

«КПІ»................................................................................................................................................. |

87 |

О. Богданов, Ю. Канарський |

|

Правові аспекти застосування нових криптографічних алгоритмів гешування та шифрування

в інфраструктурі відкритих ключів................................................................................................ |

89 |

А. Гавриков |

|

Основні властивості нового національного стандарту блокового шифрування ДСТУ

7624:2014...........................................................................................................................................91

Р. Олійников, І. Горбенко, О. Казимиров, В. Руженцев, О. Кузнєцов, Ю. Горбенко, В. Долгов, О. Дирда, А.Пушкарьов, Р. Мордвинов, Д. Кайдалов

Система для захисту ip-трафіку...................................................................................................... |

94 |

В. Романов |

|

Класифікатор загроз державним інформаційним ресурсам: нормативно-правове,

організаційне, інженерно-технічне спрямування......................................................................... |

95 |

О. Юдін, С. Бучик |

|

Підхід до процедури усунення помилок під час створення завдань для GRID-систем............ |

97 |

В. Сімоненко, І. Клівода, В. Міщенко |

|

Зміст понять “кібернетична безпека” та “об’єкт критичної інфраструктури” з огляду на

термінологію іноземних нормативних документів .................................................................... |

100 |

О. Юдін |

|

Загрози несанкціонованого доступу до інформації в ключових системах інформаційної

інфраструктури............................................................................................................................... |

102 |

||

Ю.Васильєв |

|

||

Аналіз імовірних деструктивних дій персоналу асу тп в аспекті інформаційної безпеки..... |

103 |

||

С. Гончар |

|

|

|

5

Модель управління кібернетичною безпекою україни на основі досвіду сша: пропозиції «го |

||||||

іскак київ» до проекту «закона україни про основні засади кібернетичної безпеки україни» |

||||||

.......................................................................................................................................................... |

|

|

|

|

|

105 |

О. Янковський |

|

|

|

|

|

|

Виявлення аномалій у TCP/IP трафіку методом статистичного аналізу |

.................................. |

|

106 |

|||

А. Головін, Ю. Головін |

|

|

|

|

|

|

Защита информационных ресурсов от влияния распределенных сетевых атак на отказ в |

||||||

обслуживании................................................................................................................................. |

|

|

|

|

|

108 |

В. Тихий |

|

|

|

|

|

|

Проблеми безпеки національного кіберпростору....................................................................... |

|

|

|

109 |

||

О. Белас, О. Косогов |

|

|

|

|

|

|

Апаратно-програмний комплекс захищеного оперативного зв'язку: голос і дані |

...................111 |

|||||

В. Романов |

|

|

|

|

|

|

Система цифровой транкинговой радиосвязи astro 25 стандарта apco 25 производства |

||||||

компании motorola SOLUTIONS, как платформа для построения транкинговой компоненты |

||||||

мобильной составляющей национальной системы конфиденциальной связи........................ |

112 |

|||||

К. Лубенець |

|

|

|

|

|

|

Исследование элемента антенной решетки в качестве облучателя параболической антенны. |

||||||

.......................................................................................................................................................... |

|

|

|

|

|

115 |

В. Гуменюк, А. Паламарчук, О. Іванько, С. Мазор, Д. Плотко |

|

|

|

|||

Облучатель линейной поляризации для параболической антенны .......................................... |

|

|

116 |

|||

А. Паламарчук, С. Усенко, О. Іванько, С. Мазор, Д. Плотко |

|

|

|

|||

Енергоефективний радіозв'язок на довгих та наддовгих хвилях.............................................. |

|

|

117 |

|||

В. Крюк, В. Більдій, В. Левченко |

|

|

|

|

|

|

Аналіз можливостей побудови каналів управління бпла з використанням скк ...................... |

118 |

|||||

Д. Голь, Р. Матієнко |

|

|

|

|

|

|

Концепция автоматизированной параметрической адаптации к сигнально-помеховой |

||||||

обстановке в канале радиосвязи................................................................................................... |

|

|

|

|

119 |

|

В. Єрохін, Е. Пелешок, В. Черняков |

|

|

|

|

|

|

Помехозащищенная некогерентная демодуляция цифрового сигнала с частотной |

||||||

манипуляцией в условиях воздействия мощной подобной помехи.......................................... |

|

|

121 |

|||

В. Єрохін, Е. Пелешок |

|

|

|

|

|

|

Проблема помехозащищенной обработки OFDM – сигналов................................................... |

|

|

123 |

|||

В. Єрохін, Б. Ніколаєнко, Р. Овчаренко |

|

|

|

|

||

Завадозахищеність |

алгоритмів |

синхронізації |

радіоліній |

з |

псевдовипадковим |

|

переналаштуванням робочої частоти........................................................................................... |

|

|

|

|

124 |

|

В. Єрохін, О. Рома, С. Василенко, Д. Бездрабко |

|

|

|

|

||

Завадостійка захищена система керування повітряним рухом................................................. |

|

|

125 |

|||

Г. Коханович, Д. Бахтіяров, О. Муранов, О. Красносільський |

|

|

|

|||

Проблеми, протиріччя та шляхи інтеграції україни |

в міжнародний |

та |

європейський |

|||

електронний простір транскордонних довірчих послуг ............................................................ |

|

|

|

128 |

||

І. Горбенко, О. Кузнєцов, О. Потий, Р. Олійников, Ю. Горбенко, О. Корнейко, В. Оноприєнко, |

||||||

І. Аулов |

|

|

|

|

|

|

6

Впровадження комплексної системи захисту інформації в системі електронного |

|

документообігу, яка функціонує в державних органах.............................................................. |

130 |

В. Єфіменког, Є. Казаровицький, І. Гончар, О. Лотоцька |

|

Убезпечення інформації в інформаційно-телекомунікаційних системах при електронному |

|

урядуванні....................................................................................................................................... |

132 |

Г. Левченко, М. Ільченко, В. Грошев |

|

Паспортизація загроз інформаційній безпеці в інтересах підвищення ефективності |

|

державного управління.................................................................................................................. |

134 |

О. Давиденко, В. Соколов |

|

Функціональна структура системи забезпечення інформаційної безпеки в умовах |

|

впровадження електронного урядування .................................................................................... |

136 |

М. Шевченко, С. Зозуля |

|

Фінансово-правове забезпечення інформаційної безпеки україни…………………………...138

В. Л. Плескач, М. В. Плескач

7

РОЗДІЛ 1

АКТУАЛЬНІ НАУКОВО-ПРАКТИЧНІ ПИТАННЯ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ

8

УДК 35.078.33

ЩОДО ЛІЦЕНЗУВАННЯ У СФЕРІ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ.

О.А. Золотухін

Адміністрація Державної служби спеціального зв’язку та захисту інформації України

e-mail: dkzi@dsszzi.gov.ua

Визначення видів господарської діяльності, що підлягають ліцензуванню, порядок їх ліцензування, а також встановлення державного контролю у сфері ліцензування, відповідальності суб’єктів господарювання та органів ліцензування за порушення законодавства у сфері ліцензування регулюється Законом України «Про ліцензування певних видів господарської діяльності».

Згідно статті 9 зазначеного Закону України ліцензуванню, поряд з іншим, підлягає господарська діяльність щодо надання послуг у галузі криптографічного захисту інформації (крім послуг електронного цифрового підпису), торгівлі криптосистемами і засобами криптографічного захисту інформації (згідно з переліком, що визначається Кабінетом Міністрів України).

Відповідно до пункту 10 переліку органів ліцензування затвердженого постановою Кабінету Міністрів України від 14 листопада 2000 року №1698, органом ліцензування щодо означених видів господарської діяльності є Адміністрація Держспецзв’язку.

З28 червня 2015 року вступає в дію Закон України № 222-VIII «Про ліцензування видів господарської діяльності» відповідно до якого скорочено перелік видів господарської діяльності, що підлягають ліцензуванню.

Згідно пункту 8 статті 7 зазначеного закону, ліцензуванню підлягатиме діяльність у сфері телекомунікацій з урахуванням особливостей, визначених Законом України «Про телекомунікації», надання послуг у галузі криптографічного захисту інформації (крім послуг електронного цифрового підпису) та технічного захисту інформації, за переліком, що визначається Кабінетом Міністрів України.

Органом ліцензування щодо діяльності у сфері телекомунікацій, відповідно до Закону України «Про телекомунікації», є Національна комісія, що здійснює державне регулювання у сфері зв’язку та інформатизації.

На теперішній час Кабінетом Міністрів України здійснюються заходи щодо приведення законодавства стосовно ліцензування у відповідність до Закону України «Про ліцензування видів господарської діяльності» та інших Законів України. За результатами зазначених заходів буде, утому числі, і здійснено уточнення переліку органів ліцензування відповідно до видів діяльності, що підлягають ліцензуванню згідно статті 7 Закону України «Про ліцензування видів господарської діяльності».

Знабуттям чинності оновленого закону щодо ліцензування, у порівнянні з діючим законодавством, виходить з під дії закону діяльність щодо торгівлі криптосистемами і засобами криптографічного захисту інформації.

Разом з тим, на виконання частини другої пункту 2 статті 6 зазначеного закону, органом ліцензування розробляються ліцензійні умови і зміни до них, які подаються в установленому порядку на затвердження Кабінету Міністрів України.

Крім того, відповідно до оновленого Закону передбачено значне вдосконалення порядку ліцензування, а саме:

- скорочення адміністративних процедур, що здійснюються ліцензіатами та органами ліцензування, зокрема, за рахунок:

відмови від обов’язкового оформлення ліцензії як документа у паперовій формі (скорочення процедур їх оформлення, переоформлення, видачі дублікатів, копій) – суб’єкт господарювання сам визначає: чи отримати йому ліцензію на звичайному папері, чи

9

достатньо наявності інформації у Єдиному державному реєстрі юридичних осіб і фізичних осіб-підприємців про видану йому ліцензію,

встановлення безстроковості дії ліцензії для всіх видів господарської діяльності, що ліцензуються, та оплаті її видачі на безстроковий термін у сумі одна мінімальна зарплата,

чіткого встановлення термінів виконання кожної дії органом ліцензування;

-надання можливості подання документів до органу ліцензування і отримувати від нього документи в електронному вигляді;

-запровадження ідеології тісної взаємодії між державними органами та громадськими організаціями чи об’єднаннями підприємців для реалізації для забезпечення прозорості сфери ліцензування;

-заповнення прогалин нормативно-правового регулювання та узгодження на рівні закону положень підзаконних нормативно-правових актів з метою встановлення зрозумілих та прозорих для суб’єктів господарювання норм і уникнення можливості їх суб’єктивного застосування посадовими особами органів державної влади;

-виключення норм, що можуть сприяти корупційними діям (вимагання додаткових документів, що не передбачені законодавством, тощо).

На теперішній час, Адміністрацією Держспецзв’язку вживаються заходи щодо визначення її органом ліцензування з надання послуг у галузі криптографічного захисту інформації (крім послуг електронного цифрового підпису) та технічного захисту інформації,

атакож щодо розроблення та введення в дію, відповідними постановами Кабінету Міністрів України, переліку послуг у галузі криптографічного та технічного захисту інформації, що підлягатимуть ліцензуванню і ліцензійних умов з означеного виду господарської діяльності.

Зважаючи на світовий досвід, а також враховуючи сталу тенденцію щодо дерегуляції економіки, у оновлених ліцензійних умовах ліцензуванню будуть підлягати послуги у галузі КЗІ, що становить державні інформаційні ресурси, інформації з обмеженим доступом держави, конфіденційної інформації, що передана її власником державі та обробляється в інформаційно-телекомунікаційних системах державних органів.

Крім того, зважаючи на суб’ктів, яким планується надавати послуги, а також з метою недопущення розповсюдження засобів КЗІ, які не відповідають вимогам нормативних документів чи засобів низької якості, до перелік послуг, що підлягатимуть ліцензуванню, заплановано віднести:

1.Розроблення і складення конструкторської та іншої технічної документації, виробництво криптосистем та засобів криптографічного захисту інформації.

2.Постачання, монтаж (встановлення), налаштування, технічне обслуговування (супроводження), ремонт криптосистем та засобів криптографічного захисту інформації.

3.Тематичні та експертні дослідження криптосистем і засобів криптографічного захисту інформації.

О.А. Золотухін. Щодо ліцензування у сфері криптографічного захисту інформації.

Розглядаються стан та напрями розвитку ліцензування у сфері криптографічного захисту інформації.

Ключові слова: сфера криптографічного захисту інформації, ліцензування.

O. Zolotukhin . As for licensing in the field of cryptographic protection.

We consider the status and trends of licensing in the field of cryptographic protection of information.

Keywords: sphere of cryptographic protection, licensing.

10

УДК 004.383

ТРАНСГРАНИЧНА ТА ТЕХНІЧНО ІНТЕРОПЕРАБЕЛЬНА ІНФРАСТРУКТУРА ВІДКРИТИХ КЛЮЧІВ

А.В. Карпов

ТОВ «АВТОР»

e-mail: Andrey.Karpov@author.kiev.ua

У зв’язку зі стрімким розвитком організації та надання електронних довірчих послуг виникає необхідність у розбудові єдиного простору довіри на основі трансграничної інфраструктури відкритих ключів та визнання в Україні іноземних сертифікатів відкритих ключів, електронних підписів і печаток. Впровадження даного рішення забезпечить активний розвиток транскордонного співробітництва та інтеграцію України у світовий електронний інформаційний простір.

Багаторічний досвід компанії «АВТОР» забезпечив можливість реалізації комплексного рішення, що дозволяє створити інфраструктуру відкритих ключів з підтримкою як міжнародних, так і національних криптографічних алгоритмів. Реалізація даного рішення базується на основі впровадження засобів криптографічного захисту інформації (КЗІ) вітчизняного виробництва: центр сертифікації ключів «CryptoKDC», засіб електронного цифрового підпису «CryptoLibV2», носії ключової інформації (НКІ), а також додаткових сервісів.

Центр сертифікації ключів (ЦСК) призначений для впровадження інфраструктури відкритих ключів в бізнес процеси і технологічні операції, які здійснюються в автоматизованих системах інформаційно-телекомунікаційних мереж з метою реалізації різноманітних електронних довірчих послуг. ЦСК забезпечує застосування сертифікатів відкритих ключів сформованих у відповідності до національних або міжнародних стандартів.

Засіб ЕЦП «CryptoLib2» відповідає за виконання криптографічних перетворень і високорівневих функцій. Завдяки вбудованим бібліотекам взаємодії, що реалізують стандартні криптографічні інтерфейси: Windows CryptoAPI, PKCS#11, Java Cryptography

Architecture, забезпечується простота інтеграції ЦСК та НКІ з різноманітними операційними системами та прикладними програмними комплексами, з метою реалізації технічної інтероперабельності.

НКІ компанії «АВТОР»: «SecureToken-337» , «CryptoCard-337» і «SecureToken-337Fx»

– це універсальні інструменти, призначені для використання в інфраструктурі відкритих ключів, платіжних системах, системах доступу. НКІ використовується в якості електронного ідентифікатора, носія персональної інформації, а також як засоби формування ЕЦП з закритим ключем, що неможливо скопіювати (працюють в активному режимі).

Для повноти реалізації інфраструктури відкритих ключів компанія «АВТОР» розробила додаткові сервіси, призначені для шифрування і підпису електронних фалів та листів («CryptoSign», «CryptoFiles»).

А.В. Карпов Трансгранична та технічно інтероперабельна інфраструктура відкритих ключів

Розглянуто набір рішень компанії «АВТОР», необхідних для організації трансграничної та технічно інтероперабельної інфраструктури відкритих ключів.

Ключові слова: інфраструктура відкритих ключів, носії ключової інформації, центр сертифікації ключів, криптографічний захист інформації.

A.V. Karpov Transboundary and technically interoperable public key infrastructure

Presented suite of solutions of "AVTOR" LLC. which are necessary for organizing transboundary and technically interoperable public key infrastructure.

Keywords: public key infrastructure, carriers of key information, certification authority, cryptographic protection of information.

11

УДК 004.051 (043.2)

БЫСТРОЕ ДЕЛЕНИЕ ЦЕЛЫХ ЧИСЕЛ ДЛЯ КРИПТОГРАФИЧЕСКИХ ПРИЛОЖЕНИЙ

*В.Ю. Ковтун, к-т. техн. наук; **М.Г. Ковтун; **С.А. Гнатюк, к-т. техн. наук;

*ООО «Сайфер БИС»

**Национальный авиационный университет e-mail: vk@cipher.kiev.ua

e-mail: mg.kovtun@gmail.com, s.gnatyuk@nau.edu.ua

Вопросы защиты информации принимают значительную актуальность, для обеспечения конфиденциальности, целостности, подлинности и т.д. Именно криптографические методы, в том числе и с открытым ключом, позволяют гарантировано решить перечисленные задачи. Несмотря на известные преимущества преобразований с открытым ключом, они обладают значительной сложностью в реализации и низкой производительностью. В связи с этим, актуальной научно-технической задачей является повышение производительности криптографических преобразований с открытым ключом. Большинство криптографических преобразований оперируют большими целыми числами (сложение/вычитание, умножение, приведение по модулю и мультипликативное инвертирование). Авторы, обратили внимание, что операции деления, не уделяется должное внимание.

Анализ публикаций, посвященных целочисленному делению [2-5], обосновал интерес к операции деления больших целых чисел двойной точности на большие целые числа одинарной точности с остатком и без него. Указанное соотношение длин делимого и делителя вызвано необходимостью деления чисел двойной точности, после умножения чисел одинарной точности, без их предварительного приведения по модулю. В криптосистемах на эллиптических кривых, деление используется при генерации общесистемных параметров, восстановлении точки из сжатого состояния, поиске случайной точки эллиптической кривой и т.д. Среди известных алгоритмов деления [2-5], выделяется, для дальнейших исследований, расширенная версии алгоритма Евклида (РАЕ). Ниже остановимся более подробно на основных недостатках и предложенных модификациях.

На подготовительном этапе происходит выравнивание делимого и делителя, что требует циклического сравнения больших целых чисел, а также сдвиги влево на один бит. Применение представления целых чисел фиксированной длины в виде массива машинных слов, требует производить сравнение и сдвиги по всем машинным словам даже, когда заведомо известно, что большая часть из них нулевая и разница между номерами старших битов сравниваемых делимого и делителя – весомая. Также в основном цикле РАЕ производится несколько циклических сравнений делимого и делителя, а также делимого и выровненного делителя, с последующими сдвигами, сложениями и вычитаниями. Знание закона изменения параметров уравнения Безу, лежащего в основе алгоритма РАЕ, позволяет предсказывать направление изменения двоичной длины делимого, частного и выровненного делителя. Авторы предлагают сократить количество вычислительно сложных операций сравнения, выполняемых в цикле, перейдя к приближенному сравнению целых чисел, посредством сравнения заранее известных номеров старших битов, а в случае их равенства переходить к сравнению чисел лишь по значимым словам. Кроме сравнения, знание двоичной длины позволяет уменьшить число операций над машинными словами при сдвигах, а также в вычитаниях – из закона изменения параметров уравнения Безу известно, что уменьшаемое больше вычитаемого. Предложенные модификации позволили существенно изменить классический РАЕ, который был переименован в модифицированный РАЕ (МРАЕ).

По результатам теоретического и экспериментального изучения характеристик МРАЕ, можно сделать следующие выводы:

12

1.Разработанный МРАЕ обладает уменьшенной вычислительной сложностью за счет операции приближенного сравнения больших целых чисел и учета специфики закона изменения параметров уравнения Безу при вычислении числа значимых машинных слов в элементарных операциях (вычитания, сдвиг и сравнение).

2.Проведенная оценка вычислительной сложности РАЕ и МРАЕ, показала выигрыш в 1,24-196,91 раз при сравнении количества операций сравнения и выигрыш в 1,34-3,26 раз (начиная с числа 256 бит) при сравнении арифметических операций с ростом двоичной длины большого целого числа.

3.Производительность программной реализации МРАЕ в 1,5-3 раза выше РАЕ, с ростом двоичной длины чисел.

4.Вычислительная сложность МРАЕ линейно зависит от разности двоичной длины делимого и делителя, что ограничивает область применения РАЕ/МРАЕ в случае существенной разницы в двоичных длинах делителя и делимого.

5.Описанный МРАЕ, не ориентирован на многопоточное выполнение, что не позволило полностью реализовать потенциал современных многоядерных процессоров.

6.Дальнейшие исследования будут нацелены на распараллеливание с использованием арифметики «с отложенным переносом» [1].

Литература

1.Охрименко А.А. Арифметика с отложенным переносом для целых чисел// Захист

інформації. – 2014. – Т.16, №2. – С. 130-138.

2.P. Barrett. Implementing the Rivest Shamir and Adleman Public Key Encryption Algorithm on a Standard Digital Signal Processor// Proceedings CRYPTO'86. – pp. 311-323.

3.P. Montgomery. Modular multiplication without trial division // Mathematics of

Computation.-Vol. 44(170). – 1985. – pp. 519–521.

4.Stehle, P.Zimmermann: A Binary Recursive GCD Algorithm. Algorithmic Number Theory. – LNCS Volume 3076 – 2004. – pp. 411-425.

5.T. Jebelean. An Algorithm for Exact Division. Computation Volume 15, Issue 2. – 1993. – pp. 169–180.

В.Ю. Ковтун, М.Г. Ковтун, С.О. Гнатюк. Швидке ділення цілих чисел для криптографічних застосувань.

В роботі розглядаються підходи до підвищення продуктивності операції ділення великих цілих чисел подвійної точності на великі цілі числа одинарної точності на основі розширеного алгоритму Евкліда за рахунок оперування значимими машинними словами; використання наближеного порівняння великих цілих чисел та знання закону зміни параметрів рівняння Безу.

Ключові слова: ділення, залишок від ділення, великі цілі числа, розширений алгоритм Евкліда.

V.Yu. Kovtun, M.G. Kovtun, S.A. Gnatyuk. Hi-Speed Integer Division for Cryptographic Applications.

In paper proposed approaches to improve performance of division large integers with double-precision on single-precision integer based on the Extended Euclidean Algorithm by operation with significant machine words, approximate comparison of large integers and knowledge of Bezout′s equation parameters changing law.

Keywords: division, quotient, remainder, large integer’s, Extended Euclidean Algorithm.

13

УДК 004.056.5

ИСПОЛЬЗОВАНИЕ ПРЕДСТАВЛЕНИЯ ЦЕЛЫХ ЧИСЕЛ С ОТЛОЖЕННЫМ ПЕРЕНОСОМ В КРИПТОГРАФИЧЕСКИХ ПРЕОБРАЗОВАНИЯХ

*В.Ю. Ковтун, к-т техн. наук; *А.А. Охрименко; **А.Л. Стокипный, к-т техн. наук

*ООО «Сайфер БИС» ** Харьковский национальный экономический университет

e-mail: vk@cipher.kiev.ua, ao@cipher.kiev.ua e-mail: a.stokipny@gmail.com

В настоящее время проходит очередной этап развития модели общественного устройства – переход от индустриального к информационному обществу, в котором первичную роль играет информация. Наблюдается глобальный процесс информатизации, связанный с кардинальными изменениями структуры и характера мирового экономического и социального развития, с переходом к наукоемкому производству и новым видам информационного обмена. Поэтому все больше становится понятным важность защиты информации от различных угроз, в том числе защита конфиденциальности, авторства, целостности и т.д. Для решения указанных задач защиты информации применяются криптографические методы, среди которых особое место отводится методам с открытым ключом. К ним следует отнести криптопреобразования RSA, DSA, ECDSA, ECKAS-DH [4], NTRU [5] и другие. Несмотря на ряд преимуществ криптографических преобразований с открытым ключом над симметричными преобразованиями, они обладают и существенным недостатком высокой вычислительной и пространственной сложностью. Учитывая тот факт, что практически все криптосистемы оперируют большими числами, актуальность в повышении производительности операций над целыми числами, не вызывает сомнений.

Проведенный авторами анализ алгоритмов операций над целыми числами (сложение, вычитание, умножение, возведение в квадрат, деление и приведение по модулю, мультипликативное инвертирование, возведение в степень) показал, что необходимость последовательного выполнения операций с машинными словами вызвана тем, что нужно учитывать переносы и займы. Это, в свою очередь, накладывает существенные ограничения на алгоритмы этих операций. Кроме того, при программной и/или аппаратной реализации алгоритмов арифметических операций над целыми числами, эти же ограничения накладываются на возможности компиляторов и самих процессоров, по оптимизации программы, на этапе компиляции и этапе выполнения.

Ранее [1], авторами использовалась технология отложенного переноса из старшего разряда младшего машинного слова в младший разряд старшего машинного слова, а также займа в обратном направлении. Это позволило предложить новое представление целых чисел [2], где зарезервировано несколько старших разрядов машинного слова для накопления возможных переносов. Такое представление целых чисел получило название

Delayed Carry Form (DCF).

Дальнейшей изучение представления целых чисел с отложенным переносом, позволило сформировать перечень арифметических операций, необходимых для работы с такими числами, а именно: переход от двоичной-непрерывной формы к DCF и наоборот, сложение и вычитание, сдвиг влево и вправо, умножение и возведение в квадрат. Также возможно использование смешанного представления целых чисел двоичной-непрерывной формы и DCF [1-3]. В этом случае, входные данные представлены в двоичной-непрерывной форме, а полученный результат в DCF. Так, например, для операций умножения и возведения в квадрат обязательным является представление входных параметров операции в двоичнонепрерывной форме.

14

Применение DCF в арифметических операциях [1-3], позволило до 3-х раз повысить их производительность на современных процессорах (32- и 64-разрядных), что, в свою очередь, существенно повысило производительность криптосистемы в целом.

Кроме прямого увеличения производительности арифметических операций, появляется возможность выполнения операции в два и более параллельных потока, что дает возможность повысить их производительность до 10 раз, с ростом двоичной длины чисел до 16 тыс. бит [1-3].

В качестве дальнейших перспектив, авторы видят адаптацию предложенных алгоритмов арифметических операций на вычислительных системах GPGPU для реализации криптографических преобразований.

Литература

1.Ковтун В.Ю., Охрименко А.А., Умножение целых чисел с использованием отложенного переноса для криптосистем с открытым ключом // Информационные технологии и системы в управлении, образовании, науке: Монография / Под ред. проф. В.С. Пономаренко. – Х.: Цифрова друкарня №1, 2013. – С. 69-82.

2.Охрименко А.А. Арифметика с отложенным переносом для целых чисел// Захист інформації. – 2014. – Т.16, №2. – С. 130-138.

3.Ковтун В.Ю., Охрименко А.А., Метод повышения производительности операции приведения по простому модулю / А.А. Охрименко, В.Ю. Ковтун // Информационные системы в управлении, образовании, промышленности: Монография / под ред. В.С. Пономаренко. – Х.: Вид-во ТОВ «Щедра садиба плюс», 2014. – С. 204-219.

4.IEEE P1363-2000. Standard Specification for Public Key Cryptography.

5.IEEE P1363.1-2008. Standard Specification for Public Key Cryptographic Techniques Based on Hard Problems over Lattices.

В.Ю. Ковтун, А.О. Охріменко, О.Л. Стокіпний. Використання представлення цілих чисел з відкладеним переносом в криптографічних перетвореннях

Авторами запропонована форма представлення цілих чисел – DCF (Delayed Carry Form), у якій резервується декілька бітів у кожному машинному слові для зберігання накопичуваного переносу чи займу. Це дозволяє підвищити швидкодію арифметичних операцій над цілими числами, що в свою чергу, позитивно позначається на швидкодії криптографічних перетворень Для роботи з числами в DCF формі розроблено алгоритми найбільш поширених арифметичних операцій.

Ключові слова: криптографічні перетворення, арифметичні операції, відкладений перенос, представлення цілих чисел, DCF.

V.Yu. Kovtun, A.A. Okhrimenko, A.L. Stokipny. Using integer representation with delayed carry for cryptographic transformations

Authors proposed presentation form of integers with delayed carry – DCF (Delayed Carry Form). In DCF reserved several bits for accumulation of carry or borrow in each machine word. This allows increase performance of arithmetic operations on integers and it has a positive effect on performance of cryptographic transformations. For integers in DCF-form proposed algorithms of most widely used arithmetic operations.

Keywords: cryptographic transformations, arithmetic operations, delayed carry, integer representation, DCF.

15

УДК 681.3.06:006.354

ГЕНЕРАЦІЯ S-БЛОКІВ З ПОКРАЩЕНИМИ КРИПТОГРАФІЧНИМИ ВЛАСТИВОСТЯМИ

*М.Ю.Родінко,**Р.В. Олійников, д-р техн. наук, доц.;

***О.В.Казимиров, канд. техн. наук *Харківськийнаціональнийуніверситетрадіоелектроніки **Приватнеакціонернетовариство «Інститутінформаційнихтехнологій»

***EVRYNorgeAS e-mail: m.rodinko@gmail.com

Застосування підстановок з оптимальними криптографічними показниками дозволяє поліпшити характеристики симетричних перетворень, що дає можливість зменшити число ітерацій алгоритму.Однак генерація оптимальних S-блоків є обчислювально складною задачею, що є неприйнятним, наприклад, при використанні S-блоків в якості ключових елементів. Таким чином, актуальною є задача оптимізації методів генерації S-блоків.

До сучасних критеріїв відбору S-блоків[1-3] відносяться: максимум в таблиці розподілу диференціальних різниць, максимумв таблиці лінійних апроксимацій, алгебраїчний імунітет, мінімальна степінь S-блока та відсутність нерухомих точок.

Метод пошуку S-блоків, що розглядається, в загальному випадку складається з двох етапів:генерації псевдовипадкової підстановки та її перевірки на відповідність заявленим критеріям.

Для генерації підстановок був обраний алгоритм [2], який передбачає формування перестановки на основі векторної булевої функції F (x) = x-1 та подальший обмін місцями N значень перестановки.

Критерії відбору підстановок є частково взаємозалежними, тому змінюючи порядок їх застосування в ході перевірки підстановки можна істотно скоротити час розрахунків.

Нехай задано m критеріїв відбору підстановок. Тоді число можливих комбінацій m критеріїв, які задають порядок їх застосування, дорівнює m!.

Нехай – множина усіх таких комбінацій, а

– множина усіх таких комбінацій, а – i-а комбінація критеріїв наступного виду:

– i-а комбінація критеріїв наступного виду:

, (1)

, (1)

де  – j-ий критерій відбору у цій комбінації.

– j-ий критерій відбору у цій комбінації.

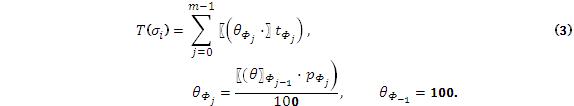

Введемо деяку функціюT( ), значення якої представляє собою час генераціїоднієї підстановки, що задовольняє усімmкритеріям, із використанням комбінації критеріїв

), значення якої представляє собою час генераціїоднієї підстановки, що задовольняє усімmкритеріям, із використанням комбінації критеріїв . Тоді задача мінімізації часу перевірки підстановки на відповідністьmкритеріям зводиться до знаходженняtmin:

. Тоді задача мінімізації часу перевірки підстановки на відповідністьmкритеріям зводиться до знаходженняtmin:

. (2)

. (2)

У ході експериментальних досліджень для підстановок степеня n = 28були визначені наступні фактори, що впливають на час генерації підстановки:

- – процент підстановок, що задовольняють критерію

– процент підстановок, що задовольняють критерію ;

;

- – час перевірки однієї підстановки на відповідність критерію

– час перевірки однієї підстановки на відповідність критерію . Використовуючи введені фактори, отримуємо наступне співвідношення для

. Використовуючи введені фактори, отримуємо наступне співвідношення для

знаходженняT( ):

):

де

16

Нижче наведено приклад застосування цього підходу для генерації підстановок зачотирманаступними критеріями (m = 4):

1. – максимум таблиці диференціалів, що дорівнює 8.

– максимум таблиці диференціалів, що дорівнює 8.

2. – абсолютний максимум таблиці лінійних апроксимацій, що дорівнює 26.

– абсолютний максимум таблиці лінійних апроксимацій, що дорівнює 26.

3. – мінімальна степінь булевої функції, що дорівнює 7.

– мінімальна степінь булевої функції, що дорівнює 7.

4. – алгебраїчний імунітет, що дорівнює 3.

– алгебраїчний імунітет, що дорівнює 3.

Таким чином, потужність множини комбінацій критеріїв  = 24.

= 24.

Експериментальні значення, отримані для факторівpіt для чотирьох критеріїв, представлені в табл. 1.

Далі за формулою (3) були розраховані значення функції для комбінацій критеріїв

для комбінацій критеріїв

ізнайдено мінімальне значенняtmin = 0,0540755 при

ізнайдено мінімальне значенняtmin = 0,0540755 при  =

=  . Табл. 1. – Значення факторів для чотирьох критеріїв

. Табл. 1. – Значення факторів для чотирьох критеріїв

Критерій |

Фактор p, % |

Фактор t, сек |

|

70 |

0,000169 |

|

14 |

0,001655 |

|

99,6 |

0,000016 |

44,5 0,006698

Паралельно були отримані експериментальні значення часу перевірки підстановок

Tекспер для усіх комбінацій критеріїв.

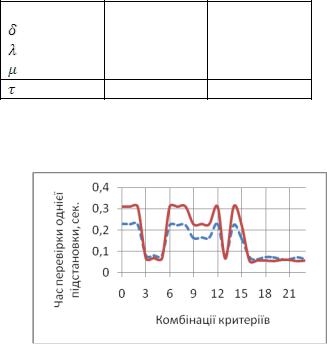

На рис. 1 представлені графіки функційТ (суцільна крива) и Tекспер (пунктирна крива).

Рис. 1. – Графіки функцій Т и Tекспер

Представлений метод дозволив згенерувати оптимальні підстановки, що мають нелінійність 104 та описуються перевизначеною системою рівнянь 3-ої степені на персональній ЕОМ без використання розподілених обчислень.

Таким чином, запропоновано підхід до оптимізації методу генерації S-блоків, заснований на мінімізації часу перевірки підстановки на відповідність набору критеріїв. Експерименти показали, що при застосуванні оптимального порядку критеріїв часперевірки S-блоків зменшується приблизно в 5 разів.

Література

1.Олейников Р.В. Выбор S-блоков для симметричных криптографических алгоритмов на основе анализа алгебраических свойств / Р.В. Олейников, А. В. Казимиров // Вісн. Харк. нац. ун-ту. Сер. Математичнемоделювання. Інформаційнітехнології. Автоматизованісистемиуправління. − Х., 2010. – № 925. – С. 79–86.

2.Казимиров О.В.Методи та засобигенераціїнелінійнихвузлівзаміни для симетричних крипто алгоритмів / О.В. Казимиров // Дисертація на здобуттянауковогоступеня кандидата технічних наук по спеціальності 05.13.21 – системизахистуінформації. ХНУРЕ. – Харків. –

2014.

3.Nyberg K. “Provable” security against differential and linear cryptanalysis / K. Nyberg // Fast Software Encryption. – V. 7549. – 2012. – pp. 1-8.

17

М.Ю. Родінко, Р.В. Олійников, О.В. Казимиров. Генерація S-блоків з покращеними криптографічними властивостями.

У доповіді представлений оптимізований метод генерації S-блоків, заснований на мінімізації часу перевірки підстановок на відповідність множині критеріїв. Запропонований метод дозволяє підвищити швидкість генерації підстановок у декілька разів та отримати оптимальні підстановки без застосування розподілених обчислень.

Ключові слова: S-блок, криптоаналіз, таблиця розподілу різниць, таблиця лінійних апроксимацій, алгебраїчний імунітет.

M.Yu. Rodinko, R.V.Oliynykov, O.V. Kazymyrov.Generation of S-boxes with improved cryptographic properties.

It is presented an optimized method of generation of S-boxes based on minimizing time of testing substitutions on the corresponding set of criteria. The optimized method allows speeding up the generation of substitutions up to several times and getting optimal substitutions without using distributed calculations.

Key words: S-box, cryptanalysis, distribution table of differences, linear approximation table, algebraic immunity.

18

УДК 004.056

АЛГЕБРО-ГЕОМЕТРИЧНИЙ МЕТОД ОБЧИСЛЕННЯ КІЛЬКОСТІ ТОЧОК НА ЕЛІПТИЧНІЙ КРИВІЙ:

АНАЛІЗ ТА ПЕРСПЕКТИВИ ЗАСТОСУВАННЯ В УКРАЇНІ

І.Д. Горбенко, д-р техн. наук, проф.; **Р.С. Ганзя, аспірант *Харківський національний університет ім. В.Н. Каразіна **Харківський національний університет радіоелектроніки e-mail: roman.ganzya@gmail.com

На даний момент в Україні надзвичайно широко використовуються такі електронні довірчі послуги як електронний цифровий підпис, електронна печатка та мітка часу. Суттєве місце для реалізації електронних довірчих послуг в Україні займає асиметрична криптографія, та криптографія на еліптичних кривих, як її складова, проте враховуючий швидкий розвиток квантових технологій та існування квантового алгоритму Шора, який здатен вирішити проблеми факторизації та розв'язання дискретного логарифмічного рівняння із поліноміальною складністю, виникає ситуація, коли сучасні асиметричні криптосистеми можуть бути скомпрометовані.

Одним із шляхів вирішення даної проблеми є збільшення розмірів загальносистемних параметрів криптоперетворень. Звичайно таке збільшення не дасть підвищення стійкості проти квантового криптоаналізу, проте для проведення такого аналізу необхідний квантовий комп'ютер з великою кількістю кубітів, а як показує аналіз перспектива появи такого комп'ютера в найближчі 5-10 років неможлива [1]. Також перспективним напрямком протидії є дослідження постквантових криптосистем.

Також враховуючи те, що в Україні були прийняті нові національні стандарти симетричного шифрування та геш-функції з розмірами блоку повідомлення (виходу гешфункції) та ключа до 512 бітів, то для досягнення однакового рівня безпеки при використанні системи типу "електронний конверт" необхідно використання асиметричних криптоперетворень (електронного цифрового підпису та направленого шифрування) з розмірами загальних параметрів не менше 1024 бітів. Національний стандарт електронного цифрового підпису (ДСТУ 4145-2002) має загальносистемні параметри з розмірами до 431 біта. Тому задача генерування загальносистемних параметрів великих розмірів (1024 біта та більше) є актуальною.

На момент створення національного стандарту ДСТУ-4145 найбільш придатними методами формування загальних параметрів у групі точок еліптичних кривих над полем

F(2m ) був метод Сатоха та метод комплексного множення [2]. Інший метод, який дуже

сильно пов'язаний з методом Сатоха базується на алгебро-геометричному методі (AGM) та був запропонований Местре [3], даний метод може бути надзвичайно ефективним.

Обчислювальна складність метода AGM, що був запропонований Меcтре складає O(n3+ξ ) .

Запропонований метод Сатоха-Ск'єрна-Тагучі (SST) має складність O(n2.5+ξ ) , проте такий

метод вимагає передобчислень [3]. Для обчислення кількості точок на еліптичній кривій алгебро-геометричний метод та інші p-адичні алгоритми використовують властивості ендоморфізму Фробеніуса. Обчислення виконується у такі етапи:

1)Підняття циклу ізогінеї та коефіцієнтів кривої;

2)Проведення нормування коефіцієнтів;

3)Обчислення сліду ендоморфізму Фробеніуса, на базі якого визначається порядок кривої.

У[2] можна детально ознайомитись з основними кроками AGM алгоритму. Першою основною модифікацією AGM стала заміна другого циклу обчислень AGM-послідовності, її можна замінити на обчислення однієї алгебро-геометричної ітерації та обчислення норми в скінченому полі. Тобто

19

t ≡ N |

Qp / Qp |

(a |

/ a ) (mod 2N ) . |

(1) |

|

0 |

1 |

|

Для обчислення норми можна використати декілька алгоритмів: аналітичний (запропононований Сатохом, Ск'єрною та Тагучі), а також метод на основі результанта. Було запропоновано використати швидкий алгоритм обчислення найбільшого спільного дільника, який показав Моенк [3]. Для аналізу ефективності обчислення норми через результант нами було розроблено програмний засіб на мові C ++ з використанням бібліотеки NTL Так для еліптичної кривої з розміром базової точки 1031 біт з використанням ще одного циклу обчислення AGM-послідовності (як запропонував Местре) необхідно 446 секунд для нормування, а використовуючи результант для обчислення норми 160 с.

Таким чином на даний момент існують загрози для асиметричної криптографії. Такі загрози пов'язані з квантовим алгоритмом Шора. Для підвищення стійкості сучасних асиметричних алгоритмів можна збільшити розмір базової точки. Для цього можуть використовуватися ефективні методи побудови загальносистемних параметрів, наприклад алгебро-геометричний метод та його модифікації. Для побудови ефективних алгоритмів генерування загальносистемних параметрів для еліптичних кривих важливим є процес вибору алгоритмів нормування. Крок підняття еліптичних кривих неможливо розпаралелити при його обчисленні, тому що даний крок є рекурсивним. Крок нормування можна розпаралелити, при виборі відповідного алгоритму нормування.

Література

1)Ганзя, Р.С. Аналіз можливостей квантових комп’ютерів та квантових обчислень для криптоаналізу сучасних криптосистем / Р.С. Ганзя, Ю.І. Горбенко // Харків: «Восточно - Европейский журнал передових технологий». –2014. – Том 6 №1(67). – 8-15 с.

2)Gaudry, P. A comparison and a combination of SST and AGM algorithms for counting points of elliptic curves in characteristic 2 / P. Gaudry // ASIACRYPT 2002. 8th International Conference on the Theory and Application of Cryptology and Information Security Queenstown - New Zealand: Springer, 2002 – P.311-327.

3)Cohen, H. Elliptic and Hyperelliptic Curve Cryptography [Text]: handbook / H. Cohen, G. Frey – NW.: Chapman & Hall/CRC, 2006. - 807 p.

І.Д. Горбенко, Р.С. Ганзя Алгебро-геометричний метод обчислення кількості точок на еліптичній кривій: аналіз та перспективи застосування в Україні

В роботі проведено аналіз методів генерування загальносистемних параметрів для еліптичних кривих. Показана актуальність генерування загальносистемних параметрів великих розмірів для забезпечення безпеки в національних системах. Показана можливість використання алгебро-геометричного методу для національних криптоалгоритмів, а також показана ефективність обчислення норми через результант. На практиці було розроблено програмний засіб на мові C ++ з використанням бібліотеки NTL. Програмний засіб в змозі побудувати загальносистемні параметри для еліптичної кривої з розміром базової точки 1031 біт для криптосистеми відповідно до національного стандарту.

Ключові слова: електронний цифровий підпис, алгебро-геометричний метод, кількість точок.

I.D. Gorbenko, R.S. Ganzya Arithmetic–geometric mean for counting points of elliptic curve: analysis and prospects of apllication in Ukraine

This work shows analysis of methods of generating general set of parameters for elliptic curves. This work also shows an actuality of generating general set of parameters of large sizes for national security cryptosystem. The possibility of using arithmetic–geometric mean for national algorithms and shows the effectiveness of counting points by resultants. On practice we have developed a software tool on the C++ language using library NTL. Software is able to build elliptic curves with the size of the base point of 1031 bits for crypto transformation according to national digital signature standard.

Keywords: digital signature, arithmetic–geometric mean (AGM), counting points.

20

УДК 681.3.06:519.248.681

ДОСЛІДЖЕННЯ ВПЛИВУ ПАРАМЕТРІВ КУБІЧНОЇ АТАКИ НА ЙМОВІРНІСТЬ ЇЇ УСПІХУ

*В. Б. Сергієнко, аспірант; **Л. О. Завадська, канд. ф.-м. наук, доц.

Національний технічний університет України «Київський політехнічний інститут»

*e-mail: visergienko@ukr.net **e-mail: ludazavadska@gmail.com

В умовах сучасних масштабів електронного документообігу важливим питанням є захист інформаційних ресурсів. Для забезпечення надійного захисту необхідне поєднання організаційних, технічних і криптографічних методів. Зокрема, важливу роль у криптографічному захисті інформації відіграють симетричні криптосистеми. Оскільки вони є широко розповсюдженими, то задача розробки, дослідження, удосконалення методів криптоаналізу таких схем шифрування задля забезпечення їх стійкості є важливою в практичному і теоретичному аспекті. Інструментом для аналізу в цьому випадку можуть виступати різні види криптоатак, одним з яких є новий перспективний вид атаки – кубічні атаки, вперше описані у статті [1], опублікованій Дінуром та Шаміром (Itai Dinur, Adi Shamir) у 2008 році й застосовані до учасника конкурсу eStream потокових шифрів під назвою Trivium. Пізніше, у 2009 році, світ побачила оновлена і доповнена версія цієї статті [2]. І хоч цей вид атаки розроблявся з прицілом на потокові криптосистеми, основні ідеї кубічної атаки пізніше були застосовані для криптоаналізу блокових шифрів та хеш-функцій.

Об’єктом дослідження даної статті є кубічні атаки на криптосистеми з наявними відкритими змінними. У роботі розглядається питання застосовності кубічних атак за умови використання лише макстермів заданого степеня. Вводиться поняття сприятливої функції для кубічної атаки. Функція визнається сприятливою, якщо можливе успішне застосування до неї кубічної атаки (з повним визначенням секретного ключа) з макстермами тільки певного визначеного степеня.

Як результат досліджень отримано математичний вираз для кількості сприятливих функцій в залежності від кількості відкритих і секретних змінних, при використанні макстермів лише першого (мінімального) степеня, а також степеня, на одиницю меншого, ніж степінь шифруючої функції (тобто, макстермів максимально можливого степеня). Теоретичні результати перевірено за допомогою програмних розрахунків. Також у роботі проаналізована імовірність успіху атаки для функцій з різними кількостями змінних, для мінімального і максимального степеня макстермів. Звісно, за умови використання макстермів малих степенів, імовірність успішної атаки є дуже малою за реальних значень кількості відкритих та секретних змінних. Проте, знаючи величину цієї імовірності, можна оцінити максимальний степінь макстермів, що забезпечує прийнятний рівень імовірності успіху кубічної атаки.

Окрім виведених математичних залежностей, у роботі також наводяться певні міркування про загальний вигляд формули для опису кількості сприятливих функцій, для довільного степеня макстерма, що можуть служити підґрунтям для подальших досліджень за даною тематикою. У той же час розглядувана задача представляє самостійний інтерес з точки зору теорії булевих функцій та комбінаторики.

Література

1.Dinur, I., Shamir, A. Cube attacks on tweakable black box polynomials. Cryptology ePrint Archive, 2008/385. [Online] Available at: http://eprint.iacr.org/2008/385.pdf.

2.Dinur, I., Shamir, A. Cube attacks on tweakable black box polynomials. EUROCRYPT,

vol. 5479 of Lecture Notes in Computer Science Springer, 2009, p. 278-299.

21

В.Б. Сергієнко, Л.О. Завадська Дослідження впливу параметрів кубічної атаки на ймовірність її успіху

Отримано математичний вираз для кількості сприятливих функцій для кубічної атаки (тобто, шифруючих функцій, секретні змінні яких можуть бути повністю визначені при застосуванні атаки) в залежності від кількості відкритих і секретних змінних, при використанні макстермів лише першого (мінімального) степеня, а також степеня, на одиницю меншого, ніж степінь шифруючої функції (тобто, макстермів максимально можливого степеня), проаналізована ймовірність успіху атаки для обох випадків. Теоретичні результати перевірено за допомогою програмних розрахунків. У роботі також наведені певні міркування про загальний вигляд формули для довільного степеня макстерма, що є підґрунтям для подальших досліджень за даною тематикою.

Ключові слова: кубічні атаки, макстерм, імовірність успіху.

V.B. Sergienko, L.O. Zavadska The research of influence of Cube attack parameters on its success rate

In this paper, we present mathematical expression for number of Boolean functions, to which Cube attack with maxterms of minimal (degree 1) and maximal (encryption function degree reduced by 1) degree can be successfully applied. It depends on encryption function degree and on the number of its secret and public variables. Theoretical results were verified using computer calculations. We also provide analysis of cube attack’s success rate for encryption functions with different numbers of variables, for both minimal and maximal maxterm degree, as well as some general thoughts on mathematical expression for an arbitrary maxterm degree case, which form a basis for further research in this field.

Keywords: cube attacks, maxterm, success rate.

22

УДК 003.26:512.57

УЗАГАЛЬНЕНА МОДЕЛЬ СИМЕТРИЧНОГО ШИФРУ

А.В. Фесенко, асистент Фізико-технічний інститут Національного технічного університета України «КПІ»

e-mail: andrey.fesenko@gmail.com

Останнім часом багато уваги приділяється дослідженню загальних математичних моделей криптографічних систем, що представляють собою алгебраїчні структури – багатоосновні універсальні алгебри. Використання таких абстрактних моделей дозволяє виявити основні принципи побудови та функціонування таких систем. Першу алгебраїчну модель симетричного шифру по суті було запропоновано в 1949 році К. Шенноном. Оскільки модель була універсальною і досить вдало описує практично всі відомі симетричні шифри, вона майже не зазнала змін з того часу.

Означення 1. [3] Алгебраїчна модель симетричного (детермінованого, скінченного) шифру є

універсальною алгеброю A = (K, X ,Y, f ) з системою носіїв (K, X ,Y ) , |

де K , X та Y – непорожні |

||||||

скінченні множини, і однією алгебраїчною операцією f : K × X →Y , |

яка задовільняє наступним |

||||||

умовам: (а) f : K × X →Y – сюр’єкція; (б) для довільних значень k K та x1, x2 X виконується |

|||||||

співвідношення x1 ≠ x2 f (k, x1) ≠ f (k, x2 ) . |

|

|

|

|

|||

Скінченні |

множини |

K , X , та |

Y називають відповідно |

множиною ключів, |

множиною |

||

відкритих текстів та множиною шифротекстів, а відображення |

f |

– функцією шифрування шифру |

|||||

A . Шифротекст |

y Y |

називається |

результатом шифрування |

відкритого тексту |

x X з |

||

використанням ключа k K , якщо виконується співвідношення |

f (k, x) = y . Для довільного ключа |

||||||

k K часткова |

функція |

fk : X →Y |

функції шифрування f |

, |

де |

fk (x) = f (k, x) , |

називається |

шифруючим перетворенням шифру A = (K, X ,Y, f ) , яке відповідає ключу k K . Для довільного |

|||||||

ключа k K частково визначена ліва обернена функція fk−1 :Y → X |

називається розшифровуючим |

перетворенням шифру A , причому для довільних значень ключа |

k K й елемента x X має |

місце співвідношення fk−1( fk (x)) = x .

Алгебраїчна модель симетричного шифру означення 1 має певні недоліки, які, наприклад,

зазначені |

в |

роботі [2], а саме – |

для довільного ключа k K розшифровуюче перетворення |

fk−1 :Y → X |

шифру (K, X ,Y, f ) |

задано не зовсім коректно, оскільки воно є невизначеним для |

|

елементів |

y Y , які не належать множині fk (X ) . Більш того, за умов перешкод в каналах зв’язку |

||

аргументами шифруючого та розшифровуючого перетворень можуть бути елементи не сімейства основних множин. Як правило визначення ефективного шифру не є строгим за такої моделі. Для розв’язання наведених проблем пропонується узагальнена модель симетричного шифру.

Означення 2. Нехай Σ – непорожній алфавіт. Узагальнена модель шифру є алгебраїчна

система (Σ* ,l,rf ) з носієм Σ* , |

|

унарною |

алгебраїчною |

операцією |

|

|

l : Σ* → Σ* |

|

|

і |

|

кватернарним |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

відношенням rf , заданим на множині (Σ* )4 , яке задовольняє наступним умовам: |

|

для довільних |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

значень t ,t |

2 |

Σ* якщо |

|

t |

|

= |

|

|

|

t |

2 |

|

, то |

|

l(t ) |

|

= |

|

l(t |

2 |

) |

|

; для довільного значення n N існують значення |

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

t,k, x, y Σ* |

|

|

такі, |

|

|

що |

|

|

|

|

t |

|

> n |

|

|

і |

|

(t, k, x, y) rf ; |

для |

довільних |

значень |

t,k, x, y Σ* |

якщо |

|||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

(t, k, x, y) r |

f |

, то |

|

k |

|

, |

|

|

x |

|

, |

|

|

y |

|

|

≤ |

|

l(t) |

|

; не існує значень t |

,t |

2 |

,k, x |

, x |

2 |

, y Σ* |

таких, що |

|

|

t |

|

= |

|

t |

2 |

|

, x |

≠ x |

2 |

, |

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

1 |

|

|

|||||||

(t , k, x , y) r |

f |

та |

(t |

2 |

, k, x |

2 |

, y) r |

f |

; для довільних значень |

t ,t |

2 |

,k ,k |

2 |

, x , x |

2 |

, y , y |

2 |

Σ* |

|

таких, що |

||||||||||||||||||||||||||||||||||||||||||||||||||

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

1 |

|

1 |

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

23 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

t |

|

= |

|

|

t |

2 |

|

|

, (t , k , x , y ) r |

f |

та |

(t |

2 |

, k |

2 |

, x |

2 |

, y |

2 |

) r |

f |

, |

мають існувати |

значення |

t |

3 |

, y |

3 |

Σ* такі, що |

|||||||

|

|

|

|

||||||||||||||||||||||||||||||||||

|

1 |

|

|

|

|

|

|

|

|

|

1 1 1 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

t3 |

|

= |

|

t1 |

|

|

і (t3 , k1, x2 , y3 ) rf . |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(Σ* ,l,rf ) |

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

Фактично означення 2 алгебраїчної системи |

визначає |

певну |

(нескінченну) |

||||||||||||||||||||||

підмножину T |

всіх натуральних чисел: значення |

n N |

належить множині T |

тоді й тільки тоді, |

|||||||||||||||||||||||||||||||||

коли |

|

|

|

існують |

значення t,k, x, y Σ* |

такі, |

|

що |

|

t |

|

|

= n і |

(t, k, x, y) rf . Множина |

|

T називається |

|||||||||||||||||||||

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

множиною параметрів безпеки. З означення 2 випливає, що для задання параметру безпеки використовується унарна система, тобто має значення лише довжина відповідного слова. Зафіксуємо

довільний |

параметр |

|

безпеки |

n T , де |

t,k , x , y Σ* , |

|

|

(t,k , x , y |

) r |

f |

і |

|

|

t |

|

= n . Алгебраїчна |

|||||||||||||||||||||||||||||

|

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

|

|

|

|

|

|

1 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|||||||||

операція l |

для параметра безпеки |

n T , фактично |

обмежує |

відношення |

|

rf |

|

для |

всіх |

значень |

|||||||||||||||||||||||||||||||||||

t1,k, x, y Σ* , де |

|

t1 |

|

= n , |

підмножиною (Σ( |

|

l(t) |

|

))4 |

(або (Σ |

|

l(t) |

|

)4 , якщо до алфавіту Σ додати один |

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

новий символ). Позначимо множину Σ( |

|

l(t) |

|

)4 |

через W . Позначимо через |

|

K |

n |

, |

|

|

X |

n |

та Y |

проекції |

||||||||||||||||||||||||||||||

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

||

відношення rf за другою, |

третьою та четвертою компонентою відповідно, |

коли довжина значення в |

|||||||||||||||||||||||||||||||||||||||||||

першій компоненті дорівнює n , тобто, |

наприклад, |

K |

n |

={k Σ* | x, y Σ*,t Σn : (t |

,k, x, y) r |

}. |

|||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

1 |

|

f |

|

|

Отже |

Kn , X n ,Yn Wn . З |

означення |

2 |

випливає, що |

відношення |

rf |

|

визначає |

відображення |

||||||||||||||||||||||||||||||||||||

fn : Kn × X n →Yn , оскільки для будь-яких значень k Kn |

і |

x X n |

має існувати така пара значень |

||||||||||||||||||||||||||||||||||||||||||

t Σn |

і y Y , що |

|

(t , k, x, y) r |

f |

причому значення |

y Y |

|

|

є спільним для всіх таких пар. Більш |

||||||||||||||||||||||||||||||||||||

1 |

|

n |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

того |

для |

довільних |

значень |

k Kn |

|

|

та |

|

|

x1, x2 X n |

|

виконується |

|

|

|

співвідношення |

|||||||||||||||||||||||||||||

x1 ≠ x2 |

fn (k, x1 ) ≠ f (k, x2 ) . |

Отже |

|

|

|

узагальнена |

модель |

|

шифру |

|

|

є |

|

класом |

шифрів |

||||||||||||||||||||||||||||||

{ n = (Kn , X n ,Yn , fn )}, |

n T , |

|

параметризованим |

певною |

|

(нескінченною) |

|

|

підмножиною |

||||||||||||||||||||||||||||||||||||

натуральних чисел – множиною параметрів безпеки. Така узагальнена модель шифру у разі нескінченної множини параметрів безпеки дозволяє визначити відповідну масову задачу та визначити асимптотичну складність її рішення в залежності від розмірів вхідних даних, тобто ввести поняття ефективності, використовуючи стандартний підхід з теорії складності. Будемо називати узагальнену модель шифру ефективною (поліноміальною), якщо існує такий поліном p , що для

достатньо великих значень n T для процедур обчислення значення t Σn |

і k, x, y Σ* |

таких, що |