- •1. Сеть. Определение сети. Состав и характеристики.

- •2. Сеть. Топология сети. Физическая и логическая структуризация. Топология

- •3. Сеть. Стандарт сети. Вероятностный и детерминированный доступ. Метод доступа к сети

- •4. Модель взаимодействия открытых сетей. Модель osi

- •Уровень 1, физический

- •Уровень 2, канальный

- •Уровень 3, сетевой

- •Протоколы ieee 802

- •5. Стандарты физического уровня. Линии связи, кабели. Спецификации физической среды Ethernet

- •6. Методы передачи данных на физическом уровне. Кодирование и виды сигналов.

- •7. Базовая технология ethernet. Обнаружение коллизий и восстановление

- •Пропускная способность Ethernet'а

- •Вариации Ethernet'а

- •Адресация Ethernet'а

- •Формат кадра Ethernet'а

- •Основные характеристики стандарта Token Ring

- •Маркерный метод доступа к разделяемой среде

- •Форматы кадров Token Ring

- •Физическая реализация сетей Token Ring

- •Физическая реализация сетей Token Ring

- •9. Иерархия в кабельных системах. Выбор типа кабеля. Методика расчета конфигурации сети Ethernet

- •Расчет pdv

- •Расчет pvv

- •11. Концентраторы. Основные и дополнительные функции. Защита.

- •12. Мосты. Принцип работы .

- •13. Коммутаторы локальных сетей. Особенности технической реализации. Техническая реализация коммутаторов

- •Коммутаторы на основе коммутационной матрицы

- •Коммутаторы с общей шиной

- •Коммутаторы с разделяемой памятью

- •Комбинированные коммутаторы

- •14. Объединение сетей на основе протокола сетевого уровня. Маршрутизация и протоколы маршрутизации. Функции сетевого уровня

- •Протоколы передачи данных и протоколы обмена маршрутной информацией

- •15. Стек tcp/ip. Структура стека протоколов tcp/ip

- •16. Протоколы udp и tcp.

- •17. Адресация. Типы адресов в tcp/ip. Адресация в ip-сетях

- •Типы адресов: физический (mac-адрес), сетевой (ip-адрес) и символьный (dns-имя)

- •Соглашения о специальных адресах: broadcast, multicast, loopback

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •0 8 16 31 Т

- •Отображение символьных адресов на ip-адреса: служба dns

- •18. Маски. Использование масок . Структуризация сетей ip с помощью масок

- •19. Структура ip пакета.

- •Управление фрагментацией

- •Маршрутизация с помощью ip-адресов

- •21. Протоколы маршрутизации в ip сетях. Дистанционно-векторный протокол rip

- •Протокол состояния связей ospf

- •142.06.0.0 135.12.0.11 2 1,

ВОПРОСЫ ПО КУРСУ ЛОКАЛЬНЫЕ ВЫЧИСЛИТЕЛЬНЫЕ СЕТИ

+

ОТВЕТЫ

1. Сеть. Определение сети. Состав и характеристики.

2. Сеть. Топология сети. Физическая и логическая структуризация. Топология

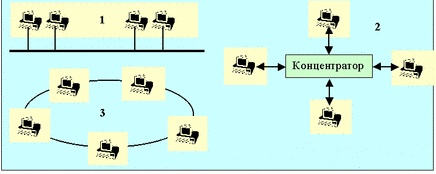

Среди топологических схем наиболее популярными являются (см. рис. 4.1):

Шина

Звезда

Кольцо

Многокаскадные и многосвязные сети (См. раздел 4.1.10; 41\ban_4110.doc)

Рис. 4.1. Примеры сетевых топологий

К первым трем типам топологии относятся 99% всех локальных сетей. Наиболее популярный тип сети hernet, может строиться по схемам 1 и 2. Вариант 1 наиболее дешев, так как требует по одному интерфейсу на машину и не нуждается в каком-либо дополнительном оборудовании. Сети Token Ring и FDDI используют кольцевую топологию (3 на рис. 4.1), где каждый узел должен иметь два сетевых интерфейса. Эта топология удобна для оптоволоконных каналов, где сигнал может передаваться только в одном направлении (но при наличии двух колец, как в FDDI, возможна и двунаправленная передача). Нетрудно видеть, что кольцевая топология строится из последовательности соединений точка-точка.

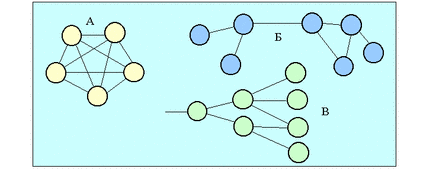

Используется и немалое количество других топологий, которые являются комбинациями уже названных. Примеры таких топологий представлены на рис. 4.2.

Вариант А на рис. 4.2 представляет собой схему с полным набором связей (все узлы соединены со всеми), такая схема используется только в случае, когда необходимо обеспечить высокую надежность соединений. Эта версия требует для каждого из узлов наличия n-1 интерфейсов при полном числе узлов n. Вариант Б является примером нерегулярной топологии, а вариант В иерархический случай связи (древовидная топология).

Если топологии на рис. 4.1 чаще применимы

для локальных сетей, то топологии на

рис. 4.2 более типичны для региональных

и глобальных сетей. Выбор топологии

локальной или региональной сети

существенно сказывается на ее стоимости

и рабочих характеристиках. При этом

важной характеристикой при однородной

сети является среднее число шагов между

узлами d.

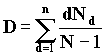

,

где ndисло ЭВМ на расстоянии d. n

олное число ЭВМ в сети; d асстояние между

ЭВМ. Для сети типа А на рис. 4.2 d=1.

,

где ndисло ЭВМ на расстоянии d. n

олное число ЭВМ в сети; d асстояние между

ЭВМ. Для сети типа А на рис. 4.2 d=1.

Рис. 4.2. Различные сетевые топологические схемы

Современные вычислительные системы используют и другие топологии: решетки (А), кубы (В), гипердеревья (Б), гиперкубы и т.д. (см. рис. 4.3). Но так как некоторые вычислительные системы (кластеры) базируются на сетевых технологиях, я привожу и такие примеры. В некоторых системах топология может настраиваться на решаемую задачу.

Рис. 4.3. Некоторые топологии вычислительных систем

3. Сеть. Стандарт сети. Вероятностный и детерминированный доступ. Метод доступа к сети

Метод доступа определяет метод, который используется при мультиплексировании/демультиплексировании данных в процессе передачи их по сети. Большая часть современных сетей базируется на алгоритме доступа CSMA/CD (carrier sensitive multiple access with collision detection), где все узлы имеют равные возможности доступа к сетевой среде, а при одновременной попытке фиксируется столкновение и сеанс передачи повторяется позднее. Здесь нет возможности приоритетного доступа и по этой причине такие сети плохо приспособлены для задач управления в реальном масштабе времени. Некоторое видоизменение алгоритма CSMA/CD (как это сделано в сетях CAN или в IBM DSDB) позволяют преодолеть эти ограничения. Доступ по схеме CSMA/CD (из-за столкновений) предполагает ограничение на минимальную длину пакета. По существу, метод доступа CSMA/CD предполагает широковещательную передачу пакетов (не путать с широковещательной адресацией). Все рабочие станции логического сетевого сегмента воспринимают эти пакеты хотя бы частично, чтобы прочесть адресную часть. При широковещательной адресации пакеты не только считываются целиком в буфер, но и производится прерывание процессора для обработки факта прихода такого пакета. Логика поведения субъектов в сети с доступом CSMA/CD может варьироваться. Здесь существенную роль играет то, синхронизовано ли время доступа у этих субъектов. В случае Ethernet такой синхронизации нет. В общем случае при наличии синхронизации возможны следующие алгоритмы.

А.

Если канал свободен, терминал передает пакет с вероятностью 1.

Если канал занят, терминал ждет его освобождения, после чего производится передача.

Б.

Если канал свободен, терминал передает пакет.

Если канал занят, терминал определяет время следующей попытки передачи. Время этой задержки может задаваться некоторым статистическим распределением.

В.

Если канал свободен, терминал с вероятностью р передает пакет, а с вероятностью 1-р он откладывает передачу на t секунд (например, на следующий временной домен).

При повторении попытки при свободном канале алгоритм не изменяется.

Если канал занят, терминал ждет пока канал не освободится, после чего действует снова согласно алгоритму пункта 1.

Алгоритм А на первый взгляд представляется привлекательным, но в нем заложена возможность столкновений с вероятностью 100%. Алгоритмы Б и В более устойчивы в отношении этой проблемы.

Следующим по популярности после csma/cd является маркерный доступ (Token Ring, Arcnet и FDDI), который более гибок и обеспечивает приоритетную иерархию обслуживания. Массовому его внедрению препятствует сложность и дороговизна. Хотя региональные сети имеют самую разнообразную топологию, практически всегда они строятся на связях точка-точка