Secret Net - Общая архитектура и компоненты

.pdf

Глава 2. Общая архитектура и компоненты |

|

|

||

Подсистема полномочного управления доступом |

|

|

||

Подсистема полномочного управления доступом обеспечивает разграничение дос- |

||||

тупа пользователей к конфиденциальной информации, хранящейся в файлах на ло- |

||||

кальных и сетевых дисках. Доступ осуществляется в соответствии с категорией |

||||

конфиденциальности, присвоенной информации, и уровнем допуска пользователя к |

||||

конфиденциальной информации. |

|

|

||

На Рис. 6 представлена схема размещения и взаимодействия компонентов, входя- |

||||

щих в состав подсистемы полномочного управления доступом, которая включает в |

||||

себя: драйвер полномочного управления доступом и компоненту управления допус- |

||||

ком к ресурсам, которая включается в Explorer или File Manager. |

|

|||

Подсистема полномочного управления доступом |

||||

Агент |

Драйвер полномочного |

Компонент управления |

||

сервера |

управления доступом |

доступом к ресурсам |

||

безопасности |

|

|

|

|

|

НЖМД |

|

|

|

|

Файл 1 |

Explorer |

File Manager |

|

Рабочая станция |

Файл 2 |

|||

|

|

|||

|

Файл 3 |

|

|

|

Рис. 6. Компоненты подсистемы полномочного управления доступом |

||||

Компонент управления доступом к ресурсам включается в Explorer, входящий в состав ОС Windows, и позволяет управлять степенью конфиденциальности сведений, хранимых в файлах на локальных и сетевых дисках. Степень конфиденциальности сведений определяется категорией конфиденциальности, которая присваивается ресурсам, содержащим конфиденциальную информацию. Система Secret Net поддерживает три категории конфиденциальности информации: "отсутствует” (информация доступна всем пользователям), “конфиденциально”, “строго конфиденциально”.

Драйвер полномочного управления доступом контролирует доступ пользователей к конфиденциальным ресурсам. Драйвер сравнивает уровень допуска пользователя к конфиденциальной информации и категорию конфиденциальности, присвоенную ресурсу. В том случае, если уровень допуска пользователя не позволяет ему осуществить доступ к ресурсу – доступ блокируется. При этом драйвер полномочного управления доступом оповещает агента сервера безопасности о том, что произошла попытка НСД.

Подсистема криптографической защиты информации

Криптографическая защита используется для шифрования информации, хранящейся в файлах на сетевых и локальных дисках, и шифрования сетевого трафика с целью повышения защищенности конфиденциальной информации.

Криптографическая защита данных в системе Secret Net обеспечивается подсистемой криптографической защиты. Подсистема обеспечивает также вычисление и проверку электронной цифровой подписи (ЭЦП).

Подсистема криптографической защиты позволяет шифровать информационное содержание разделяемых ресурсов (каталогов и файлов). Доступ пользователей к таким ресурсам осуществляется с помощью уникального ключа.

23

Secret Net. Принципы построения и применения

Базовым компонентом криптографической подсистемы является криптоядро, реализующее унифицированный многоплатформенный интерфейс для прикладных программ, обеспечивающий выполнение следующих основных функций:

•получение случайных чисел с помощью прикладных программ;

•загрузку ключей от различных прикладных программ;

•формирование контекстов для проведения криптографических операций и выполнение криптографических операций;

•организация временного хранилища данных для обмена между различными программами системы Secret Net.

Криптоядро реализовано в виде драйверов уровня ядра ОС, извлечение ключей шифрования из которого локальными и удаленными прикладными программными модулями невозможно.

Подсистема шифрования файлов обеспечивает “прозрачное” шифрование файлов, хранимых в заданных администратором каталогах. Шифрование файлов осуществляется на уникальном ключе, который зашифрован на ключе каталога. Ключи каталогов хранятся в ЦБД на сервере безопасности и передаются на рабочую станцию после проведения аутентификации и установления защищенного соединения. Шифрование и расшифровывание файлов производится на рабочей станции. По сети содержимое файлов передается в зашифрованном виде.

В качестве рабочих ключевых носителей используются дискеты или электронные идентификаторы Touch Memory. Выработанные криптоменеджером ключи могут экспортироваться администратором в личные ключевые носители пользователей. Для повышения качества генерируемых ключей сервер безопасности и клиентские части системы Secret Net функционируют совместно с платами электронных замков “Со- боль-PCI” и “Соболь”, которые содержат аппаратный датчик случайных чисел (ДСЧ).

Подсистема электронной цифровой подписи выполнена в виде специального программного обеспечения – криптопровайдера CSP, поддерживающего интерфейс CryptoAPI 1.0 и реализующего функции ЭЦП при их запросе со стороны пользовательских программ. Ключевая система подсистемы ЭЦП использует два типа ключей: секретный и открытый ключ подписи пользователя. Секретные ключи ЭЦП хранятся либо на жестком диске рабочей станции в закрытом на ключе пользователя виде (зашифрованный ключевой контейнер), либо в открытом виде на индивидуальном носителе пользователя (например, Touch Memory). Сертификаты открытых ключей хранятся в виде файлов в открытом виде на сервере безопасности.

Архитектура подсистемы криптографической защиты обеспечивает:

•Независимость прикладных программ от схем генерации и распределения ключей шифрования и электронной цифровой подписи, а также независимость от реализаций криптографических алгоритмов (программных или аппаратных);

•Возможность использования одних и тех же ключей различными прикладными программами (процессами) без передачи секретных значений;

•Использование одних и тех же алгоритмов как прикладными программами, так и модулями систем защиты, работающими на уровне ядра операционной системы.

Компонент защиты от несанкционированной загрузки ОС

Этот компонент предназначен для защиты рабочей станции от загрузки ОС со съемных носителей (гибких дисков или CD ROM). Компонент защиты от загрузки представляет собой постоянное запоминающее устройство (ПЗУ), программное обеспечение которого позволяет при инициализации компьютера (сразу после загрузки BIOS) осуществить запрет на загрузку операционной системы со съемных носителей. ПЗУ компонента защиты от загрузки устанавливается на плату аппаратной поддержки системы Secret Net.

24

Глава 2. Общая архитектура и компоненты

Взаимодействие серверной и клиентской частей

Сервер безопасности, входящий в состав серверной части системы Secret Net, запускается при загрузке компьютера, на котором сервер установлен. Агент сервера безопасности запускается при включении и загрузке рабочей станции (сервера) и осуществляет поиск сервера безопасности и устанавливает с ним связь. Для установления связи и обмена данными используются протоколы сетевого обмена

TCP/IP или IPX.

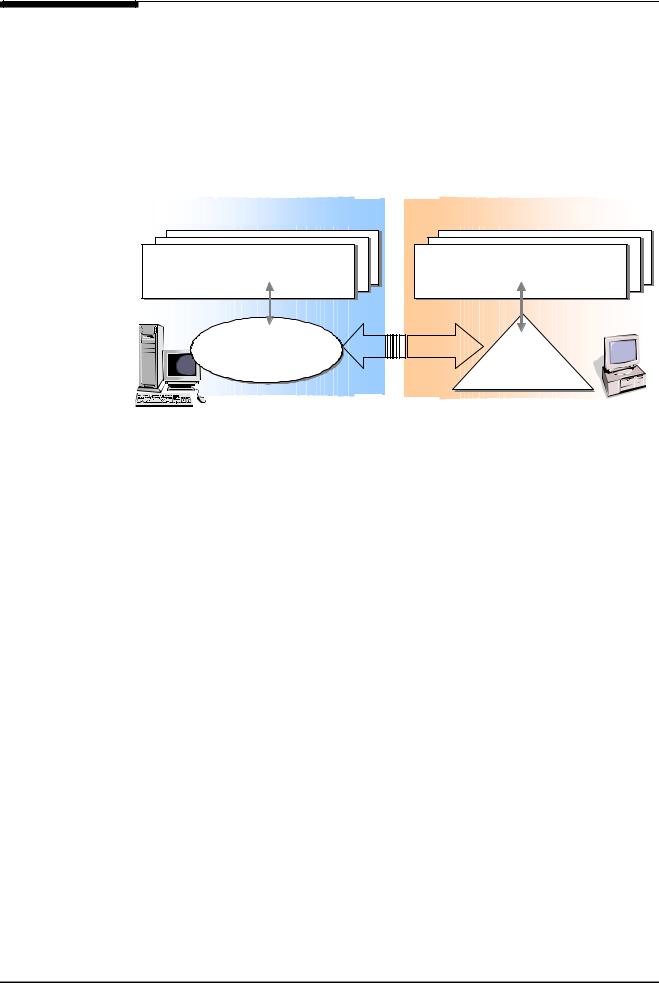

На Рис. 7 представлена схема взаимодействия серверной и клиентской частей Se- |

||

cret Net. |

|

|

Серверная часть Secret Net |

Клиентская часть Secret Net |

|

Подсистемы и компоненты |

Подсистемы и компоненты |

|

Сервер |

Агент |

|

сервера |

||

безопасности |

||

безопасности |

||

|

||

Выделенный компьютер |

Рабочая станция или сервер |

|

Рис. 7. Взаимодействие серверной и клиентской частей Secret Net

В процессе функционирования рабочей станции агент получает сведения о работе различных подсистем клиентской части системы защиты и передает их серверу безопасности. Агент также получает и обрабатывает команды, поступающие от сервера безопасности. Сервер безопасности, в свою очередь, осуществляет взаимодействие с подсистемами серверной части системы защиты и поддерживает обмен данными с агентом, передавая ему команды, а также получая и обрабатывая данные о функционировании системы Secret Net на рабочих станциях.

Одной из основных функций взаимодействия серверной и клиентской частей Secret Net является согласование содержимого ЦБД системы защиты и ЛБД клиентов. Для этого сервер безопасности реализует механизмы прямой и обратной синхронизации.

При внесении администратором системы изменений в ЦБД, ядро сервера безопасности генерирует задание на синхронизацию содержимого ЦБД и ЛБД клиента, в части его касающейся. Задания на синхронизацию оптимизируются с учетом характера производимых действий. Это позволяет сократить объем данных, передаваемых между сервером безопасности и клиентом. Такой тип синхронизации называется прямой синхронизацией.

Обратная синхронизация предназначена для корректировки содержимого ЦБД в соответствии с изменениями ЛБД, произведенными децентрализовано на клиенте.

Процессы прямой и обратной синхронизации могут происходить одновременно и производиться над одним и тем же объектом, например над объектом “пользователь” или объектом “группа пользователей”. Ядро сервера безопасности обеспечивает обнаружение подобных конфликтов. В этом случае действия с объектом приостанавливаются до явного разрешения конфликта администратором безопасности или автоматического разрешения конфликта в соответствии с заданным правилом.

Еще одной важной функцией взаимодействия серверной и клиентской частей Secret Net является обмен оперативной информацией о событиях, связанных с функционированием системы защиты, которая содержится в журналах регистрации.

25

Secret Net. Принципы построения и применения

Сервер безопасности запрашивает у клиента журнал регистрации событий при установлении соединения с ним, а также в ряде других случаев. Принимаемые сервером журналы, преобразуются в единый формат. При этом содержимое журналов может быть подвергнуто семантическому сжатию – специальному преобразованию, позволяющему объединять последовательность ряда событий в одно событие, имеющее содержательный смысл. В определенные моменты времени, заданные администратором, ядро сервера безопасности производит архивное копирование устаревших записей журнала регистрации и их удаление.

Сервер безопасности регистрирует и сохраняет оповещения о событиях НСД, получаемые от клиентов, в специальном журнале учета событий НСД. Это делает их доступными администратору безопасности в любой момент времени.

Такая организация системы защиты Secret Net позволяет:

•обеспечить постепенный переход к единому централизованному управлению безопасностью компьютеров;

•согласовывать содержимое ЦБД и ЛБД;

•обеспечить оперативное оповещение администратора безопасности об изменениях, происшедших в ЛБД клиентов;

•наращивать возможности сервера безопасности по управлению безопасностью сети путем добавления дополнительных подсистем.

26