DES

DES (Data Encryption Standard - Стандарт Шифрования Данных) - название Федерального Стандарта Обработки информации (FIPS) 46-3, который описывает алгоритм шифрования данных (Data Encryption Algorithm - DEA). DEA - развитие алгоритма Lucifer, который был разработан в начале 1970-ых годов компанией IBM; С момента опубликования DEA (более известный как DES), широко изучался и известен как один из лучших симметричных алгоритмов.

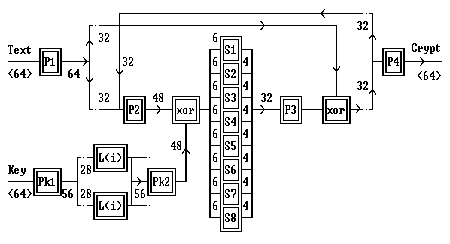

Схема алгоритма:

где:

Text - исходный текст (блок 64 бита)

Crypt - зашифрованный блок

Key - 64-х разрядный ключ

Числа - разрядность на данной ветке алгоритма

P, Pk - перестановки

S - подстановка 6 бит -> 4 бита

L(i) - сдвиг (i -- номер итерации)

Xor - сложение по модулю 2

Перестановки выполняются по обычной формуле D[i]=S[P[i]], где

|

S |

исходная строка (массив символов, нумерация с единицы) |

|

D |

результат перестановки (массив символов, нумерация с единицы) |

|

P |

таблица перестановок (массив индексов в строке S) |

S - подстановка 6->4. В соответствие шести битам ставится четыре. Подстановка производится по следующему правилу: пусть исходная битовая строка - /abcdef/, тогда /af/ - номер строки, а /bcde/ - номер столбца. Строка и столбец определяют местонахождение результата в S-таблице. Например, при использовании таблицу S6, число 58 (111010) переводится в 13 (1101).

Помимо обычного его применения, этот алгоритм можно использовать для создания "односторонних" функций; см. Организация проверок. Для этого ключ и исходный текст меняются местами: в формуле Crypt=DES(Text,Key) исходный текст может быть несекретным и фиксированным. А Crypt рассматривается как функция ключа - Key

DEA оперирует блоками 64-битного размера и использует 56-битный ключ (8 четных битов полного 64-битного ключа не используются). DEA - симметричная криптосистема, определенная как 16-раундовый шифр Фейстеля (Feistel) была первоначально предназначена для аппаратной реализации. DEA может также использоваться одним пользователем, например для шифрования файлов на жестком диске.

Несмотря на многолетние усилия исследователей, эффективных атак на DES не обнаружено. Очевидный метод атаки - полный перебор всех возможных ключей; этот процесс выполняется в среднем 2**55 шагов. Стоимость специализированного компьютера для выполнения такого полного поиска (при условии нахождения ключа в среднем за 3.5 часа) по оценке Wiener в 1994 году составляет один миллион долларов.

По общему мнению криптографов алгоритм DES одинарной длины уже не является защищенным поскольку на современном уровне развития вычислительной техники 56-битный ключ стал уязвим для полного поиска. Фактически DES уже запрещен для использования в правительственных структурах США и в настоящее время в качестве стандарта используется Triple DES (DES тройной длины)

RSA

RSA – криптографическая система открытого ключа, обеспечивающая такие механизмы защиты как шифрование и цифровая подпись. Криптосистема RSA разработана в 1977 году и названа в честь ее разработчиков Ronald Rivest, Adi Shamir и Leonard Adleman.

Алгоритм RSA работает следующим образом: берутся два достаточно больших простых числа p и q и вычисляется их произведение n = p*q; n называется модулем. Затем выбирается число e, удовлетворяющее условию 1< e < (p - 1)*(q - 1) и не имеющее общих делителей кроме 1 (взаимно простое) с числом (p - 1)*(q - 1). Затем вычисляется число d таким образом, что (e*d - 1) делится на (p - 1)*(q – 1).

e – открытый (public) показатель

d – частный (private) показатель.

(n; e) – открытый (public) ключ

(n; d). – частный (private) ключ.

Делители (факторы) p и q можно либо уничтожить либо сохранить вместе с частным (private) ключом.

Если бы существовали эффективные методы разложения на сомножители (факторинга), то, разложив n на сомножители (факторы) p и q, можно было бы получить частный (private) ключ d. Таким образом надежность криптосистемы RSA основана на трудноразрешимой – практически неразрешимой – задаче разложения n на сомножители, так как в настоящее время эффективного способа поиска сомножителей не существует.

Шифрование:

Предположим, Алиса хочет послать Бобу сообщение M. Алиса создает зашифрованный текст С, возводя сообщение M в степень e и умножая на модуль n: C = M**e* (mod n), где e и n – открытый (public) ключ Боба. Затем Алиса посылает С (зашифрованный текст) Бобу. Чтобы расшифровать полученный текст, Боб возводит полученный зашифрованный текст C в степень d и умножает на модуль n: M = c**d*(mod n); зависимость между e и d гарантирует, что Боб вычислит M верно. Так как только Боб знает d, то только он имеет возможность расшифровать полученное сообщение.

Цифровая подпись:

Предположим, Алиса хочет послать Бобу сообщение M , причем таким образом, чтобы Боб был уверен, что сообщение не было взломано и что автором сообщения действительно является Алиса. Алиса создает цифровую подпись S возводя M в степень d и умножая на модуль n:

S = M**d*(mod n), где d и n – частный ключ Алисы. Она посылает M и S Бобу.

Чтобы проверить подпись, Боб возводит S в степень e и умножает на модуль n: M = S**e*(mod n), где e и n – открытый (public) ключ Алисы.

Алгоритм RSA намного медленнее чем DES и другие алгоритмы блокового шифрования. Программная реализация DES работает быстрее по крайней мере в 100 раз и от 1,000 до 10,000 – в аппаратной реализации (в зависимости от конкретного устройства).

Проведенная в 1997 году оценка показала, что 512-битный ключ RSA может быть вскрыт (факторингом) за $ 1,000,000 и восемь месяцев. В 1999 году 512-битный ключ был вскрыт за семь месяцев и это означает, что 512-битные ключи уже не обеспечивают достаточную безопасность за исключением очень краткосрочных задач безопасности. В настоящее время Лаборатория RSA рекомендует для обычных задач ключи размером 1024 бита, а для особо важных задач – 2048 битов.

Алгоритмы хэш функций MD2-MD5, SHA-1

MD2 (Message Digest): 128 бит, самая медленная, оптимизирована для 8-битовых машин

MD4: 128 бит, самая быстрая, оптимизирована для 32-битных машин, взломана.

MD5: 128 бит, Похожа на MD4, но средства повышения безопасности делают ее на 33% медленнее, чем MD4, слабая устойчивость к коллизиям.

Алгоритм получает на входе сообщение произвольной длины и после обработки на выходе получаем 128-битный "отпечаток" или "Message Digest". Предполагается,что вычислительная трудоемкость нахождения двух сообщений, имеющих одинаковые Message Digest очень велика. MD5 алгоритм предназначен для приложений,формирующих цифровые сигнатуры,в которых большой файл должен быть "сжат" безопасным способом перед зашифровкой открытым (или секретным)ключом в некоторой криптосистеме с открытым ключом,такой как RSA. MD5 алгоритм является расширеннием алгоритма MD4. MD5 алгоритм полностью разработан для быстрой работы на 32-х разрядных машинах.К тому же алгоритм не требует каких-либо больших подстановочных таблиц;обеспечивается компактная кодировка. MD5 Message Digest алгоритм прост в использовании,и обеспечивает получение 128-ми битного "отпечатка" или Message Digest сообщения произвольной длины. Предполагается,что сложность нахождения двух сообщений,которые произведут одинаковые Message Digest является порядка 2 в 64 степени операций, и сложность построения сообщения по некоторому известному Message Digest является порядка 2 в 128 степени операций.

SHA (Secure Hash Algorithm): 160 бит; стандарт США, на основе MD4, максимальная длина сообщения - 2**64

Работа MD5:

Вначале допускаем,что имеем на входе сообщение из b-бит,и что мы желаем найти Message Digest этой последовательности бит.Число b является произвольным неотрицательным целым;b может быть равным нулю,оно не обязательно должно быть множителем 8,и оно может быть произвольно большим.Представим последовательность бит сообщения как: m_0 m_1 m_2 . . . . . . m{b-1} Следующие пять этапов выполняются для подсчета Message Digest сообщения. Этап 1.Присоединение заполняющих (дополнительных) битов. Сообщение расширяется так,чтобы его длина (в битах) совпадала с 448,по модулю 512. Дополнение всегда выполняется, даже если длина сообщения - уже совпадает с 448 по модулю 512. Дополнение выполняется следующим образом: одиночный "1" бит добавляется к сообщению, и далее "0" биты добавляются так что длина в битах заполняемого сообщения соответствует 448 по модулю 512.В общем случае,минимум один бит и максимум 512 бит добавляется. Этап 2. Добавление длины 64-битное представление входной последовательности b (длина сообщения перед расширением дополнительными битами) присоединяется к результату предыдущего этапа.Маловероятно,что длина b будет больше,чем 2^64 поэтому и используется 64-х разрядная величина для хранения длины b.(Эти биты добавляются как два 32-х разрядных слова,младшее заносится первым). В этом месте окончательное сообщение(после выполнения первого и второго этапов) имеет длину, кратную 512 битам,т.е сообщение имеет длину,которая точно кратна 16-ти словам. Последовательность М[0 . . . . N-1] является словами окончательного сообщения,где N кратно 16. Этап 3. Инициализация MD буфера. Буфер на 4-е слова (A,B,C,D) используется для подсчета Message Digest.Каждое из A,B,C,D является 32-х битным регистром.Эти регистры инициализируются следующими шестнадцатиричными значениями,где первым следует самый младший байт: word A: 01 23 45 67 word B: 89 ab cd ef word C: fe dc ba 98 word D: 76 54 32 10 Программисты из RSA Data Security,Inc., дабы не утруждать себя и остальных людей по поводу происхождения этих чисел,просто назвали их магическими константами. Этап 4.Обработка сообщения в блоках по 16 слов. Сначала определяются четыре вспомагательных функции каждая из которых имеет на входе три 32-битных слова и производит одно 32-битное слово на выходе. F(X,Y,Z) = XY v not(X) Z G(X,Y,Z) = XZ v Y not(Z) H(X,Y,Z) = X xor Y xor Z I(X,Y,Z) = Y xor (X v not(Z)) В каждой битовой позиции функция F действует как условный опреатор : если X то Y иначе Z. Функция F могла бы определяться с использованием операцию + вместо v,так как выражение XY and not(X)Z никогда не будет иметь 1 в одинаковых битовых позициях. Если биты X,Y и Z независимы и несмещены(??),то каждый бит после выполнения F(X,Y,Z) будет независим и несмещен. Функции G,H и I подобны функции F,они действуют в "побитовом соответствии" для нахождения выходного значения от входных битов X,Y и Z,тем же способом,что если биты X,Y и Z независимы и несмещены,то каждый бит после выполнения вышеуказанных функций будет независим и несмещен.Обратите внимание,что функция H(X,Y,Z) является поразрядной операцией исключающего ИЛИ (т.е. функцией контроля четности входных значений).Далее на этом этапе происходит четыре цикла,в которых происходит трансформация битов сообщения при помощи вышеуказанных функций,функций циклического сдвига,и таблицы константных значений. Этап 5.Вывод В результате выполнения предыдущих этапов Message Digest производит на выходе числа A,B,C,D,общая длина которых 128 бит.

В данном описании "word" является 32-х битной величиной,"byte" - 8-ми битная величина.Последовательность бит должна интерпретироваться таким же способом что и последовательность байт,где каждая последовательная группа из восьми бит интерпретируется как байт с старшим(наиболее значащим) битом каждого байта следующим в последовательности первым.Подобно последовательности байт должна интерпретироваться и последовательность 32-битных слов. Запись x_i означает "x sub i"(т.е. х с индексом i).Если некоторое выражение используется как индекс,то оно берется в фигурные скобки,например x_{i+1}. Символ " ^ " используется для операций возведения в степень,т.е. x^i следует понимать как х в степени i. Символ "+" обозначает операцию сложения слов (т.е. сложение по модулю 2^32). Далее x << s будет означать вычисление нового 32-х битного значения х путем циклического сдвига (вращения) предыдущего значения х на s бит влево. not(x) - поразрядная операция отрицания , x v y - поразрадное ИЛИ(OR) операндов x и y , x xor y - поразрядное исключающее ИЛИ(XOR) операндов x и y , и xy - поразрядное И(AND) операндов x и y.

Электронная подпись

Цифровая подпись (digital signature) - это способ проверки целостности содержимого сообщения и подлинности его отправителя. Она реализуется при помощи асимметричных шифров и хэш-функций Цифровая подпись основана на о0братимости асимметричных шифров, а также на взаимосвязанности содержимого сообщений, самой подписи и пары ключей: изменение одного из этих элементов сделает невозможным подтверждение подлинности подписи.

Отправитель вычисляет дайджест сообщения, шифрует его своим ключом и отправляет вместе с письмом. Получатель, приняв сообщение, расшифровывает дайджест открытым ключом отправителя. Кроме того, получатель сам вычисляет дайджест принятого сообщения и сравнивает его с расшифрованным. Если два дайджеста совпадают, то подпись является подлинной. В противном случае либо изменено содержание сообщения, либо подпись подделана.

Шифр RSA также используют для выработки и проверки цифровой подписи. Чтобы подписать сообщение, отправитель шифрует его своим личным ключом и отправляет подпись вместе с сообщением. Получатель расшифровывает подпись открытым ключом отправителя и сравнивает результат с принятым сообщением. Если сообщение подлинное, то полученное расшифрованное и исходное сообщение должны совпадать.

Стандарт DSS (Digital Signature Standard) - это асимметричный шифр, использование которого рекомендовано правительством США. Здесь используются ключи длиной от 512 до 1024 бит. Стандарт DSS применяется только для формирования цифровой подписи, но не для закрытия данных. Он основан на алгоритме DSA (Digital Signature Algorithm), разработанном Национальным институтом стандартов и технологий (National Institute of Standards and Technology, NIST).

Сертификаты, структура , SSL

Сертификаты позволяют сопоставить открытый ключ и его владельца (человека или сервера). Выдается и подписывается бюро сертификации (CA - certificate authority). Для проверки сертификата требуется открытый ключ CA, открытые ключи основных коммерческих CA "зашиты" в прикладной программе (например, браузере) или могут быть добавлены в список CA вручную. Необходим, чтобы помешать взломщику отправить клиенту фальшивый открытый ключ от имени сервера (или фальшивый ключ от имени клиента серверу). В общем случае, в цепочке сертификатов от общедоверительного сертификатора CA до проверяемого сертификата может быть множество звеньев. Все допустимые цепочки образуют дерево (иерархическая модель доверия) или сеть доверия (например, используется в PGP). Наиболее употребимый стандарт формата сертификатов - X.509 версия 3 (ANSI X9.55, PKCS 6).

Стандарты инфраструктуры сертификатов:

PKIX (Public Key Infrastructure X.509), множество взаимосвязанных деревьев

SPKI (Simple Public Key Infrastructure)

PKCS 6 определяет формат сертификатов (расширение X.509v3):

номер версии

серийный номер

алгоритм подписи сертификата (PKCS 1: RSA и MD5) и сама подпись

срок действия сертификата (от и до)

информация о субъекте

E - e-mail

CN - имя объекта (например, DNS имя сервера)

O - название организации

OU - название отдела организации

L - город

ST - область/штат

C - страна (RU)

информация о CA, выдавшем сертификат (те же поля)

алгоритм шифрования и открытый ключ владельца

Самые известные коммерческие CA: Verisign и Thawte. Для внутренних нужд можно использовать частное CA.

Предусмотрены средства отзыва (revoking, аннулирование) скомпрометированных сертификатов CRL (Certificate Revocation List) и протокол проверки состояния сертификата OCSP (Online Certificate Status Protocol).

SSL (Secire Sockets Layer) - протокол (разработан и предложен Netscape), обеспечивающий аутентификацию сервера, аутентификацию клиента, шифрование данных, целостность данных. Принят как IETF стандарт под именем TLS (Transport Layer Security, RFC 2246).

Обеспечивает возможность повторного подключения без повторной аутентификации и согласования ключей сеанса. Обеспечивается согласование допустимых алгоритмов генерирования ключей (DH), шифрования (3DES-CBC, RC2, RC4, IDEA, DES, Triple-DES, AES, Blowfish), цифровой подписи и аутентификации (DSS, RSA, анонимный доступ с последующей дополнительной аутентификацией), хеширования (SHA-1, MD5). Действует как промежуточный протокол между TCP и прикладным протоколом либо с помощью выделенного порта (TCP/443 для https: в случае HTTP; TCP/993 или TCP/585 для IMAP), Сервер отправляет сертификат, подписанный известным клиенту CA и содержащий открытый ключ сервера. Зная сертифицированный открытый ключ сервера, клиент модет убедиться в подлинности сервера по его цифровой подписи. Для дешифрования сертификата и проверки цифровой подписи используется алгоритм RSA для установления сеанса. Далее клиент генерирует и передает разовый случайный ключ (шифруя его открытым ключом сервера), которым в дальнейшем шифруется сеанс с помощью симметричного алгоритма шифрования. SSL3/TLS дополнительно использует вычисление контрольных сумм для проверки целостности передачи данных. SSL2 имеет известные дефекты и пользоваться им не рекомендуется. Свободно распространяемой реализацией является OpenSSL.

Концепция защиты СВТ и АС от НСД к информации

1. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Настоящий документ излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа (НСД), являющейся частью общей проблемы безопасности информации.

1.4. Концепция предусматривает существование двух относительно самостоятельных и, следовательно, имеющих отличие направлений в проблеме защиты информации от НСД. Это - направление, связанное с СВТ, и направление, связанное с АС. Отличие двух направлений порождено тем, что СВТ разрабатываются и поставляются на рынок лишь как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации.

Помимо пользовательской информации при создании АС появляются такие отсутствующие при разработке СВТ характеристики АС, как полномочия пользователей, модель нарушителя, технология обработки информации.

В связи с этим, если понятия защищенность (защита) информации от НСД в АС и защищенность (защита) АС от НСД к информации эквивалентны, то в случае СВТ можно говорить лишь о защищенности (защите) СВТ от НСД к информации, для обработки, хранения и передачи которой СВТ предназначено. При этом, защищенность СВТ есть потенциальная защищенность, т.е. свойство предотвращать или существенно затруднять НСД к информации в дальнейшем при использовании СВТ в АС.

2. ОПРЕДЕЛЕНИЕ НСД

2.1. При анализе общей проблемы безопасности информации выделяются те направления, в которых преднамеренная или непреднамеренная деятельность человека, а также неисправности технических средств, ошибки программного обеспечения или стихийные бедствия могут привести к утечке, модификации или уничтожению информации. Известны такие направления исследования проблемы безопасности информации, как радиотехническое, побочные электромагнитные излучения и наводки, акустическое, НСД и др.

2.2. НСД определяется как доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

3. ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ

3.1. Защита СВТ и АС основывается на положениях и требованиях существующих законов, стандартов и нормативно-методических документов по защите от НСД к информации.

3.2. Защита СВТ обеспечивается комплексом программно-технических средств.

3.3. Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

3.4. Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

3.5. Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

3.6. Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

3.7. Защита АС должна предусматривать контроль эффективности средств защиты от НСД. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

4. МОДЕЛЬ НАРУШИТЕЛЯ В АС

4.1. В качестве нарушителя рассматривается субъект, имеющий доступ к работе с штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. Выделяется четыре уровня этих возможностей. Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

4.2. Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием АС, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

4.3. В своем уровне нарушитель является специалистом высшей квалификации, знает все о АС и, в частности, о системе и средствах ее защиты.

5. ОСНОВНЫЕ СПОСОБЫ НСД

5.1. К основным способам НСД относятся:

непосредственное обращение к объектам доступа;

создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

модификация средств защиты, позволяющая осуществить НСД;

внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

6. ОСНОВНЫЕ НАПРАВЛЕНИЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ОТ НСД

6.1. Обеспечение защиты СВТ и АС осуществляется:

системой разграничения доступа (СРД) субъектов к объектам доступа;

обеспечивающими средствами для СРД.

6.2. Основными функциями СРД являются:

реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

6.3. Обеспечивающие средства для СРД выполняют следующие функции:

идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

регистрацию действий субъекта и его процесса;

предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

тестирование;

очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

учет выходных печатных и графических форм и твердых копий в АС;

контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

6.4. Ресурсы,связанные как с СРД, так и с обеспечивающими ее средствами, включаются в объекты доступа.

6.5. Способы реализации СРД зависят от конкретных особенностей СВТ и АС. Возможно применение следующих способов защиты и любых их сочетаний:

распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

СРД в рамках операционной системы, СУБД или прикладных программ;

СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

использование криптографических преобразований или методов непосредственного контроля доступа;

программная и (или) техническая реализация СРД.

7. ОСНОВНЫЕ ХАРАКТЕРИСТИКИ ТЕХНИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ ОТ НСД

7.1. Основными характеристиками технических средств защиты являются:

степень полноты охвата ПРД реализованной СРД и ее качество;

состав и качество обеспечивающих средств для СРД;

гарантии правильности функционирования СРД и обеспечивающих ее средств.

7.2. Полнота охвата ПРД оценивается по наличию четких непротиворечивых заложенных в СРД правил доступа к объектам доступа и мерам их надежной идентификации. Учитываются также возможности контроля разнообразных дисциплин доступа к данным.

7.3. При оценке состава и качества обеспечивающих средств для СРД учитываются средства идентификации и опознания субъектов и порядок их использования, полнота учета действий субъектов и способы поддержания привязки субъекта к его процессу.

7.4. Гарантии правильности функционирования оцениваются по способам проектирования и реализации СРД и обеспечивающих ее средств (формальная и неформальная верификация) и по составу и качеству препятствующих обходу СРД средств (поддержание целостности СРД и обеспечивающих средств, восстановление после сбоев, отказов и попыток НСД, контроль дистрибуций, возможность тестирования на этапе эксплуатации).

7.5. Оцениваемая АС или СВТ должна быть тщательно документирована. В состав документации включаются руководство пользователя по использованию защитных механизмов и руководство по управлению средствами защиты. Для АС и СВТ, претендующих на высокий уровень защищенности, оценка осуществляется при наличии проектной документации (эскизный, технический и рабочий проекты), а также описаний процедур тестирования и их результатов.

8. КЛАССИФИКАЦИЯ АС

8.1. Классификация необходима для более детальной, дифференцированной разработки требований по защите от НСД с учетом специфических особенностей этих систем.

8.2. В основу системы классификации АС должны быть положены следующие характеристики объектов и субъектов защиты, а также способов их взаимодействия:

информационные - определяющие ценность информации, ее объем и степень (гриф) конфиденциальности, а также возможные последствия неправильного функционирования АС из-за искажения (потери) информации;

организационные - определяющие полномочия пользователей;

технологические - определяющие условия обработки информации, например, способ обработки (автономный, мультипрограммный и т.д.), время циркуляции (транзит, хранение и т.д.), вид АС (автономная, сеть, стационарная,подвижная и т.д.).

Классификация СВТ и АС

В основу системы классификации АС должны быть положены следующие характеристики объектов и субъектов защиты, а также способов их взаимодействия:

информационные - определяющие ценность информации, ее объем и степень (гриф) конфиденциальности, а также возможные последствия неправильного функционирования АС из-за искажения (потери) информации;

организационные - определяющие полномочия пользователей;

технологические - определяющие условия обработки информации, например, способ обработки (автономный, мультипрограммный и т.д.), время циркуляции (транзит, хранение и т.д.), вид АС (автономная, сеть, стационарная,подвижная и т.д.).

Показатели защищенности СВТ и АС

1.2. Показатели защищенности СВТ применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ). Конкретные перечни показателей определяют классы защищенности СВТ. Уменьшение или изменение перечня показателей, соответствующего конкретному классу защищенности СВТ, не допускается. Каждый показатель описывается совокупностью требований. Дополнительные требования к показателю защищенности СВТ и соответствие этим дополнительным требованиям оговаривается особо.

1.4. Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс седьмой, самый высокий первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

первая группа содержит только один седьмой класс;

вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

1.6. Применение в комплекте СВТ средств криптографической защиты информации по ГОСТ 28147 может быть использовано для повышения гарантий качества защиты.

Перечень показателей:

|

Дискреционный принцип контроля доступа |

|

Мандатный принцип контроля доступа |

|

Очистка памяти |

|

Изоляция модулей |

|

Маркировка документов |

|

Защита ввода и вывода на отчуждаемый физический носитель информации |

|

Сопоставление пользователя с устройством |

|

Идентификация и аутентификация |

|

Гарантии проектирования |

|

Регистрация |

|

Взаимодействие пользователя с КСЗ |

|

Надежное восстановление |

|

Целостность КСЗ |

|

Контроль модификации |

|

Контроль дистрибуции |

|

Гарантии архитектуры |

|

Тестирование |

|

Руководство пользователя |

|

Руководство по КСЗ |

|

Тестовая документация |

|

Конструкторская (проектная) документация |

2.1.2. Приведенные в данном разделе наборы требований к показателям каждого класса являются минимально необходимыми.

2.1.3. Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса.

IButton

iButton — оригинальное семейство микросхем, разработанных и выпускаемых фирмой Dallas Semiconductor, USA. Каждая такая микросхема заключена в стальной герметичный цилиндрический корпус и имеет уникальный регистрационный номер (ID), записываемый в процессе изготовления во внутреннее постоянное запоминающее устройство. Все микросхемы iButton выполнены по жестким стандартам. Попробуйте согнуть их — это невозможно. Бросьте устройство на пол, наступите на него, опустите его в воду или в снег — корпус выдерживает механический удар 500 G, рабочий диапазон температур от -40° С до +85° С для DS1990 (от -40° С до +70° С для всех остальных приборов семейства), падение с высоты 1,5 метра на бетонный пол, 11-килограммовую нагрузку, не подвержен воздействию магнитных и статических полей, промышленной атмосферы; iButton испытан на ношение в течение 10 лет и гарантированно сохраняет прочность корпуса при 1 миллионе контактов со считывателем. Его компактная форма в виде монеты обеспечивает самовыравнивание в ответном контактном разъеме, что гарантирует простоту использования. Аксессуары позволяют закрепить iButton практически на любой поверхности, включая печатные платы, пластиковые карточки, идентификационные брелки и брелки для ключей.

По выполняемым функциям iButtona подразделяются следующим образом:

только ID;

ID и память (энергонезависимое ОЗУ, ПЗУ и ППЗУ);

ID и энергонезависимое ОЗУ с защитой;

ID, энергонезависимое ОЗУ и часы-календарь реального времени;

ID и цифровой термометр;

ID и Java-криптопроцессор.

Обмен данными с iButtonTM производится через интерфейс 1-WireTM, также являющийся фирменной разработкой Dallas Semiconductor. Информация в этом интерфейсе передается по единственному проводнику, то есть шина данных — однопроводная. Питание iButtonTM получают из этого же проводника, заряжая внутренний конденсатор в моменты, когда на шине нет обмена данными. Скорость обмена достаточна для обеспечения передачи данных в момент касания контактного устройства.

Протокол интерфейса 1-Wire обеспечивает возможность работы с множеством iButton, подключенных параллельно к линии данных. Команды интерфейса позволяют определить ID всех iButton, подключенных в данный момент к линии и затем работать с конкретным прибором, переведя остальные в режим ожидания. Управление линией данных и выдачу команд производит ведущее устройство, в качестве которого может использоваться любой микроконтроллер или персональный компьютер (ПК). Для обеспечения целостности данных используется вычисление контрольных кодов, а также аппаратный промежуточный буфер в ОЗУ iButton. Данные сначала записываются в этот буфер, затем ведущий проверяет их правильность, и только после этого выдает команду ведомому устройству — скопировать их из буфера в основную память.

Защита реестра в Windows 2000

Редактор Regedt32, в отличие от Regedit, позволяет обеспечить безопасность реестра. Функции защиты реестра и установки аудита на доступ к реестру устанавливаются при помощи функций меню Безопасность (Security) редактор Regedt32.

Установка прав доступа к разделам реестра. Команда Разрешения (Permissions) из меню Безопасность используется для просмотра и установления

прав доступа к разделам реестра. Права доступа к разделам реестра можно назначать вне зависимости от типа файловой системы на разделе, где содержатся файлы Windows NT/2000.

Предупреждение: Изменение прав доступа к разделу реестра может иметь серьезные последствия. Например, если вы установите права доступа типа запретить полный доступ или запретить чтение (No Access) на раздел, необходимый для конфигурирования сети с помощью опции Сеть и удаленный доступ к сети из панели управления, то эта опция работать не будет. Права полного доступа (Full Access) к разделам реестра должны иметь, как минимум, члены группы Администраторы и сама операционная система (System). Такая установка прав доступа позволяет гарантировать возможность восстановления раздела реестра администратором при запуске системы.

Поскольку установка ограничений по правам доступа к разделам реестра может иметь серьезные последствия, зарезервируйте эту меру для разделов, добавляемых вами с целью настройки отдельных индивидуально разработанных приложений или иных видов индивидуальной настройки. Изменив права доступа к разделам реестра, обязательно установите в системе аудит, а затем проведите наблюдения за различными видами системной активности, регистрируясь в системе с использованием различных пользовательских и административных учетных записей.

Примечание: Для того чтобы получить возможность выполнить эти действия, необходимо зарегистрироваться в системе от имени пользователя, имеющего административные права.

В Regedt32 команды из меню Безопасность по назначению разделам реестра прав владельца и прав доступа работают по такому же принципу, как и аналогичные команды Проводника по установке прав доступа к файлам и каталогам на разделах NTFS (используется обычный редактор списков управления доступом, ACL). Чтобы установить права доступа к конкретному разделу реестра проделайте следующее:

Перед внесением изменений выполните резервное копирование тех разделов реестра, на которые будут устанавливаться права доступа.

Выделите раздел, на который собираетесь установить права доступа. После этого выберите команду Разрешения меню Безопасность.

В открывшемся диалоговом окне Разрешения для (Permissions for) (рис. 14.7) установите нужные права доступа, выбрав флажки в поле Разрешения (Permissions). Права доступа, которые можно установить, перечислены в табл. 14.5.

Таблица 14.5. Права Доступа к разделам реестра

|

Тип доступа |

Описание |

|

Чтение (Read) |

Позволяет пользователям, внесенным в список, просматривать содержимое раздела реестра, не позволяя сохранять изменения |

|

Полный доступ (Full Control) |

Позволяет пользователям, внесенным в список, получать доступ к разделу, редактировать его содержимое и изменять к нему уровень прав доступа |

Можно также установить аудит на доступ к реестру.

При нажатии кнопки Дополнительно (Advanced) раскрывается диалоговое окно Параметры управления доступом (Access Control Settings), в котором можно установить более "тонкие" разрешения для отдельных пользователей или групп, включить аудит и сменить владельца выбранного раздела реестра.

Чтобы выбрать особые разрешения для некоторого пользователя или группы, нужно в окне Параметры управления доступом выделить нужную строку в списке Элементы разрешении (Permissions Entry) и нажать кнопку Показать/Изменить (View/Edit). Появится окно, где можно выбрать требуемые разрешения, устанавливая или сбрасывая соответствующие флажки (рис. 14.8).

Окно Элемент разрешения для содержит десять различных флажков, позволяющих устанавливать различные права доступа к разделам реестра. Краткое

описание этих флажков и устанавливаемых с их помощью прав приведены в табл. 14.6.

Таблица 14.6. Флажки диалогового окна Элемент разрешения для

|

Флажок |

Назначаемые права |

|

Запрос значения (Query Value) |

Дает право чтения значимых элементов из раздела реестра |

|

Задание значения (Set Value) |

Дает право модифицировать значимый элемент в разделе реестра |

|

Создание подраздела (Create Subkey) |

Дает право создавать подразделы в выбранном разделе реестра |

|

Перечисление подразделов (Enumerate Subkey) |

Дает право идентифицировать подразделы выбранного раздела реестра |

|

Уведомление (Notify) |

Дает право установить аудит на разделы реестра |

|

Создание связи (Create Link) |

Дает право создавать символические ссылки в конкретном подразделе реестра |

|

Удаление (Delete) |

Дает право удаления выделенного раздела |

|

Запись DAC (Write DAC) |

Дает право получать доступ к разделу и создавать/модифицировать для него Список управления доступом (Access Control List, ACL) |

|

Смена владельца (Write Owner) |

Дает право присвоения прав владельца данного раздела |

|

Чтение разрешений (Read Control) |

Дает право просматривать параметры безопасности, установленные для данного раздела |

Как системный администратор, вы можете присвоить себе права владельца на раздел реестра и ограничить доступ, к этому разделу. Чтобы присвоить себе права владельца на раздел реестра, выберите в окне Параметры управления доступом вкладку Владелец (Owner), в поле Изменить владельца на (Change owner to) укажите нужного пользователя или группу и нажмите кнопку Применить (Apply).

Пользователь, зарегистрировавшийся на компьютере с правами администратора, может присвоить себе права владельца на любой раздел реестра. Однако если администратор будет иметь права владельца на раздел без прав полного доступа, то раздел не может быть возвращен первоначальному владельцу, а в журнале аудита появится соответствующее сообщение.

Аудит действий в отношении реестра. Чтобы установить аудит на действия в отношении реестра, необходимо выполнить следующие действия:

С помощью оснастки Групповая политика (Group Policy) активизировать в системе политику аудита — аудит доступа к объектам.

Указать пользователей и группы, за действиями которых в отношении выбранных разделов реестра требуется установить аудит. Воспользуйтесь для этого вкладкой Аудит (Auditing) в окне Параметры управления доступом редактора реестра Regedt32.

Результаты аудита просматривайте в Журнале безопасности (Security log) с помощью оснастки Просмотр событий (Event Viewer).

Чтобы иметь возможность выполнить любое из указанных выше действий, необходимо зарегистрироваться на компьютере с использованием учетной записи из группы Администраторы. Политика аудита может устанавливаться локально или с помощью групповых политик домена.

Классификация и показатели защищенности МЭ

1.5. Устанавливается пять классов защищенности МЭ.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите информации.

Самый низкий класс защищенности - пятый, применяемый для безопасного взаимодействия АС класса 1Д с внешней средой, четвертый - для 1Г, третий - 1В, второй - 1Б, самый высокий - первый, применяемый для безопасного взаимодействия АС класса 1А с внешней средой.

1.6. Требования, предъявляемые к МЭ, не исключают требований, предъявляемых к средствам вычислительной техники (СВТ) и АС

При включении МЭ в АС определенного класса защищенности, класс защищенности совокупной АС, полученной из исходной путем добавления в нее МЭ, не должен понижаться.

Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5 класса.

Для АС класса 3А, 2А в зависимости от важности обрабатываемой информации должны применяться МЭ следующих классов:

при обработке информации с грифом “секретно” - не ниже 3 класса;

при обработке информации с грифом “совершенно секретно” - не ниже 2 класса;

при обработке информации с грифом “особой важности” - не ниже 1 класса.

Показатели защищенности:

|

Управление доступом (фильтрация данных и трансляция адресов) |

|

Идентификация и аутентификация |

|

Регистрация |

|

Администрирование: идентификация и аутентификация |

|

Администрирование: регистрация |

|

Администрирование: простота использования |

|

Целостность |

|

Восстановление |

|

Тестирование |

|

Руководство администратора защиты |

|

Тестовая документация |

|

Конструкторская (проектная) документация |