- •В.Б. Щербаков, с. А. Ермаков, м.И.Бочаров анализ и управление рисками беспроводных сетей Учебное пособие

- •Воронеж 2008

- •Воронеж 2008

- •Спектр уязвимостей беспроводных сетей стандарта ieee 802.11……………………………………………………….38

- •1 Беспроводные сети стандарта ieee 802.11 как объект обеспечения информационной безопасности

- •Угрозы информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Классификация угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Беспроводные сети стандарта ieee 802.11 как объект угроз информационной безопасности

- •Нарушители как источники угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Спектр уязвимостей беспроводных сетей стандарта ieee 802.11

- •Атаки на беспроводные сети стандарта ieee 802.11

- •Атаки использующие уязвимости среды передачи и диапазона рабочих частот

- •Атаки на систему аутентификации

- •Атаки на криптографические протоколы

- •Атаки на используемое программное обеспечение

- •Атаки, обусловленные человеческим фактором

- •Постановка задач исследования

- •Анализ рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Общая методика оценки рисков информационной безопасности

- •Особенности оценки рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Методика оценки вероятности реализации угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Оценка ущерба при нарушении безопасности беспроводных сетей стандарта ieee 802.11

- •Результаты опроса экспертов

- •Оценка рисков информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

- •Методика оценки рисков информационной безопасности на основе использования теории нечетких множеств и нечеткой логики

- •Методика построения функций принадлежности нечетких множеств

- •Построение функций принадлежности нечетких множеств для анализа риска информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Пример оценки риска информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

- •Основные результаты

- •Управление рисками информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Обзор концепций и методов управления рисками информационной безопасности для беспроводных сетей стандарта ieee 802.11

- •Методика управления остаточными рисками иб

- •Методология борьбы с рисками иб

- •Концепция управления рисками octave

- •Концепция управления рисками сramm

- •Концепция управления рисками mitre

- •Инструментарий для управления рисками

- •Ранжирование рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Анализ контрмер для снижения рисков иб беспроводных сетей стандарта ieee 802.11

- •Выбор структуры и параметров средств защиты информации

- •Введение ограничений на процесс управления и постановка задачи оптимального управления риском

- •Метод анализа иерархий

- •Применение метода анализа иерархий для сравнения систем контрмер

- •Сравнение методов криптографической защиты

- •Сравнение средств и методов аутентификации

- •Решение задачи выбора системы контрмер

- •Основные результаты

- •Нормативные требования политики безопасности беспроводных сетей стандарта 802.11

- •Гост 15408 – Критерии оценки безопасности информационных технологий

- •Подход к разработке политики безопасности, согласно iso 17799

- •Структура неформальной политики безопасности

- •Основные методики формирования политики безопасности

- •Мероприятия по обеспечению информационной безопасности беспроводных сетей стандарта 802.11

- •Требования политики безопасности к построению беспроводных сетей vpn

- •Основные этапы разработки информационной безопасности беспроводной сети

- •Основные результаты

- •Список литературы

- •1.5 Объекты защиты ткс стандарта iee 802.11

- •1.6 Зона ответственности оператора беспроводной связи

- •1.7 Основные принципы и подходы к защите блвс

- •1.8 Оценка рисков и управление

- •1.9 Технические средства

- •394026 Воронеж, Московский просп., 14

Тип уязвимости |

Условное обозначение |

Оценка использования уязвимостей, Pисп.у |

Уязвимости, обусловленные средой передачи и диапазоном рабочих частот |

У1 |

0,93 |

Уязвимости системы аутентификации |

У2 |

0,2 |

Уязвимости криптографических протоколов |

У3 |

0,33 |

Уязвимости используемого программного обеспечения |

У4 |

0,46 |

Уязвимость, обусловленная человеческим фактором |

У5 |

0,29 |

3 Оценка вероятности (Pдестр) выполнения деструктивного действия и ущерба (U) от реализации угроз информационной безопасности в беспроводных сетях стандарта IEEE 802.11 приведены в таблице 2.10. Тогда субъективная вероятность реализации угроз рассчитывается в таблице 2.11.

Таблица 2.10 – Показатели вероятности выполнения деструктивного действия и ущерба от реализации угроз информационной безопасности

Характеристика |

Угроза |

Условное обозначение |

Pдестр |

U |

Угрозы нарушения конфиденциальности |

Нарушение конфиденциальности информации путем перехвата беспроводного трафика |

Уг1 |

0,2 |

0,6 |

Несанкционированный доступ к информации и сервисам сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ |

Уг2 |

0,2 |

0,65 |

|

Раскрытие параметров беспроводной сети или сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ, за пределами контролируемой зоны |

Уг3 |

0,6 |

0,3 |

|

Разглашение информации о настройках системы защиты беспроводной сети |

Уг4 |

0,7 |

0,75 |

Продолжение таблицы 2.10

Характеристика |

Угроза |

Условное обозначение |

Pдестр |

U |

Угрозы нарушения целостности |

Искажение циркулирующей в сети информации |

Уг5 |

0,2 |

0,6 |

Уничтожение информации пользователя или информации, хранимой в сегментах проводных сетей, с которыми работает пользователь, используя беспроводной доступ |

Уг6 |

0,2 |

0,8 |

|

Рассылка пакетов не по адресу, потеря пакетов, неверная сборка пакетов, их подмена |

Уг7 |

0,3 |

0,4 |

|

Вмешательство в работу точек доступа |

Уг8 |

0,2 |

0,45 |

|

Разрушение собственного программного обеспечения точек доступа |

Уг9 |

0,2 |

0,65 |

|

Угрозы нарушения доступности |

Вмешательство в процесс обмена сообщениями по сети |

Уг10 |

0,55 |

0,4 |

Блокирование принимаемых, или передаваемых сообщений на уровне пользователей или точек доступа |

Уг11 |

0,75 |

0,4 |

Продолжение таблицы 2.10

Характеристика |

Угроза |

Условное обозначение |

Pдестр |

U |

|

Внедрение несанкционированного беспроводного трафика |

Уг12 |

0,35 |

0,25 |

Вывод из строя точки доступа вместе со всеми присоединенными пользователями |

Уг13 |

0,4 |

0,8 |

|

Уменьшение скорости работы, неадекватная реакция на команды оператора |

Уг14 |

0,4 |

0,1 |

|

Специфические угрозы |

Несанкционированное, анонимное использование трафика Интернет |

Уг15 |

0,2 |

0,8 |

Противоправные анонимные действия от имени пользователя беспроводной сети |

Уг16 |

0,2 |

0,8 |

|

Хищение клиентских устройств или точек доступа с целью получения информации о настройках системы защиты беспроводной сети |

Уг17 |

0,6 |

0,8 |

Продолжение таблицы 2.10

Характеристика |

Угроза |

Условное обозначение |

Pдестр |

U |

|

Установка несанкционированных точек доступа и клиентских сетевых карт |

Уг18 |

0,4 |

0,8 |

Несанкционированное изменение настроек средств защиты беспроводной сети |

Уг19 |

0,25 |

0,8 |

|

Несанкционированное подключение к беспроводной сети |

Уг20 |

0,35 |

0,6 |

|

Ошибки персонала |

Уг21 |

0,75 |

0,5 |

|

Отказы беспроводного оборудования |

Уг22 |

0,4 |

0,45 |

Таблица 2.11 – Субъективная вероятность реализации угроз

ИБ в беспроводных сетях стандарта IEEE 802.11

Нарушитель |

Н1 |

Н2 |

Н3 |

Н4 |

|||||||||||||||||

Pоп.н |

0,4 |

0,32 |

0,19 |

0,18 |

|||||||||||||||||

|

Уязвимости |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

Угрозы |

Pисп.у Pдестр |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

Уг1 |

0,2 |

0,07 |

0,02 |

0,03 |

0,04 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,04 |

0,01 |

0,01 |

0,02 |

– |

0,03 |

0,01 |

0,01 |

0,02 |

– |

Уг2 |

0,2 |

0,07 |

0,02 |

0,03 |

0,04 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,04 |

0,01 |

0,01 |

0,02 |

– |

0,03 |

0,01 |

0,01 |

0,02 |

– |

Уг3 |

0,6 |

0,22 |

0,05 |

0,08 |

0,11 |

– |

0,18 |

0,04 |

0,06 |

0,09 |

– |

0,11 |

0,02 |

0,04 |

0,05 |

– |

0,1 |

0,02 |

0,04 |

0,05 |

– |

Уг4 |

0,7 |

– |

– |

– |

– |

0,08 |

– |

– |

– |

– |

0,07 |

– |

– |

– |

– |

0,04 |

– |

– |

– |

– |

0,04 |

Уг7 |

0,3 |

0,11 |

0,02 |

0,04 |

0,06 |

– |

0,09 |

0,02 |

0,03 |

0,04 |

– |

0,05 |

0,01 |

0,02 |

0,03 |

– |

0,05 |

0,01 |

0,02 |

0,02 |

– |

Продолжение таблицы 2.11

Нарушитель |

Н1 |

Н2 |

Н3 |

Н4 |

|||||||||||||||||

Pоп.н |

0,4 |

0,32 |

0,19 |

0,18 |

|||||||||||||||||

|

Уязвимости |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

Угрозы |

Pисп.у Pдестр |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

Уг8 |

0,2 |

0,07 |

0,02 |

0,03 |

0,04 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,04 |

0,01 |

0,01 |

0,02 |

– |

0,03 |

0,01 |

0,01 |

0,02 |

– |

Уг9 |

0,2 |

0,07 |

– |

– |

0,04 |

0,02 |

0,06 |

– |

– |

0,03 |

0,02 |

0,04 |

– |

– |

0,02 |

0,01 |

0,03 |

– |

– |

0,02 |

0,01 |

Уг10 |

0,55 |

0,2 |

0,04 |

0,07 |

0,1 |

– |

0,16 |

0,04 |

0,06 |

0,08 |

– |

0,1 |

0,02 |

0,03 |

0,05 |

– |

0,09 |

0,02 |

0,03 |

0,05 |

– |

Уг11 |

0,75 |

0,28 |

0,06 |

0,1 |

0,14 |

– |

0,22 |

0,05 |

0,08 |

0,11 |

– |

0,13 |

0,03 |

0,05 |

0,07 |

– |

0,13 |

0,03 |

0,04 |

0,06 |

– |

Уг12 |

0,35 |

0,13 |

0,03 |

0,05 |

0,06 |

– |

0,1 |

0,02 |

0,04 |

0,05 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

Уг13 |

0,4 |

– |

– |

– |

– |

0,05 |

– |

– |

– |

– |

0,04 |

– |

– |

– |

– |

0,02 |

– |

– |

– |

– |

0,02 |

Уг14 |

0,4 |

0,15 |

0,03 |

0,05 |

0,07 |

0,05 |

0,12 |

0,03 |

0,04 |

0,06 |

0,04 |

0,07 |

0,02 |

0,03 |

0,04 |

0,02 |

0,07 |

0,01 |

0,02 |

0,03 |

0,02 |

Продолжение таблицы 2.11

Нарушитель |

Н1 |

Н2 |

Н3 |

Н4 |

|||||||||||||||||

Pоп.н |

0,4 |

0,32 |

0,19 |

0,18 |

|||||||||||||||||

|

Уязвимости |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

У1 |

У2 |

У3 |

У4 |

У5 |

Угрозы |

Pисп.у Pдестр |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

0,93 |

0,2 |

0,33 |

0,46 |

0,29 |

Уг15 |

0,2 |

0,07 |

0,02 |

0,03 |

0,04 |

0,02 |

0,06 |

0,01 |

0,02 |

0,03 |

0,02 |

0,04 |

0,01 |

0,01 |

0,02 |

0,01 |

0,03 |

0,01 |

0,01 |

0,02 |

0,01 |

Уг16 |

0,2 |

0,07 |

0,02 |

0,03 |

0,04 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,04 |

0,01 |

0,01 |

0,02 |

– |

0,03 |

0,01 |

0,01 |

0,02 |

– |

Уг17 |

0,6 |

– |

– |

– |

– |

0,07 |

– |

– |

– |

– |

0,06 |

– |

– |

– |

– |

0,03 |

– |

– |

– |

– |

0,03 |

Уг18 |

0,4 |

– |

– |

– |

– |

0,05 |

– |

– |

– |

– |

0,04 |

– |

– |

– |

– |

0,02 |

– |

– |

– |

– |

0,02 |

Уг19 |

0,25 |

– |

– |

– |

– |

0,03 |

– |

– |

– |

– |

0,02 |

– |

– |

– |

– |

0,01 |

– |

– |

– |

– |

0,01 |

Уг20 |

0,35 |

0,13 |

0,03 |

0,05 |

0,06 |

– |

0,1 |

0,02 |

0,04 |

0,05 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

0,06 |

0,01 |

0,02 |

0,03 |

– |

Уг21 |

0,75 |

– |

– |

– |

– |

0,09 |

– |

– |

– |

– |

0,07 |

– |

– |

– |

– |

0,04 |

– |

– |

– |

– |

0,04 |

Уг22 |

0,4 |

– |

– |

– |

– |

0,05 |

– |

– |

– |

– |

0,04 |

– |

– |

– |

– |

0,02 |

– |

– |

– |

– |

0,02 |

Оценка рисков информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

Методика оценки рисков информационной безопасности на основе использования теории нечетких множеств и нечеткой логики

Рассмотрим механизм получения оценок рисков на основе нечеткой логики, который позволяет заменить приближенные табличные методы грубой оценки рисков современным математическим методом, адекватным рассматриваемой задаче. Базу знаний, при оценивании рисков на основе нечеткой логики, составляют правила, отражающие логику взаимосвязи входных величин и риска. В общем случае это логика, отражающая реальные взаимосвязи, которые могут быть формализованы с помощью продукционных правил вида «если (сложное условие), то (список выходов)».

Механизм нечеткой логики требует формирования оценок ключевых параметров и представления их в виде нечетких переменных. При этом необходимо учитывать множество источников информации и качество самой информации. В общем случае это достаточно сложная задача, однако в каждом конкретном случае могут быть найдены и формально обоснованы достаточно убедительные ее решения [18].

Механизм нечеткого вывода можно представить в виде следующей последовательности этапов (рисунок 2.1).

1 Ввод решающих правил в базу знаний заключается в программировании базы знаний, то есть, в представлении ее в форме продукционных правил вида «если (сложное условие), то (список выходов)», отражающих логические взаимосвязи входных лингвистических переменных с величиной риска. Эти правила формируются на основе общих закономерностей поведения исследуемой системы и позволяют «вложить» в механизм вывода логическую модель прикладного уровня.

2 Задание функций принадлежности входных переменных предполагает определение вида функций принадлежности для каждой из входных лингвистических переменных на оси возможных значений риска. Кроме этого, на данном этапе необходимо задать параметры выбранных функций принадлежности.

3 Получение оценок входных переменных является той процедурой, которая обеспечивает механизм вывода текущей информацией, отражающей фактическое состояние защищенности исследуемой системы на данный момент времени. Для этого могут быть использованы оценки экспертов фактического состояния защищенности исследуемой системы.

4 Фазификация оценок входных переменных представляет собой процедуру нахождения конкретных значений функций принадлежности, соответствующих полученным значениям оценок входных переменных.

5 Агрегирование является процедурой определения степени истинности условий по каждому из правил системы нечеткого вывода. Здесь значения функции принадлежности подвергаются преобразованиям типа нечеткая конъюнкция или нечеткая дизъюнкция в соответствии с продукционными правилами.

6 Активизация заключений представляет собой процедуру нахождения степени истинности каждого из заключений, входящих в продукционные правила. Активизация заключается в нахождении произведений весовых коэффициентов по каждому из правил и функций истинности условий, найденных на предыдущем этапе.

7 Аккумулирование заключений представляет собой процедуру нахождения функции принадлежности для каждой из выходных лингвистических переменных заданной совокупности правил нечеткого вывода. Результат аккумуляции для каждой лингвистической переменной определяется как объединение нечетких множеств одним из известных способов.

8 Дефазификация является процедурой нахождения четких значений выходных переменных, в наибольшей степени отвечающих входным данным и базе продукционных правил. Полученные значения выходных переменных могут быть использованы внешними по отношению к системе нечеткого вывода устройствами.

Приведенный механизм нечеткого вывода является общим [18]. Каждая конкретная его реализация допускает некоторую свободу в выборе алгоритмов отдельных этапов обработки. Конкретные алгоритмы должны отражать специфику исследуемой системы, действующие взаимосвязи, а также вид и форму представления имеющихся априорных данных, на основе которых строится процедура вывода.

Наиболее распространенными алгоритмами нечеткого вывода являются алгоритм Мамдани и алгоритм Сугено. В данной работе предлагается воспользоваться алгоритмом Мамдани, так как он основан на наиболее часто используемом принципе максимина [74].

В основе алгоритма Мамдани лежит нечеткая логика [18, 74]. Для значений критериев вводятся нечеткие переменные, эти переменные используют для описания системы знаний об объектах. Данный алгоритм используется для оценки и ранжирования информационных рисков по нескольким критериям. При его использовании удается избежать одной из основных проблем задачи принятия решений – определения весовых коэффициентов важности критериев. Входными данными для алгоритма являются описание и значения нечетких переменных, правила вывода. Результатом работы алгоритма являются четкие значения выходных переменных.

На первом этапе определяется набор критериев q1, q2, …, qn для оценки рисков, им в соответствие ставятся нечеткие переменные. Нечеткие переменные представляют собой тройку (, X, A), где - имя переменной, X - область определения , A - нечеткое множество на X, которое может быть охарактеризовано набором функций принадлежности A(x). Множества X и A определяются конкретным критерием. Например, если в качестве критерия выступает «вероятность реализации», то ему будет соответствовать одноименная нечеткая переменная, множество значений которой можно описать, например, пятью значениями – «очень высокая», «высокая», «средняя», «низкая», «очень низкая». Каждому значению будет соответствовать своя функция принадлежности. Базу знаний составляют продукционные правила. Правила представляют собой конструкции вида «если (сложное условие), то (список выходов)», например:

П1: если х есть А1 и у есть В1, тогда z есть С1;

П2: если х есть А2 и у есть В2, тогда z есть С2;

...

ПN: если х есть АN и у есть ВN, тогда z есть CN,

где х и у – имена входных переменных (соответственно субъективные вероятность угрозы и ущерба от ее реализации);

z – имя переменной вывода (оценка риска);

Al, A2, …, АN,Bl, B2, …, ВN, Cl, C2, …, СN – некоторые заданные функции принадлежности, при этом четкое значение z0 необходимо определить на основе приведенной информации и четких значений x0 и y0.

Функции принадлежности для всех шкал могут задаваться с помощью треугольной, трапециевидной и экспоненциальной функций.

Алгоритм Мамдани состоит из следующих четырех основных этапов [74]:

1 Введение нечеткости

Определяются степени истинности для предпосылок каждого правила: А1(х0), А2(х0), …, АN(х0), В1(y0), B2(y0), …., ВN(y0).

Например, А1(х0) - это значение функции принадлежности А1 переменной х в точке х0.

2 Нечеткий вывод

Находятся уровни отсечения для предпосылок каждого из правил

1=A1(x0)B1(y0);

2=A2(x0)B2(y0);

…

N=AN(x0)B9(y0).

Затем определяются усеченные функции принадлежности для выходной переменной:

![]() =1C1(z);

=1C1(z);

![]() =2C2(z);

=2C2(z);

…

![]() =NCN(z);

=NCN(z);

3 Композиция.

С использованием операции максимума проводится объединение найденных усеченных функций, в результате получаем итоговую функцию принадлежности для выходной переменной:

(z) = C(z) = … = (1C1(z))( 2C2(z))…( NCN(z)) = (A1(x0)B1(y0)C1(z))( A2(x0)B2(y0)C2(z))…( AN(x0)BN(y0)CN(z))

4 Дефазификация.

Определяется четкое значение выходной переменной z0 (например, центроидным методом, как центр тяжести для кривой (z)):

(2.7)

(2.7)

Методика построения функций принадлежности нечетких множеств

Для теории нечетких множеств основополагающим понятием является понятие нечеткого множества, которое характеризуется функцией принадлежности. Посредством нечеткого множества можно строго описывать присущие языку человека расплывчатые элементы, без формализации которых нет надежды существенно продвинуться вперед в моделировании интеллектуальных процессов. Но основной трудностью, мешающей интенсивному применению теории нечетких множеств при решении практических задач, является то, что функция принадлежности должна быть задана вне самой теории и, следовательно, ее адекватность не может быть проверена средствами теории. В каждом существующем в настоящее время методе построения функции принадлежности формулируются свои требования и обоснования к выбору именно такого построения.

Л.Заде предложил оценивать степень принадлежности числами из отрезка [0,1]. Фиксирование конкретных значений при этом носит субъективный характер. Существует ряд методов построения по экспертным оценкам функции принадлежности нечеткого множества. Можно выделить две группы методов: прямые и косвенные методы [21-23].

Прямые методы определяются тем, что эксперт непосредственно задает правила определения значений функции принадлежности, характеризующей данное понятие. Эти значения согласуются с его предпочтениями на множестве объектов U следующим образом:

а) для любых u1,u2U, A(u1) < A(u2) тогда и только тогда, если u2 предпочтительнее u1, т.е. в большей степени характеризуется понятием A;

б) для любых ,u2U, A(u1) = A(u2) тогда и только тогда, если u1и u2 безразличны относительно понятия А.

Примеры прямых методов: непосредственное задание функции принадлежности таблицей, формулой, перечислением.

В косвенных методах значения функции принадлежности выбираются таким образом, чтобы удовлетворять заранее сформулированным условиям. Экспертная информация является только исходными данными для дальнейшей обработки. Дополнительные условия могут налагаться как на вид получаемой информации, так и на процедуру обработки.

К прямым методам можно отнести методы, основанные на вероятностной трактовке функции принадлежности A = P(A|u), т.е. вероятности того, что объект uU будет отнесен к множеству, которое характеризует понятие A.

Можно проводить опрос экспертов непосредственно о значениях принадлежности, однако имеются искажения, например, субъективная тенденция сдвигать оценки в направлении концов оценочной шкалы. Следовательно, прямые измерения, основанные на непосредственном определении принадлежности, должны использоваться только в том случае, когда такие ошибки незначительны или маловероятны.

В большинстве случаев от экспертов значительно проще получить информацию о характере размытости границ между соседними термами. Информация этого рода может быть сосредоточена в функциях размытости границ термов μi,i+1(x), i = 1, 2, ..., n-1.

Пусть некоторая лингвистическая переменная заданна набором из n термов, определяется путём задания функций принадлежности этих термов μi (x), i=1,2,...,n.

Оценка μi,i+1 (x) может быть осуществлена следующим образом [24, 74]. Каждого эксперта, просят указать интервал ∆xi на физической шкале универсального множества X, соответствующий пересечению двух соседних термов Xi и Xi+1.

Примерами таких вопросов может быть: «укажите интервал изменения вероятности реализации угрозы, соответствующий переходу от понятия «весьма низкая» к понятию «низкая». На полученных в результате опроса интервалах ∆xij строятся колоколообразные функции φij(x) , вид которых выбирается из априорных соображений.

В условиях отсутствия априорных сведений удобно принять в качестве φij(x) прямоугольную функцию единичной площади, имеющую вид

![]() (2.8)

(2.8)

Функция φij(x) отражает индивидуальные мнения экспертов, а обобщенное мнение синтезируется в виде:

где знаменатель выполняет функцию нормировки, в результате которой:

max μi,i+1 (x) =1

Таким образом, обработка оценок экспертов позволяет получить информацию о характере размытости границ между соседними термами, сосредоточенную в функциях μi,i+1 (x), представляющих собой обобщённое решение группы экспертов.

Если функции размытости границ термов нормируются приравниванием их максимальных значений единице, то функция принадлежности i-го терма для 1<i<n определяется следующим образом:

![]() (2.10)

(2.10)

где μ′(x) - функция принадлежности дополнения соответствующего нечеткого множества, определяемая по формуле μ′(x) = 1 - μ(x),

На практике функции μi,i+1(x) обычно получаются симметричными, но отличающимися друг от друга степенями размытости. Это приводит к тому, что функции принадлежности термов оказываются в большинстве случаев существенно асимметричными.

Для крайних термов (i = 1 и i = n) по аналогии с (3) уравнения для вычисления μ1(x) и μn(x) примут вид:

![]() (2.11)

(2.11)

![]() (2.12)

(2.12)

Используя предложенную методику, можно оценивать аналогично и ущерб от успешной реализации той или иной угрозы на безопасность сложной телекоммуникационной системы передачи информации.

Количество термов, описывающих лингвистическую переменную, для оценки может быть произвольным. Однако существует оптимальное значение, так как при небольшом их числе уменьшается точность оценки, а при слишком большом увеличивается погрешность, возникающая при опросе экспертов.

Построение функций принадлежности нечетких множеств для анализа риска информационной безопасности беспроводных сетей стандарта ieee 802.11

Для анализа риска информационной безопасности на основании теории нечетких множеств и нечеткой логики первоначально необходимо провести формализацию лингвистических переменных «вероятность реализации угрозы» и «ущерб от реализации угрозы».

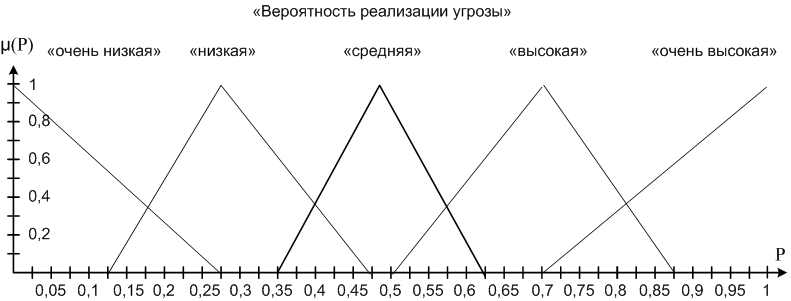

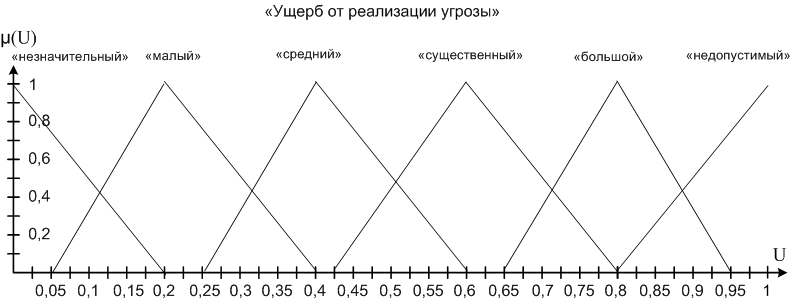

Пусть переменные определены на отрезке [0,1]. Зададим для каждой из них набор термов. Для лингвистической переменной «вероятность реализации угрозы» определим следующие терм-множества: «очень низкая», «низкая», «средняя», «высокая», «очень высокая», а для лингвистической переменной «ущерб от реализации угрозы» следующие: «незначительный», «малый», «средний», «существенный», «большой», «недопустимый».

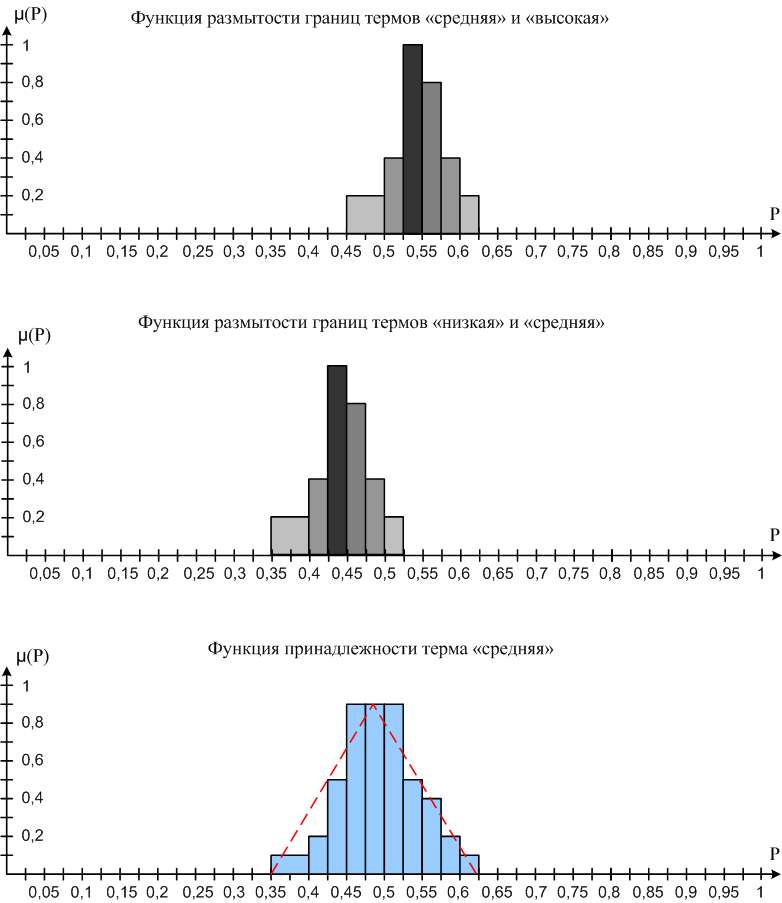

Применим широко используемый в экспертных оценках метод последовательных интервалов. Разобьём весь интервал [0,1] на 40 подинтервалов. Проведем опрос четырех экспертов. По результатам опроса составим график функции размытости границ термов «средняя» и «высокая» (рисунок 2.1).

Аналогично составлен график функции размытости границ термов «низкая» и «средняя» (рисунок 2.1).

Используя формулу (2.10), получим функцию принадлежности терма «средняя вероятность реализации угрозы» (рисунок 2.1).

Аналогично можно получить функции принадлежности остальных термов.

Когда функции принадлежности всех термов получены, экспертов можно опрашивать в рамках сформированного терм-множества.

Аналогичным образом получим функции принадлежности для остальных лингвистических переменных. Особенностью алгоритма Мамдани является необходимость задания функций принадлежности для выходной лингвистической переменной, которой в нашем случае является «риск информационной безопасности».

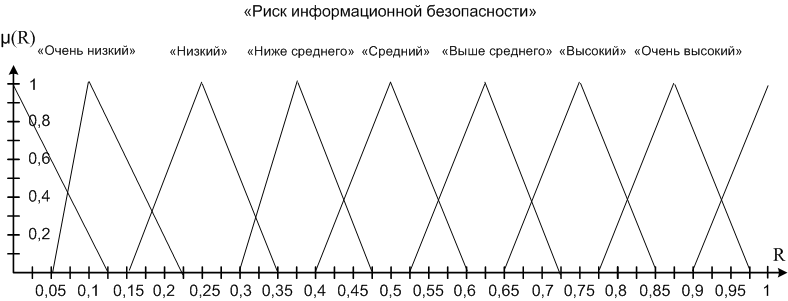

Зададим набор термов для лингвистической переменной «риск информационной безопасности» следующим образом: «Незначительный», «Очень низкий», «Низкий», «Ниже среднего», «Средний», «Выше среднего», «Высокий», «Очень высокий» и «Недопустимый».

В результате опроса экспертов и обработки результатов в соответствии с описанной выше методикой получим следующие функции принадлежности для рассматриваемых лингвистических переменных.

Рисунок 2.1 – Построение функции принадлежности терма «средняя»

Рисунок 2.2 – Функции принадлежности термов лингвистической переменной «Вероятность реализации угрозы»

Рисунок 2.3 – Функции принадлежности термов лингвистической переменной «Ущерб от реализации угрозы»

Рисунок 2.4 – Функции принадлежности термов лингвистической переменной «Риск информационной безопасности»

Пример оценки риска информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

Проведем оценку риска информационной безопасности от реализации угрозы (Уг11) блокирования принимаемых или передаваемых сообщений на уровне пользователей или точек доступа (DoS на канальном уровне), осуществляемой конкурентами (Н7) через уязвимость, обусловленную средой передачи и диапазоном рабочих частот (У1).

Рассмотрим механизм оценки риска на основе нечеткой логики с предварительным оцениванием двух входных параметров: вероятности реализации угрозы беспроводной сети стандарта IEEE 802.11 и ущерба от нее.

Для этого необходимо, чтобы:

– для входных величин и риска заданы шкалы, на которых определены нечеткие термы, соответствующие значениям переменных;

– логика связи входных величин и риска соответствует табличному механизму оценки риска, представленному в рекомендациях NIST 800-30 [28];

– все весовые коэффициенты продукционных правил равны единице;

– получены оценки входных переменных.

В соответствие с вышеуказанными требованиями в пункте 2.2.3 для входных величин и риска информационной безопасности были заданы шкалы, на которых определены нечеткие термы, и на основании опроса экспертов построены их функции принадлежности.

На основании рекомендаций NIST 800-30 определим логику связи входных величин (вероятности реализации угрозы и ущерба от ее реализации) и риска информационной безопасности (таблица 2.12) [18, 28].

Обозначим термы лингвистической переменной «Риск информационной безопасности» следующим образом: 1 – «Незначительный», 2 – «Очень низкий», 3 – «Низкий», 4 – «Ниже среднего», 5 – «Средний», 6 – «Выше среднего», 7 – «Высокий», 8 – «Очень высокий», 9 – «Недопустимый».

Обозначим лингвистические переменные «вероятность реализации угрозы» – В, «ущерб от реализации угрозы» – У, «риск информационной безопасности» – Р.

Тогда функции принадлежности термов обозначим следующим образом:

В1(P) – «очень низкая», В2(P) – «низкая», В3(P) – «средняя», В4(P) – «высокая», В5(P) – «очень высокая»;

У1(U) – «незначительный», У2(U) – «малый», У3(U) – «средний», У4(U) – «существенный», У5(U) – «большой», У6(U) – «недопустимый»;

P1(R) – «Незначительный», P2(R) – «Очень низкий», P3(R) – «Низкий», P4(R) – «Ниже среднего», P5(R) – «Средний», P6(R) – «Выше среднего», P7(R) – «Высокий», P8(R) – «Очень высокий», P9(R) – «Недопустимый».

Зададим продукционные правила с единичными весовыми коэффициентами, соответствующие таблице 2.12 следующим образом:

ЕСЛИ В «очень низкая» И У «незначительный», ТО Р «незначительный».

ЕСЛИ В «очень низкая» И У «малый», ТО Р «незначительный».

ЕСЛИ В «очень низкая» И У «средний», ТО Р «очень низкий».

ЕСЛИ В «очень низкая» И У «существенный», ТО Р «низкий».

ЕСЛИ В «очень низкая» И У «большой», ТО Р «ниже среднего».

ЕСЛИ В «очень низкая» И У «недопустимый», ТО Р «средний».

ЕСЛИ В «низкая» И У «незначительный», ТО Р «незначительный».

ЕСЛИ В «низкая» И У «малый», ТО Р «очень низкий».

ЕСЛИ В «низкая» И У «средний», ТО Р «низкий».

ЕСЛИ В «низкая» И У «существенный», ТО Р «ниже среднего».

ЕСЛИ В «низкая» И У «большой», ТО Р «средний».

ЕСЛИ В «низкая» И У «недопустимый», ТО Р «выше среднего».

ЕСЛИ В «средняя» И У «незначительный», ТО Р «очень низкий».

ЕСЛИ В «средняя» И У «малый», ТО Р «низкий».

ЕСЛИ В «средняя» И У «средний», ТО Р «ниже среднего».

ЕСЛИ В «средняя» И У «существенный», ТО Р «средний».

ЕСЛИ В «средняя» И У «большой», ТО Р «выше среднего».

ЕСЛИ В «средняя» И У «недопустимый», ТО Р «высокий».

ЕСЛИ В «высокая» И У «незначительный», ТО Р «низкий».

ЕСЛИ В «высокая» И У «малый», ТО Р «ниже среднего».

ЕСЛИ В «высокая» И У «средний», ТО Р «средний».

ЕСЛИ В «высокая» И У «существенный», ТО Р «выше среднего».

ЕСЛИ В «высокая» И У «большой», ТО Р «высокий».

ЕСЛИ В «высокая» И У «недопустимый», ТО Р «очень высокий».

ЕСЛИ В «очень высокая» И У «незначительный», ТО Р «ниже среднего».

ЕСЛИ В «очень высокая» И У «малый», ТО Р «средний».

ЕСЛИ В «очень высокая» И У «средний», ТО Р «выше среднего».

ЕСЛИ В «очень высокая» И У «существенный», ТО Р «высокий».

ЕСЛИ В «очень высокая» И У «большой», ТО Р «очень высокий».

ЕСЛИ В «очень высокая» И У «недопустимый», ТО Р «недопустимый».

На основании проведенного ранее опроса экспертов получены следующие субъективные оценки входных переменных:

– вероятность реализации угрозы (Уг11) блокирования принимаемых или передаваемых сообщений на уровне пользователей или точек доступа, осуществляемой конкурентом (Н7) через уязвимость, обусловленную средой передачи и диапазоном рабочих частот (У1), Pр.у = 0,45;

– ущерб от реализации угрозы, U = 0,4.

Для получения четкого значения выходной переменной «риск информационной безопасности» используем описанный выше алгоритм нечеткого вывода Мамдани.

Введение нечеткости (этап фазификации). Определим значения функций принадлежности термов лингвистических переменных в точках Pр.у = 0,45 и U = 0,4.

μВ1(0,45) = 0; μВ2(0,45) = 0,125; μВ3(0,45) = 0,73; μВ4(0,45) = 0; μВ5(0,45)= 0.

μУ1(0,4)= 0; μУ2(0,4)= 0; μУ3(0,4)= 1; μУ4(0,4)= 0; μУ5(0,4)= 0; μУ6(0,4)= 0.

Степени истинности Вi(Pр.у) и Уi(U), а также уровни отсечения i=Вi(x0)Уi(y0) для предпосылок каждого из 30 правил представлены в таблице 2.12.

Таблица 2.12 – Степени истинности для предпосылок каждого правила

Правило № |

Вi (Pр.у) |

Уi (U) |

i |

Правило № |

Вi (Pр.у) |

Уi (U) |

i |

1 |

0 |

0 |

0 |

16 |

0,73 |

0 |

0 |

2 |

0 |

0 |

0 |

17 |

0,73 |

0 |

0 |

3 |

0 |

1 |

0 |

18 |

0,73 |

0 |

0 |

4 |

0 |

0 |

0 |

19 |

0 |

0 |

0 |

5 |

0 |

0 |

0 |

20 |

0 |

0 |

0 |

6 |

0 |

0 |

0 |

21 |

0 |

1 |

0 |

7 |

0,125 |

0 |

0 |

22 |

0 |

0 |

0 |

8 |

0,125 |

0 |

0 |

23 |

0 |

0 |

0 |

9 |

0,125 |

1 |

0,125 |

24 |

0 |

0 |

0 |

10 |

0,125 |

0 |

0 |

25 |

0 |

0 |

0 |

11 |

0,125 |

0 |

0 |

26 |

0 |

0 |

0 |

12 |

0,125 |

0 |

0 |

27 |

0 |

1 |

0 |

13 |

0,73 |

0 |

0 |

28 |

0 |

0 |

0 |

14 |

0,73 |

0 |

0 |

29 |

0 |

0 |

0 |

15 |

0,73 |

1 |

0,73 |

30 |

0 |

0 |

0 |

С использованием операции максимума проведем объединение найденных усеченных функций. В результате получим итоговую функцию принадлежности для выходной переменной:

(R)=P(R)=

![]()

![]() …

…![]() =(1P1(R))(

2

P2(R))…(

30

P30(R))=

=(1P1(R))(

2

P2(R))…(

30

P30(R))=

= (В1(Pр.у)У1(U)Р1(R))( В2(Pр.у)У2(U)Р2(R))…( ВN(Pр.у)УN(U)РN(R)) =

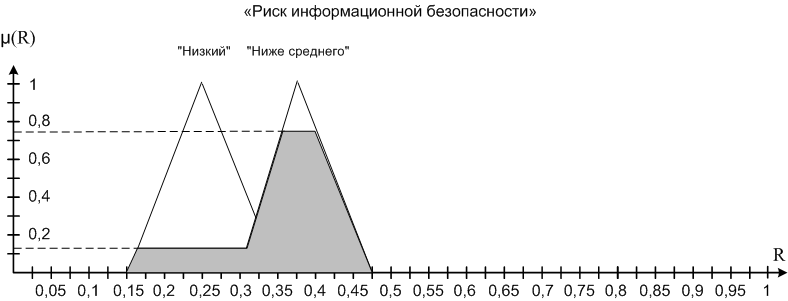

= (0,125Р3(R)) (0,73Р4(R))

Таким образом, необходимо объединить усеченную по уровню 0,125 функцию принадлежности терма «низкий» и усеченную по уровню 0,73 функцию принадлежности терма «ниже среднего» лингвистической переменной «риск информационной безопасности». Результат объединения приведен на рисунке 2.5

Рисунок 2.5 – Итоговая функция принадлежности для выходной переменной «риск информационной безопасности»

Дефазификация. Определяется четкое значение выходной переменной R0 (например, центроидным методом, как центр тяжести для кривой (z)):

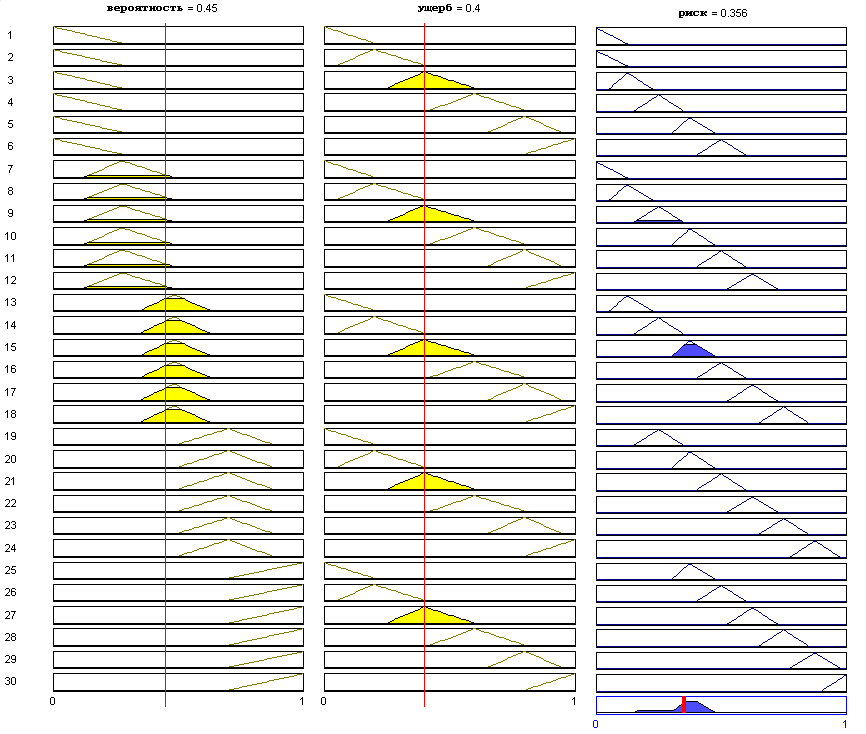

Для автоматизации процесса получения четких значений переменной «риск информационной безопасности» по алгоритму нечеткого вывода Мамдани можно воспользоваться пакетом Fuzzy Logic Toolbox системы разработки MATLAB.

На рисунке 2.6 представлена графическая интерпретация алгоритма нечеткого вывода Мамдани для рассматриваемого примера.

Рисунок 2.6 – Графическая интерпретация алгоритма нечеткого вывода Мамдани в Fuzzy Logic Toolbox системы MATLAB

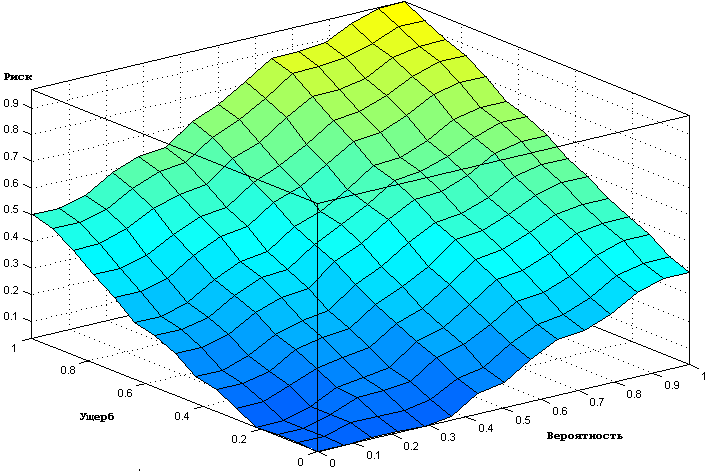

Пакет Fuzzy Logic Toolbox позволяет получить трехмерный график зависимости риска информационной безопасности от вероятности реализации угрозы и ущерба от ее реализации (рисунок 2.7).

График позволяет наглядно оценить адекватность свойств механизма вывода предъявляемым требованиям, гарантировать качество механизма вывода и отражает поведение механизма оценки риска и даже позволяет прогнозировать изменение риска при определенных условиях.

Рисунок 2.7 – Трехмерный график зависимости уровня риска информационной безопасности от вероятности реализации угрозы и ущерба от ее реализации

Основные результаты

Рассмотрена общая методика оценки рисков информационной безопасности. В связи с особенностями беспроводных сетей стандарта IEEE 802.11 обоснована необходимость применения аппарата теории нечетких множеств и теории нечеткой логики для оценки рисков информационной безопасности. Разработана методика оценки субъективной вероятности реализации угроз информационной безопасности и ущерба от их реализации. Для оценки необходимых в процессе анализа риска показателей составлены опросные листы. По результатам опроса экспертов вычислены значения входных переменных для алгоритма нечеткого вывода. Описана методика оценки рисков информационной безопасности на основе использования теории нечетких множеств и нечеткой логики, а также построены функции принадлежности нечетких множеств, на основе экспертного метода последовательных интервалов. Рассмотрен пример оценки риска информационной безопасности беспроводных сетей стандарта IEEE 802.11 от реализации угрозы блокирования принимаемых или передаваемых сообщений на уровне пользователей или точек доступа.

Управление рисками информационной безопасности беспроводных сетей стандарта ieee 802.11

Обзор концепций и методов управления рисками информационной безопасности для беспроводных сетей стандарта ieee 802.11

Управление рисками ИБ – это бизнес-задача, инициируемая руководством организации в силу своей информированности и степени осознания проблем ИБ. Смысл этой задачи заключается в защите предприятия от реально существующих угроз ИБ [16]. По степени осознания прослеживаются несколько уровней зрелости организаций, которые в определенной степени соотносятся с уровнями зрелости, определяемыми в COBIT и других стандартах [75].

На начальном уровне осознание как таковое отсутствует, в организации предпринимаются фрагментарные меры по обеспечению ИБ, инициируемые и реализуемые ИТ специалистами под свою ответственность. На втором уровне в организации определена ответственность за ИБ, делаются попытки применения интегрированных решений с централизованным управлением и внедрения отдельных процессов управления ИБ. Третий уровень характеризуется применением процессного подхода к управлению ИБ, описанного в стандартах. Система управления ИБ становится настолько значимой для организации, что рассматривается как необходимый составной элемент системы управления организацией. Однако полноценной системы управления ИБ еще не существует, т.к. отсутствует базовый элемент этой системы – процессы управления рисками [76].

Процессная модель управления рисками. Британский стандарт BS 7799-3 определяет процессы оценки и управления рисками как составной элемент системы управления организации, используя ту же процессную модель, что и другие стандарты управления, которая включает в себя четыре группы процессов: планирование, реализация, проверка, действия (ПРПД), которые отражают стандартный процессуальный цикл любого управления. В то время как ISO 27001 описывает общий непрерывный цикл управления безопасностью, в BS 7799-3 содержится его проекция на процессы управления рисками ИБ.

В системе управления рисками ИБ на этапе планирования определяются политика и методология, а также выполняется оценка рисков, включающая в себя инвентаризацию активов, составление профилей угроз и уязвимостей, оценку эффективности контрмер и потенциального ущерба, определение допустимого уровня остаточных рисков [77, 78].

На этапе реализации производится обработка рисков и внедрение механизмов контроля, предназначенных для их минимизации. Руководством организации принимается одно из четырех решений по каждому идентифицированному риску: проигнорировать, избежать, передать внешней стороне или минимизировать. После этого разрабатывается и внедряется план обработки рисков. На процессе проверки отслеживается функционирование механизмов контроля, проверяются изменения факторов риска (активов, угроз, уязвимостей), проводятся аудиты и выполняются различные дополнительные процедуры.

На стадии действия по результатам непрерывного мониторинга и проводимых проверок выполняется необходимая коррекция, которая может включать в себя, в частности, переоценку величины рисков, частичное изменение политики и методологии управления рисками, а также плана их обработки [12].

Методика управления остаточными рисками иб

Снижение величины риска достигается за счет уменьшения одной из составляющих (стоимость ресурса, мера уязвимости ресурса к угрозе, оценка ожидаемого возможного ущерба от единичной реализации определенной угрозы). Выбор допустимого уровня риска связан с затратами на реализацию подсистемы информационной безопасности. Существует два подхода к выбору допустимого уровня рисков [78, 79].

Первый подход типичен для базового уровня безопасности. Уровень остаточных рисков не принимается во внимание. Затраты на программно-технические средства защиты и организационные мероприятия, необходимые для соответствия информационной системы спецификациям базового уровня (антивирусное программное обеспечение, межсетевые экраны, криптографическая защита, системы контроля доступа) являются обязательными, целесообразность их использования не обсуждается. Дополнительные затраты (если такой вопрос будет поставлен по результатам проведения аудита ИБ либо по инициативе службы безопасности) должны находиться в разумных пределах и не превышать 5-15 % средств, которые тратятся на поддержание работы информационной системы.

Второй подход применяется при обеспечении повышенного уровня безопасности. Собственник информационных ресурсов должен сам выбирать допустимый уровень остаточных рисков и нести ответственность за свой выбор.

В зависимости от уровня зрелости организации, характера основной деятельности обоснование выбора допустимого уровня риска может проводиться разными способами [63].

Методология борьбы с рисками иб

Сущность любого подхода к управлению рисками заключается в принятии адекватных решений по их обработке и анализе сопутствующих факторов. Факторы риска – это основные параметры, которыми оперируют при оценке: актив, ущерб, угроза, уязвимость, механизм контроля, размер среднегодовых потерь и возврат инвестиций [77].

Способы анализа и оценки этих параметров определяются используемой в организации методологией оценки рисков. При этом общий подход и схема рассуждений примерно одинаковы, какая бы методология не использовалась. Процесс оценки рисков включает в себя две фазы. На первой фазе, которая определяется в стандартах как анализ рисков, необходимо адекватно оценить активы компании, их реальную ценность, угрозы, актуальные для них, возможные последствия и пр. На второй фазе, которая определяется стандартами как оценивание рисков, необходимо ответить на вопрос, какой уровень риска (размер среднегодовых потерь) является приемлемым для организации и, исходя из этого, какие риски превышают этот уровень.

Таким образом, по результатам оценки можно получить описание рисков, превышающих допустимый уровень и реальное представление об их величине. Последняя определяется размером среднегодовых потерь. Далее необходимо принять решение по обработке рисков, т.е. ответить на вопросы о выборе варианта обработки рисков, механизмах контроля их минимизации и степени эффективности. На выходе данного процесса появляется план обработки рисков, определяющий способы, стоимость контрмер, а также сроки и ответственных за их реализацию [80].

Принятие решения по обработке рисков – ключевой и наиболее ответственный момент в процессе управления внедрением системы управления ИБ. Чтобы руководство могло принять правильное решение, сотрудник, отвечающий за управление рисками в организации, должен предоставить ему соответствующую информацию. Форма представления такой информации определяется стандартным алгоритмом делового общения, который включает в себя четыре основных пункта: сообщение о проблеме, оценка степени ее серьезности, предлагаемое и альтернативные решения [13, 14, 81].

Концепция управления рисками octave

OCTAVE – метод оценки и управления рисками, разработанный в университете Карнеги-Мелон для внутреннего применения в организации. OCTAVE – Оценка критичных угроз, активов и уязвимостей имеет ряд модификаций, рассчитанных на организации разного размера и области деятельности.

Сущность этого метода заключается в том, что для оценки рисков используется последовательность соответствующим образом организованных внутренних семинаров. Оценка рисков осуществляется в три этапа, которым предшествует набор подготовительных мероприятий, включающих в себя согласования графика семинаров, назначения ролей, планирование, координация действий участников проектной группы.

На первом этапе, в ходе семинаров, осуществляется разработка профилей угроз, включающих в себя инвентаризацию и оценку ценности активов, идентификация применимых требований законодательства и нормативной базы, осмысление угроз и оценку их вероятности, а также определение системы организационных мер по поддержанию режима ИБ.

Затем производится технический анализ уязвимостей информационных систем организации в отношении угроз, профили которых были разработаны на предыдущем этапе. Он включает в себя идентификацию имеющихся уязвимостей информационных систем организации и оценку их величины.

На третьей стадии производится оценка и обработка рисков ИБ. Здесь производится определение величины и вероятности причинения ущерба в результате осуществления угроз безопасности с использованием уязвимостей, которые были идентифицированы на предыдущих этапах, определение стратегии защиты, а также выбор вариантов и принятие решений по обработке рисков. Величина риска определяется как усредненная величина годовых потерь организации в результате реализации угроз безопасности [14].

Концепция управления рисками сramm

Аналогичный подход используется и в широко известном методе оценки рисков CRAMM, разработанном в свое время по заказу британского правительства. В CRAMM основной способ оценки рисков – это тщательно спланированные интервью, в которых используются подробнейшие опросные листы.

В отличие от метода OCTAVE, в CRAMM используется несколько иная последовательность действий и методы определения величины рисков. Сначала определяется целесообразность оценки вообще и, если информационная система организации недостаточно критична, то к ней применятся стандартный набор механизмов контроля, описанный в международных стандартах и содержащийся в базе знаний CRAMM.

На первом этапе в методе CRAMM строится модель ресурсов информационной системы, описывающая взаимосвязи между информационными, программными и техническими ресурсами, а также оценивается ценность последних, исходя из возможного ущерба, который может понести организация

Следующая ступень – оценка рисков, включающая в себя идентификацию и осмысление степени вероятности угроз, величины уязвимостей, а также вычисление рисков для каждой тройки: ресурс – угроза – уязвимость.

В CRAMM принимаются во внимание «чистые» риски, безотносительно к реализованным в системе механизмам контроля. На этапе оценки рисков предполагается, что контрмеры вообще не применяются, и набор рекомендуемых контрмер по минимизации рисков создается, исходя из этого предположения.

На заключительной стадии инструментарием CRAMM формируется список контрмер по минимизации идентифицированных рисков и производится сравнение рекомендуемых и существующих противодействий, после чего формируется собственно план обработки рисков.

Концепция управления рисками mitre

Организацией MITRE была предложена концепция управления рисками при построении различных систем (не только информационных). В целом эта концепция близка к рассмотренной выше. MITRE бесплатно распространяет простейший инструментарий на базе электронной таблицы, предназначенный для использования на этапе идентификации и оценки рисков, выбора возможных контрмер в соответствии с этой концепцией – "Risk Matrix".

В данной концепции риск не разделяется на составляющие части (угрозы и уязвимости), что в некоторых случаях может оказаться более удобным с точки зрения владельцев информационных ресурсов.

Например, в России в настоящее время на этапе анализа рисков весьма распространено построение модели нарушителя с прямой экспертной оценкой рисков. По этой причине простейшие методики и инструменты типа "Risk Matrix" наиболее востребованы в настоящее время на Российском рынке [12, 80].

Инструментарий для управления рисками

Для управления рисками ИБ можно применять программный инструментарий, однако это не является обязательным. Об этом сказано и в стандарте BS 7799-3. Полезность применения инструментария может заключаться в том, что он содержит запрограммированный алгоритм рабочего процесса оценки и управления рисками, что упрощает работу неопытному специалисту.

Использование инструментария позволяет унифицировать методологию и упростить использование результатов для переоценки рисков, даже если она выполняется другими специалистами. Есть возможность упорядочить хранение данных и работу с моделью ресурсов, профилями угроз, перечнями уязвимостей и рисками.

Помимо собственно средств оценки и управления рисками программный инструментарий может также содержать дополнительные средства для документирования, анализа расхождений с требованиями стандартов, разработки реестра ресурсов, а также другие средства, необходимые для внедрения и эксплуатации системы управления ИБ.

При реализации формального подхода к управлению рисками в организации необходимо опираться, прежде всего, на здравый смысл, существующие стандарты и хорошо зарекомендовавшие себя методологии.

Эффективность процесса управления рисками ИБ определяется точностью и полнотой анализа и оценки факторов риска, а также эффективностью используемых в организации механизмов принятия управленческих решений и контроля их исполнения [82, 83].

Ранжирование рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

Применяя методику оценки рисков на основе теории нечетких множеств и теории нечеткой логики, получим оценки риска информационной безопасности для каждой из рассматриваемых угроз беспроводным сетям стандарта IEEE 802.11 . После проведения первичной оценки рисков, полученные значения следует систематизировать по степени важности для выявления группы наиболее опасных угроз.

Методика управления рисками подразумевает несколько способов действий.

Риск может быть [84]:

– принят, т. е. пользователь согласен на риск и связанные с ним потери, поэтому работа информационной системы продолжается в обычном режиме;

– снижен, т.е. с целью уменьшения величины риска будут приняты определенные меры;

– передан, т.е. компенсацию потенциального ущерба возложат на страховую компанию, либо риск трансформируют в другой риск – с более низким значением –путем внедрения специальных механизмов.

Некоторые методики дополнительно предусматривают еще один способ управления – упразднение. Он подразумевает принятие мер по ликвидации источника риска. Например, удаление из системы функций, порождающих риск, либо выведение части системы из эксплуатации. Однако такой подход неконструктивен ввиду того, что, если величина риска достаточно велика, порождающий его компонент критичен для информационной системы и, следовательно, не может быть удален. При низких значениях риска данный метод трансформируется в метод снижения риска [80, 81].

Определив показатель риска для каждой из существующих угроз, можно ранжировать их по степени риска (таблица 3.1).

Таблица 3.1 – Угрозы информационной безопасности, ранжированные по уровню риска

Уровень риска |

Угрозы информационной безопасности |

Незначительный |

Уг12 Внедрение несанкционированного беспроводного трафика |

Уг14 Уменьшение скорости работы, неадекватная реакция на команды оператора |

|

Уг7 Рассылка пакетов не по адресу, потеря пакетов, неверная сборка пакетов, их подмена |

|

Уг8 Вмешательство в работу точек доступа |

|

Уг22 Отказы беспроводного оборудования |

|

Низкий |

Уг21 Ошибки персонала |

Уг3 Раскрытие параметров беспроводной сети или сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ, за пределами контролируемой зоны |

|

Уг1 Нарушение конфиденциальности информации путем перехвата беспроводного трафика Уг2 Несанкционированный доступ к информации и сервисам сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ Уг5 Искажение циркулирующей в сети информации Уг9 Разрушение собственного программного обеспечения точек доступа |

|

Уг10 Вмешательство в процесс обмена сообщениями по сети |

Продолжение таблицы 3.1

Уровень риска |

Угрозы информационной безопасности |

Ниже среднего |

Уг4 Разглашение информации о настройках системы защиты беспроводной сети |

Уг20 Несанкционированное подключение к беспроводной сети |

|

Уг11 Блокирование принимаемых, или передаваемых сообщений на уровне пользователей или точек доступа |

|

Уг6 Уничтожение информации пользователя или информации, хранимой в сегментах проводных сетей, с которыми работает пользователь, используя беспроводной доступ Уг15 Несанкционированное, анонимное использование трафика Интернет Уг16 Противоправные анонимные действия от имени пользователя беспроводной сети |

|

Уг13 Вывод из строя точки доступа вместе со всеми присоединенными пользователями Уг17 Хищение клиентских устройств или точек доступа с целью получения информации о настройках системы защиты беспроводной сети Уг18 Установка несанкционированных точек доступа и клиентских сетевых карт Уг19 Несанкционированное изменение настроек средств защиты беспроводной сети |

После ранжирования определяются риски, требующие первоочередного внимания. Для рассматриваемой беспроводной сети ими являются риски характеризующиеся термом «ниже среднего» лингвистической переменной «Риск информационной безопасности».

Основным методом управления такими рисками является снижение, реже – передача. Рисками среднего ранга являются риски, относящиеся к терму «низкий», они могут передаваться или снижаться наравне с высокими рисками. Риски низшего ранга, как правило, принимаются и исключаются из дальнейшего анализа. Таким образом, исключим из дальнейшего рассмотрения риски соответствующие терму «незначительный».

Управление рисками сводится к снижению величин высоких и средних рисков до характерных для низких рисков значений, при которых возможно их принятие. Снижение величины риска достигается за счет уменьшения значения одного или нескольких составляющих его параметров, путем принятия определенных контрмер.

Оставшиеся после применения методики управления риски называются остаточными, и именно они применяются для обоснования инвестиций в информационную безопасность [82, 83].

Анализ контрмер для снижения рисков иб беспроводных сетей стандарта ieee 802.11

Для беспроводных сетей стандарта 802.11 все средства и методы защиты можно разделить на четыре типа [8, 33, 36]:

а) средства и методы аутентификации;

б) средства криптографической защиты передаваемых данных;

в) средства для создания виртуальной частной сети (VPN);

г) дополнительные средства защиты.

К средствам и методам аутентификации относятся:

– базовая аутентификация (открытая аутентификация (open authentication), аутентификация с совместно используемым ключом (shared key authentication), аутентификация по MAC-адресу);

– аутентификация с использованием общих PSK-ключей;

– аутентификация по IEEE 802.1X и протоколу EAP (Extensible Authentication Protocol) с использованием RADIUS-сервера;

К средствам и методам криптографической защиты относятся:

– шифрование с использованием статических WEP-ключей;

– шифрование с использованием протокола TKIP;

– применение улучшенного алгоритма шифрования (AES).

К дополнительным средствам защиты, как правило, относятся:

– средства подавления широкополосных узконаправленных помех;

– межсетевые экраны и антивирусное ПО;

– системы обнаружения атак (IDS) [36, 38].

Выбор структуры и параметров средств защиты информации

Введение ограничений на процесс управления и постановка задачи оптимального управления риском

На стадии управления рисками производится поиск адекватных контрмер, т.е. поиск варианта системы безопасности, наилучшим образом удовлетворяющей требованиям заказчика (таблица 3.3). В конце стадии он будет знать, как следует модифицировать систему в терминах мер уклонения от риска, а также выбора специальных мер противодействия, ведущих к снижению остаточных рисков [81-83].

В таблице 3.2 используются следующие обозначения: А – базовая аутентификация, Б – аутентификация с использованием общих PSK – ключей, В – аутентификация по IEEE 802.1X и протоколу EAP, Г – WEP-шифрование, Д – шифрование по протоколу TKIP (WPA), Е – шифрование по протоколу AES (WPA2), Ж – создание VPN, З – система обнаружения атак.

Таблица 3.2 – Основные конфигурации систем защиты беспроводных сетей стандарта IEEE 802.11

Система защиты |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

1 |

+ |

|

|

+ |

|

|

|

+ |

2 |

|

+ |

|

|

+ |

|

|

+ |

3 |

|

+ |

|

|

|

+ |

|

+ |

4 |

|

|

+ |

|

+ |

|

|

+ |

5 |

|

|

+ |

|

|

+ |

|

+ |

6 |

|

|

|

|

|

|

+ |

|

Краткая характеристика средств обеспечения безопасности:

1. Средства аутентификации

а) Базовая аутентификация

Достоинства:

– низкая стоимость ПО и аппаратных средств реализации;

– простота обслуживания и настройки клиентского оборудования.

Недостатки:

– низкий уровень надежности;

– шифрование с использованием статических WEP-ключей.

б) Аутентификация с использование общих PSK–ключей

Достоинства:

– невысокая стоимость ПО и аппаратных средств реализации;

– простота в обслуживании и настройки клиентского оборудования.

Недостатки:

– средний уровень надежности;

– шифрование с использованием протокола TKIP.

в) аутентификация по стандарту IEEE 802.1x по расширяемому протоколу аутентификации (EAP)

Достоинства:

– лучший уровень защищенности.

Недостатки:

– высокая стоимость ПО и аппаратных средств реализации;

– сложность настроек клиентского оборудовании, сложность в обслуживании;

– шифрование с использованием протокола TKIP.

2. Средства криптографической защиты

а) алгоритм шифрования WEP

Достоинства:

– низкая стоимость ПО и аппаратных средств реализации;

– простота в обслуживании;

– алгоритм не требует больших объемов вычислений.

Недостатки:

– низкий уровень криптостойкости алгоритма WEP;

б) шифрование по протоколу TKIP (WPA)

Достоинства:

– средняя стоимость ПО и аппаратных средств реализации;

– улучшенный алгоритм шифрования;

– средний уровень криптостойкости.

Недостатки:

– требует больших объемов вычислений.

в) шифрование по протоколу AES (WPA2)

Достоинства:

– лучший алгоритм шифрования;

– высокий уровень криптостойкости.

Недостатки:

– высокая стоимость ПО и аппаратных средств реализации;

– требует больших объемов вычислений.

3. Создание VPN соединения.

Достоинства:

– высокий уровень аутентификации и шифрования;

– средняя стоимость ПО и аппаратных средств реализации.

Недостатки:

– сложность настроек на клиентском оборудовании;

– снижение пропускной способности сети;

– требует больших объемов вычислений.

Общим недостатком для всех систем является необходимость использования дополнительных средств защиты от атак типа “человек–посередине”, внедрения вирусов, несанкционированного проникновения в сеть.

Система защиты, рассматриваемой беспроводной сети, соответствует системе защиты №4. Необходимо провести сравнение предложенных систем защиты и выбрать наиболее приемлемую по соотношению стоимость/эффективность защиты, причем об эффективности защиты можно судить по величине остаточных рисков.

Главной проблемой в выборе системы контрмер, является выбор критериев и последующее их систематизирование для получения окончательной оценки. Обычно выбор в таких случаях производится на основе субъективных предпочтений, либо навязывается извне. Во всех этих случаях отсутствует ясное обоснование применения выбранной модели. Однако известно, что именно постановочный этап является наиболее ответственным и чувствительным к ошибкам, поэтому необходимо применить метод, позволяющий сделать такой выбор наиболее объективно, а именно метод анализа иерархий (МАИ), предложенный Т. Саати [85-87].

Метод анализа иерархий

Метод анализа иерархий является систематической процедурой для иерархического представления элементов, определяющих суть любой проблемы. Метод состоит в декомпозиции проблемы на все более простые составляющие части и дальнейшей обработке последовательности суждений лица, принимающего решение (ЛПР), по парным сравнениям. В результате может быть выражена относительная степень (интенсивность) взаимодействия элементов в иерархии. Эти суждения затем выражаются численно. Метод анализа иерархии включает процедуры синтеза множественных суждений, получения приоритетности критериев и нахождения альтернативных решений. Следует отметить, что полученные таким образом значения являются оценками в шкале отношений и соответствуют так называемым жестким оценкам [85].

Решение проблемы есть процесс поэтапного установления приоритетов. На первом этапе выявляются наиболее важные элементы проблемы, на втором – наилучший способ проверки наблюдений, испытания и оценки элементов; следующим этапом может быть выработка способа применения решения и оценка его качества. Весь процесс подвергается проверке и переосмысливанию до тех пор, пока не будет уверенности, что процесс охватил все важные характеристики, необходимые для представления и решения проблемы. Процесс может быть проведен над последовательностью иерархий: в этом случае результаты, полученные в одной из них, используются в качестве входных данных при изучении следующей. Предложенный метод систематизирует процесс решения такой многоступенчатой задачи.

Так как в рассматриваемом случае основным исходным материалом являются субъективные оценки, то суждение о превосходстве одного элемента над другим и интенсивность этих суждений можно использовать для выражения внутренних чувств и склонностей.

Такой подход к решению проблемы выбора исходит из естественной способности людей думать логически и творчески, определять события и устанавливать отношения между ними. Человеку присущи два характерных признака аналитического мышления: один – умение наблюдать и анализировать наблюдения; другой – способность устанавливать отношения между наблюдениями, оценивая уровень взаимосвязей между отношениями, а затем синтезировать эти отношения в общее восприятие наблюдаемого. Вышеперечисленное дает представление о принципе идентичности и декомпозиции, принципах дискриминации, сравнительного суждения и синтезирования [86].

Принцип идентичности и декомпозиции предусматривает структурирование проблем в виде иерархии или сети, что является первым этапом применения МАИ. В наиболее элементарном виде иерархия строится с вершины (целей – с точки зрения управления), через промежуточные уровни (критерии, от которых зависят последующие уровни) к самому низкому уровню (который обычно является перечнем альтернатив).

После иерархического или сетевого воспроизведения проблемы необходимо установить приоритеты критериев и оценить каждую из альтернатив по критериям, выявив самую важную из них. В МАИ элементы задачи сравниваются попарно по отношению к их воздействию на общую для них характеристику [87].

Пусть А1, А2 , А3,..., Аn – множество из n элементов и w1, w2 ,w3 … wn– соответственно их веса, или интенсивности. С использованием МАИ сравним вес, или интенсивность, каждого элемента с весом, или интенсивностью, любого другого элемента множества по отношению к общему для них свойству или цели. Сравнение весов можно представить следующим образом в соответствии с рисунком 3.1.

Рисунок 3.1 – Пример сравнения весов матрицы

Матрица может состоять только из одной строки или одного столбца, которые называются векторами.

Смысл приведенных вычислений заключается в том, что они определяют способ количественного определения сравнительной важности факторов или результатов в проблемной ситуации. На факторах с наибольшими величинами важности будет сконцентрировано внимание при решении проблемы или разработке плана действия.

Если w1, w2, w3,…, wn неизвестны заранее, то попарные сравнения элементов производятся с использованием субъективных суждений, численно оцениваемых по шкале, а затем решается проблема нахождения компонент w.

Когда проблемы представлены иерархически, матрица составляется для сравнения относительной важности критериев на втором уровне по отношению к общей цели на первом уровне. Подобные матрицы должны быть построены для парных сравнений каждой альтернативы на третьем уровне по отношению к критериям второго уровня. Матрица составляется, если записать сравниваемую цель (или критерий) вверху и перечислить сравниваемые элементы слева и сверху.

В клетки этих матриц вносятся оценки или суждения об относительной важности сравниваемых отдельных предметов по отношению к цели, или критерию, обозначенному вверху. Если существует шкала сравнений, т. е. имеется некоторый способ измерения, то данные могут использоваться для проведения сравнений; иначе клетки заполняются оценками, полученными в результате субъективных, но продуманных суждений эксперта или группы экспертов, решающих проблему. Шкала для измерения суждений будет приведена далее.

Возникают ситуации, когда основная шкала задачи существует, и суждения в этом случае выражаются как отношения на ней. Например, если сравниваются относительные веса камней и имеются камни а весом wa и b весом wb, го в качестве отношения камня а к камню b в матрицу вводится отношение wa / wb. Обратная величина wb / wa вводится в матрицу в качестве отношения камня b к камню а.

Начинать следует с левого элемента матрицы, задавая вопрос, насколько он важнее, чем элемент вверху. При сравнении элемента с самим собой отношение равно единице. Если первый элемент важнее, чем второй, то используется целое число из шкалы, в противном случае используется обратная величина. В любом случае обратные друг к другу отношения заносятся в симметричные позиции матрицы. Поэтому матрицы попарных сравнений всегда положительные и обратносимметричные, и необходимо произвести только n(n–1)/2 суждений, где n – общее число сравниваемых элементов. Но не предполагается, что суждения экспертов полностью согласованы и не принуждается их согласовывать, исключая требования обратной симметричности. Можно построить матрицу и с меньшим, чем n(n –1)/2 числом суждений, полученных от разных экспертов.

Для проведения субъективных парных сравнений разработана шкала, описанная в таблице 3.3. Эта шкала оказалась эффективной не только во многих приложениях, ее правомочность доказана теоретически при сравнении со многими другими шкалами.

Таблица 3.3 – Шкала относительной важности

Интенсивность |

Определение |

Объяснения |

1 |

Равная важность |

Равный вклад двух видов деятельности в цель |

3

|

Умеренное превосходство одного над другим |

Опыт и суждение дают легкое превосходство одному виду деятельности над другим |

5

|

Существенное или сильное превосходство |

Опыт и суждение дают сильное превосходство одному виду деятельности над другим |

Продолжение таблицы 3.3

Интенсивность |

Определение |

Объяснения |

7 |

Значительное превосходство

|

Очевидность превосходства одного вида деятельности над другим подтверждается наиболее сильно |

9 |

Очень сильное превосходство |

Очевидность превосходства одного вида деятельности над другим подтверждается наиболее сильно |

2,4,6,8 |

Промежуточные решения между соседними суждениями |

Применяются в компромиссном случае |

По соглашению сравнивается относительная важность левых элементов матрицы с верхними элементами. Поэтому если элемент слева важнее, чем элемент верху, то в клетку заносится положительное целое (от 1 до 9); в противном случае – обратное число. Относительная важность любого элемента, сравниваемого с самим собой, равна 1, поэтому диагональ матрицы содержит только единицы. Обратными величинами заполняют симметричные клетки.

Из группы матриц парных сравнений необходимо сформировать набор локальных приоритетов, которые выражают относительное влияние множества элементов на элемент примыкающего сверху уровня. Найти относительную силу, величину, ценность, желательность или вероятность каждого отдельного объекта через решение матриц, каждая из которых обладает обратносимметричными свойствами. Для этого нужно вычислить множество собственных векторов для каждой матрицы, а затем нормализовать результат к единице, получая тем самым вектор приоритетов.

Вычисление собственных векторов может потребовать довольно много времени. Существуют несложные пути получения хорошего приближения к приоритетам. Одним из наилучших путей является геометрическое среднее – корень n-й степени из произведения элементов в каждой строке, где n – число элементов. Полученный таким образом столбец чисел нормализуется делением каждого числа на сумму всех чисел (рисунок 3.2). Иной способ заключается в нормализации элементов каждого столбца матрицы и затем в усреднении каждой строки. Таким образом, можно определить не только порядок приоритетов каждого отдельного элемента, но и величину его приоритета.

При использовании любого метода аппроксимации существует опасность изменения порядка ранжирования и поэтому получения нежелательных результатов. Подход, основанный на собственном векторе, использует информацию, которая содержится в любой, даже несогласованной матрице, и позволяет получать приоритеты, основанные на имеющейся информации, не производя арифметических преобразований данных.

Рисунок 3.2 – Порядок расчета вектора приоритетов

Приоритеты синтезируются, начиная со второго уровня вниз. Локальные приоритеты перемножаются на приоритет соответствующего критерия на вышестоящем уровне и суммируются по каждому элементу в соответствии с критериями, на которые воздействует этот элемент. Каждый элемент второго уровня умножается на единицу, т. е. на вес единственной цели самого верхнего уровня. Это дает составной, или глобальный, приоритет того элемента, который затем используется для взвешивания локальных приоритетов элементов, сравниваемых по отношению к нему как к критерию и расположенных уровнем ниже. Процедура продолжается до самого нижнего уровня [86, 87].

Применение метода анализа иерархий для сравнения систем контрмер

Далее возникает необходимость построить иерархию, начиная с вершины (цели – с точки зрения управления), через промежуточные уровни (характеристики, от которых зависят последующие уровни) к самому нижнему уровню (который обычно является перечнем альтернатив). Для данной проблемы иерархия будет выглядеть следующим образом (рисунок 3.3).

Рисунок

3.3 – Иерархия проблемы выбора системы

контрмер

Рисунок

3.3 – Иерархия проблемы выбора системы

контрмер

Сравнение каждой системы контрмер разделяется на три пункта:

а) сравнение методов криптографической защиты;

б) сравнение методов аутентификации;

в) сравнение параметра стоимость/эффективность для каждой системы контрмер.

Сравнение методов криптографической защиты

Первый шаг состоит в декомпозиции и представлении задачи в иерархической форме. На первом уровне располагается цель – «Обоснование выбора метода шифрования», на втором – четыре класса угроз безопасности и на третьем – четыре объекта выбора (решения) – класса средств защиты, которые должны быть оценены по характеристикам второго уровня.

Предлагаемый список характеристик применяется для оценки снижения вероятности реализации угроз нарушения конфиденциальности, целостности, доступности, а также специфических угроз.

Рисунок 3.4 – Иерархия сравнения методов криптографической защиты

Таблица 3.4 – Матрица парного сравнения для уровня 3

Сравниваемые критерии |

Угрозы нарушения конфиденциальности |

Угрозы нарушения целостности |

Угрозы нарушения доступности |

Специфические угрозы |

Угрозы нарушения конфиденциальности |

1 |

0,33 |

0,2 |

0,14 |

Угрозы нарушения целостности |

3 |

1 |

0,33 |

0,2 |

Угрозы нарушения доступности |

5 |

3 |

1 |

0,33 |

Специфические угрозы |

7 |

5 |

3 |

1 |

а) вычисление оценки компонент собственного вектора (ai):

![]()

![]()

![]()

![]()

Σai = a1+a2+a3+a4 =5,91

б) вычисление вектора приоритетов (xi):

x1=0,09

x2=0,11

x3=0,25

x4=0,54

На основании полученного значения функции полезности, лучшим является вариант, имеющий максимальную величину – метод криптографической защиты, основанный на применении протокола шифрования VPN, затем шифрование при помощи улучшенный алгоритма шифрования (AES), далее следует метод шифрования по протоколу целостности временных ключей (TKIP) и самый слабый метод – шифрование с использованием статических WEP–ключей.

Сравнение средств и методов аутентификации

Предлагаемый список характеристик применяется для оценки снижения вероятности реализации угроз нарушения конфиденциальности, целостности, доступности, а также специфических угроз.