- •Повторить пункты 7…12 (используя вместо неправильного пароля, в качестве ключа какой-либо файл, отличный от того, который использовался для шифрования).

- •Ответы на контрольные вопросы:

- •Выводы:

- •Основные факторы риска при использовании для хранения данных незашифрованных носителей информации.

- •Основные преимущества файлов-контейнеров перед шифрованными разделами.

Министерство образования и науки, молодежи и спорта

ОДЕССКИЙ НАЦИОНАЛЬНЫЙ ПОЛИТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

Институт радиоэлектронники и телекоммуникаций

Кафедра информационной безопасности

ПРОТОКОЛ

Лабораторной работы №5

По дисциплине «Методы и способы защиты информации»

«Шифрование информации на дисках»

Выполнил студент гр. РБ-091

________________Братко Ю.С.

(подпись)

“___” ____________ 2012 р.

Проверил: ст. пр. ИБ

_______________ Венедиктов Ю.И.

(подпись)

_______________ Барабанов Н.А.

(подпись)

“___” ____________ 2012 р.

Одесса 2012

Цель работы:

Изучить возможности шифрования данных на примере утилиты TrueCrypt.

Порядок выполнения работы:

Установить на ПК утилиту TrueCrypt .

Установить русификатор TrueCrypt путём распаковки архива с языковым пакетом в установочный каталог утилиты.

Запустить утилиту (например с помощью ярлыка на Рабочем столе).

Установить в качестве языка «по-умолчанию» русский путём следующих операций Settings/Preferences/More Settings…/Language…/Русский <OK>.

Создать обычный TrueCrypt том в виде защищенного файлового контейнера с шифрованием по алгоритму Serpent с использованием хеша sha-512, минимального размера (292 КБ), при создании тома обратить внимание на все возможные для использования алгоритмы шифрования данных, занести алгоритмы в протокол. Шифрование использовать на основе парольной защиты. (Запуск мастера создания шифрованного диска – Создать том).

Записать используемый пароль в протокол.

Смонтировать созданный том на любую из свободных букв разделов диска (выбор файла-контейнера осуществляется с помощью кнопки Файл…).

Создать файл в блокноте (notepad) написать в нём несколько фраз, и сохранить на диск-контейнер.

Размонтировать диск-контейнер.

Попытаться примонтировать файл-контейнер с неправильным паролем (например добавив к нему ещё один символ). Результат записать в протокол.

Попытаться примонтировать файл-контейнер используя правильный пароль. Проверить успешную читаемость созданного ранее файла в текстовом редакторе. Результат занести в протокол.

Размонтировать файл, попробовать открыть текстовым редактором файл-контейнер. Убедиться в нечитабельности зашифрованных данных.

Создать обычный TrueCrypt том в виде защищенного файлового контейнера с шифрованием по алгоритму AES с использованием хеша sha-512, минимального размера (292 КБ), при создании тома обратить внимание на все возможные для использования алгоритмы шифрования данных, занести алгоритмы в протокол. Шифрование использовать на основе ключевого файла (используя, например, какой-нибудь рисунок в качестве файла-ключа). (Запуск мастера создания шифрованного диска – Создать том).

Повторить пункты 7…12 (используя вместо неправильного пароля, в качестве ключа какой-либо файл, отличный от того, который использовался для шифрования).

Работа в лаборатории:

Установить на ПК утилиту TrueCrypt .

Установить русификатор TrueCrypt путём распаковки архива с языковым пакетом в установочный каталог утилиты.

Запустить утилиту (например с помощью ярлыка на Рабочем столе).

Установить в качестве языка «по-умолчанию» русский путём следующих операций Settings/Preferences/More Settings…/Language…/Русский <OK>.

Прошёл 1-4 пункты, всё готово к работе.

Создать обычный TrueCrypt том в виде защищенного файлового контейнера с шифрованием по алгоритму Serpent с использованием хеша sha-512, минимального размера (292 КБ), при создании тома обратить внимание на все возможные для использования алгоритмы шифрования данных, занести алгоритмы в протокол. Шифрование использовать на основе парольной защиты. (Запуск мастера создания шифрованного диска – Создать том).

Рисунок 1 — Настройка шифрования

К возможным алгоритмам шифрования относятся: AES; Serpent; Twofish; AES-Twofish; AES-Twofish-Serpent; Serpent-AES; Serpent-Twofish-AES; Twofish-Serpent.

Записать используемый пароль в протокол.

Рисунок 2 — Пароль тома

Смонтировать созданный том на любую из свободных букв разделов диска (выбор файла-контейнера осуществляется с помощью кнопки Файл…).

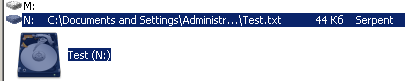

Рисунок 3 — Смонтированный диск

Создать файл в блокноте (notepad) написать в нём несколько фраз, и сохранить на диск-контейнер.

Создал в монтированном диске текстовый документ размером 1Кб.

Размонтировать диск-контейнер.

Попытаться примонтировать файл-контейнер с неправильным паролем (например добавив к нему ещё один символ). Результат записать в протокол.

Рисунок 4 — Ввод неверного пароля

Попытаться примонтировать файл-контейнер используя правильный пароль. Проверить успешную читаемость созданного ранее файла в текстовом редакторе. Результат занести в протокол.

Примонтировал контейнер с верным паролем и файл созданный ранее свободно в нём открывается.

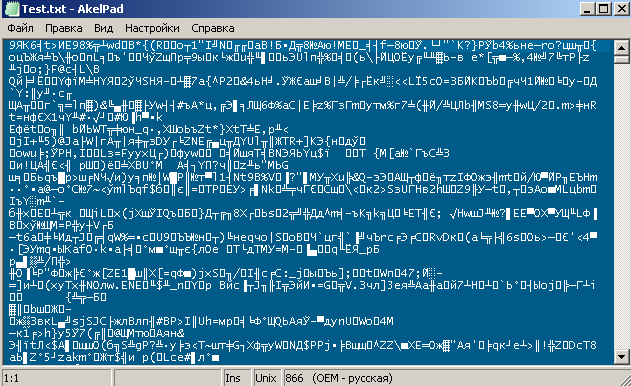

Размонтировать файл, попробовать открыть текстовым редактором файл-контейнер. Убедиться в нечитабельности зашифрованных данных.

Результат на лицо:

Рисунок 5 — Файл-контейнер

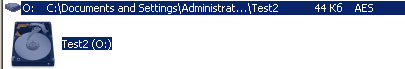

Создать обычный TrueCrypt том в виде защищенного файлового контейнера с шифрованием по алгоритму AES с использованием хеша sha-512, минимального размера (292 КБ). Шифрование использовать на основе ключевого файла (используя, например, какой-нибудь рисунок в качестве файла-ключа). (Запуск мастера создания шифрованного диска – Создать том).

При создании второго файлового контейнера(Test2) использовал вместо пароля файл-картинку(2012.JPG).

Рисунок 6 — Файл-контейнер и ключ

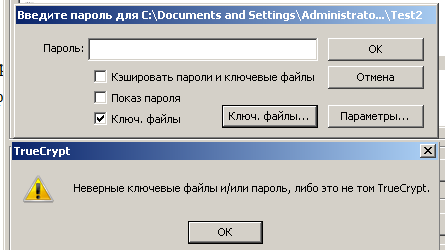

Повторить пункты 7…12 (используя вместо неправильного пароля, в качестве ключа какой-либо файл, отличный от того, который использовался для шифрования).

Смонтировал диск «О» используя ключ – картинку:

Рисунок 7 — Смонтированный диск

Попытался смонтировать диск с другим файлом:

Рисунок 8 — Ввод неверного файла

Ответы на контрольные вопросы:

Основные факторы риска при использовании для хранения данных незашифрованных носителей информации.

При использовании для хранения данных незашифрованных носителей информации есть вероятность утери информации, искажения информации и прочей деятельности над данными, без ведома хозяина.

Основные преимущества файлов-контейнеров перед шифрованными разделами.

При создании файла-контейнера можно единожды ввести пароль и работать с файлами без дополнительных манипуляций, все операции шифрования будут происходить незаметно для него. При шифровании раздела можно зашифровать как весь системный диск (жесткий диск, на котором находится системный раздел), так и отдельно раздел, где находится система. Разделы после проведения операции шифрования перестают быть видны в системе, и, чтобы добраться до данных, лежащих на них, необходимо будет перманентно расшифровать системный диск, это не очень удобно.

Перечислите несколько популярных на данный момент устойчивых алгоритмов шифрования.

Blowfish - криптографический алгоритм, реализующий блочное симметричное шифрование.

GOST - отечественный алгоритм шифрования ГОСТ 28147-89. Алгоритм шифрует данные 64-битными блоками с использованием 256-битного ключа шифрования.

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных и линейных преобразований.

Укажите одну из характерных особенностей присущих пакету TrueCrypt.

TrueCrypt имеет достаточно высокую скорость шифрования данных. Технологиz параллелизации дает прирост в скорости при работе TrueCrypt на многопроцессорных системах или многоядерных процессорах. Помимо этого технология конвейеризации увеличивает быстродействие при работе приложений с файлами, находящимися в зашифрованных разделах.

Пользователь TrueCrypt имеет возможность использовать несколько алгоритмов блочного симметричного шифрования данных на выбор: AES, Serpent и Twofish (во всех размер ключа шифрования составляет 256 бит, размер блока - 128 бит); а также каскады алгоритмов, например, AES-Twofish или даже так - AES-Twofish-Serpent.

Еще одну интересную черту TrueCrypt разработчики назвали Plausible Deniability, программа умеет создавать скрытые контейнеры внутри зашифрованных (и даже скрытую операционную систему).

Ну и вдобавок ко всему хочется отметить, что TrueCrypt не восприимчива к атакам "грубой силой", имеется возможность двойной защиты доступа к данным и использования токенов и смарт-карт для размещения ключа.

Чего нельзя делать?

Нельзя дописывать файлы на логическом диске, то есть на диске-контейнере, хранящем в себе секретную область. Почему? Предположим, вы зарезервировали под логический диск 40 мегабайт, из них лишь 10 ты заполнил файлами для отвода глаз. Остальные ты зарезервировал для секретной области. Когда к Вам придут, и ты откроешь первый липовый диск, враги увидят, что на нем есть свободное место, равное 30 мегабайтам. А это как раз и есть то пространство, что занято секретной областью. При записи в это псевдопустое место будет происходить удаление информации из твоего тайника, то есть записываться поверх тех данных, что были там раньше. После записи поверх секретной области все данные из нее будут уничтожены. И как следствие: никогда не работайте с логическим диском, хранящим в себе секретную область. Работайте только с самой секретной областью.

Нельзя менять атрибуты основной директории, если секретная зона уже создана.

Основная часть и секретный контейнер - это два разных диска, которые можно форматировать в разные файловые системы. Также желательно оригинальную файловую систему хранить в формате FAT или FAT32, а секретный контейнер в формате NTFS для большей безопасности и целостности обоих разделов (из-за спецификации этих файловых систем другая схема может привести к повреждению данных в оригинальном контейнере, но не в секретном).