- •Основные понятия криптографии. Основные виды криптоанализа, уровни криптоатак.

- •Шифры одноалфавитных подстановок.

- •Шифры многоалфавитных подстановок. Шифр Вижинера.

- •Основные требования, предъявляемые к блочным шифрам.

- •Сети Фейстеля.

- •Параметры стандартных блочных шифров (гост 28147.89, des, aes).

- •Режимы применения блочных шифров.

- •Функции хеширования.

- •Определение односторонней функции.

- •Примеры односторонних функций.

- •Криптосистемы с открытыми ключами. Криптосистема rsa. Криптосистема Эль-Гамаля.

- •Основные виды криптопротоколов. Протокол Диффи-Хелманна. Электронная подпись.

- •Электронная подпись rsa.

- •Электронная подпись Эль-Гамаля. Поля Галуа. Основные сведения о шифре aes.

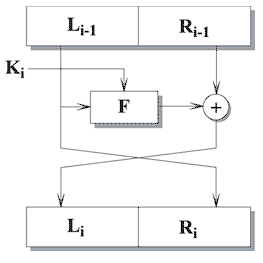

Сети Фейстеля.

Сеть Фе́йстеля, или конструкция Фейстеля (англ. Feistel network, Feistel cipher), — один из методов построения блочных шифров. Сеть состоит из ячеек, называемых ячейками Фейстеля. На вход каждой ячейки поступают данные и ключ. На выходе каждой ячейки получают изменённые данные и изменённый ключ. Все ячейки однотипны, и говорят, что сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру. Ключ выбирается в зависимости от алгоритма шифрования/расшифрования и меняется при переходе от одной ячейки к другой. При шифровании и расшифровании выполняются одни и те же операции; отличается только порядок ключей.

Пусть требуется зашифровать некоторую информацию, представленную в двоичном виде (в виде последовательности нулей и единиц) и находящуюся в памяти компьютера или иного устройства (например, в файле).

Алгоритм шифрования.

ходной блок делится на несколько равной длины подблоков, называемых ветвями. В случае, если блок имеет длину 64 бита, используются две ветви по 32 бита каждая. Каждая ветвь обрабатывается независимо от другой, после чего осуществляется циклический сдвиг всех ветвей влево. Такое преобразование выполняется несколько циклов или раундов . В случае двух ветвей каждый раунд имеет структуру, показанную на рисунке:

Функция F называется образующей. Каждый раунд состоит из вычисления функции F для одной ветви и побитового выполнения операции XOR результата F с другой ветвью. После этого ветви меняются местами. Считается, что оптимальное число раундов - от 8 до 32. Важно то, что увеличение количества раундов значительно увеличивает криптостойкость алгоритма. Возможно, эта особенность и повлияла на столь активное распространение сети Фейстеля, так как для большей криптостойкости достаточно просто увеличить количество раундов, не изменяя сам алгоритм. В последнее время количество раундов не фиксируется, а лишь указываются допустимые пределы.

Сеть Фейстеля является обратимой даже в том случае, если функция F не является таковой, так как для дешифрования не требуется вычислять F-1. Для дешифрования используется тот же алгоритм, но на вход подается зашифрованный текст, и ключи используются в обратном порядке.

В настоящее время все чаще используются различные разновидности сети Фейстеля для 128-битного блока с четырьмя ветвями. Увеличение количества ветвей, а не размерности каждой ветви связано с тем, что наиболее популярными до сих пор остаются процессоры с 32-разрядными словами, следовательно, оперировать 32-разрядными словами эффективнее, чем с 64-разрядными.

Основной характеристикой алгоритма, построенного на основе сети Фейстеля, является функция F. Различные варианты касаются также начального и конечного преобразований. Подобные преобразования, называемые забеливанием (whitening), осуществляются для того, чтобы выполнить начальную рандомизацию входного текста.

Параметры стандартных блочных шифров (гост 28147.89, des, aes).

тандарт шифрования данных ГОСТ 28147-89. Наиболее важной задачей в обеспечении гарантированной безопасности информации в ИС является разработка и использование стандартных алгоритмов шифрования данных. Первым среди подобных стандартов стал американский DES, который представляет собой

Алгоритм криптографического преобразования предусматривает несколько режимов работы, но во всех режимах используется ключ длинной в 256 бит, состоящий из восьми 32-х разрядных чисел. Для дешифрования используется один и тот же ключ, но процесс дешифрования является инверсным по отношению к исходному.

1.Замена - самый простой из возможных режимов. Открытый текст разбит на блоки по 64 бит в каждом, затем каждая последовательность бит разделяется на две по 32 бита левый и правый блоки. К блокам применяется функция шифрования, которая включает две операции над 32 разрядным аргументом:

А. Операция - подстановка, которая состоит из восьми узлов замены каждая с памятью 64 бита. Поступающий на блок подстановки 32 - х разрядный вектор разбивается на 8 последовательно идущих четырёхразрядных вектора, каждый из которых преобразуется в четырёхразрядный вектор с соответствующим узлом замены, который представляет собой таблицу из 16 чисел в диапазоне 0 до 15. Входной вектор определяет адрес строки в таблице, а число из таблицы является выходным вектором, затем полученные четырёхразрядные векторы последовательно объединяются в 32 х разрядный выходной вектор.

Б. Циклический сдвиг влево 32 х разрядного вектора, полученного в результате подстановки. Остальные блоки открыть данных в режиме простой замены зашифровываются аналогично. Простая замена обладает ограниченной крипто стойкостью.

2. Другой режим шифрования - это режим гаммирования. Открытые данные разбиваются на 64 х разрядные блоки, зашифровываются в режиме гаммирования путем поразрадного сложения по модулю 2 с определенной гаммой шифра, которая вырабатывается блоки хами по 64 бит. 64 х разрядная последовательность, которая называется синхропосылкой не является секретным элементом шифра, но ее наличие обязательно на передающей и принимающей стороне.

3. Режим гаммирования с обратной связью похож на предыдущий режим, но при шифровании вырабатывается эмитовставка, процесс выработки которой одинаков для всех режимов шифрования. Эмитовставка - это блок из p бит, которые вырабатываются перед шифрованием всего сообщения или параллельно с шифрованием по блокам. Параметр р выбирается в соответствие с необходимым уровнем эмитозащищенности. Получение эмитовставки:

Открытые данные разбивают на блоки по 64 бит, первый блок подвергается преобразованию в соотвествии с первыми 16 ю циклами алгоритма режима простой замены. В качестве ключа применяют тот же ключ, что и для шифрования открытых данных. 64 х разрядное число суммируется со вторым открытым блоком и сумма снова подвергается 16 ти циклам шифрования. Данная процедура повторяется для всех блоков сообщения. Из полученного 64 разрядного числа получается отрезок длинной р бит.

Эмитовставка передается по каналу связи После зашифрованных данных, на приемной стороне из принятого сообщения аналогичным образом выделяется эмитовставка И сравнивается с полученной. В случае несовпадения эмитовставок сообщение считают ложны