- •Список vlan

- •План подключения оборудования по портам

- •Схемы сети

- •Порты доступа (access)

- •Транковые порты (trunk)

- •Сеть управления

- •Виды acl

- •Входящий и исходящий трафик

- •Практика

- •А) Доступ на web-сервер

- •Б)Доступ на файловый сервер

- •В) Доступ на почтовый сервер

- •Е) Права пользователей из сети Other

- •Ё) Сеть управления

- •Ж) Более никаких ограничений

- •Маска и обратная маска

- •Типы nat Статический

- •Динамический

- •Перенаправление портов

- •Слабости и силости nat

- •Практика nat

- •1) Сеть управления

- •2) Хосты из сети пто

- •3)Бухгалтерия

- •6) Филиалы в Санкт-Петербурге и Кемерово

- •7) Cервера

- •Б) Файловый сервер

- •В) Почтовый сервер

- •8) Доступ по rdp к компьютерам админа и нашему

- •Безопасность

- •Физика и логика процесса межвланной маршрутизации

- •Планирование расширения

- •Настройка

- •Москва. Арбат

- •Провайдер

- •Санкт-Петербург. Васильевский остров

- •Санкт-Петербург. Озерки

- •Кемерово. Красная горка

- •Дополнительно

- •Широковещательный шторм

- •Состояния портов

- •Виды stp

- •Агрегация каналов

- •Практика

Б)Доступ на файловый сервер

Тут бы надо в первую очередь определиться с тем, кто будет “резидентом”, кому нужно дать доступ. Конечно, это те, кто имеет адрес из сети 172.16.0.0/16 — только им и дадим доступ. Теперь с общими папками. В большинстве современных систем уже используется для этого протокол SMB, которому нужен порт TCP 445. На более старых версиях использовался NetBios, который кормился аж через три порта: UDP 137 и 138 и TCP 139. Договорившись с нашим админом, настроим 445 порт (правда проверить в рамках РТ, конечно, не получится). Но кроме этого, нам понадобятся порты для FTP — 20, 21, причём не только для внутренних хостов, но и для соединений из интернета:

msk-arbat-gw1(config)# ip access-list extended Servers-out msk-arbat-gw1(config-ext-nacl)# permit tcp 172.16.0.0 0.0.255.255 host 172.16.0.3 eq 445 msk-arbat-gw1(config-ext-nacl)# permit tcp any host 172.16.0.3 range 20 21

Тут мы повторно применили конструкцию range 20 21 — для того, чтобы в одной строке задать несколько портов. Для FTP, вообще говоря, недостаточно только 21-го порта. Дело в том, что если вы откроете только его, то авторизация у вас будет проходить, а передача файлов нет. 0.0.255.255 — обратная маска (wildcard mask). О том, что это такое, поговорим чуточку позже

В) Доступ на почтовый сервер

Продолжаем нарабатывать практику — теперь с почтовым сервером. В рамках того же списка доступа добавляем новые нужные нам записи. Вместо номеров портов для широкораспространённых протоколов можно указывать их имена:

msk-arbat-gw1(config)# ip access-list extended Servers-out msk-arbat-gw1(config-ext-nacl)#permit tcp any host 172.16.0.4 eq pop3 msk-arbat-gw1(config-ext-nacl)#permit tcp any host 172.16.0.4 eq smtp

г) DNS-сервер

msk-arbat-gw1(config)# ip access-list extended Servers-out msk-arbat-gw1(config-ext-nacl)# permit udp 172.16.0.0 0.0.255.255 host 172.16.0.5 eq 53

д) ICMP

Осталось исправить

ситуацию с пингом. Ничего страшного нет

в том, чтобы добавить правила в конец

списка, но как-то эстетически приятнее

будет увидеть их вначале.

Используем

несложный чит для этого. Для это можно

воспользоваться текстовым редактором,

например. Скопируйте туда из show run кусок

про ACL и добавьте следующие строки:

no

ip access-list extended Servers-out

ip access-list

extended Servers-out

permit icmp any any

remark

WEB

permit tcp any host 172.16.0.2 eq www

permit tcp host

172.16.6.66 host 172.16.0.2 range 20 ftp

permit tcp host

172.16.6.66 host 172.16.0.2 eq telnet

remark FILE

permit

tcp 172.16.0.0 0.0.255.255 host 172.16.0.3 eq 445

permit tcp any

host 172.16.0.3 range 20 21

remark MAIL

permit tcp any host

172.16.0.4 eq pop3

permit tcp any host 172.16.0.4 eq smtp

remark

DNS

permit udp 172.16.0.0 0.0.255.255 host 172.16.0.5 eq

53

Первой строкой мы удаляем

существующий список, далее создаём его

заново и перечисляем все новые правила

в нужном нам порядке. Командой в третьей

строке мы разрешили проход всех

ICMP-пакетов от любых хостов на любые

хосты.

Далее просто копируем всё

скопом и вставляем в консоль. Интерфейс

интерпретирует каждую строку как

отдельную команду и выполняет её. Таким

образом, мы заменили старый список

новым.

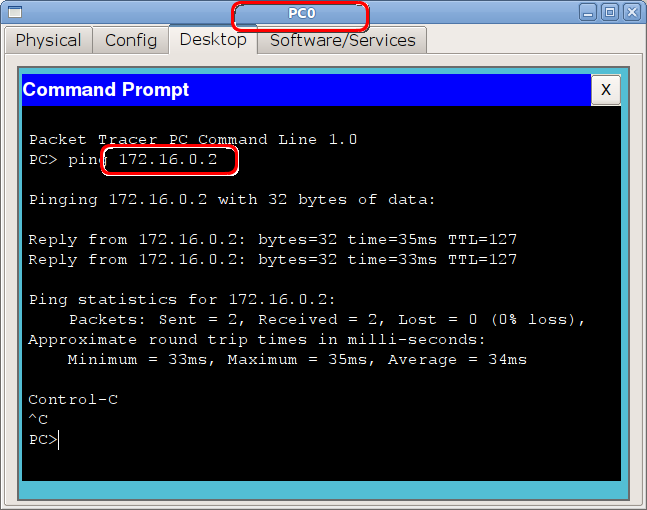

Проверяем, что пинг

есть:

Прекрасно.

Данный

“чит” хорош для первоначальной

конфигурации или если вы точно понимаете,

что делаете. На рабочей сети, когда вы

настраиваете удалённо ACL, вы рискуете

остаться без доступа на настраиваемую

железку.

Прекрасно.

Данный

“чит” хорош для первоначальной

конфигурации или если вы точно понимаете,

что делаете. На рабочей сети, когда вы

настраиваете удалённо ACL, вы рискуете

остаться без доступа на настраиваемую

железку.

Чтобы вставить правило в начало или в любое другое нужное место, вы можете прибегнуть к такому приёму: ip access-list extended Servers-out 1 permit icmp any any Каждое правило в списке пронумеровано с определённым шагом и если перед словом permit/deny вы поставите число, то правило будет добавлено не в конец, а в нужное вам место. К сожалению, такая фича не работает в РТ. Если будет вдруг необходимо (заняты все подряд идущие числа между правилами) вы всегда можете перенумеровать правила (в этом примере назначается номер первого правила 10(первое число) и инкремент 10): ip access-list resequence Servers-out 10 10

В итоге Access List на серверную сеть будет выглядеть так: ip access-list extended Servers-out permit icmp any any remark WEB permit tcp any host 172.16.0.2 eq www permit tcp host 172.16.6.66 host 172.16.0.2 range 20 ftp permit tcp host 172.16.6.66 host 172.16.0.2 eq telnet remark FILE permit tcp 172.16.0.0 0.0.255.255 host 172.16.0.3 eq 445 permit tcp any host 172.16.0.3 range 20 21 remark MAIL permit tcp any host 172.16.0.4 eq pop3 permit tcp any host 172.16.0.4 eq smtp remark DNS permit udp 172.16.0.0 0.0.255.255 host 172.16.0.5 eq 53 Сейчас наш админ имеет доступ только на WEB-сервер. Откройте ему полный доступ на всю сеть. Это первое домашнее задание.