Все_лекции_Горбенко

.pdf522

спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України від 10.05.2006 № 50).

6.ДСТУ ITU-T Rec. X.509 | ISO/IEC 9594-8:2006»Інформаційні технології. Взаємозв’язок відкритих систем. Каталог: Основні положення щодо сертифікації відкритих ключів та сертифікації атрибутів».

7.ISO/IEC 15946-2:2002, Information technology – Security techniques – Cryptographic techniques based on elliptic curves – Part 2: Digital Signatures.

8.ДСТУ ISO/IEC 15946-2:2006 (проект) «Інформаційні технології. Методи захисту. Криптографічні перетворення, що ґрунтуються на еліптичних кривих. Частина 2: Електроні цифрові підписи».

9.ISO/IEC 13888-1:2004, IT security techniques – Non-repudiation – Part 1:General.

10.ДСТУ ISO/IEC 13888-1:1997 «Інформаційні технології. Методи захисту. Неспростовність. Частина 1: Загальні положення» (переглянуто у 2004 році). ISO/IEC 13888-3:1998, Information Technology – Security Techniques – Nonrepudiation – Part 3: Mechanisms using asymmetric techniques.

11.ДСТУ ISO/IEC 13888-3:1998. «Інформаційні технології. Методи захисту. Неспростовність. Частина 3: Методи, що ґрунтуються на використанні асиметричних алгоритмів».

12.ISO/IEC 11770-3: 2008 Information technology – Security techniques – Key management Part 3: Mechanisms using asymmetric techniques.

13.ДСТУ ISO/IEC 11770-3:2002 «Інформаційні технології. Методи захисту. Управління ключовими даними. Частина 3: Протоколи, що ґрунтуються на асиметричних криптографічних перетвореннях».

14.ДСТУ ISO/IEC 9798-3 «Інформаційні технології. Методи захисту. Автентифікація об’єктів. Частина 3: Механізми, що ґрунтуються на використанні алгоритмів цифрового підпису».

15.ISO/IEC 18033-2:2006 Information technology – Security techniques – Encryption algorithms – Part 2: Asymmetric ciphers.

.

16.ISO/IEC 9796-3:2006 Information technology – Security techniques – Digital signature schemes giving message recovery – Part 3: Discrete logarithm based mechanisms (містить 5 механізмів з ISO/IEC 15946-4:2004).

17.ДСТУ ISO/IEC 15946-1:2006 «Інформаційні технології. Методи захисту. Криптографічні перетворення, що ґрунтуються на еліптичних кривих. Частина 1. Основні положення».

18.ДСТУ 4145-2002 «Інформаційні технології. Криптографічний захист інформації. Цифровий підпис, що ґрунтується на еліптичних кривих. Формування та перевіряння».

19.ДСТУ ISO/IEC 15946-3:2006 «Інформаційні технології. Методи захисту. Криптографічні методи, що ґрунтуються на еліптичних кривих. Частина 3: Установлення ключів».

20.ДСТУ ГОСТ 28147:2009 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

523

21.ДСТУ ISO/IEC 10118-3:2005 «Інформаційні технології. Методи захисту. Геш-функції. Частина 3: Спеціалізовані геш-функції».

22.ГОСТ 34.310-95 «Информационные технологии. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе ассиметричного криптографического алгоритма».

23.ГОСТ 34.311-95 «Информационная технология. Криптографическая защита информации. Функция хеширования».

24.FIPS PUB 186-2-2000. Digital signature standard. National Institute of standard and technology, 2000.

25.FIPS PUB 186-3-2009. Digital signature standard: 2009. National Institute of standard and technology. – 2009.

26.ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процедуры формирования и проверки электронной цифровой подписи. – М.: Госстандарт России, 2001. – 20 с.

27.НД ТЗІ 2.5-004-99. Критерії оцінки захищеності інформації в комп’ютерних системах від несанкціонованого доступу, затверджені наказом ДСТСЗІ СБУ від 28 квітня 1999 року № 22.

28.НД ТЗІ 2.5-005-99. Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу, затверджені наказом ДСТСЗІ СБУ від 28 квітня 1999 року № 22.

Основні сайти з інформацією по дисципліні «Прикладна криптологія»

1.www.rsasecurity.com

2.www.nist.gov

3.www.eprint.iacr.org

4.www.citeseer.ist.psu.edu

5.www.ansi.org

6.www.cryptography.org

7.www.iso.org

8.www.linuxiso.org

9.www.cryptography.com

10.www.springerlink.com

11.www.cacr.math.uwaterloo.ca

12.www.financialcryptography.com

13.www.austinlinks.com

14.http://world.std.com/~franl/crypto.html

15.www.cryptonessie.org

16.www.cryptography.ru

17.www.osti.gov/eprints

524

1.2 Поняття сертифіката відкритого ключа та сутність і

призначення ІВК(системи ЕЦП).

1.2.1 Поняття сертифіката відкритого ключа

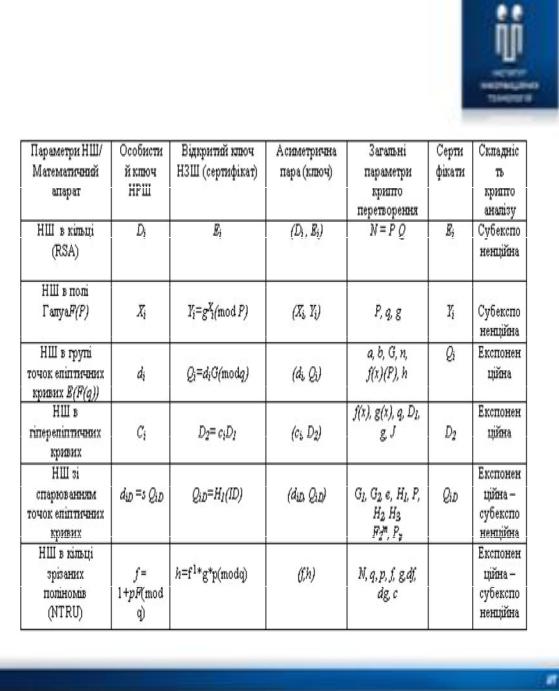

Існує значне число асиметричних криптографічних систем. Їх принциповою особливістю є те, що в них при виконанні криптографічних перетворень використовується одна або декілька асиметричних пар ключів

(див. таблиці 1.1 та 1.2). Наприклад, у RSA [7–10, 46] для ЕЦП та НШ використовуються різні асиметричні ключові пари (Ек, Dк). Кожна з них обчислюється випадково на основі, наприклад, вирішення ключового рівняння:

Ek Dk 1 mod N , (7.1)

– функція Ейлера;

N P Q P 1 Q 1 . (7.2)

Для криптографічних перетворень у полі GF(p) [7–10, 40, 43, 46] кожна асиметрична ключова пара (xА, YA) також породжується випадково. У цьому випадку xА – випадкове число, а YA обчислюється як елемент поля:

YA XA mod p . (7.3)

Для криптографічних перетворень у групі точок еліптичної кривої [7–10, 15–16, 29–31, 35]кожна асиметрична ключова пара dA,QA , де 1 dA n, є

випадкове число, а QA точка на еліптичній кривій обчислюється способом використання скалярного множення:

QA dA G modq , (7.4)

де G – базова точка на еліптичній кривій порядку, q – модуль перетворення.

У наведених криптосистемах, наприклад в RSA, ключ Ek ЕЦП, що призначений для підписування, будемо вважати особистим, у двох останніх криптографічних перетвореннях xА та dA також є особисті ключі ЕЦП – випадкові числа. Згідно з концепцією асиметричних систем щодо

525

застосування особистих ключів повинні безумовно бути виконаними вимоги забезпечення їх конфіденційності, цілісності, справжності й доступності.

Указані вимоги можуть бути забезпеченими кожним із користувачів,

оскільки особистий ключ доступний тільки його власнику і він повинен і може зберігати його в таємниці.

Таблиця1.1.Асиметричнікриптографічні перетворення ЕЦП

526

Таблиця1.2Асиметричнікриптографічні перетворення направленогошифрування

527

Необхідно відзначити що не обов’язково Ek вибирати як особистий ключ, можна вибрати і Dk , але його після вибору треба використовувати із забезпеченням конфіденційності, цілісності, справжності та доступності,

причому конфіденційності безумовно.

Більш складними є задачі захисту відкритих ключів, у нашому випадку це Dk , YA та QA. Справа в тому, що вони повинні бути доступними всім користувачам, що виконують, наприклад, перевірку підписаних електронних документів, даних тощо. І за таких умов необхідно забезпечити їх цілісність,

справжність і доступність. Основною концепцією вирішення цієї задачі є використання сертифікатів відкритих ключів, причому для різних застосувань – направленого шифрування, ЕЦП, криптографічного протоколу тощо.

Як у практичному, так і в теоретичному плані вирішення вказаних задач безпосередньо пов’язане з рекомендаціями Х.509 [13, 14] Міжнародного союзу телекомунікації (ITU — International Telecommunication Union). Ці рекомендації є частиною рекомендацій серії Х.500, що визначають стандарт служби каталогів. Каталог, по суті, є сервером або розподіленою системою серверів, що підтримують базу даних з інформацією про користувачів [13].

У цій інформації міститься відповідність імен користувачів та їхніх мережних адрес, а також інші атрибути користувачів.

У цілому документ Х.509 визначає каркас схеми надання послуг автентифікації каталогом Х.500 своїм користувачам. Цей каталог може служити сховищем сертифікатів відкритих ключів, що обговорювались.

Кожен сертифікат містить відкритий ключ користувача й підписується за допомогою секретного ключа надійного центру сертифікації. Окрім того,

Х.509 визначає альтернативні протоколи автентифікації, що будуються на використанні сертифікатів відкритих ключів. Стандарт Х.509 виявляється важливим через те, що структура сертифікатів і протоколів автентифікації,

обумовлених у Х.509, використовується в багатьох випадках. Наприклад,

528

формат сертифіката Х.509 прийнятий у протоколах S/MIME, IP Security, SET [51, 63, 7] тощо.

Стандарт Х.509 з’явився в 1988 році. Пізніше він був переглянутий, і в ньому були виправлені деякі недоліки захисту, що відображено в [51, 7]; виправлені рекомендації були опубліковані в 1993 році. Проект третьої версії з’явився в 1995 році. Нині чиною, у тому числі в Україні, є версія ДСТУ ITU-T Rec. X.509 | ISO/IEC 9594-8»Основні положення сертифікації ключів та сертифікації атрибутів». Рекомендації цього стандарту (у подальшому рекомендації Х.509) базуються на використанні методів криптографії з відкритим ключем і цифровими підписами. Стандарт не змушує використовувати конкретний алгоритм. Схема цифрового підпису припускає використання функції гешування. Знову ж таки, стандарт не обумовлює наявності конкретного алгоритму гешування. Рекомендації 1988 року включали опис алгоритму гешування, що рекомендується, але згодом з’ясувалося, що цей алгоритм ненадійний, і тому в рекомендації 1993 року він не ввійшов. З 1 квітня 2007 року ISO/IEC 9594-8 | ITU-T Rec. X.509 прийнятий в Україні як національний стандарт та визначений як ДСТУ ISO/IEC 9594-8:2006»Інформаційні технології – Взаємодія відкритих систем

– Каталог. Частина 8. Основні положення щодо сертифікації відкритих ключів та атрибутів». Наказ Держспоживстандарту від 26.12.2006 № 372.

Сертифікати. Головним елементом схеми Х.509 є сертифікати відкритих ключів, що зв’язуються з кожним користувачем. Передбачається, що ці сертифікати користувача видаються деяким надійним центром сертифікації (СА — Certification Authority) і розміщаються в каталозі або центром сертифікації, або користувачем. Сервер каталогів безпосередньо не відповідає за створення відкритих ключів або функції сертифікації; а просто надає легко доступне користувачам місце одержання сертифікатів.

Згідно ДСТУ ITU-T Rec. X.509 | ISO/IEC 9594-8 [13, 14] допускається існування трьох типів сертифікатів – безпосередньо сертифіката, сертифіката

529

дворазового застосування та сертифіката шифрування. Розглянемо їх

визначення згідно з наведеним у [13].

Сертифікат – являє собою цифрове зображення інформації, яке

щонайменше:

-ідентифікує вповноважений орган видачі сертифіката;

-містить імена або ідентифікатори його абонента;

-містить відкритий ключ ЕЦП абонента;

-вказує на його операційний період, тобто період дійсності;

-у цифровій формі підписується центром сертифікації ключів, що видає його, з використанням особистого ключа цього центру.

Сертифікат дворазового використання – сертифікат, призначений для застосування як при наданні послуги ЕЦП так і послуги направленого шифрування даних. Такий сертифікат містить два відкритих ключі – перевірки ЕЦП та направленого зашифрування.

Сертифікат шифрування – сертифікат, що містить відкритий ключ, який використовується для направленого шифрування електронних повідомлень,

файлів, документів або передачі даних, або для встановлення чи обміну ключів сеансу для таких самих цілей.

1.3Нормативно правова база України відносно системи ЕЦП

1.Закон України «Про електронний цифровий підпис» від 22.05.2003 № 852-IX.

2.Закон України «Про електронні документи та електронний документообіг» від 22.05.2003 №851IV.

3.Директива 1999/93/ЄС Європейського парламенту та Ради від 13 грудня 1999 року «Про систему

530

електронних підписів, що застосовується в межах

Співтовариства».

4.Постанова КМУ від 26.05.2004 № 680 «Порядок засвідчення наявності электронного документа (електронних даних) на певний момент часу».

5.Постанова КМУ від 13.06.2004 № 903 «Порядок акредитації центру сертифікації ключів».

6.Постанова КМУ від 28.10.2004 № 1451 «Положення про центральний засвідчувальний орган».

7.Постанова КМУ від 28.10.2004 № 1452 «Порядок застосування електронного цифрового підпису органами місцевого самоврядування, підприємствами, установами та організаціями державної форми власності».

8.Постанова КМУ від 28.10.2004 № 1453 «Типовий порядок здійснення електронного документообігу в органах виконавчої влади».

9.Постанова КМУ від 28.10.2004 № 1454 «Порядок обов’язкової передачі документованої інформації».

10.ISO/IEC 9594-8:2005 (3d edition) Information technology – Open Systems Interconnection – The Directory: Authentication framework.

11. ДСТУ ISO/IEC 9594-8:2006 Інформаційні технології – Взаємодія відкритих систем – Каталог. Частина 8. Основні положення щодо сертифікації відкритих ключів та атрибутів. Наказ Держспоживстандарту від 26.12.2006 № 372.

12. ДСТУ ISO/IEC 14888-3 Інформаційні технології. Методи захисту. Цифрові підписи з доповненням.

13. ДСТУ 4145-2002 Інформаційні технології. Криптографічний захист інформації. Цифровий підпис, що ґрунтується на еліптичних кривих. Формування та перевірка.

531

1.3.1. Нормативно-правова база створення та застосування системи

ЕЦП в Україні

У 2003 році в Україні було прийнято, а з 1 січня 2004 року надано чинності Законам України «Про електронний цифровий підпис» та «Про електронні документи та електронний документообіг» [2–3]. Ці документи заклали основу створення систем електронного цифрового підпису як у державному масштабі, так і на корпоративному рівні, на рівні окремих інформаційно-телекомунікаційних систем тощо. Для ефективного використання та якісного надання послуг ЕЦП необхідно вирішувати багато технологічних і технічних проблем.

Аналіз практичного досвіду впровадження технологій електронного документообігу [57–60, 113], технологій інфраструктури відкритого ключа зарубіжних країн [5, 51, 63–73, 81–83, 146–157, 220–227], практичний досвід вітчизняних фахівців [6, 61–62, 74–80, 101–107, 128–131, 140–145] дозволяє сформулювати такі основні проблеми створення системи ЕЦП на об’єктах інформаційної діяльності:

6. Регулювання взаємовідносин між учасниками процесів надання ЕЦП і сертифікації ключів.

6. Обґрунтування вибору архітектури системи ЕЦП з урахуванням завдань, що вирішуються на рівні відомства, державної установи,

організацій, суспільних організацій (системний рівень).

6. Визначення та закріплення основних функціональних вимог до системи ЕЦП та сертифікації ключів (процедурно-функціональний рівень).

6. Визначення функціональної структури системи ЕЦП, порядку взаємодій із центрами сертифікації ключів з метою забезпечення необхідної якості надання послуг (функціонально-технічний рівень).