Наши лекции Компы Криптография / 1.2 - лек 1

.ppt

11

Развитие проблематики компьютерной безопасности: 60-70-е годы

Предпосылки возникновения проблемы. Расширение круга пользователей ЭВМ и вычсистем Увеличение кол-ва и областей применения ЭВМ

Появление автоматизированных систем обработки данных

Проблема Возникновение и рост рисков

модификации, уничтожения, хищения данных

Основное направление решения Обеспечить безопасность данных механизмами,

функционирующими по строго формальным алгоритмам (программные средства в составе ОС и СУБД)

12

Развитие проблематики компьютерной безопасности: 60-70-е годы

Основное слабое звено Механизм защиты доступа пользователей к данным

Пути решения этой проблемы Разработка и реализация механизмов дифференцированного доступа

к данным на основе формальных моделей (ADEPT 50, MULTICS).

Дальнейшее развитие этого направления по мере выявления недостатков и новых потребностей.

13

Развитие проблематики компьютерной безопасности: 60-70-е годы

Общий вывод

В 1960-х и 70-х годах основное внимание:

- на разработке методов защиты данных, обрабатываемых на компьютере,

- разработке отказоустойчивых решений в области обработки информации в АС, построенных на основе централизованных систем и терминального доступа.

Терминологически использовалось понятие

защита данных в компьютерных системах (data security)

14

Развитие проблематики компьютерной безопасности: 80-е годы

Принципиальное изменение технологий Появление персональных ЭВМ

Новые актуальные проблемы Копирование и несанкционированное использование программ Компьютерные вирусы

Направления работ в области защиты информации Развитие моделей управления доступом Разработка критериев оценки безопасности ОС Первые криптографические стандарты Первые средства антивирусной защиты

15

Развитие проблематики компьютерной безопасности: 80-е годы

Общие выводы

Сформировалось понимание защиты информации на основе триединой модели (CIA-модель)

конфиденциальность (Confidentiality) целостность (Integrity)

доступность (Availability)

Терминологически для обозначения данного направления стало использоваться понятие

компьютерная безопасность (computer security)

16

Развитие проблематики компьютерной безопасности: 90-е годы

Принципиальное изменение технологий «Сетевой бум», интернет, распределенные базы данных и

информационные систем, клиент-серверные технологии

Изменение статуса информационного ресурса Информационные ресурсы приобретают стратегическую значимость и становятся важным объектом экономической инфраструктуры государств и отдельных организаций

Новые актуальные проблемы Массовые сетевые атаки, вторжения Резкий рост компьютерной преступности

Резкий рост ущерба в результате нарушения компьютерной безопасности Появление средств скрытого информационного воздействия на

работу АС (информационное оружие) Информационные войны

17

Исследование защищенности сетей МО США (1998)

38,000

АТАК

ЕМ СЖ ТЕ ВЕ ЕЫ

КЭ АР НЫ

24,700

“УДАЧНО”

(65%)

13,300

БЛОК.

(35%)

КО ТН ОР ЬЛ

ЛО ГО В

988 |

РЕ |

267 |

|

ОБНАРУЖ. |

ЗАФИКСИР. |

||

Г |

|||

|

И |

|

|

(4%) |

РОВА |

(27%) |

|

|

|||

НИ |

|

||

|

721 НЕ |

||

|

Е |

ЗАФИКСИР. |

|

|

|

||

|

|

|

23,712 НЕ ОБНАРУЖЕНО

(96%)

18 |

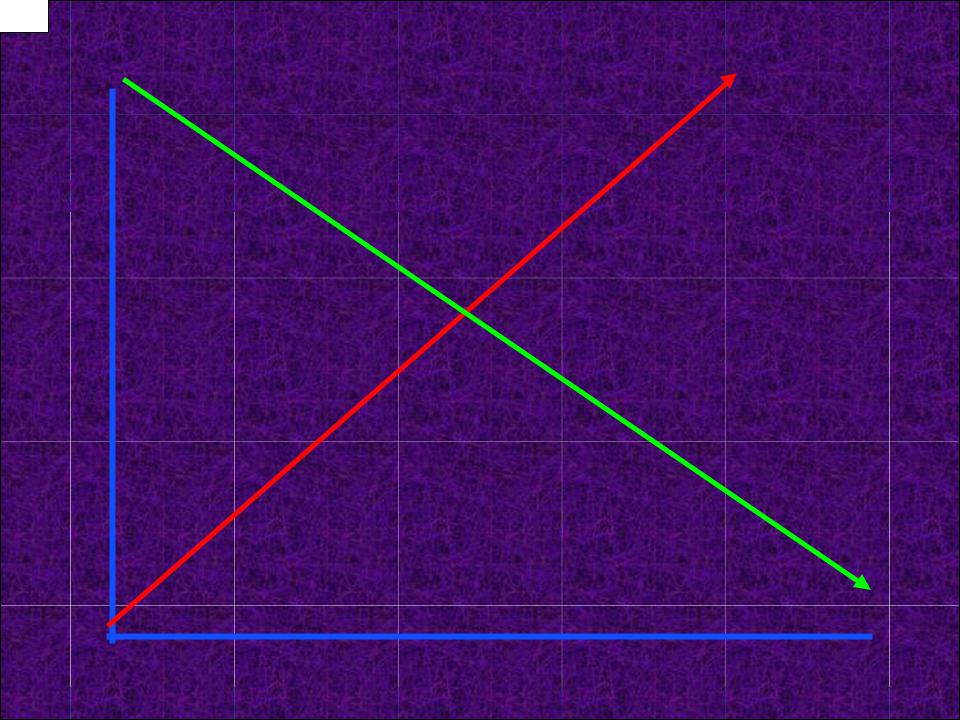

Рост угроз |

|

|

|

|

Распределенные |

|||

|

|

|||

|

Сложность |

|

|

атаки |

|

Stelth - сканирование |

|||

|

средства |

|||

|

Атаки на web |

|

||

|

атаки |

DoS-атаки |

|

|

|

|

|

|

|

|

Автомат. сканирование |

|||

|

GUI в ср-вах атаки |

|

|

|

|

Подмена адреса |

|

|

|

|

Перехват данных |

|

|

|

|

Перехват соединения |

Уровень |

||

|

|

|

||

|

«Троянцы», «люки» в программах |

знаний |

||

|

Запрет аудита |

|

|

|

|

Использование известных уязвимостей хакеров |

|||

|

Перебор паролей |

|

|

|

Low |

Вирусы |

|

|

|

Подбор паролей |

|

|

|

|

19

ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

АСПЕКТЫ НАПРАВЛЕННОСТИ: конфиденциальность, целостность, доступность, права собственности

ПРИРОДА ПРОИСХОЖДЕНИЯ:

Случайные: отказы, сбои, ошибки, стихийные бедствия, побочные влияния

Преднамеренные: хищение, разрушение и модификация, создание помех, перехват, блокирование доступа, несанкционированное ознакомление и т.п.

ИСТОЧНИКИ:

Люди: посторонние лица, пользователи, персонал. Модели, алгоритмы, программы Технологические схемы обработки Внешняя среда

20

Угрозы: ТОР 10

Ernst & Young, отчет GISS 2004

Вирусы, троянцы, черви Неправомерные действия сотрудников Спам

Потеря конфиденциальности данных о клиентах DoS - атаки Финансовые мошенничества с использованием ИС

Неправомерное исп. ИС с вовлечением третьих лиц Физическая безопасность Плохое качество ПО

Кража конфиденциальной информации

0% 10% 20% 30% 40% 50% 60% 70% 80% 90%