ICND1_Vol1_RUS

.pdf

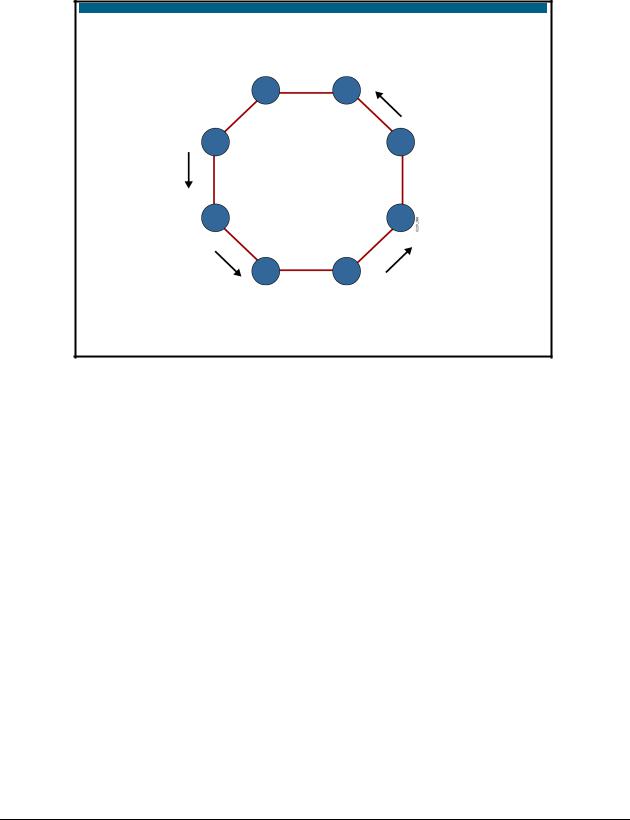

Кольцевые топологии

Как понятно из названия, в кольцевой топологии все устройства в сети соединены окружностью или кольцом. В этом разделе описывается кольцевая топология.

Кольцевая топология

Сигналы передаются по кругу.

Критическая точка отказа.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 14 |

В отличие от физической шинной топологии в кольцевой топологии нет начальной и конечной точек, в которых необходимо подавлять сигнал. Данные передаются совершенно не так, как это происходит в логической шинной топологии. В одной из реализаций, «маркер» перемещается вдоль кольца, останавливаясь на каждом устройстве. При передаче данных устройство добавляет данные и адрес назначения к маркеру. Далее маркер продолжает двигаться по окружности, пока не находит устройство назначения, которое извлекает данные из маркера. К преимуществам этого типа топологии относится отсутствие коллизий пакетов данных. Существуют два типа кольцевой типологии: одиночная кольцевая и двойная кольцевая.

Одиночная кольцевая топология

В одиночной кольцевой топологии все устройства сети расположены на одном кабеле, и данные передаются только в одном направлении. Каждое устройство ждет своей очереди для передачи данных по сети. Однако одиночное кольцо может пострадать от единственного отказа, в результате которого все кольцо прекращает функционировать.

© 2007 Cisco Systems, Inc. |

Построение простой сети |

1-21 |

Двойная кольцевая топология

Сигналы передаются в противоположных направлениях.

Более устойчива, чем сеть, состоящая из одного кольца.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 15 |

Двойная кольцевая топология

В двойной кольцевой топологии два кольца позволяют передавать данные в обоих направлениях. В такой конфигурации создается резервирование (отказоустойчивость). Это означает, что при неисправности в одном кольце данные можно передавать по другому.

1-22 |

Соединение сетевых устройств Cisco, часть 1 (ICND1 v1.0) |

© 2007 Cisco Systems, Inc. |

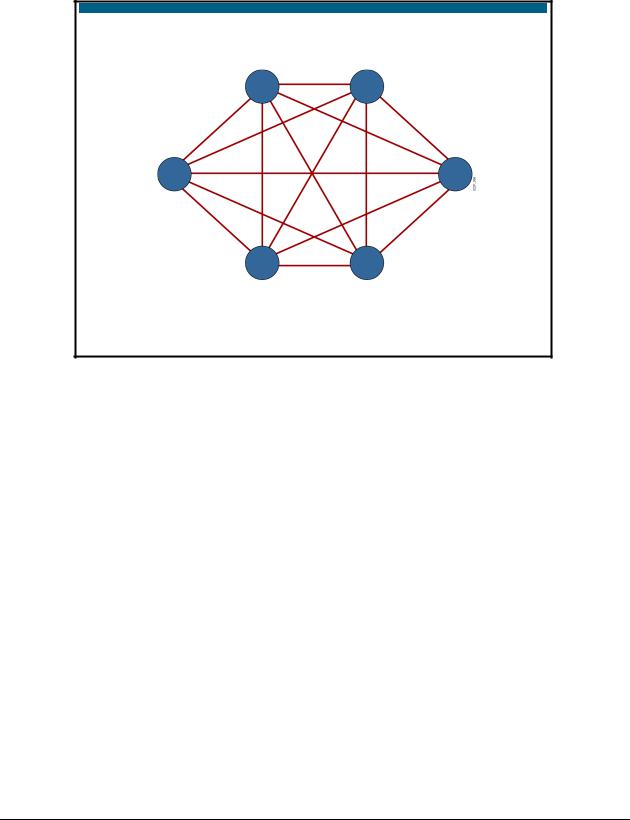

Полносвязная и частичносвязная топология

Такая топология схожа со звездообразной топологией. В этом разделе описаны полносвязная и частичносвязная топология.

Полносвязная топология

Высокая отказоустойчивость

Дорогостоящее внедрение

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 16 |

Полносвязная топология

В полносвязной топологии все устройства (или узлы) соединены друг с другом, что обеспечивает резервирование и отказоустойчивость. Внедрение полносвязной топологии дорого и сложно. Этот вид топологии наиболее устойчив к сбоям, поскольку отказ одного канала не влияет на доступность сети.

© 2007 Cisco Systems, Inc. |

Построение простой сети |

1-23 |

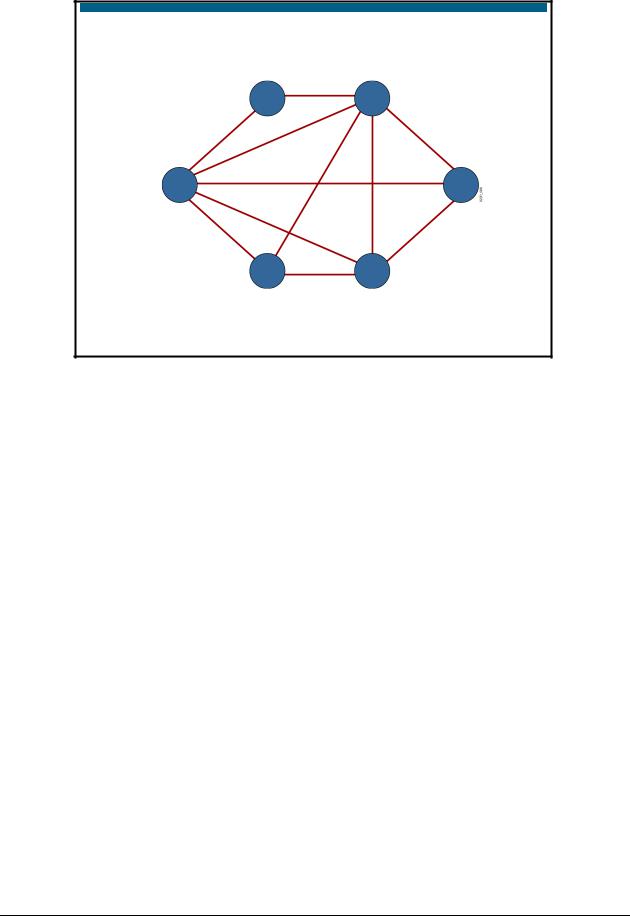

Частичносвязная топология

Компромисс между отказоустойчивостью и стоимостью

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 17 |

Частичносвязная топология

В частичной топологии, по крайней мере, одно устройство связано со всеми другими устройствами, но полносвязная сеть не формируется. При использовании такого способа соединения можно снизить стоимость за счет того, что не все устройства связаны со всеми остальными, и проектировщик сети получает возможность выбрать, какие узлы наиболее важны, и должным образом обеспечить их взаимное соединение.

1-24 |

Соединение сетевых устройств Cisco, часть 1 (ICND1 v1.0) |

© 2007 Cisco Systems, Inc. |

Подключение к сети Интернет

В этом разделе описаны обычные методы подключения к сети Интернет.

Подключение к сети Интернет

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 18 |

Можно использовать три стандартных способа подключения небольшого офиса и сети Интернет. DSL (Digital Subscriber Line) использует существующие телефонные линии. При кабельном подключении используется инфраструктура кабельного телевидения. Последовательные каналы используют классические цифровые последние мили. При использовании DSL и кабеля входящие линии подключаются к модему, преобразующему входящий цифровой сигнал в формат Ethernet. При использовании последовательных каналов для этого используется каналообразующее оборудование CSU/DSU (Channel Service Unit/Data Service Unit). Во всех трех случаях (DSL, кабель и последовательный канал) выходной сигнал Ethernet передается на маршрутизатор, который входит в оборудование абонента (CPE-Customer Permises Equipment).

© 2007 Cisco Systems, Inc. |

Построение простой сети |

1-25 |

Резюме

В этом разделе приводится резюме основных вопросов, рассмотренных в занятии.

Резюме

Сеть – это комбинация соединенных устройств, которые могут обмениваться данными друг с другом. Сети служат для передачи данных в различных местах, включая дома, небольшие компании и крупные предприятия.

В компьютерную сеть входят физические компоненты, относящиеся к четырем основным категориям: компьютеры, линии связи, коммутаторы и маршрутизаторы.

Сети можно изображать графически с использованием набора условных обозначений.

К основным ресурсам, которые могут совместно использоваться в сети, относятся данные и приложения, периферийное оборудование, устройства хранения и устройства резервного копирования.

К наиболее распространенным сетевым пользовательским приложениям относится электронная почта, обозреватели, приложения мгновенного обмена сообщениями, совместной работы и базы данных.

Пользовательские приложения влияют на работу сети, т. к. они используют сетевые ресурсы.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 19 |

|

|

|

|

Резюме (прод.)

Для описания сетей используются характеристики, отражающие их производительность и структуру: скорость, стоимость, безопасность, доступность, масштабируемость, надежность и топология.

Термин «физическая топология» используется для описания способа соединения физических устройств, а термин «логическая топология» относится к потокам

данных в сети.

В физической шинной топологии все устройства фактически соединены одним кабелем.

В физической звездообразной топологии каждое устройство в сети подключено к центральному устройству отдельным

кабелем.

При расширении звездообразной топологии к основным сетевым устройствам подключаются дополнительные сетевые устройства. Такая топология называется «иерархической звездобразной топологией».

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 20 |

1-26 |

Соединение сетевых устройств Cisco, часть 1 (ICND1 v1.0) |

© 2007 Cisco Systems, Inc. |

Резюме (прод.)

В кольцевой топологии все хосты соединены в форме кольца или окружности. В двойной кольцевой топологии формируются два кольца, которые обеспечивают резервирование.

В полносвязной топологии все устройства попарно соединены, а в частичной топологии, по крайней мере, одно устройство

соединено со всеми другими устройствами.

Можно использовать три стандартных способа подключения небольшого офиса и сети Интернет: канал DSL на базе существующих телефонных линий, кабель на базе инфраструктуры кабельного телевидения и последовательные каналы на основе классических цифровых последних миль.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—1- 21 |

© 2007 Cisco Systems, Inc. |

Построение простой сети |

1-27 |

1-28 |

Соединение сетевых устройств Cisco, часть 1 (ICND1 v1.0) |

© 2007 Cisco Systems, Inc. |

Занятие 2

Обеспечение безопасности сети

Обзор

Насколько важно иметь строгую политику сетевой безопасности? В 2005 году Институт компьютерной безопасности составил отчет на основе обзора «Компьютерные преступления и безопасность» за 2005 г., в котором был изложен новый взгляд на воздействие компьютерных преступлений в США. Одним из основных участников была Группа по компьютерным вторжениям Федерального бюро расследований в Сан-Франциско. Обзор составлен на основе информации, поступившей от более

700 специалистов в области компьютерной безопасности в американских корпорациях, правительственных агентствах, финансовых учреждениях, медицинских учреждениях

иуниверситетах. В нем было подтверждено, что угроза компьютерной преступности

идругих нарушений информационной безопасности не уменьшается, а финансовые потери растут.

Использование эффективной политики безопасности – это первое, что должны сделать организации для своей защиты. Эффективная политика безопасности является основой любых мероприятий по обеспечению безопасности сетевых ресурсов.

Задачи

По окончании этого занятия вы сможете объяснять необходимость в комплексной политике сетевой безопасности. Это значит, что вы сможете выполнять следующие задачи:

объяснять, как сложные средства атаки и открытые сети повысили необходимость в сетевой безопасности и динамичных политиках безопасности;

описывать задачу поиска компромисса между требованиями безопасности сети и процессами электронного бизнеса, юридическими вопросами и государственными правилами;

описывать сетевых злоумышленников, мотивы хакеров и классы атак;

описывать способы снижения основных угроз для маршрутизаторов и коммутаторов Cisco.

Необходимость в сетевой безопасности

В этом разделе описывается, как сложные средства атаки и открытые сети повысили необходимость в сетевой безопасности и динамичных политиках безопасности.

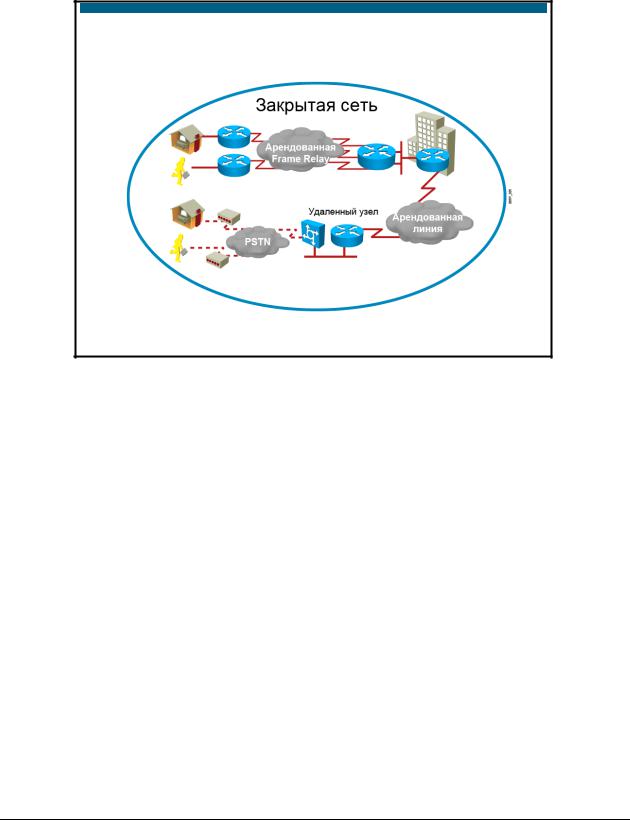

Закрытые сети

Остаются уязвимыми к атакам изнутри сети.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1.0— 1-2 |

Проще всего защитить сеть от внешних атак, полностью закрыв ее от окружающего мира. Подключиться к закрытой сети могут только известные и проверенные пользователи и узлы. Из закрытой сети невозможно подключиться к сетям общего пользования.

В силу отсутствия внешних подключений можно считать, что сети, спроектированные таким образом, защищены от внешних атак. Однако остается опасность атаки изнутри. По оценкам Института компьютерной безопасности в Сан-Франциско, Калифорния, от 60 до 80 процентов случаев злонамеренного использования сетей инициируются изнутри пострадавшей организации.

1-30 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |