- •Правовой

- •Организационно-технический

- •В сфере производства:

- •Стратегия

- •Подотчетность

- •Гарантия

- •Это система, в которых работает 1 пользователь, допущенный ко всей обрабатываемой информации размешённой на носителях одного уровня конфиденциальности (3б, 3а);

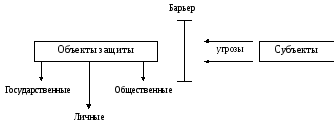

- •Информационные угрозы и их воздействие на защищаемую информацию.

- •Методы и средства противодействия:

В сфере производства:

технология изготовления продукции;

результаты проведенных испытаний;

конструктивные характеристики продукции;

оптимальные параметры технологических процессов;

сведения о материалах, используемых для изготовления продукции;

сведения об оборудовании, на котором производится продукция;

сведения о выявленных недостатках произведенной продукции и намечаемых путях их устранения;

в сфере коммерческой стратегии:

сведения о планах развития предприятия и привлечении инвестиций;

о новых маркетинговых проектах;

о бюджете фирмы;

о финансовых и технических предложениях;

в сфере торговых предложений и предпринимательской деятельности:

о заключенных контрактах и особенностях их юридического оформления;

о расчете цен и обосновании сделок;

об организации и размерах торгового оборота;

о круге клиентов;

о поставщиках;

в административной сфере:

о структуре организации;

о руководителях подразделений;

о предмете и целях совещания сотрудников управления фирмы;

о методике отбора и подготовки персонала;

об организации труда;

в банковской сфере:

о размерах и условиях банковских кредитов;

об источниках финансирования организаций;

о вложении средств в ценные бумаги;

о кредитоспособности и возможности получения кредита.

Коммерческую тайну не может составлять:

сведения, содержащие в учредительных документах юридического лица;

документы, дающие право на осуществление предпринимательской деятельности;

о загрязнении окружающей среды, о состоянии противопожарной безопасности, радиационной безопасности и безопасности пищевых продуктов;

о численности и составе работников;

о системе оплаты труда и условиях труда;

о нарушении законодательства РФ;

об условиях конкурсов и аукционах;

о перечне лиц, имеющих право действовать без доверенности от имени юридического лица;

о размерах и структуре доходов некоммерческих организаций.

Методы защиты.

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю или иному лицу. Режим защиты устанавливается в отношении сведений, составляющих гос. тайну, - уполномоченными органами в соответствии с законом о гос. тайне, в отношении конфиденциальной информации - собственником информационных ресурсов в соответствии с федеральным законом.

Цели защиты:

предотвращение утечки, хищения, утраты, искажения и подделки информации;

предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации;

обеспечение правового режима документированной информации, как объекта собственности;

сохранение конфиденциальности документированной информации в соответствии с законодательством.

Методологические подходы к организации и обеспечению защиты информации:

I этап.

Под защитой информации на первоначальном этапе понималось предупреждение несанкционированного ее получение лицами не имеющими на это полномочий. Как правило, это проводилось формальными методами.

- Создание матрицы полномочий

II этап развитой защиты.

Постепенное осознание необходимости комплексирования целей защиты.

Расширение арсенала средств использование защиты.

Объединение применяемых средств в функционально самостоятельные системы защиты.

III этап комплексной защиты информации.

|

Средства защиты Цель |

Одно |

Два и больше |

Все ср-ва |

|

Одна |

Л защита |

|

|

|

2 и больше |

|

|

|

|

Все цели |

|

|

Комплексная защита |

Комплексность понимается как решение в рамках единой концепции двух или более разноплановых задач (целевая комплексность) или использование для решения одной и той же задачи разноплановых инструментальных средств (инструментальная комплексность) или и то и другое вместе (всеобщая комплексность).

3 основных вида защиты:

организационная;

создание служб режимов спецподразделениями;

техническая;

службы защиты информации непосредственно в автоматизированных систнмах управления и вычислительных центрах.

Основные положения теории защиты информации.

Т.з. должна

представлять полные и адекватные сведения о происхождении, сущности и развитии проблем защиты;

полно и адекватно отображать структуру и содержание взаимосвязей с родственными и смежными областями знаний;

использовать опыт предшествующих исследований для решения практических задач;

ориентировать в направлении наиболее эффективного решения, основных задач защиты и предоставлять необходимые для этого научно-методологические и инструментальные средства;

формировать научно-обоснованные перспективные направления развития теории и практики защиты информации.

Принципы формирования теории защиты информации.

Все принципы формирования теории защиты информации условно можно разделить на 2 группы:

обще теоретическая;

теоретико-прикладная.

Основные принципы обще-теоретической группы:

четкая целевая направленность исследований и разработок в том числе и в теории;

поиск научно-обоснованных решений изучаемой проблемы;

формирование концепций на основе реальных фактов;

строгий учет диалектики взаимосвязей количественных и качественных изменений;

упреждающая разработка общих концепций, на базе которых могли бы решаться все частные вопросы;

своевременное видоизменение постановки изучаемой или разрабатываемой задачи.

Основные принципы теоретико-прикладной группы:

построение адекватных моделей изучаемых систем и процессов;

Абстрактные модели защиты информации:

1977 год – модель Биба.

Все субъекты и объекты предварительно разделяются по нескольким уровням доступа и между ними осуществляется следующее взаимодействие:

субъект определенного уровня доступа может обращаться к объектам данного уровня доступа;

субъект не может модернизировать объекты с высшим уровнем доступа;

субъект не может вызывать на исполнение субъектыс более низким уровнем доступа.

1989 год – модель Кларка Вильсона.

1986 год – Созерландская модель.

унификация разрабатываемых решений;

максимальная структуризация изучаемых систем и разрабатываемых решений.

Методологический базис теории защиты информации.

Методологический базис представляет собой совокупность методов и моделей, необходимых и достаточных для исследования проблем защиты и решения практических задач соответствующего назначения.

Методы теории защиты информации:

лингвистических переменных (нестрогая математика);

неформального оценивания;

неформального поиска оптимальных решений;

нечетких множеств.

Нестрогой математикой называют совокупность приемов построения и использования моделей больших систем, основывающихся на неформальных суждениях и умозаключениях человека, формируемых им исходя из здравого смысла и жизненного опыта.

Исходным базисом нестрогой математики служит совокупность 3 посылок:

в качестве меры характеристик изучаемых систем вместо числовых переменных или в дополнении к ним используются лингвистические переменные;

простые отношения между переменными в лингвистическом измерении описывается с помощью нечетких высказываний, которые имеют следующую структуру: из Х следует Y, где Х и Y – лингвистические переменные;

сложные отношения между переменными в лингвистических измерениях описываются нечеткими алгоритмоми.

Неформальные методы оценивания.

Метод экспертных оценок.

Существуют 3 основных способа решения конкретных задач:

анкетирование;

интервьюирование;

Простые суждения.

Технология использования метода экспертных оценок:

формирование группы экспертов;

выбор способа работы с экспертами;

выбор метода формирования экспертами оценок по решаемому вопросу;

выбор метода обработки оценок эксперта.

Теория нечетких множеств.

Теория игр.

Стратегия защиты информации.

Стратегия в общем плане - это рассчитанная на перспективу руководящая установка при организации и обеспечении соответствующего вида деятельности направленного на то, чтобы наиболее важные цели этой деятельности достигались при наиболее рациональном расходовании имеющихся ресурсов. Стратегия защиты информации – это совокупность мероприятий направленных на создание защиты соответствующей требуемой при минимальном расходовании ресурсов. Потребности в защите обусловлены прежде всего важностью и объемами защищаемой информации, а также условиями ее хранения, обработки и использования. Размер ресурсов на защиту информации может быть либо ограничен определенным пределом, либо определяется условием обязательного достижения требуемого уровня защиты.

Стоимость

потерь от теоретической угрозы: ![]() ,

где

,

где

Si – коэффициент характеризующий возможную частоту появления данной угрозы,

Vi – коэффициент характеризующий значение возможного ущерба при ее возникновении.

Si= 0 – угроза не появится почти никогда

1 – 1 раз в 1000 лет

2 – 1 раз в 100 лет

3 – 1 раз в 10 лет

4 – 1 раз в год

5 – 1 раз в месяц

6 – 2 раза в неделю

7 – 3 раза в день

Vi= 0 – 1 $

1 – 10 $

2 – 100 $

3 – 1000 $

4 – 10000 $

Содержание и необходимость стратегии, как правило, определяется по двум критериям:

требуемый уровень защиты;

степень свободы действия при организации защиты.

Значение 1 критерия, как правило, выражается количественно, но может выражаться и лингвистическими переменными.

Например:

защита от наиболее опасных, ранее проявлявшихся угроз;

защита от всех известных угроз;

защита от всех потенциально возможных угроз.

Общая интерпретация 2го критерия сводится к тому, что организаторы и исполнители процессов защиты имеют относительно полную свободу распоряжаться методами и средствами защиты и некоторую степень свободы вмешательства в построение системы обработки данных, а также в организации обеспечению и обеспечение технологии ее функционирования. В связи с этим выделяются 3 степени свободы действий:

никакое вмешательство в систему обработки данных не допускается;

допускается предъявлять требования не концептуального характера;

допускается предъявлять требования любого уровня.

Унифицированные концепции защиты информации:

создание концепций задающих ситуацию защиты;

разработать методологию описания ситуации защиты;

разработать систему показателей уязвимости или защищенности информации;

создать систему дестабилизирующих факторов влияющих на уязвимость или защищенность информации;

разработать методологию оценки уязвимости и защищенности информации;

определить перечень требований к защите информации;

создать систему концептуальных решений по защите информации;

разработать систему требований к концептуальным решениям;

разработать методы и способы, способствующие повышению защиты информации.

№18

Методы определения требований к защите информации.

Конкретные требования к защите информации, как правило, определяется совокупностью следующих факторов:

характер обрабатываемой информации;

общедоступная информация – без ограничения;

служебная – свободный доступ только для работников данного предприятия;

секретная;

объем обрабатываемой информации;

продолжительность пребывания информации в автоматических системах обработки данных (АСОД);

информация разового использования;

информация временного использования;

информация длительного хранения.

структура обработки документов;

технология обработки информации

территориальное распределение СОД;

организация информационного вычислительного процесса в АСОД;

организация работы непосредственно на предприятии;

общая постановка дела;

укомплектованность кадрами;

уровень подготовки и воспитания кадров;

общий уровень дисциплины на предприятии.

№19

Стандарт США.

Критерии оценки гарантируют защиту вычислительных систем в интересах министерства обороны США. Стандартом предусмотрено 6 требований, которые условно разделены на 3 группы:

окальная

окальная