лекции ОИБ / Zashchita_informacii_Lekcii_1-6_lektor_M.M._Kucherov_

.pdf

|

|

Оглавление |

|

|

1.1. ОСНОВНЫЕ ПОНЯТИЯ И ОПРЕДЕЛЕНИЯ........................... |

2 |

|||

1.1.1. |

ПОЛИТИКА БЕЗОПАСНОСТИ |

........................................................... |

3 |

|

1.1.2. МЕХАНИЗМЫ ЗАЩИТЫ .................................................................... |

|

5 |

||

1.1.2.1. |

ФИЗИЧЕСКАЯ БЕЗОПАСНОСТЬ...................................................... |

6 |

||

1.1.2.1.1. |

Естественные риски. .......................................................... |

|

6 |

|

1.1.2.1.2. |

Предупреждение преднамеренных . ........................атак |

11 |

||

1.1.2.1.3. Технические каналы утечки . .......................информации |

12 |

|||

1.1.2.1.4. Опасные сигналы и их . ...................................источники |

14 |

|||

1.1.2.1.5. Показатели технического канала утечки информации. 14 |

||||

1.1.2.2. |

АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ ........................................ |

15 |

||

1.1.2.2.1. |

Пароли................................................................................ |

|

19 |

|

1.1.2.2.2. |

Аутентификационные . .......................................токены |

21 |

||

1.1.2.2.3. |

Биометрия. ........................................................................ |

|

22 |

|

1.1.2.3. Авторизация (санкционирование . .........................доступа) |

29 |

|||

1.1.2.3.1. |

Моделирование информационных . ................сущностей |

29 |

||

1.1.2.3.2. |

Протокол аутентификации. ............................................ |

37 |

||

1.1.2.3.3. |

Авторизация ................. |

Ошибка ! Закладка не определена. |

||

1.1.2.3.4. |

Доверенная вычислительная база.Ошибка! Закладка |

не |

||

определена.

Лекция 1

1.1.Основные понятия и определения

Безопасность становится ключевым приоритетом, вследствие того, что информатика и связь стали ключевыми факторами экономического и социального развития. В настоящее время информационные системы и информа- ционно-телекоммуникационные сети поддерживают сервисы и переносят данные в таких количествах, которые трудно было себе представить еще несколько десятков лет назад. Их готовность также необходима для работы других инфраструктур, таких как коммунальные или электрические сети. Поскольку существует повсеместный спрос на возможности, предоставляемые сетями связи, со стороны предприятий, граждан, органов ГМУ, безопасность этих систем становится необходимым условием их дальнейшего развития. В Доктрине информационной безопасности Российской Федерации от 9 сентября 2000 года говорится: «Национальная безопасность РФ существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать».

Данный курс представляет собой введение в защиту информации в электронных системах обработки данных. В этом курсе будет показано, как в данной компьютерной системе определить и, возможно, решить ее проблемы безопасности. Это означает, что необходимо определить, что подразумевается под безопасностью.

Анализ систем защиты предполагает иерархическую декомпозицию. Верхний уровень иерархии составляет политика безопасности. Следующий уровень – основные системы поддержки политики безопасности (мандатный контроль, аудит и т.д.). Затем следует уровень механизмов защиты (криптографические протоколы, криптографические алгоритмы, системы создания защищенной среды, системы обновления ресурсов и т.д.), которые позволяют реализовать системы поддержки политики безопасности. Наконец самый нижний уровень - реализация механизмов защиты (виртуальная память, защищенные режимы процессора и т.д.).

Проблемы, встречающиеся в сложных системах защиты (и не только защиты), обычно разделяются на несколько категорий:

•эмерджентность (системный эффект),

•распространение возмущений,

•несоразмерное масштабирование,

•компромиссы.

Существуют четыре основных метода работы со сложными системами:

•модульность,

•абстракция,

•иерархия,

2

• определение уровней.

Эмерджентность, распространение эффектов, несоразмерное масштабирование и компромиссы – вопросы, с которыми проектировщик должен работать в каждой системе. В идеале хотелось бы создать теорию, которая позволила бы разработчику систематически синтезировать систему на основе ее технических характеристик, и точным образом вносить необходимые компромиссы, так же, как в таких областях, как системы связи, линейные системы управления и (до определенной степени) проектирование мостов и небоскребов. К сожалению, в случае с компьютерными системами, пока разрабатывается фундаментальная теория, число практических задач быстро растет, и приходится почти полностью работать на основе слабо обоснованных решений.

1.1.1.Определение безопасности

Компьютерная система может быть любой системой с совместным доступом (веб-сервер, банкомат и т.п.). Для каждого случая, определение безопасности означает спецификацию политики безопасности, т.е. множества желаемых целей. Например, в электронной системе голосования требуется настроить систему так, чтобы голосовать могли только зарегистрированные избиратели; к совместно используемой информационной системе должен быть только санкционированный доступ и т.д.

Как только определена политика безопасности, необходимо установить механизмы защиты, т.е. средства для осуществления политики. Например, проверка зарегистрированных избирателей должна гарантировать только их голосование. Протокол оплаты должен обеспечить регулярные платежи клиентов за доступ к серверу. Схема паролей должна предоставлять только санкционированный доступ к сети.

Как только запущены механизмы защиты, они должны тестироваться, чтобы выявить возможные слабости, которые оставляют систему открытой для нападения. Большинство систем не являются защищенными. Враждебные стороны, которые используют уязвимости системы для причинения вреда, рассматриваются как угрозы. Если уязвимость установлена, то разрабатываются механизмы защиты или контрмеры для устранения слабостей.

Существует много различных целей безопасности в зависимости от назначения рассматриваемой компьютерной системы. Тем не менее, их можно сгруппировать в три широкие категории:

Конфиденциальность обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя. Для сетей это означает защиту от вторжения в сетевые устройства, файлы и каналы связи. В случае сетей степень уязвимости является высокой, поскольку каждый компьютер, сервер или канал связи могут рассматриваться, как потенциаль-

3

ные цели для неавторизованного наблюдения за данными. Конфиденциальность также означает, что для защиты информации ограниченного доступа при ее прохождении по каналам связи, которые не управляются непосредственно обладателем информации, используется шифрование. Для важной информации, проходящей через межсетевые соединения, шифрование является важнейшим производственным требованием. Например, оценки студента должны храниться конфиденциально, и он должен иметь к ним защищенный удаленный доступ.

Целостность способность СВТ или АС обеспечивать неизменность информации в условиях случайного и (или) преднамеренного разрушения (искажения).

Понятие целостности означает, что информация имеет точность до степени, ожидаемой пользователем, является полной и не содержит неавторизованных изменений. Целостность подразумевает, что информация защищена от халатного обращения или преднамеренного неавторизованного изменения, что она не обрабатывается с помощью ненадежных программ, и что данные контролируются на разных этапах обработки. Такие проверки включают контроль сетевых пакетов, проверку актуальности и непротиворечивости информации, общий контроль и меры обеспечения безопасности. Например, только преподаватель (и никто другой) может исправить оценку студента.

Доступность. Система должна быть доступной для зарегистрированных пользователей. Отказ от обслуживания является атакой, нарушающей доступность. Понятие доступности означает, что информация получена авторизованными пользователями, в нужном месте и в нужное время; что она не разрушена и не похищена.

В случае сетей это предполагает реальное управление на всех уровнях сети; при невозможности прохождения некоторых участков система управления должна быть в состоянии заменить или обойти соответствующий узел или линию связи. Инфраструктура сети, линии связи, центральные или периферийные компьютеры должны защищаться от физических или логических атак, которые могут воздействовать на качество информации или нарушать ее использование предприятием. Доступность также означает, что файлы пользователей сети и центральные базы данных периодически копируются для предотвращения необратимой потери данных. Основные производственные процессы должны быть обратимы для восстановления в случае ошибок обработки или передачи, с помощью запланированных процедур восстановления.

Могут быть поставлены и другие цели. Например, в протоколе электронных платежей может потребоваться анонимность участников протокола. Такой пример, видимо, не подпадает под вышеуказанные категории (хотя, возможно, ближайшей категорией является конфиденциальность).

4

В модели сетевой безопасности связь между различными элементами безопасности выражается математически:

S = f(P1 P2 A C1 C2),

где S – полная безопасность системы, P1 – физическая безопасность, P2 – безопасность персонала (доверие и сознательность), A – административный контроль, C1 – защищенность при передаче данных, C2 – защищенность компьютерной обработки данных. Каждый элемент может изменяться в интервале от 0 (потеря безопасности) до 1 (полная безопасность). Использование формул «нечеткой логики» для вычисления эффективности каждого элемента в производственной ситуации может обеспечить форму оценки риска для сети. Очень хорошая защита находится в интервале от 0,8 до 0,9, в то время как значение, меньшее чем 0,3, должно вызывать тревогу. Такая оценка может оказаться полезной в качестве первоначальной.

1.1.2. Механизмы защиты

Отработка механизмов защиты происходила в течение длительного периода времени. Например, современное проектирование банковских сейфов отрабатывалась годами, улучшаясь за счет того, что грабители находили все новые способы ее разрушения. Трудно в точности узнать, когда достигается защита, поскольку гораздо труднее доказать отрицание (что нет ни одной слабости в защите), чем утверждение (что существует конкретная уязвимость). Правильность механизма защиты может быть доказана только при наличии предположений о том, что может сделать потенциальный противник (пассивные атаки, активные атаки и т.д.). Такие предположения иногда бывает трудно выделить, и они часто меняются при изменении ситуации.

В течение курса мы рассмотрим многие возможные механизмы защиты. Вот несколько типичных механизмов, которые часто используются, в порядке усложнения:

Подготовленность пользователей. Обученные пользователи, осозна-

ющие цели защиты и возможные угрозы, являются одним из наиболее эффективных механизмов защиты.

Физическая защита. Замки и ключи предотвращают несанкционированный доступ в помещения, где находятся компьютерные системы. Офисные шредеры затрудняют изучение макулатуры.

Криптография. Как будет показано, криптографические системы могут использоваться различными способами для усиления конфиденциальности и целостности.

Контроль доступа. Только лица, которые авторизованы к получению прав на определенные машины, файлы и т.д. могут получать к ним доступ. В Windows и других системах, списки контроля доступа (ACL) указывают, какие пользователи могут читать, записывать или выполнять данный файл.

5

Аудит. Регистрация любой активности, связанной с системой, позволяет обнаружить уязвимости, которые не были предотвращены.

Одни механизмы защиты служат для предотвращения нарушений, другие – для их обнаружения. Последние имеют особое значение, т.к. нельзя быть уверенным, что предусмотрены все возможные атаки. Следовательно, важно обнаружить то, что действует неправильно, и принять необходимые контрмеры.

Проектирование эффективных механизмов защиты основано на общих принципах.

Принцип минимальных привилегий. Дать пользователю или про-

цессу только те права, которые необходимы для выполнения работы; ни больше, ни меньше.

Принцип разделения обязанностей предписывает так распределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс.

Сокращение числа доверенных компонент. Установить, какие ком-

поненты системы должны быть защищены, и поставить целью их упрощение и уменьшение их количества.

Не стремиться к идеалу. Совершенство в принципе недостижимо. Вместо этого надо готовиться к практическому управлению рисками, выявлению проблем, разработке мер по резервированию и контрмер, восстановлению после атак.

Избегать усложнений. Если систему сложно применять, то ее не будут использовать.

Быть настроенным скептически. Не следует доверять заявлениям, что все защищено. Необходимо проверять самому.

Быть подозрительным. Много усилий вкладывается в атаки на компьютерные системы. Не стоит их недооценивать.

1.1.2.1.Физическая безопасность

Физическая безопасность – основа компьютерной безопасности. Изучая ее, можно получить представление, полезное для других типов защит, которые будут изучены позднее. Существуют два основных применения физической защиты: против естественных рисков и против преднамеренных нарушений безопасности.

1.1.2.1.1.Естественные риски.

Здесь мы рассмотрим, какие естественные риски чаще всего отражаются на физической безопасности компьютеров.

6

•Сбой электропитания: После резкого отключения электропитания бывает трудно восстановиться. Иногда оно приводит к стабильному повреждению системы, так как электронные компоненты не спроектированы для мгновенных изменений напряжения. Источники бесперебойного электропитания (UPS), предохранители, альтернативные электрогенераторы – вот возможные меры защиты, хотя во многих случаях их состояние не проверяется и/или нарушено. Пример: течь в резервном аккумуляторе компании AT&T привела в результате к закрытию трех аэропортов в США.

•Пожар: Использование химических поглотителей (например, галона

1301, см. http://www.reliablefire.com/halon/halon.html ), детекторов задымлен-

ности и огнетушителей – представляет собой возможные меры защиты. Химические поглотители, такие как галон, возможно, окажется сложно использовать, потому что в случае пожара необходимо быстро эвакуировать людей,

ас другой стороны, чтобы действовал галон, нужно держать двери и окна закрытыми. При использовании воды для борьбы с огнем необходимо следить за тем, чтобы вода не намочила систему, так как можно вызвать замыкание или испортить оборудование.

•Гроза/Наводнение: Во время грозы молния может быть очень опасной (предохранители обычно не защищают от колебаний напряжения такой силы). Возрастание уровня воды во время бури может переполнить трубы и вызвать их разрыв. Существует различие между подъемом воды и падающей водой. Первое может случиться, например, во время наводнения. Системы должны быть размещены на высоких опорах и по возможности на верхних этажах зданий (не в подвалах). Из-за сильной бури или применения автоматических огнетушителей падающая вода может заливать оборудование. Самая простая форма защиты – полиэтиленовая пленка. Предлагается также использовать воздушно-пенные огнетушители вместо водяных. Идеальными являются вышеуказанные меры вместе с системой резервного копирования с целью хранения за пределами угрожаемой зоны.

•Землетрясение/Метеорит/Терроризм: Эти угрозы могут разрушить целое здание. Чтобы быстро запустить компьютерную систему нужна система текущего резервного копирования. Конечно, такая система должна хранить информацию в отдельном месте, возможно, за несколько километров.

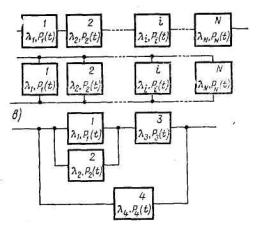

Если изделие состоит из N элементов и отказ изделия в целом наступает при отказе любого одного из его элементов, то говорят об основном (последовательном) соединении этих элементов, условное изображение расчетной надежностной схемы которого приведено на рис. 1, а. Так как каждый i элемент характеризуется в общем случае интенсивностью отказов λi(t) и вероят-

|

|

|

t |

|

ностью безотказной работы |

Pi |

t exp |

i t dt , то вероятность безотказной |

|

|

|

|

0 |

|

|

|

|

|

|

работы изделия в целом

7

i N

P t

i 1

|

t exp |

|

i N t |

|

t dt |

. |

(1) |

|

P |

|

|

||||||

i |

|

|

|

i |

|

|

|

|

|

|

|

i 1 0 |

|

|

|

|

|

Для экспоненциального закона вероятности, безотказной работы отдельных элементов, т. е. при λi = const, вероятность безотказной работы изделия в целом

i N |

|

|

i N |

t |

|

exp |

t |

P t exp t exp |

|

|

|||||

i 1 |

i |

|

i 1 |

i |

|

|

|

|

|

|

|

|

|

||

и наработка |

на отказ То= 1 / λΣ, где |

|

|||||

|

i N |

|

i |

|

i 1 |

.

Если изделие состоит из N элементов и отказ изделия в целом наступает лишь в случае, когда откажут все N входящих в него элементов, то говорят о параллельном соединении этих элементов, расчетная надежностная схема которого приведена на рис. 1, б. В этом случае вероятность безотказной работы

i N |

i N |

i N |

|

|

|

|

|

|

|

|

|

|

|

|

|

P t 1 Q t 1 Qi t 1 1 Pi t 1 1 exp |

i |

t dt . |

|||||

|

|||||||

|

|

|

|

|

|

|

|

i 1 |

i 1 |

i 1 |

|

|

|

|

|

а)

(2)

Рис. 1. Условное изображение в надежностных схемах последовательного (а), параллельного (б) и параллельно-последовательного (в) соединений изделий.

В общем случае изделие с точки зрения надежности может быть представлено параллельно - последовательной рабочей надежностной схемой, в которой последовательное соединение элементов отражает поведение элементов, отказ которых приводит к отказу изделия в целом, а параллельное соединение элементов отражает поведение элементов, отказ которых приводит к отказу изделия в целом, если откажут все элементы параллельного соединения. На рис. 1, в приведен пример параллельно-последовательной надежностной схемы.

8

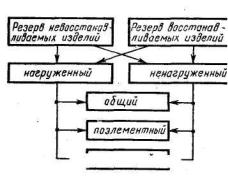

Если надежностная схема изделия содержит параллельное соединение, т. е. если в изделии повышение надежности обеспечивается использованием функционально избыточных элементов, то говорят, что в изделии имеет место резерв. При этом различают поэлементный, общий и скользящий резерв.

Рис. 2. Классификация способов резервирования изделий

Поэлементный резерв — резерв, при котором функционально избыточные элементы предусматриваются на случай отказа отдельных элементов или групп элементов изделия.

Общий резерв — резерв, при котором функционально избыточные элементы предусматриваются на случай отказа изделия в целом.

Скользящий резерв — резерв, при котором функции элемента неизбыточного изделия передаются резервному элементу только после отказа основного элемента, причем основные элементы резервируются одним или несколькими резервными элементами; каждый из которых может заменить любой отказавший основной элемент.

Общий, поэлементный и скользящий резерв в зависимости от того, в каком режиме (включенном или выключенном) используются резервные элементы до момента начала их функционирования вместо отказавших основных элементов, подразделяют на нагруженный (горячий) и ненагруженный (холодный) резерв.

Вслучае нагруженного (горячего) резерва резервные элементы находятся

втом же рабочем режиме, что и основные.

Вслучае ненагруженного (холодного) резерва резервные элементы до мо-

мента их использования вместо основных элементов практически не несут нагрузок, находятся в выключенном состоянии.

Классификация способов резервирования невосстанавливаемых и восстанавливаемых изделий (узлов, устройств, систем ЭВМ) в зависимости от режима работы и способа включения резервных элементов приведена на рис. 2.

Методы расчета количественных показателей надежности изделий.

Расчет показателей надежности невосстанавливаемых изделий с нагруженным общим или поэлементным резервом в предположении внезапных отказов элементов с постоянными во времени интенсивностями отказов элемен-

9

тов проводится с использованием соотношений (1)- (2).

четной надежности схемы, показанной на рис. 1, в, |

|

|

||||||||||

P t 1 1 P t 1 1 1 P |

t 1 P |

t P |

t |

|

|

|

||||||

|

4 |

|

|

|

1 |

2 |

|

3 |

|

|

|

|

1 1 exp |

t {1 1 1 exp t 1 exp |

t |

|

|

||||||||

|

4 |

|

|

|

|

1 |

|

|

2 |

|

|

|

exp t |

} exp t |

exp |

t exp |

|

t |

|||||||

3 |

|

|

4 |

|

|

1 |

3 |

|

|

2 |

3 |

|

exp |

|

|

4 |

t exp |

t exp |

|||||||

1 |

|

2 |

3 |

|

|

1 |

2 |

3 |

|

|

1 |

|

Например, для рас-

|

|

t exp |

|

|

4 |

t |

3 |

3 |

2 |

3 |

|

|

;

|

|

|

|

|

P t dt |

1 |

|

|

1 |

|

|

1 |

|

|

|

1 |

|

|

|

1 |

|

|

|||

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

T |

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

4 |

|

1 |

3 |

|

2 |

3 |

|

1 |

2 |

3 |

4 |

|

1 |

2 |

3 |

|

|

|

|

|

1 |

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

1 |

3 |

4 |

1 |

2 |

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

Показатели надежности невосстанавливаемых изделий при нагруженном общем, поэлементном и скользящем резерве либо восстанавливаемых изделий при ненагруженном или нагруженном общем, поэлементном и скользящем резерве можно вычислить, описывая «старение» таких изделий случайным марковским процессом с дискретными состояниями [2].

Случайный процесс называется марковским случайным процессом (про-

цессом без последействия), если дальнейшее поведение процесса определяется его состоянием в данный момент времени и не зависит от его предыстории. Случайный марковский процесс называется процессом с дискретными состояниями, если возможные состояния изделия S1, S2, S3, ... можно перечислить (перенумеровать) одно за другим, а сам процесс состоит в том, что время от времени изделие S скачком (мгновенно) переходит из одного состояния в другое под действием простейших потоков отказов и восстановлений отдельных элементов изделия.

При анализе поведения изделия во времени в процессе износа (старения) удобно пользоваться графом состояний, содержащим столько вершин, сколько различных состояний возможно у изделия. Ребра графа состояний отражают возможные переходы из некоторого состояния во все остальные в соответствии с параметрами потоков отказов или восстановлений. Если для каждого состояния изделия, другими словами, для каждой вершины графа вычислить вероятность нахождения изделия именно в этом состоянии в любой произвольный момент времени Pi(t), то, зная эти вероятности, можно оценить интересующие на практике показатели надежности, используя соотношения

(1)- (2).

Связь между вероятностями нахождения изделия во всех его возможных состояниях, в свою очередь, выражается системой дифференциальных уравнений Колмогорова. Структура уравнений Колмогорова построена по вполне определенному правилу: в левой части каждого уравнения Колмогорова записывается производная вероятности нахождения изделия в рассматриваемом состоянии вершины графа, а правая часть содержит столько членов,

10