- •10. Класифікація каналів витоку інформації. Загальна характеристика.

- •11. Комп'ютерні методи з’йому інформації.

- •13. Політика безпеки: правові аспекти

- •15. Причини і джерела утворення технічних каналів витоку інформації.

- •16.Инвертаризация автоматизированных информационных технологических систем

- •1. Общее знакомство с системой, визуальный осмотр физического размещения, отдельных компонент или составляющих.

- •20.Назвіть основні причини появі вразливостей в икс

- •21. Назвіть охарактерні особливості стандартів, орієнтованих на застосування військовими та спецслужбами? Які вони мають переваги та недоліки?

- •22. Загальні положення

- •26. Інструкції про порядок обліку, зберігання і

- •27. Охарактеризувати основні положення, що стосуються галузі захисту інформації,

- •31. Нд тзі 2.5-005-99: Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

- •32. Нд тзі 2.5-005-99: Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

- •34. Нд тзі 3.7-001-99: Методичні вказівки з розробки технічного завдання на створення комплексної системи захисту інформації в автоматизованій системі.

- •36. Лінійний рекурентний регістр. Переваги та недоліки.

- •38. Тестування джерел сп та пвп на основі методики fips-140-1. Тести серій та довжин серій.

- •1. Монобитный тест

- •2. Блочный тест

- •3. Тест серий

- •4. Тест длин серий.

- •39. Тестування джерел вп та пвп за допомогою теста Маурера.

- •40. Фізичний датчик Гряда 1м.

- •41. Основні вимоги до криптостійкого генератора псевдо випадкових послідовностей (пвп).

- •42. Критерій Мізеса (2)

- •43. Критерій Колмогорова.

- •44. Фізичні датчики випадкових процесів. Схема.

Сутність, зміст і засоби інформаційної боротьби: зміст основних напрямків інформаційних впливів.

Комплексна система захисту інформації: порядок введення в дію, документальний супровід.

Основні етапи створення комплексних систем захисту інформації (КСЗІ) в інформаційно-телекомунікаційних системах (ІТС):

1. Формування загальних вимог до КСЗІ:

обґрунтування необхідності створення КСЗ;

обстеження середовищ функціонування ІТС;

формування завдання на створення КСЗІ.

2. Розробка політики безпеки інформації в ІТС

вибір варіанту КСЗІ;

оформлення політики безпеки.

3. Розробка технічного завдання на створення КСЗІ.

4. Розробка проекту КСЗІ:

ескізний проект КСЗІ;

технічний проект КСЗІ;

розробка проектних рішень КСЗІ;

розробка документації на КСЗІ;

робочий проект КСЗІ.

5. Введення КСЗІ в дію та оцінка захищеності інформації в ІТС:

підготовка КСЗІ до введення в дію;

навчання користувачів;

пусконалагоджувальні роботи;

спеціальні дослідження та інструментальні вимірювання рівня ПЕМВН;

попередні випробування;

дослідна експлуатація;

державна експертиза КСЗІ.

6. Супроводження КСЗІ.

Комплект документов, который предоставляется в ДСТСЗИ СБ Украины вместе с заявкой на проведение экспертизы, включает:

- техническое задание на КСЗИ;

- формуляр на автоматизированную систему;

- акт категорирования комплекса технических средств АС;

- акт принятия строительных работ;

- акт по результатам обследования АС;

- акт аттестации комплекса ТЗИ;

- комплект организационно-технических документов по вопросам ТЗИ и обеспечения режима секретности: Положение о службе защиты информации в АС, План защиты информации в АС, инструкции администратору безопасности и пользователям АС и другие документы, определяющие порядок выполнения работ и ответственность персонала и пользователей АС;

- программа и методики предварительных испытаний АС и КСЗИ, протоколы проведенных испытаний;

- акт завершения опытной эксплуатации АС.

Проблемно-ориентированная политика безопасности.

Проблемно-ориентированная политика безопасности. Объект приложения ПрорПБ – являет отдельная конкретная проблема или задачи в области ИБ предприятия и организации.

ПрорПБ разрабатывается, обычно для решения новых проблем, например:

реализация новых требований при введении в действие новойзаконодательной базы;

внедрение в организации новыхИТ.

как ответная мера на выявление новыхугроз и др.

Исходя из изменчивости возмущающих причин, вытекает свойствоПрорПБ: изменчивость (пересмотр).

Разработка ПрорПБ необходимо разрабатывать для:

Internet- доступ;

приватность и защита электронной почты;

подходы к управлению рисками;

привила использования неавторизованного ПО;

удаленная работа со средствами ВТ ( как мобильных, так и стационарных);

правила использования и хранения БД, системы резаревного копирования, …

По своему функциональному назначению ПрорПб уточняет, конкретизирует, дополняет Программной ПБ и, обычно, оформляется либо в виде свода отдельных привил безопасности.

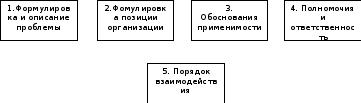

Основными компонентами ПрорПБ являются:

Формулировка

и описание проблемы.

Формулировка

и описание проблемы.

Определение проблемы, ее системное описание: важность, отличительные признаки и условия существования проблемы, т.е. цель (цели) и обоснование разработки.

Пример.

Проблема использования «неофициального ПО».

- что есть «неофициальное ПО» (не закуплено, не одобрено, не управляется, не является собственностью);

- введение правил использования (запрет);

Формулировка позиции организации – «правила поведения» для всех сотрудников.

Обоснование применимости. Пояснения: что, где, когда, кем конкретно применяется.

Полномочия и ответственность

- назначаются лица, обладающие полномочиями выдавать решения или запрещать использование

- кто несет ответственность за неукоснительное выполнение.

Порядок взаимодействия.

Прописывается четкая административная вертикаль, т.е. иерархия должностных лиц, уполномоченных решать проблемы, возникающие при реализации ПрорПБ.

Чтобы избежать излишней персонификации, указываются должности сотрудников.

Сотрудники должны знать, к кому обращаться в тех или иных случаях, за дополнительной информацией.

ПроПБ сопровождается (дополняется) руководствами, наставлениями, инструкциями. Что и как делать? Проверка, регистрация, учет, передача, …

Системно-орієнтована політика безпеки.

Определяет направления, методы и процедуры обеспечения инф. безопасности. СоПБ ограничен рамками отдельной ИТС, областью взаимодействия, средой эксплуатации.

Разрабатывается для руководителей старшего звена принимающих финансовые и тех. Решения, доводится до всех работников имеющих отношения к ИТС и обрабатываемой информ.

Имеет 2-х уровневую модель:

Выработка цели и задач защиты (требует постоянного мониторинга и доработки)

Практические правила безопасности (имеют свойство четкости и конкретности)

Основные компоненты СПБ:

Концепция информацион-ной безопасности.

Описание процессов управления рисками

Требование реформ безопасности и решения по обеспечению режима информационной безопасности.

Обязанность в области информ. реформ. безоп

План обеспечения бесперебойной работы систем.

Концепция ИБ ИТС.

Система взглядов, основных принципов и основные направления обеспечения режима в системе.

На основе: анализа уровня и динамики развития информационных технологий ожидаемых угроз ИБ, источников угроз, факторов, способствующих их реализации дается систематизированное изложение целей, задач и принципов достижения требуемого уровня безопасности.

Т.е. формируется генеральная линия в решении проблем ИБ + пути достижения целей.

Описание процессов управления рисками

Результаты анализа: угроз, рисков, уязвимостей; оценка рисков: модель угроз (источников угроз), оценка возможных исследований при реализации угроз, формирование модели защиты.

Решение на устранение выявленных рисков.

Основные элементы управления рисками:

определение компонентов и ресурсов ИТС (активов);

идентификация угроз;

связь рисков с объектами защиты;

оценка рисков и величины возможного ущерба;

выбор варианта построения системы ЗИ;

оценка затрат на реализацию (создание) системы ЗИ.

Требования ИБ и решения по обеспечению режима ИБ.

Правила: физической безопасности, аутентификации, идентификации, управления доступом, применения криптографии, антивирусная защита и т.д.

Обязанности в области ИБ

Четкое расписание ролей и обязанностей отдельных должностных лиц по отношению к безопасности ИТС.

План обеспечения бесперебойной ИТС

Содержит:

описание процедур реагирования на нештатные и чрезвычайные ситуации,

процедуры перехода на аварийный режим функционирования,

процедуры восстановления функционирования после сбоев (или) внештатных ситуаций.

Структура и содержание СоПБ определяется в каждом конкретном случае.

Программная политика безопасности

Основные компоненты программной ПБ:

Цели и назначения (закрепляется на административном уровне стратегическое направление деятельности организации в области информ. Безопасности, а также целостность, доступность, конфиденциальность инф. Ресурсов.)

Область применения положений ПБ (определяет ресурсы (материальные, ПО, персональные), которые охватывает ПБ).

Определение прав и обязанностей ( организационная техническ. основа формир. соответсв. служб по управлению и контролю над процессами обеспечения решения ПБ.) Права и обязанности руководителей различного уровня).

Определение преимуществ контроля за соблюдением режима реформ. безоп. (здесь должны быть решены 2 задачи контроля: 1. Осуществл. общего контроля за соблюдением требований безоп.; постоянный мониторинг состояния реформ. безопасности в ???пшоганец??? проверку качества осуществления процессов управления безоп. и реализации положений программы на обеспечения реформ. безоп. 2) Определение дисциплинарных наказаний (для этого создается контролирующая структура, отвечающая за разработку конкретного перечня нарушений и определенных взысканий с учеторм действующего законодательства).

Основные приципы:

Соблюдение приципа конкретности

Соответствие действующему законодательству

Технічні канали витоку інформації. Загальні положення. Класифікація технічних каналів витоку інформації.

Технические каналы утечки информации можно условно разделить на:

Электромагнитные, которые формируются в результате побочного электромагнитного излучения (электронные излучения в радиодиапазоне)

Электрические – возникающие в следствии наводки 1-электромагнитного излучения; 2- гальваническая связь между соединительными линиями; 3- в цепях электропитания; 4- заземления; 5- закладки.

Параметрические – формируются при специальном высокочастотном излучении.

Інвентаризция автоматизованих інформаційно-телекомунікаційних систем (ІТС)

Инвентаризация – это составление списка систем (объектов), которые будут подлежать защите и субъектов, которые задействованы в данном информационном пространстве и оказывают влияние на информационную защиту систем.

Эта работа выполняется службой информационной безопасности с привлечением экспертов.

Общий алгоритм действий:

Составление списка объектов и связанных с ними субъектов.

Определение первичных характеристик объектов с точки зрения информационной безопасности.

Работа с администраторами, пользователями и т.д. с целью уточнения и дополнения первичных характеристик.

Цель. Выявить возникшие уязвимости и угрозы.

Перед началом инвентаризации необходимо разработать, согласовать и утвердить порядок и методику проведения обследования, которые должны содержать цели и принципы проведения аудита.

2. Необходимо утвердить у руководителя предприятия полномочия службы и специалистов, проводящих инвентаризацию, а также список и обязанности привлекаемых экспертов.

3. Рекомендуется дополнить вышеперечисленные документы, заранее разработанными формами, с целью максимального обеспечения их заполнения.

Принцип проведения аудита:

Прицип единообразного подхода

Принцип объективности

Принцип сопряжения, или комплексности

Направление проведения инвентаризации:

Физическое направление

Технологическое

Функциональное (место данной системы в производственных процессах)

Организационная

Нормативная (проверка документов, регламентирующую работу)

Информационное (характер информации, с которой работает система)

На основе проведения инвентаризации проводится детальный анализ существующей системы и разрабатывается перечень мероприятий, необходимых для повышения уровней информационной безопасности.

Собранная во время аудита информация служит основой для модели управления рисками и помогает при проведении расследований, связанных с утечкой информации и нарушения ее целостности.

8. Захист державних інформаційних ресурсів: державна політика, шляхи реалізації.

Згідно наказу «Про затвердження Порядку захисту державних інформаційних ресурсів у інформаційно-телекомунікаційних системах»:

Основними завданнями підприємств (установ, організацій), які є операторами МПД (мереж передачі даних), щодо забезпечення захисту державних інформаційних ресурсів є:

створення, упровадження та супроводження КСЗІ в МПД;

контроль за виконанням користувачами встановленого режиму доступу до державних інформаційних ресурсів та ресурсів МПД, а також правил їх використання.

Захист державних інформаційних ресурсів у МПД повинен забезпечуватися впровадженням на кожному з її вузлів комутації комплексу технічних, криптографічних, організаційних та інших заходів і засобів захисту інформації, спрямованих на недопущення її блокування та/або модифікації.

Організація захисту державних інформаційних ресурсів у МПД покладається на керівника підприємства, яке є оператором МПД.

Права доступу до МПД окремим співробітникам підприємства, яке є оператором МПД, надаються наказом керівника підриємства у відповідності до їх службових обов'язків. При змінах у розподілі службових обов'язків права доступу мають бути своєчасно відкориговані.

Засоби захисту інформації, які використовуються в МПД для забезпечення безпеки державних інформаційних ресурсів, повинні мати сертифікат відповідності або експертний висновок, отримані в установленому порядку.

Передавання державних інформаційних ресурсів дозволяється тільки через вузли комутації, що мають атестат відповідності КСЗІ вимогам із захисту інформації, який надається в такому порядку, як і на КСЗІ в АС.

Особи, винні в порушенні порядку захисту державних інформаційних ресурсів у МПД, несуть відповідальність згідно з чинним законодавством України.

9. Інвентаризция автоматизованих інформаційно-телекомунікаційних систем (ІТС): цілі, задачі, етапи та загальний алгоритм дій. Контроль за проведенням.

СМ. ПУНКТ 7

10. Класифікація каналів витоку інформації. Загальна характеристика.

В зависимости от способовперехвата информации, физической природы возбуждения сигналов, среды их распространения можно выделить:

технические каналы утечки;

каналы перехвата при передаче информации по КС (компьютерные сети);

утечка акустической и видовой информации;

компьютерные методы съема инормации;

материально-вещественные каналы (бумага, фото, магнитные носители, отходы и т.п.)

11. Комп'ютерні методи з’йому інформації.

Наиболее серьезной техникой оснащены те лица, которые стремятся получить несанкционированный доступ к банкам данных компьютеров. Для этого необходима специальная аппаратура с цифровой обработкой. Самое надежное внедрение можно осуществить путем непосредственного подключения к компьютерной сети. Это возможно лишь в том случае, если в здании компьютеры объединены в общую локальную сеть.

Снимать информацию с последующей обработкой можно, регистрируя излучения компьютера и его периферии, а также компьютерных линий. Во время работы компьютера в питающей сети наводятся сигналы, регистрируя которые после соответствующей обработки можно получить полную или частичную информацию о процессах, происходящих в памяти компьютера и его периферии. Для дистанционного снятия информации за счет побочного излучения компьютера и его периферии применяют высокочувствительные широкополосные приемники с последующей цифровой обработкой полученной информации. Проведите небольшой эксперимент: включите ваш компьютер и проведите перестройку радиоприемника в У KB диапазоне. Практически весь диапазон будет забит помехами от работающего компьютера и, если ваш IBM-совместимый или любой другой компьютер без соответствующей защиты, никто не сможет дать гарантию, что его не контролируют. Системы съема компьютерной информации невероятно сложны и требуют специальной аппаратуры аналоговой и цифровой обработки с применением компьютеров и определенного программного обеспечения.

12. Інвентаризция автоматизованих інформаційно-телекомунікаційних систем (ІТС):

СМ. ПУНКТ 7

13. Політика безпеки: правові аспекти

ПБ – это набор законов, правил, и практического опыта на основе которого строится управление, защита и распределение конфиденциальной информации.

Конфиденциальная информация – это информация с ограниченным доступом, содержащая сведения, находящиеся во владении пользования, или распоряжений отдельных физических, или юридических лиц, либо государства и порядок доступа к которой устанавливается ими.

Регулирует закон Украины ппро информацию. Ст.30-об информации с ограниченным доступом; ст.38-о собственности на информацию. Конституция Украины ст.41, ст.54.

14. Управління ризиками: методика оцінки ризиків.

Методики оценки рисков

модель качественной оценки;

количественная модель рисков;

модель обобщенного стоимостного результата.

Baseline – заключается в сл.:

Анализируется обстановка по СЗИ в схожих организациях

Результаты сравниваются со схемой информационной безопасности данной организации.

Выделяются ресурсы на «подтягивания» ситуации к среднему уровню.