3.5.Протокол туннелирования уровня 2 (l2tp).

После рассмотрения теоретических основ методики развертывания L2TP/IPSec можно переходить к реальным конфигурациям. Несмотря на то, что в главе обсуждаются несколько настроек системного реестра и пользовательских конфигураций, стандартные настройки хорошо зарекомендовали себя в большинстве применяемых сред.

В зависимости от способа конфигурирования структуры сертификатов, клиенты могут получать сертификаты при автоматическом развертывании. При этом используются клиентские запросы, направляемые из подключаемого модуля Certificate (Сертификат) консоли ММС, Web-браузер или же некоторые другие методы.

Независимо от способа передачи сертификата клиенту, если клиент не имеет этого сертификата, выполнение IPSec будет неудачным. В этом случае не сможет реализовываться протокол L2TP, использующий IPSec. Если клиент не может подключиться к серверу L2TP, первый шаг на пути диагностики возникшей проблемы заключается в проверке того, располагает ли клиент корректным сертификатом, требуемым для реализации подключения. Метод просмотра сертификата компьютера демонстрируется следующей процедуре .

3.5.1. ПРОСМОТР СЕРТИФИКАТА КОМПЬЮТЕРА:

1. Выберите команды Start => Run (Пуск => Выполнить). В командной строке Run введите ММС и щелкните на кнопке <ОК>.

2.Щелкните на кнопке <Add> (Добавить) и выберите команду Certificates => Compute Accounts (Сертификаты => Учетные записи компьютеров). Щелкните на кнопке <Next> (Далее). Затем выберите опцию Local Computer (Локальный компьютер) щелкните на кнопке <Finish> (Готово).

3. Закройте окно Add Snap-In (Добавление оснастки). Проверьте, что подключаемь модуль был установлен и щелкните на кнопке <ОК>.

4. Раскройте папки Certificates и Personal, затем щелкните на кнопке <Certificates (Сертификаты). При этом отобразятся все сертификаты, хранимые на локально компьютере.

При развертывании сертификатов компьютера для подключений L2TP нужно на одном и том же сервере VPN поддерживать как протокол РРТР, так и протокол L2TP. Хотя данная конфигурация туннельного сервера и задана по умолчанию, может сложиться такая ситуация, когда в сети используется только протокол L2TP. По умолчанию в Windows 2000 клиент должен попытаться сначала применить протокол L2TP, а затем перейти к протоколу РРТР. Если клиент изначально не получает сертификат, он может получить его во время первого подключения, реализованного с помощью протокола РРТР.

Чтобы удостовериться в наличии сертификатов, развернутых с помощью протокола L2TP, можно воспользоваться двумя методами. Первый метод состоит в конфигурировании клиента, требуемого для подключения L2TP. Однако, при этом необходимо использование расширенной конфигурации, что существенно затрудняет процесс проверки. В этом случае для развертывания сертификата компьютера могут возникнуть большие накладные расходы на администрирование. Если ваша организация выполняет развертывание компьютерных сертификатов на клиентских системах, можно воспользоваться процессом, который описан в процедуре .

3.5.2. ПЕРЕХОД ОТ ПРОТОКОЛА РРТР К ПРОТОКОЛУ L2TP:

1. Правой кнопкой мыши щелкните на объекте подключения, который представляет собой подключение к серверу VPN. В контекстном меню выберите опцию Properties (Свойства).

2. Щелкните на вкладке Networking (Сеть).

3. Выделите тип сервера VPN, с которым устанавливается соединение, затем щелкните на пиктограмме "стрелка вниз" и выберите пункт L2TP.

3.5.3. ИЗМЕНЕНИЕ ПОЛИТИКИ УДАЛЕННОГО ДОСТУПА. Другой метод для установки подключения L2TP состоит в изменении политики удаленного доступа, которая обычно применяется при конфигурировании сервера. С помощью политики удаленного доступа администратор может глобальным образом устанавливать стандарты для всех типов подключений с туннельным сервером. В процедуре показывается, каким образом это реализуется на практике.

1. Находясь на туннельном сервере, выберите пункты меню Start => Programs => Administrative Tools => Routing and Remote Access Service (Пуск => Программы => Администрирование => Служба маршрутизации и удаленного доступа).

2. В левой панели дважды щелкните на элементе Remote Access Policies (Политики удаленного доступа).

3. В правой панели дважды щелкните на соответствующей политике. Щелкните на кнопке <Add> (Добавить) и добавьте условие.

4.Выберите опцию Tunnel Type (Тип туннеля) и щелкните на кнопке <Add> (рис. 36). Щелкните на кнопке <ОК>. Теперь заданная по умолчанию политика включает определение времени и требование, говорящее о том, что в качестве туннеля выбирается L2TP.

Поскольку подключения L2TP установлены, можно просматривать их с помощью утилит IPSec Monitor и Network Monitor. В этом случае можно получить основные сведения о взаимосвязях IPSec на обоих концах туннеля L2TP/IPSec.

Рис. 36. Атрибут Tunnel Type.

3.5.5. СОЗДАНИЕ ПОЛИТИКИ IPSec ДЛЯ ИСПОЛЬЗОВАНИЯ СОВМЕСТНО С L2TP/IPSec, ПРИМЕНЯЮЩЕГО ПРЕДВАРИТЕЛЬНО РАСПРЕДЕЛЕННЫЕ КЛЮЧИ:

1. Выберите опции меню Start => Run (Пуск => Выполнить). Введите ММС и щелк на кнопке <ОК>.

2. Выберите команды Console => Add/Remove Snap-In (Консоль => Добавить/удалить оснастку). Щелкните на кнопке <Add> (Добавить). Выберите опцию IP Security Policy Management (Управление политикой IP-безопасности).

3. Щелкните на кнопке <Add>. Выберите опцию Local Computer (Локальный компьютер) и щелкните на кнопке <Finish> (Готово). Затем щелкните на кнопках <Сlоse> (Закрыть) и <ОК>.

4. Правой кнопкой мыши щелкните на опции IP Security Policies on Local Machine (Политики IP-безопасности на локальном компьютере) и выберите пункт Create IP Security Policy (Создать политику IP-безопасности).

5. В окне мастера IP Security Policy Wizard (Мастер политик IP-безопасности) щелкните на кнопке <Next> (Далее).

6.Введите Policy Name (Имя политики), которое идентифицирует политику L2TP Shared-Key. Щелкните на кнопке <Next>.

7.Находясь в окне Requests for Secure Communication (Запросы безопасных коммуникаций), отмените установку флажка Active Default Response Rule (Активное правило) отклика, заданное по умолчанию). Щелкните на кнопке <Next>.

8. Проверьте установку флажка Edit Properties (Изменение свойств), затем щелкните на кнопке <Finish> (Готово).

9. Получите доступ к странице свойств для вашей политики. На вкладке Rules (Правила) щелкните на кнопке <Add> (Добавить). После этого запускается мастер IР Security Rule Wizard (Мастер правил IP-безопасности). Щелкните на кнопке <Next>.

10. Проверьте, что установлен флажок This Rule Does Not Specify a Tunnel (Правило не указывает туннель) и щелкните на кнопке <Next>.

11. На экране Network Type (Тип сети) выделите All Network Connections (Все сетевые подключения) и щелкните на кнопке <Next>.

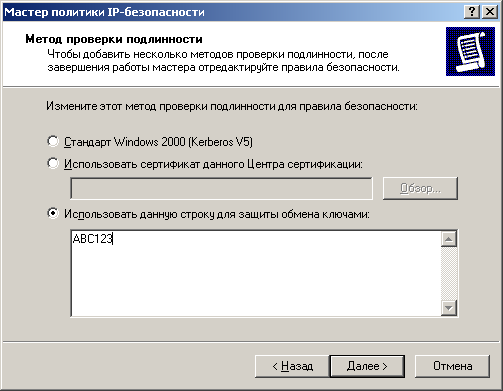

12. Выберите опцию Use This String to Protect the Key Exchange (Preshared Key) (Использовать эту строку для защиты обмена ключей (предварительно распространенный ключ)) и введите предварительно распространенный ключ (рис. 37). (Обратите внимание, что в этом примере применяется очень простой ключ, а в реальной ситуации рекомендуется применять более сложный ключ.) Щелкните на кнопке <Next>.

13. Находясь в списке IP Filter (IP-фильтр), щелкните на кнопке <Add>.

14. Введите название вашего IP-фильтра и щелкните на кнопке <Add>.

15. После запуска на выполнение мастера IP Filter Wizard (Мастер IP-фильтра) щелкните на кнопке <Next>.

16. Выберите определенный IP-адрес и введите исходный адрес для исходного сервера RRAS. Щелкните на кнопке <Next>.

17. Выберите определенный IP-адрес и введите целевой адрес сервера назначения RRAS. Щелкните на кнопке <Next>.

18. В качестве типа IP-протокола укажите UDP. Щелкните на кнопке <Next>.

19. В разделе IP Protocol Port (Порт IP-протокола) выберите опцию From This Port (С этого порта), введите 1701 и выберите опцию То Any Port (К любому порту) (рис. 38). Щелкните на кнопке <Next>.

Рис. 37. Ввод строки предварительно распространенного ключа

Рис. 38. Выбор порта протокола

20. Установите флажок Edit Properties (Изменить свойства) и щелкните на кнопке <Finish> (Готово).

21. Проверьте, что установлен флажок Mirrored (Зеркально отраженный). Щелкните на кнопке <ОК>.

22. Щелкните на кнопке <Close> (Закрыть) для закрытия экрана IP Filter (IP-фильтр).

23. В списке IP Filter выберите новый IP-фильтр. Щелкните на кнопке <Next>.

24. В списке Filter Actions (Действия фильтра) выберите опцию Require Security (Требуется безопасность) (рис. 39). Щелкните на кнопке <Next>.

Рис. 39. Выбор соответствующего действия фильтра

25. Дополнительно: если сервер конфигурируется в режиме блокировки, измените требуемое действие безопасности, затем отмените установку флажка Accept Unsecured Communication, but Always Respond Using IPSec (Разрешать незащищенные подключения, но всегда отвечать с помощью IPSec) (рис. 40).

Рис. 40. Очистка флажка Accept Unsecured Communication

26. Щелкните на кнопке <Next>. Щелкните на кнопках <Finish> и <Close>.

27. Если на другой стороне туннеля находится система Windows 2000 RRAS, сконфигурируйте другой сервер, следуя в точности шагам, описанным выше, включая шаги 16 и 17. Даже если кажется более логичным поменять исходный и целевой адреса, не делайте этого. Если оставить все, как есть, можно установить подключение, которое инициировано в обоих направлениях.

28. Если сервер поддерживает несколько общедоступных ключей, для каждого из новых подключений нужно определять дополнительные правила.