18.2 Архітектура івк

Великі ІВК можуть містити декілька ЦС та ЦР (до десятків, сотень).

Існує дві базові концептуальні моделі загальної архитектури ІВК.

Перша з них – ієрархічна модель, основана на ієрархії ЦС, що починається від єдиного кореня. Усі ЦС підпорядковані одному кореневому ЦС.

Кореневий ЦС здійснює реєстрацію підпорядкованих йому ЦС та формує для них сертифікати (кореневі сертифікати). Такі ЦС, в свою чергу, можуть випускати сертифікати підпорядкованих їм ЦС або кінцевим користувачам.

Кореневий ЦС формує свій особистий сертифікат ключа та підписує його за допомогою власного таємного ключа. Кожний ЦС працює у відповідності із загальною політикою сертифікації, що встановлена в ІВК.

У стандарті Х.509 запис Y<<X>> (рис.18.1) означає « центр сертифікації Y підтверджує відкритий ключ абонента Х, виходячі з сертифікату, який надав Х»

Нехай Xa, Xb – центри сертифікації, яким довіряють відповідно користувачі a,b. Тоді a може довіряти b, якщо шлях довіри Xa<<Xb>> Xb<<b>> буде підтвердженим.

Реально, для перевірки статусу сертифікатів на шляху довіри користувачі користуються інформацією, що розміщена у каталогах (базах даних) ІВК. Ієрархічні ІВК слід будувати так, щоб суміжні за ланцюжком каталоги засвідчували одне одного. Оскільки кореневому ЦС довіряють всі суб‘єкти ІВК, то перевірка закінчиться, у найгіршому випадку, на рівні кореневого ЦС.

Друга архітектура сертифікації – мережева модель, основана на взаємній сертифікації (крос-сертифікації) ЦС, що не підпорядковані один одному. При крос-сертифікації ЦС формують пару взаємних сертифікатів та обмінюються ними. Зазначена пара дозволяє встановити довірчі відношення між користувачами, що зареєстровані різними ЦС. Крос-сертифікація є предметом двосторонньої угоди між ЦС. В мережевій моделі довіра отримувача до електронних даних (що основана на ЦП) забезпечується перевіркою ланцюжка від сертифікату відправника до сертифікату довільного ЦС, що сформований центром сертифікації, якому довіряє отримувач.

Для зв’язування різнорідних ІВК вікористовується так звана гібридна (змішана) або мостова (bridged) архітектура. Взаємозв’язок ІВК досягається введенням додаткового центру сертифікації, що називається мостовим, або відокремленним ЦС. Відокремленний ЦС не випускає сертифікати для користувачів, а також не виступає для них як довірча сторона. Він є посередником, що забезпечує відносини «рівний з рівними» між різними ІВК.

При цьому для кожної ІВК він взаємодіє тільки з одним з ЦС, що називаеться головним, з яким встановлено довірчі відносини на основі крос-сертифікації. Для ієрархичної ІВК головним ЦС вважається кореневий ЦС.

ЦС 2

ЦС n

Рис.18.2 Ієрархична модель ІВК

Рис.18.3 Мережева модель ІВК

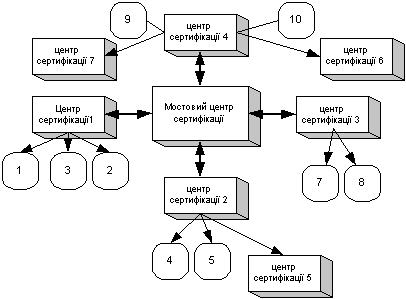

Рис.18.4 Гібридна (мостова) модель ІВК

Узагальнений процес встановлення довіри до отриманих електронних даних в ієрархічній системі (рис.18.2) між користувачем 1 та користувачем 6 здійснюється наступним чином.

1). Користувач 1 перевіряє дійсність сертифікату користувача 6 (за допомогою т. зв. списку відкликаних сертифікатів).

2). Користувач 1 визначає центр сертифікації, що сформував сертифікат користувача 6 (центр сертифікації 2), та перевіряє цілісність цього сертифікату.

3). Користувач 1 визначає центр сертифікації, що сформував сертифікат центра сертифікації 2 (кореневий центр сертифікації), та перевіряє цілісність цього сертифікату.

Кореневому центру сертифікації довіряють всі суб‘єкти ІВК. Таким чином встановлюється довіра до сертифікату користувача 6 та до електронних даних, які перевірені за допомогою цього сертифікату.

Процес встановлення довіри до електронних даних в мережевій архітектурі (рис.18.3) між користувачем 1 та користувачем 10 здійснюється наступним чином.

1). Користувач 1 визначає центр сертифікації, що сформував сертифікат користувача 10 (центр сертифікації 4), та перевіряє дійсність сертифікату.

2). Користувач 1 визначає існування взаємної сертифікації центру сертифікації 4 та центру сертифікації 1, якому він довіряє.

Якщо існує взаємна сертифікації зазначених центрів, користувач 1 перевіряє цілісність та дійсність сертифікату центру сертифікації 4. Таким чином встановлюється довіра до сертифікату користувача 10 та електронних даних, що перевірені за допомогою цього сертифікату.

Якщо взаємної сертифікації не існує користувач просувається по шляху довіри до досягнення центра сертифікації, якому він довіряє.

У гібридній (мостовій) моделі ІВК (рис.18.4) розглянемо приклад щодо встановлення користувачем 4 істинності користувача 3.

Нехай, користувач 4 довіряє ЦС 2, мостовий центр сертифікації пидтверджує повноваження ЦС 1. Тоді користувач 4 може довіряти сертифікату користувача 3, який випущений ЦС 1.